Giáo trình mô đun An toàn mạng

1.1. Đối tượng tấn công mạng (Intruder)

- Là những cá nhân hoặc các tổ chức sử dụng các kiến thức về mạng và các công

cụ phá hoại (phần mềm hoặc phần cứng) để dò tìm các điểm yếu, lỗ hổng bảo mật trên

hệ thống, thực hiện các hoạt động xâm nhập và chiếm đoạt tài nguyên mạng trái phép.

Một số đối tượng tấn công mạng là:

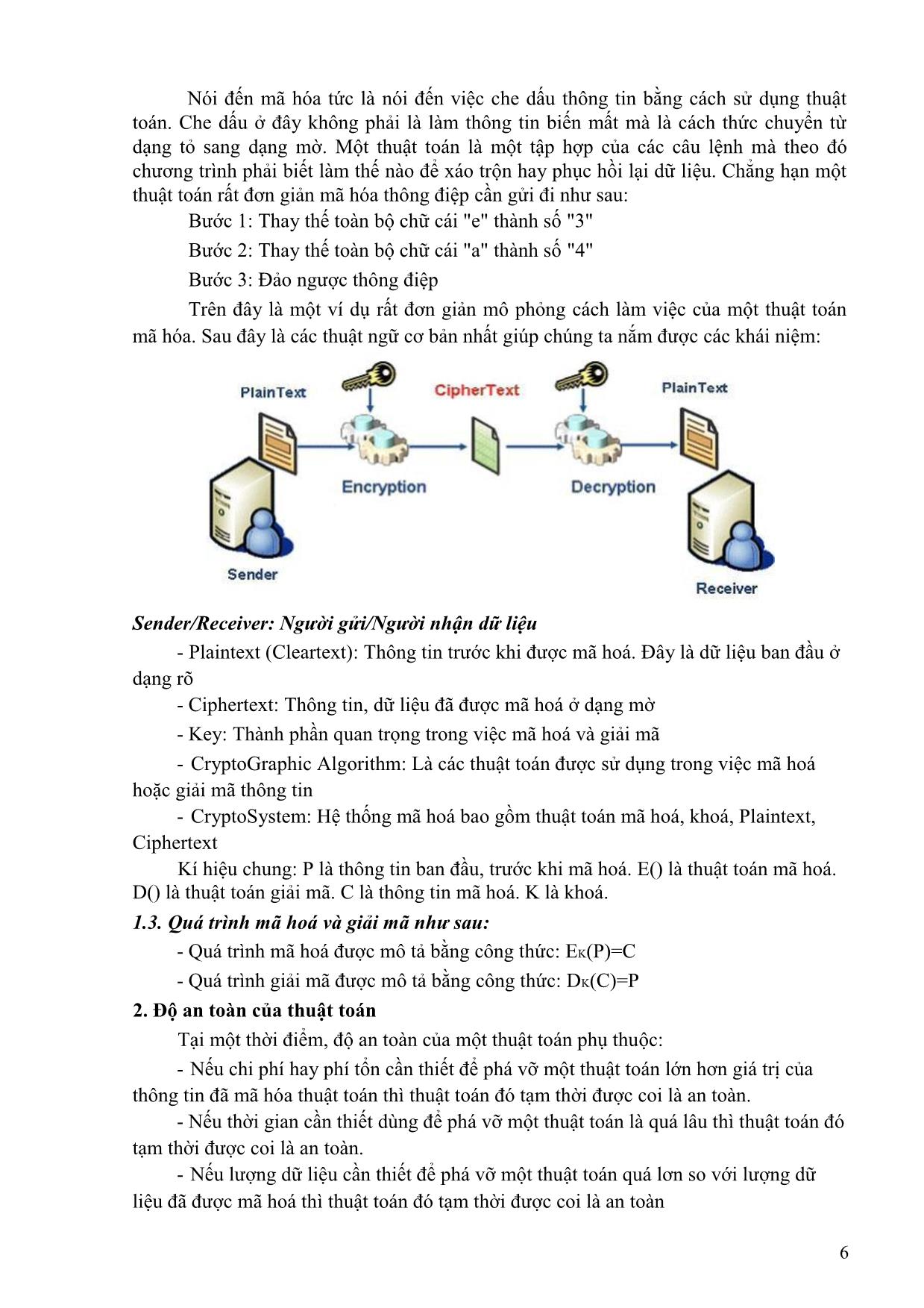

- Hacker: Là những kẻ xâm nhập vào mạng trái phép bằng cách sử dụng các công

cụ phá mật khẩu hoặc khai thác các điểm yếu của các thành phần truy nhập trên hệ

thống.

- Masquerader: Là những kẻ giả mạo thông tin trên mạng. Một số hình thức giả

mạo như: Giả mạo địa chỉ IP, tên miền, định danh người dùng

- Eavesdropping: Là những đối tượng nghe trộm thông tin trên mạng, sử dụng

các công cụ sniffer, sau đó dùng các công cụ phân tích và debug để lấy được các thông

tin có giá trị. Những đối tượng tấn công mạng có thể nhằm nhiều mục đích khác nhau

như: ăn cắp những thông tin có giá trị về kinh tế, phá hoạt hệ thống mạng có chủ định

hoặc cũng có thể là hành động vô ý thức, thử nghiệm các chương trình không kiểm tra

cẩn thận

1.2. Lỗ hổng bảo mật

Các lỗ hổng bảo mật là những điểm yếu kém trên hệ thống hoặc ẩn chứa một

dịch vụ mà dựa vào đó kẻ tấn công có thể xâm nhập trái phép để thực hiện các hành

động phá hoại hoặc chiếm đoạt tài nguyên bất hợp pháp.

Nguyên nhân gây ra những lỗ hổng bảo mật là khác nhau: có thể do lỗi của bản

thân hệ thống, phần mềm cung cấp hoặc do người quản trị yếu kém không hiểu sâu sắc

các dịch vụ cung cấp

Mức độ ảnh hưởng của các lỗ hổng là khác nhau. Có những lỗ hổng chỉ ảnh

hưởng tới chất lượng dịch vụ cung cấp, có những lỗ hổng ảnh hưởng nghiêm trọng tới

toàn bộ hệ thống.

2. Nhu cầu bảo vệ thông tin

Mục tiêu:

- Trình bày được các nhu cầu cần bảo vệ trên nền hệ thống mạng

2.1. Nguyên nhân

Tài nguyên đầu tiên mà chúng ta nói đến chính là dữ liệu. Đối với dữ liệu, chúng

ta cần quan tâm những yếu tố sau:

2.2. Bảo vệ dữ liệu

Những thông tin lưu trữ trên hệ thống máy tính cần được bảo vệ do các yêu cầu

sau:

- Bảo mật: Những thông tin có giá trị về kinh tế, quân sự, chính sách cần được

bảo vệ và không lộ thông tin ra bên ngoài.

- Tính toàn vẹn: Thông tin không bị mất mát hoặc sửa đổi, đánh tráo.

- Tính kịp thời: Yêu cầu truy cập thông tin vào đúng thời điểm cần thiết

2.3. Bảo vệ tài nguyên sử dụng trên mạng

Trên thực tế, trong các cuộc tấn công trên Internet, kẻ tấn công sau khi đã làm

chủ được hệ thống bên trong, có thể sử dụng các máy này để phục vụ cho mục đích của

mình như chạy các chương trình dò mật khẩu người sử dụng, sử dụng các liên kết mạng

sẵn có để tiếp tục tấn công hệ thống khác.

Trang 1

Trang 2

Trang 3

Trang 4

Trang 5

Trang 6

Trang 7

Trang 8

Trang 9

Trang 10

Tải về để xem bản đầy đủ

Tóm tắt nội dung tài liệu: Giáo trình mô đun An toàn mạng

m có thể chuyển gói tin này đi hay không. Nếu không được, gói tin sẽ bị xóa đi. Một

mục từ trong bảng chọn đường thể hiện cho một đích đến trên mạng cùng với chiều dài

đường đi đến đích và giao diện của router hướng về đích đến này.

Kế tiếp router sẽ kiểm tra để xác định xem giao diện hướng đến đích đến có

trong một danh sách truy cập không. Nếu không, gói tin sẽ được gởi ra vùng đệm cho

ngỏ ra tương ứng, mà không bị một danh sách truy cập nào chi phối.

Giả sử giao diện nhận đã được đặt trong một danh sách truy cập mở rộng. Nhà quản trị

mạng đã sử dụng các biểu thức luận lý, chính xác để thiết lập danh sách truy cập này.

Trước khi một gói tin có thể được đưa đến giao diện ra, nó phải được kiểm tra bởi một

tập các quy tắc được định nghĩa trong danh sách truy cập được gán cho giao diện.

22

5.3. Tổng quan về các lệnh trong Danh sách truy cập

Trong thực tế, các lệnh trong danh sách truy cập có thể là các chuỗi với nhiều ký

tự. Danh sách truy cập có thể phức tạp để nhập vào hay thông dịch. Tuy nhiên chúng ta

có thể đơn giản hóa các lệnh cấu hình danh sách truy cập bằng cách đưa chúng về hai

loại tổng quát sau:

Loại 1: Bao gồm các lệnh cơ bản để xử lý các vấn đề tổng quát, cú pháp được

mô tả như sau:

access-list access-list- number {permit|deny} {test conditions}

access-list: là từ khóa bắt buộc

access-list-number: Lệnh tổng thể này dùng để nhận dạng danh sách truy

cập, thông thường là một con số. Con số này biểu thị cho loại của danh sách truy cập.

Thuật ngữ cho phép (permit) hay từ chối (deny) trong các lệnh của danh sách truy cập

tổng quát biểu thị cách thức mà các gói tin khớp với điều kiện kiểm tra được xử lý bởi

hệ điều hành của router. Cho phép thông thường có nghĩa là gói tin sẽ được phép sử

dụng một hay nhiều giao diện mà bạn sẽ mô tả sau.

test conditions: Thuật ngữ cuối cùng này mô tả các điều kiện kiểm tra

được dùng bởi các lệnh của danh sách truy cập. Một bước kiểm tra có thể đơn giản như

là việc kiểm tra một địa chỉ nguồn. Tuy nhiên thông thường các điều kiện kiểm tra được

mở rộng để chứa đựng một vài điều kiện kiểm tra khác. Sử dụng các lệnh trong danh

sách truy cập tổng quát với cùng một số nhận dạng để chồng nhiều điều kiện kiểm tra

vào trong một chuỗi luận lý hoặc một danh sách kiểm tra.

Loại 2: Xử lý của danh sách truy cập sử dụng một lệnh giao diện. Cú pháp như

sau:

{protocol} access-group access-list-number

Với:

Protocol: là giao thức áp dụng danh sách truy cập

Access-group: là từ khóa

Access-list-number: Số hiệu nhận dạng của danh sách truy cập đã được

định nghĩa trước

23

Tất cả các lệnh của danh sách truy cập được nhận dạng bởi một con số tương

ứng với một hoặc nhiều giao diện. Bất kỳ các gói tin mà chúng vượt qua được các điều

kiện kiểm tra trong danh sách truy cập có thể được gán phép sử dụng bất kỳ một giao

diện trong nhóm giao diện được phép.

Chương 6: VIRUS VÀ CÁCH PHÒNG

CHỐNG 6.1. Giới thiệu tổng quan về virus

6.1.1. Virus máy tính là gì?

Virus máy tính là những chương trình hay đoạn

mãĐược tạo ra một cách cố ý.Có khả

năng tự nhân bản

Gây ra những tác động không mong muốn làm ảnh hưởng tới công việc

6.1.2. Lịch sử phát triển của virus máy tính

Năm 1949: John von Neuman (1903-1957) phát triển nền

tảng lý thuyết tự nhân bản của một chương trình cho máy

tính.

Vào cuối thập niên 1960 đầu thập niên 1970 đã xuất hiện trên

các máy Univax 1108 một chương trình gọi là "Pervading

Animal" tự nó có thể nối với phần sau của các tập tin tự hành.

Lúc đó chưa có khái niệm virus.

Năm 1981: Các virus đầu tiên xuất hiện trong hệ điều hành

Fred Cohen của máy tính Apple II.

Năm 1983: Tại Đại Học miền Nam California, tại Hoa Kỳ, Fred Cohen lần đầu

đưa ra khái niệm computer virus như định nghĩa ngày nay

1986 - Brain virus

1987 - Lehigh virus xuất hiện Trong thời gian này cũng có

1 số virus khác xuất hiện, đặc biệt WORM virus (sâu virus)

1988 - Virus lây trên mạng Ngày 2 tháng 11 năm 1988,

Robert Morris đưa virus vào mạng máy tính quan trọng nhất

của Mỹ, gây thiệt hại lớn. Từ đó trở đi người ta mới bắt đầu

nhận thức được tính nguy hại của virus máy tính. Robert Morris

1989 - AIDS TrojanXuất hiện Trojan hay còn gọi là "con

Morris

ngựa thành Troie", chúng không phải là virus máy tính, nhưng luôn đi cùng với

khái niệm virus.

1991 - Tequila virus Đây là loại virus đầu tiên mà giới chuyên môn gọi là virus

đa hình, nó đánh dấu một bước ngoặt trong cuộc chiến giữa cái thiện và cái ác

trong các hệ thống máy tính.

24

1992 - Michelangelo virus Tiếp nối sự đáng sợ của "virus đa hình" năm 1991,

thì công cụ năm 92 này tạo thêm sức mạnh cho các loại virus máy tính bằng cách

tạo ra sự đa hình cực kỳ phức tạp.

1995 - Concept virus Sau gần 10 năm kể từ ngày virus máy tính đầu tiên xuất

hiện, đây là loại virus đầu tiên có nguyên lý hoạt động gần như thay đổi hoàn

toàn so với những tiền bối của nó.

1996 - Boza virus Khi hãng Microsoft chuyển sang hệ điều hành Windows95 và

họ cho rằng virus không thể công phá thành trì của họ được, thì năm 1996 xuất

hiện virus lây trên hệ điều hành Windows95

1999 - Melissa, Bubbleboy virus Đây thật sự là một cơn ác mộng với các máy

tính trên khắp thế giới.

2000 - DDoS, Love Letter virus Có thể coi là một trong những vụ việc virus

phá hoại lớn nhất từ trước đến thời điểm đó.

2001 - Winux Windows/Linux Virus, Nimda, Code Red virus Winux

Windows/Linux Virus đánh dấu những virus có thể lây được trên các hệ điều

hành Linux chứ không chỉ Windows.

2002 - Sự ra đời của hàng loạt loại virus mới

2003 - Các virus khai thác lỗ hổng phần mềm Năm 2003 mở đầu thời kỳ phát

triển mạnh mẽ của các virus khai thác lỗ hổng phần mềm để cài đặt, lây nhiễm

lên các máy tính từ xa - đây cũng chính là xu hướng phát triển hiện nay của virus

trên thế giới

2004 - Cuộc chạy đua giữa Skynet và Beagle. Đây là 2 họ Virus xuất hiện tại

Đức

2005 - Sự xuất hiện của các virus lây qua các dịch vụ chatting

6.1.3. Đặc điểm của virus máy tính

Không thể tồn tại độc lập mà phải dựa vào một ứng dụng nền nào đó.

Tự nhân bản khi ứng dụng chủ được kích hoạt.

Có một thời kỳ nằm chờ (giống như ủ bệnh). Trong thời gian này không gây hậu

quả.

Sau thời kỳ “nằm vùng” mới bắt đầu phát tác.

6.1.4. Hình thức thể hiện của virus

Các ứng dụng trên máy bất ngờ hoặc từ từ chạy chậm lại.

Những biến đổi không thể lý giải về dung lượng của các ứng dụng trong các file

có đuôi .EXE, .COM, .BAT, .SYS, .OVL.

Những động thái bất thường của máy tính, nhất là khi bạn đang chạy một chương

trình mà bình thường không có vấn đề gì.

25

Một chương trình nào đó không thể cài chính xác dữ liệu từ đĩa nguồn

6.2. Cách thức lây lan và phân loại virus

6.2.1. Cách thức lây lan của virus

Virus lây nhiễm theo cách cổ điển:Cách cổ điển nhất của sự lây nhiễm, bành

trướng của các loai virus máy tính là thông qua các thiết bị lưu trữ di động:

Trước đây đĩa mềm và đĩa CD chứa chương trình thường là phương tiện bị lợi

dụng nhiều nhất để phát tán. Ngày nay khi đĩa mềm rất ít được sử dụng thì

phương thức lây nhiễm này chuyển qua các ổ USB, các đĩa cứng di động hoặc

các thiết bị giải trí kỹ thuật số.

Virus lây nhiễm qua thư điện tử: Khi mà thư điện tử (e-mail) được sử dụng rộng

rãi trên thế giới thì virus chuyển hướng sang lây nhiễm thông qua thư điện tử

thay cho các cách lây nhiễm truyền thống. Virus lây nhiễm vào các file đính kèm

theo thư điện tử (attached mail). Lây nhiễm do mở một liên kết trong thư điện tử

Các liên kết trong thư điện tử có thể dẫn đến một trang web được cài sẵn virus,

cách này thường khai thác các lỗ hổng của trình duyệt và hệ điều hành. Một cách

khác, liên kết dẫn tới việc thực thi một đoạn mã, và máy tính bị có thể bị lây

nhiễm virus.

Lây nhiễm ngay khi mở để xem thư điện tử: Cách này vô cùng nguy hiểm bởi

chưa cần kích hoạt các file hoặc mở các liên kết, máy tính đã có thể bị lây nhiễm

virus. Cách này cũng thường khai thác các lỗi của hệ điều hành.

Virus lây nhiễm qua mạng Internet : Virus lây nhiễm khi đang truy cập các trang

web được cài đặt virus (theo cách vô tình hoặc cố ý): Các trang web có thể có

chứa các mã hiểm độc gây lây nhiễm virus và phần mềm độc hại vào máy tính

của người sử dụng khi truy cập vào các trang web đó.

6.2.2. Khi nào virus kích hoạt?

Vào một số lần máy tính khởi động (ví dụ như virus Stoned, kích hoạt vào theo

chu kỳ 8 lần khởi động).

Vào một ngày nhất định trong năm (virus Michelangelo hoạt động vào các ngày

6/3, đúng ngày sinh của danh họa Italy).

Một ngày nhất định trong tuần (virus Sunday).

Một ngày nhất định trong tháng (virus Thứ 6 ngày 13, Thứ 7 ngày 14).

Tất cả các ngày, trừ một ngày cụ thể (virus Israeli hay Suriv03, không hoạt động

vào các thứ 6 ngày 13)

Chỉ xảy ra đúng một ngày duy nhất (virus Century kích hoạt vào ngày 1/1/2000,

viết số 0 lên tất cả những đĩa có kết nối, xoá dữ liệu, ứng dụng, thư mục, bảng

phân bổ file).

Chỉ hoạt động trong một chu kỳ nhất định sau khi lây nhiễm (virus Plastique chỉ

hoạt động trong 1 tuần).

26

Kích hoạt ngay sau khi lây nhiễm vào một lượng file nhất định (virus MIX/1

kích hoạt sau khi lây vào 6 file).

Kích hoạt sau một số lần gõ bàn phím nhất định (virus Devil's Dance kích hoạt

sau 2.000 lần người sử dụng gõ phím; đến lần thứ 5.000 sẽ phá huỷ dữ liệu trên

đĩa cứng và in ra thông điệp mang tên nó).

Vào một khoảng thời gian nhất định trong ngày (virus Teatime chỉ hoạt động từ

15h10 đến 15h13, và cứ sau 11 lần người sử dụng gõ phím nó lại phá một ít dữ

liệu).

Kết hợp bất kỳ một số hoặc tất cả những kiểu trên cộng thêm với những cái khác

mà bạn có thể tưởng tượng ra.

6.2.3. Phân loại virus máy tính

B-virus:

F-virus:

Các dạng khác của Virus:

6.3. Ngăn chặn sự xâm nhập virus

6.3.1. Sử dụng phần mềm diệt virus

Bảo vệ bằng cách trang bị thêm một phần mềm diệt virus có khả năng nhận biết

nhiều loại virus máy tính và liên tục cập nhật dữ liệu để phần mềm đó luôn nhận biết

được các virus mới.

Trên thị trường hiện có rất nhiều phần mềm diệt virus. Một số hãng nổi tiếng viết

các phần mềm virus được nhiều người sử dụng có thể kể đến là: McAfee, Symantec,

Kaspersky

6.3.2. Sử dụng tường lửa

Sử dụng tường lửa bằng phần cứng nếu người sử dụng kết nối với mạng Internet

thông qua một modem có chức năng này. Thông thường ở chế độ mặc định của nhà sản

xuất thì chức năng "tường lửa" bị tắt, người sử dụng có thể truy cập vào modem để cho

phép hiệu lực (bật). Sử dụng tường lửa bằng phần cứng không phải tuyệt đối an toàn

bởi chúng thường chỉ ngăn chặn kết nối đến trái phép, do đó kết hợp sử dụng tường lửa

bằng các phần mềm.

Sử dụng tường lửa bằng phần mềm: Ngay các hệ điều hành họ Windows ngày

nay đã được tích hợp sẵn tính năng tường lửa bằng phần mềm, tuy nhiên thông thường

các phần mềm của hãng thứ ba có thể làm việc tốt hơn và tích hợp nhiều công cụ hơn so

với tường lửa phần mềm sẵn có của Windows. Ví dụ bộ phần mềm ZoneAlarm Security

Suite của hãng ZoneLab là một bộ công cụ bảo vệ hữu hiệu trước virus, các phần mềm

độc hại, chống spam, và tường lửa.

6.3.3. Cập nhật các bản sửa lỗi của hệ điều hành

Hệ điều hành Windows (chiếm đa số) luôn luôn bị phát hiện các lỗi bảo mật

chính bởi sự thông dụng của nó, tin tặc có thể lợi dụng các lỗi bảo mật để chiếm quyền

27

điều khiển hoặc phát tán virus và các phần mềm độc hại. Người sử dụng luôn cần cập

nhật các bản vá lỗi của Windows thông qua trang web Microsoft Update (cho việc nâng

cấp tất cả các phần mềm của hãng Microsoft) hoặc Windows Update (chỉ cập nhật riêng

cho Windows). Cách tốt nhất hãy đặt chế độ nâng cấp (sửa chữa) tự động (Automatic

Updates) của Windows. Tính năng này chỉ hỗ trợ đối với các bản Windows mà

Microsoft nhận thấy rằng chúng hợp pháp

6.3.4. Bảo vệ dữ liệu máy tính

Sao lưu dữ liệu theo chu kỳ là biện pháp đúng đắn nhất hiện nay để bảo vệ dữ

liệu. Bạn có thể thường xuyên sao lưu dữ liệu theo chu kỳ đến một nơi an toàn như: các

thiết bị nhớ mở rộng (ổ USB, ổ cứng di động, ghi ra đĩa quang... ), hình thức này có thể

thực hiện theo chu kỳ hàng tuần hoặc khác hơn tuỳ theo mức độ cập nhật, thay đổi của

dữ liệu của bạn.

Tạo các dữ liệu phục hồi cho toàn hệ thống không dừng lại các tiện ích sẵn có

của hệ điều hành (ví dụ System Restore của Windows Me, XP... ) mà có thể cần đến

các phần mềm của hãng thứ ba, ví dụ bạn có thể tạo các bản sao lưu hệ thống bằng các

phần mềm ghost, các phần mềm tạo ảnh ổ đĩa hoặc phân vùng khác.

6.3.5. Vận dụng kinh nghiệm sử dụng máy tính

28

BÀI TẬP THỰC HÀNH

Bài tập 1: Em hãy sử dụng phương pháp mã hóa Caesar để mã hóa thông điệp sau:

"SINH VIEN VKTECH"

Bằng bộ chữ cái tiếng Anh (n=26) và mã Caesar với k=7

Bài giải: Ta có số hóa bộ chữ cái:

A B C D E F G H I J K L M

0 1 2 3 4 5 6 7 8 9 10 11 12

NO P QR S TUVWX YZ

13 14 15 16 17 18 19 20 21 22 23 24 25

Đáp án bản mờ là: ZPUOCPLUCRALJR

Bài tập 2: Cho bản rõ : TOIYEUVIETNAM Khóa k = 4. Tìm bản mã sử dụng mã hóa

Caesar

Đáp án: Vậy bản mã là: YSMBYZWMIYREQ

Bài tập 3: Với bản mã tìm được ở bài tập 2. Em hãy thực hiện việc giải mã sử dụng

thuật toán trên. (chú ý giải mã ta làm ngược lại (x-k)mod 26)

* Mã hóa Affine

Chú ý: Mã hóa: Ek(x)=(a*x+b) mod n

Giải mã: Dk(x)=a*(y-b) mod n

* Mã hóa Vigenere

Bài tập 4: Xét bảng chữ cái tiếng Anh (n=26) giả sử khóa có độ dài là 6 và khóa

K="VKTECH". Bản rõ P = "SINH VIEN VIET HAN BAC GIANG". Em hãy cho biết

bản mã hóa của chuỗi trên?

Đáp án: Bản mờ là: NSGLXPZXOMGACKGFCJBSTRI

Bài tập thực hành số 1: Cho hệ thống mạng như hình vẽ

29

Em hãy cài đặt và cấu hình NAT cho máy NAT SERVER cho phép các

máy trong hệ thống mạng 10.0.0.0 truy cập đwọc Internet một cách an toàn?

Bài tập thực hành số 2: Em hãy tải và cài đặt phần mềm Wireshark sau đó dùng

phần mềm đó để bắt và phân tích gói tin nhận được từ trang web 113.160.158.245?

Bài tập thực hành số 3: Em hãy tải và cài đặt phần mềm NMAP sau đó dùng phần

mềm đó để bắt và phân tích gói tin nhận được từ trang web 113.160.158.245?

Bài tập thực hành số 4: Cho hệ thống mạng như hình bên dưới

Em hãy sử dụng Packet tracer thực hiện các công việc sau

1. Thiết lập hệ thống mạng như trong hình

2. Cấu hình địa chỉ IP cho các giao diện

3. Cấu hình định tuyến OSPF trong hệ thống mạng

4. Cấu hình ACL để thực hiện công việc sau

a. Cấm toàn bộ mạng 192.168.1.0/24 truy cập vào Server 192.168.20.1

b. Cấm mạng 192.168.1.0/24 truy cập vào Server 192.168.20.1 bằng web

Bài tập thực hành số 5: Cho hệ thống mạng như hình bên dưới

30

Em hãy xây dựng hệ thống mạng với yêu cầu sau:

1. Cài đặt ISA làm tường lửa

2. Kiểm soát các giao dịch thực hiện giữa mạng nội bộ và Internet, ngăn chặn

các tấn công, thâm nhập trái phép từ Internet

31

File đính kèm:

giao_trinh_mo_dun_an_toan_mang.pdf

giao_trinh_mo_dun_an_toan_mang.pdf