Giáo trình Thực nghiệm quản trị mạng (Phần 1)

Chương này sẽ cung cấp những thông tin và các câu lệnh có liên quan đến những chủ đề

sau:

- Kết nối Router hoặc Switch sử dụng cáp Rollover

- Xác định các thông số cài đặt trên PC để thực hiện kết nối Router hoặc Switch.

- Tìm hiểu về phương pháp cấu hình của những kết nối Lan khác nhau.

- Xác định các loại cáp Serial khác nhau.

- Xác định các loại cáp được sử dụng để kết nối router hoặc switch đến các thiết bị khác.

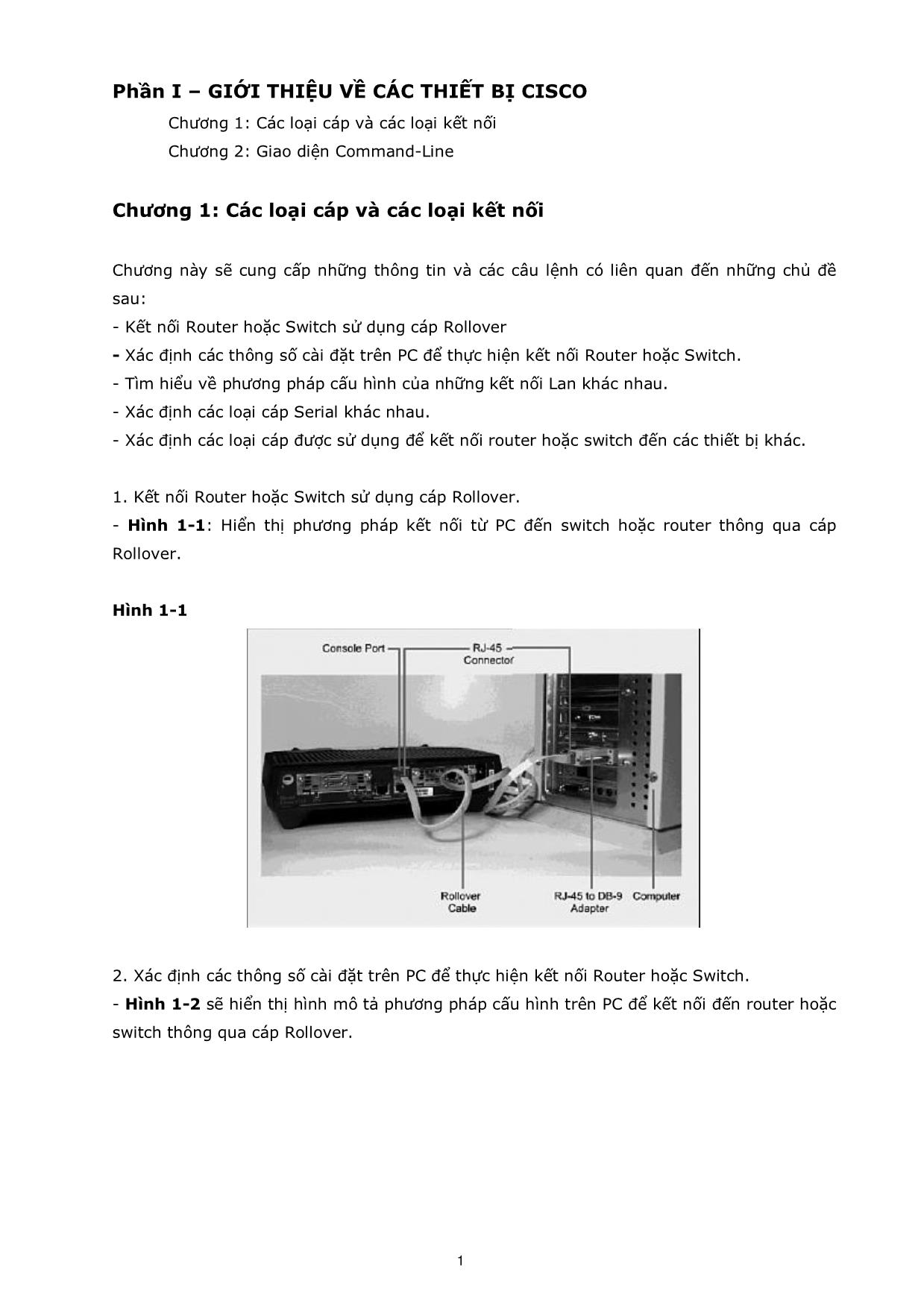

1. Kết nối Router hoặc Switch sử dụng cáp Rollover.

- Hình 1-1: Hiển thị phương pháp kết nối từ PC đến switch hoặc router thông qua cáp

Rollover.

Hình 1-1

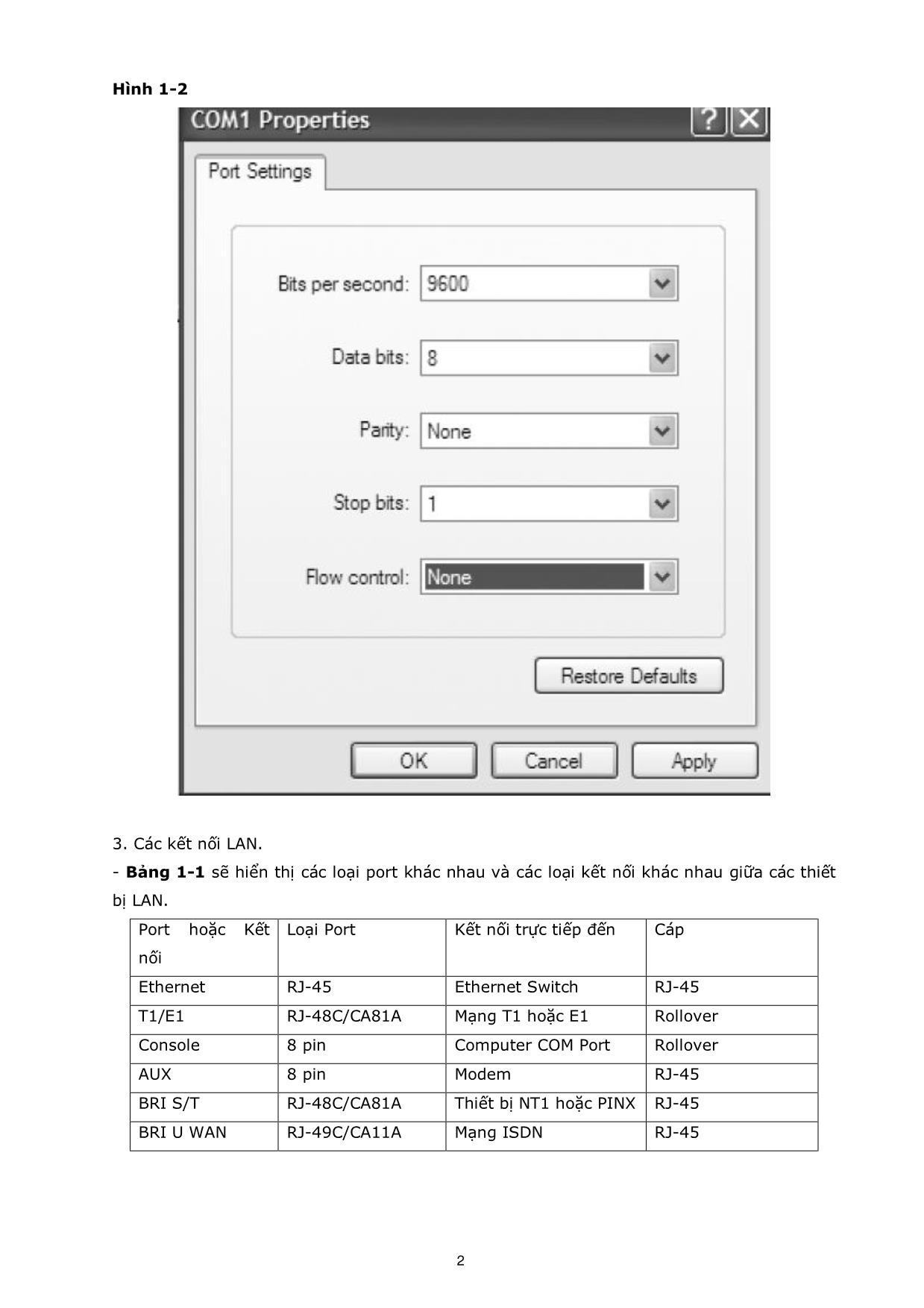

2. Xác định các thông số cài đặt trên PC để thực hiện kết nối Router hoặc Switch.

- Hình 1-2 sẽ hiển thị hình mô tả phương pháp cấu hình trên PC để kết nối đến router hoặc

switch thông qua cáp Rollover.

4. Các loại cáp Serial.

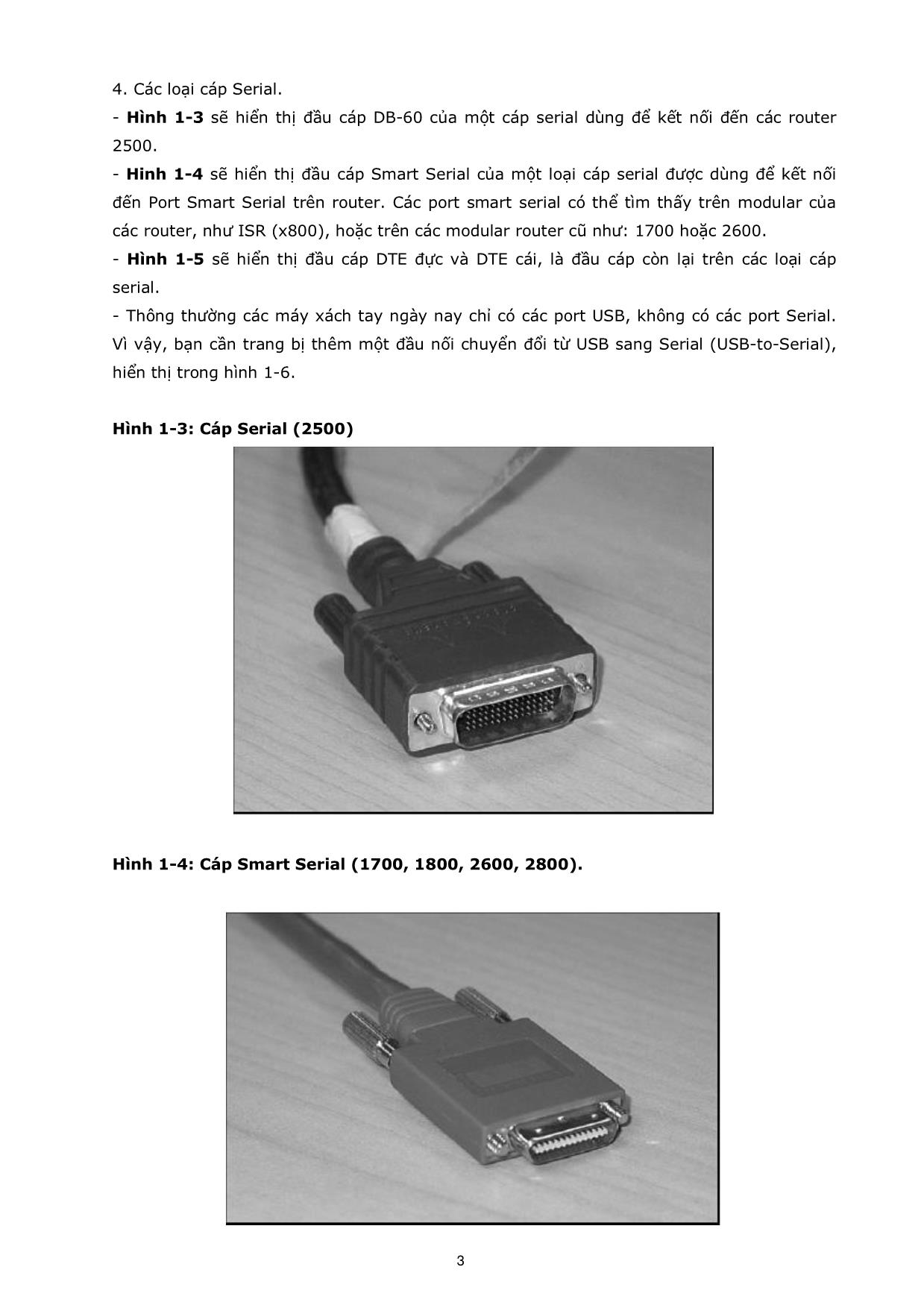

- Hình 1-3 sẽ hiển thị đầu cáp DB-60 của một cáp serial dùng để kết nối đến các router

2500.

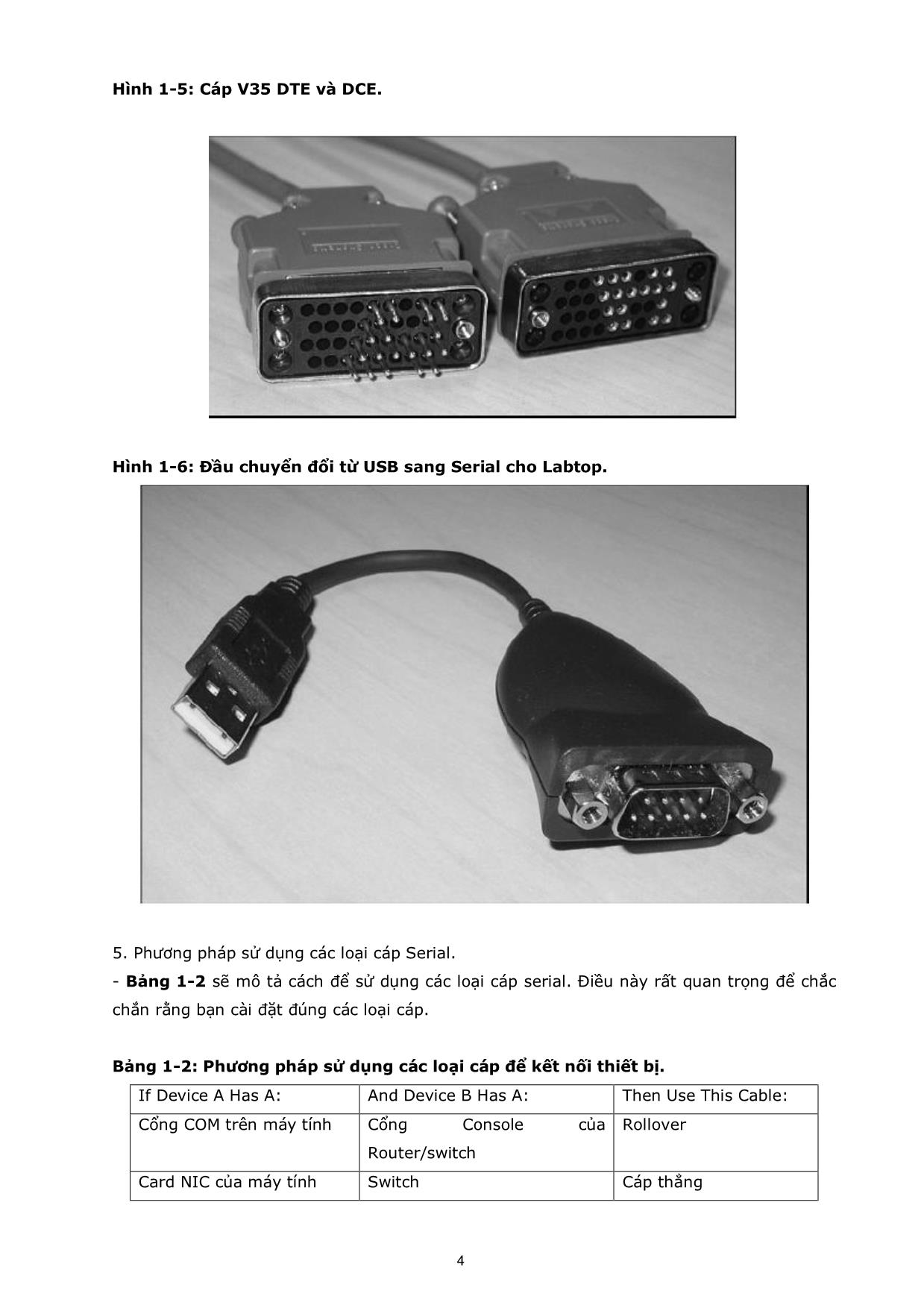

- Hinh 1-4 sẽ hiển thị đầu cáp Smart Serial của một loại cáp serial được dùng để kết nối

đến Port Smart Serial trên router. Các port smart serial có thể tìm thấy trên modular của

các router, như ISR (x800), hoặc trên các modular router cũ như: 1700 hoặc 2600.

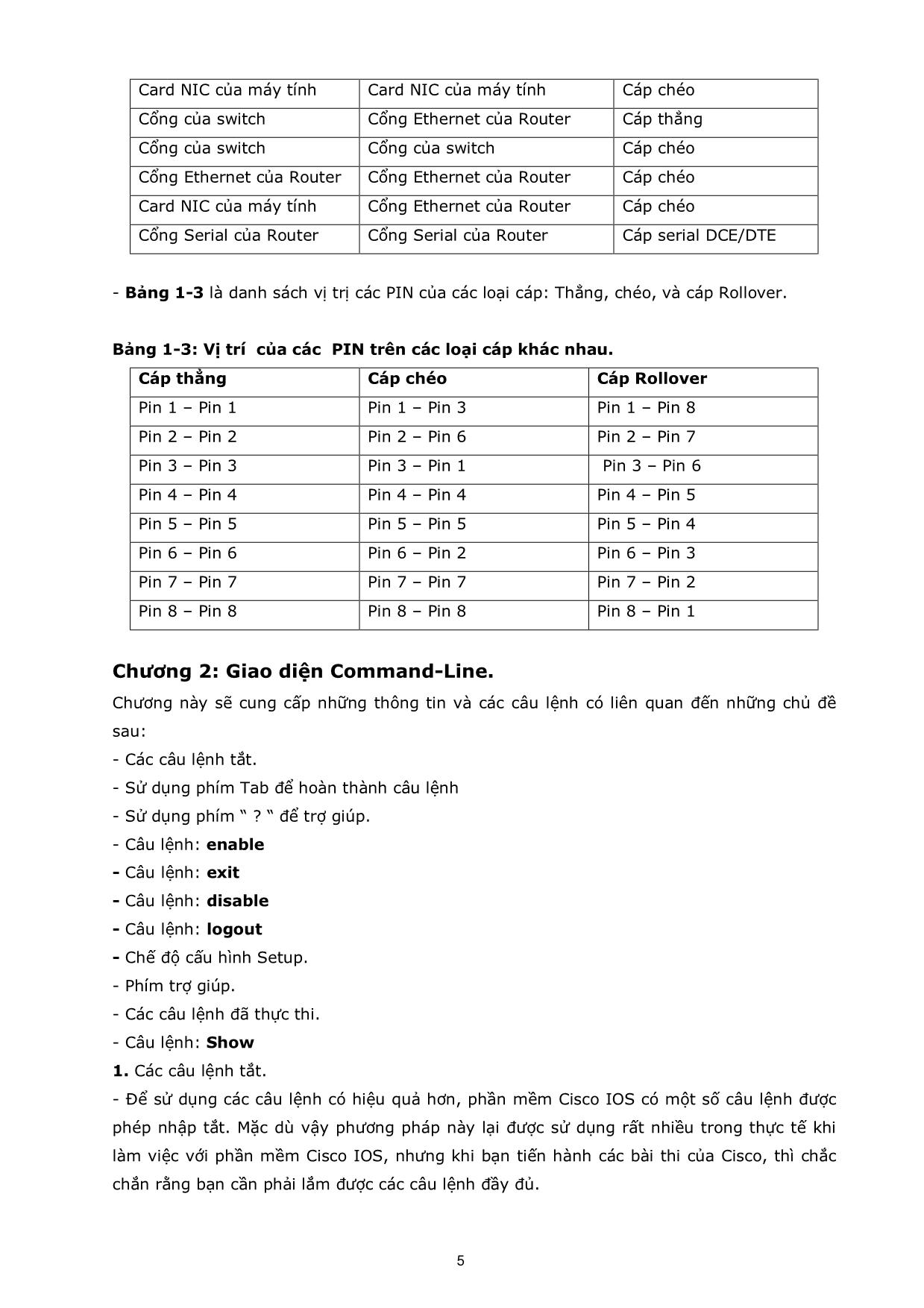

- Hình 1-5 sẽ hiển thị đầu cáp DTE đực và DTE cái, là đầu cáp còn lại trên các loại cáp

serial.

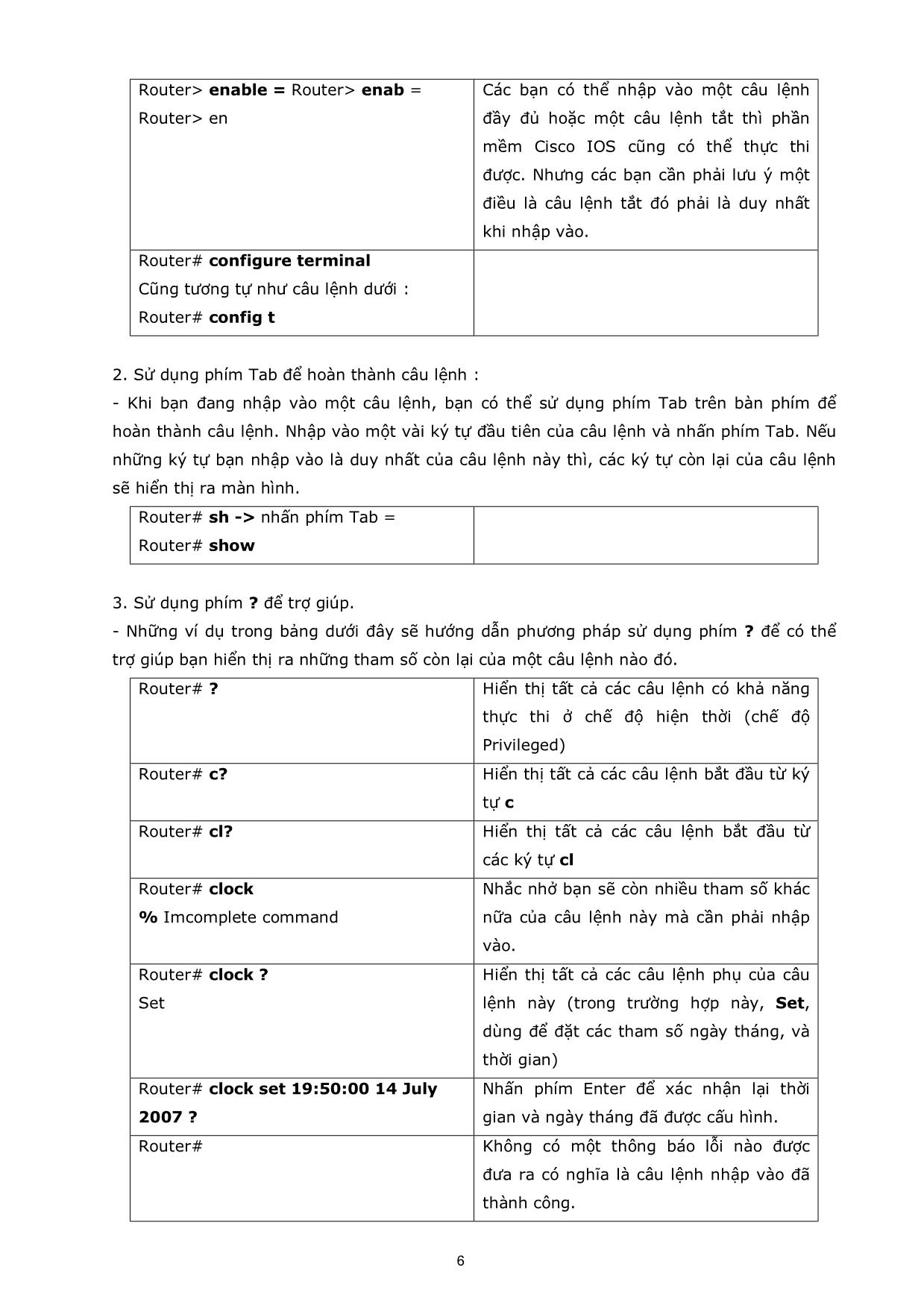

- Thông thường các máy xách tay ngày nay chỉ có các port USB, không có các port Serial.

Vì vậy, bạn cần trang bị thêm một đầu nối chuyển đổi từ USB sang Serial (USB-to-Serial),

hiển thị trong hình 1-6.

Trang 1

Trang 2

Trang 3

Trang 4

Trang 5

Trang 6

Trang 7

Trang 8

Trang 9

Trang 10

Tải về để xem bản đầy đủ

Tóm tắt nội dung tài liệu: Giáo trình Thực nghiệm quản trị mạng (Phần 1)

g Lưu file cấu hình đang chạy trên RAM vào startup-config NVRAM. 168 Phần IX: BẢO MẬT MẠNG Chương 25: Access Control List Chương 25: Access Control List Chương này sẽ cung cấp những thông tin và các câu lệnh có liên quan đến những chủ đề sau: - Access List number - Các từ khóa ACL - Tạo ACL standard - Gán ACL standard cho một interface - Kiểm tra ACL - Xóa ACL - Tạo ACL extended - Gán ACL extended cho một interface - Từ khóa established (tùy chọn) - Tạo ACL named - Sử dụng sequence number trong ACL named - Xóa câu lệnh trong ACL named sử dụng sequence number - Chú ý với sequence number - Tích hợp comments cho toàn bộ ACL - Sử dụng ACL để hạn chế truy cập router thông qua telnet - Cấu hình ví dụ: ACL 1. Access List numbers 1–99 or 1300–1999 Standard IP 100–199 or 2000–2699 Extended IP 600–699 AppleTalk 800–899 IPX 900–999 Extended IPX 1000–1099 IPX Service Advertising Protocol 2. Các từ khóa ACL Any Được sử dụng để thay thế cho 0.0.0.0 255.255.255.255, trường hợp này sẽ 169 tương ứng với tất các địa chỉ mà ACL thực hiện so sánh. Host Được sử dụng để thay thế cho 0.0.0.0, trường hợp sẽ tương ứng với duy nhất một địa chỉ IP được chỉ ra. 3. Tạo ACL Standard Router(config)#access-list 10 permit Tất cả các gói tin có địa chỉ IP nguồn là 172.16.0.0 0.0.255.255 172.16.x.x sẽ được phép truyền tiếp. access-list Câu lệnh ACL. 10 Chỉ số nằm trong khoảng từ 1 đến 99, hoặc 1300 đến 1999, được sử dụng cho ACL standard. Permit Các gói tin tương ứng với câu lệnh sẽ được cho phép. 172.16.0.0 Địa chỉ IP nguồn sẽ được so sánh. 0.0.255.255 Wildcard mask. Router(config)#access-list 10 deny Tất cả các gói tin có địa chỉ IP nguồn là host 172.17.0.1 sẽ được phép truyền tiếp. 172.17.0.1 access-list Câu lệnh ACL. 10 Chỉ số nằm trong khoảng từ 1 đến 99, hoặc 1300 đến 1999, được sử dụng cho ACL standard. Deny Các gói tin tương ứng với câu lệnh sẽ bị chặn lại. Host Từ khóa. 172.17.0.1 Chỉ ra địa chỉ của một host. Router(config)#access-list 10 permit Tất cả các gói tin của tất cả các mạng sẽ any được phép truyền tiếp. access-list Câu lệnh ACL. 10 Chỉ số nằm trong khoảng từ 1 đến 99, hoặc 1300 đến 1999, được sử dụng cho ACL standard. Permit Các gói tin tương ứng với câu lệnh sẽ được cho phép. any Từ khóa tương ứng với tất cả các địa chỉ IP. 170 4. Gán ACL Standard cho một interface Router(config)#interface fastethernet 0/0 Chuyển cấu hình vào chế độ interface fa0/0. Router(config-if)#ip access-group 10 in Câu lệnh này được sử dụng để gán ACL 10 vào interface fa0/0. Những gói tin đi vào router thông qua interface fa0/0 sẽ được kiểm tra. * Chú ý: - Access list có thể được gán vào interface theo cả hai hướng: hướng vào (dùng từ khóa in) và hướng ra (dùng từ khóa out). - Gán một ACL standard vào vị trí gần mạng đích hoặc thiết bị đích nhất. 5. Kiểm tra ACL Router#show ip interface Hiển thị tất cả các ACL được gán vào interface. Router#show access-lists Hiển thị nội dung của tất cả các ACL trên router. Router#show access-list access-list- Hiển thị nội dung của ACL có chỉ số được number chỉ ra trong câu lệnh. Router#show access-list name Hiển thị nội dung của ACL có tên được chỉ ra trong câu lệnh. Router#show run Hiển thị file cấu hình đang chạy trên RAM. 6. Xóa ACL Router(config)#no access-list 10 Xóa bỏ ACL có chỉ số là 10. 7. Tạo ACL Extended Router(config)#access-list 110 permit Các gói tin HTTP có địa chỉ IP nguồn là tcp 172.16.0.x sẽ được cho phép truyền đến 172.16.0.0 0.0.0.255 192.168.100.0 0.0.0.255 mạng đích là 192.168.100.x eq 80 access-list Câu lệnh ACL. 110 Chỉ số nằm trong khoảng từ 100 đến 199, hoặc từ 2000 đến 2699 sẽ được sử dụng để tạo ACL extended IP Permit Những gói tin tương ứng với câu lệnh sẽ được cho phép. 171 Tcp Giao thức sử dụng sẽ phải là TCP 172.16.0.0 Địa chỉ IP nguồn sẽ được sử dụng để so sánh. 0.0.0.255 Wildcard mask của địa chỉ IP nguồn. 192.168.100.0 Địa chỉ IP đích sẽ được dùng để so sánh. 0.0.0.255 Wildcard mask của địa chỉ IP đích. Eq Toán tử bằng. 80 Port 80, là dùng cho các lưu lượng HTTP. Router(config)#access-list 110 deny Các gói tin Telnet có địa chỉ IP nguồn sẽ tcp any bị chặn lại nếu chúng truy cập đến đích 192.168.100.7 0.0.0.0 eq 23 là 192.168.100.7. access-list Câu lệnh ACL. 110 Chỉ số nằm trong khoảng từ 100 đến 199, hoặc từ 2000 đến 2699 sẽ được sử dụng để tạo ACL extended IP Deny Những gói tin tương ứng với câu lệnh sẽ bị từ chối. Tcp Giao thức sử dụng là TCP. Any Từ khóa này tương ứng với tất cả các địa chỉ mạng. 192.168.100.7 Là địa chỉ IP của đích 0.0.0.0 Wildcard mask của đích. Eq Toán từ bằng. 23 Port 23, là port của ứng dụng telnet. 8. Gán ACL extended cho một interface Router(config)#interface fastethernet 0/0 Chuyển cấu hình vào chế độ interface Router(config-if)#ip access-group 110 fa0/0. out Đồng thời gán ACL 110 vào interface theo chiều out. Những gói tin đi ra khỏi interface fa0/0 sẽ được kiểm tra. * Chú ý: - Access list có thể được gán vào interface theo cả hai hướng: hướng vào (dùng từ khóa in) và hướng ra (dùng từ khóa out). - Duy nhất một access list có thể được gán cho một interface, theo một hướng đi. - Gán một ACL extended ở vị trí gần mạng nguồn hoặc thiết bị nguồn nhất. 172 9. Từ khóa established (tùy chọn) Router(config)#access-list 110 permit Cho biết một kết nối sẽ được thiết lập. tcp 172.16.0.0 0.0.0.255 192.168.100.0 0.0.0.255 eq 80 established * Chú ý: - Câu lệnh được kiểm tra tương ứng duy nhất nếu TCP datagram có bit ACK hoặc RST được gán. - Từ khóa established sẽ làm việc duy nhất cho TCP, còn UDP thì không. 10. Tạo ACL named Router(config)#ip access-list extended Tạo một ACL extended tên là seraccess Serveraccess và chuyển cấu hình vào chế độ ACL configuration. Router(config-ext-nacl)#permit tcp any Cho phép các gói tin của mail từ tất cả host các địa chỉ nguồn đến một host có địa chỉ 131.108.101.99 eq smtp là 131.108.101.99 Router(config-ext-nacl)#permit udp any Cho phép các gói tin Domain Name host System (DNS) từ tất cả các địa chỉ nguồn 131.108.101.99 eq domain đến địa chỉ đích là 131.108.101.99 Router(config-ext-nacl)#deny ip any any Không cho phép tất cả các gói tin từ các log mạng nguồn đến tất cả các mạng đích. Nếu những gói tin bị chặn lại thì sẽ được phép đưa log. Router(config-ext-nacl)#exit Trở về chế độ cấu hình Global Configuration. Router(config)#interface fastethernet 0/0 Chuyển cấu hình vào chế độ interface Router(config-if)#ip access-group fa0/0. serveraccess out Gán ACL serveaccess vào interface fa0/0 theo chiều ra. 11. Sử dụng Sequence Number trong ACL named Router(config)#ip access-list extended Tạo một ACL extended tên là serveraccess2 serveraccess2. Router(config-ext-nacl)#10 permit tcp Sử dụng một giá trị sequence number là any host 10 cho dòng lệnh này. 131.108.101.99 eq smtp Router(config-ext-nacl)#20 permit udp Sử dụng một giá trị sequence number là any host 20 cho dòng lệnh này. 131.108.101.99 eq domain Router(config-ext-nacl)#30 deny ip any Sử dụng một giá trị sequence number là 173 any log 30 cho dòng lệnh này. Router(config-ext-nacl)#exit Trở về chế độ cấu hình Global Configuration. Router(config)#interface fastethernet 0/0 Chuyển cấu hình vào chế độ interface fa0/0. Router(config-if)#ip access-group Gán ACL tên là serveraccess2 vào serveraccess2 out interface fa0/0 theo chiều ra. Router(config-if)#exit Trở về chế độ cấu hình Global Configuration. Router(config)#ip access-list extended Chuyển cấu hình vào ACL tên là serveraccess2 serveraccess2. Router(config-ext-nacl)#25 permit tcp Sử dụng một giá trị sequence number là any host 25 cho dòng lệnh này. 131.108.101.99 eq ftp Router(config-ext-nacl)#exit Trở về chế độ cấu hình Global Configuration. * Chú ý: - Sử dụng Sequence Number cho phép bạn dễ dàng sửa các câu lệnh của ACL named. Trong ví dụ trên sử dụng chỉ số 10, 20, 30 cho các dòng lệnh trong ACL. - Tham số sequence-number chỉ được phép cấu hình trên các phiên bản phần mềm Cisco IOS 12.2 trở lên. 13. Xóa câu lệnh trong ACL named sử dụng sequence number Router(config)#ip access-list extended Chuyển cấu hình vào chế độ ACL serveraccess2 serveraccess2 Router(config-ext-nacl)#no 20 Xóa câu lệnh có giá trị Sequence number là 20. Router(config-ext-nacl)#exit Trở về chế độ cấu hình Global Configuration. 14. Những chú ý khi sử dụng Sequence Number - Sequence Number sẽ khởi tạo từ giá trị 10 và sẽ tăng nên 10 cho mỗi dòng lệnh trong ACL named. - Nếu bạn quên không gán một giá trị Sequence Number trước câu lệnh, thì câu lệnh đó sẽ được gán tự động vào cuối ACL. - Sequence Number sẽ thay đổi trên một router khi router đó khởi động để phản ánh khả năng tăng bởi 10 policy. Nếu ACL của bạn có các chỉ số 10, 20, 30, 40, 50 và 60 trong ACL đó thì khi khởi động lại thì các chỉ số đó sẽ trở thành là 10, 20, 30, 40, 50, 60, 70. 174 - Sequence Number sẽ không thể nhìn thấy khi bạn sử dụng câu lệnh Router# show running-config hoặc Router# show startup-config. Để có thể nhìn thấy các giá trị Sequence Number, bạn có thể sử dụng câu lệnh sau: Router#show access-lists Router#show access-lists list name Router#show ip access-list Router#show ip access-list list name 15. Tích hợp comments cho toàn bộ ACL Router(config)#access-list 10 remark Với từ khóa remark cho phép bạn có thể only tích hợp thêm một ghi chú (giới hạn là Jones has access 100 ký tự) Router(config)#access-list 10 permit Host có địa chỉ IP là 172.16.100.119 sẽ 172.16.100.119 được cho phép truyền dữ liệu đến các mạng khác. Router(config)#ip access-list extended Tạo một ACL extended tên là Telnetaccess telnetaccess Router(config-ext-nacl)#remark do not Với từ khóa remark cho phép bạn có thể let tích hợp thêm một ghi chú (giới hạn là Smith have telnet 100 ký tự) Router(config-ext-nacl)#deny tcp host Host có địa chỉ IP là 172.16.100.153 sẽ 172.16.100.153 any eq telnet bị từ chối khi thực hiện telnet đến các mạng khác. * Chú ý: - Bạn có thể sử dụng từ khóa remark với các ACL standard, ACL extended hoặc ACL named. - Bạn có thể sử dụng từ khóa remark trước hoặc sau câu lệnh permit hoặc deny. 16. Sử dụng ACL để hạn chế truy cập router thông qua telnet Router(config)#access-list 2 permit Cho phép host có địa chỉ IP là host 172.16.10.2 có thể telnet vào router. 172.16.10.2 Router(config)#access-list 2 permit Cho phép các host nằm trong mạng 172.16.20.0 172.16.20.x có thể telnet vào router 0.0.0.255 Mặc định có câu lệnh deny all ở cuối mỗi ACL tạo ra. Router(config)#line vty 0 4 Chuyển cấu hình vào chế độ line vty. Router(config-line)#access-class 2 in Gán ACL 2 vào trong chế độ line vty 0 4 theo chiều đi vào router. Khi các gói tin telnet đến router này thì sẽ được kiểm 175 tra. * Chú ý: Khi cấu hình hạn chế truy cập vào router thông qua telnet, sử dụng câu lệnh access-class thay vì sử dụng câu lệnh access-group. 17. Ví dụ: cấu hình ACL - Hình 25-1 là sơ đồ mạng được sử dụng để cấu hình ACL, những câu lệnh được sử dụng trong ví dụ này chỉ nằm trong phạm vi của chương này. Hình 25-1 17.1. Ví dụ 1: Viết một ACL để chặn không cho phép mạng 10.0 truy cập đến mạng 40.0 nhưng vẫn cho phép ngược lại. RedDeer(config)#access-list 10 deny Tạo ACL standard để không cho phép 172.16.10.0 mạng 172.16.10.0 0.0.0.255 RedDeer(config)#access-list 10 permit Dùng câu lệnh này để làm mất tác dụng 176 any câu lệnh ẩn deny all RedDeer(config)#interface Chuyển cấu hình vào chế độ interface fastethernet 0/0 fa0/0. RedDeer(config)#ip access-group 10 Gán ACL 10 vào interface fa0/0 theo out chiều đi ra. 17.2. Ví dụ 2: Viết một ACL không cho phép host 10.5 truy cập đến host 50.7 nhưng ngược lại vẫn cho phép. Edmonton(config)#access list 115 Tạo ACL extended để không cho phép deny ip host host 172.16.10.5 truy cập đến host 172.16.10.5 host 172.16.50.7 172.16.50.7 bằng tất cả các giao thức. Edmonton(config)#access list 115 Dùng câu lệnh này để làm mất tác dụng permit ip any any câu lệnh ẩn deny all Edmonton(config)#interface Chuyển cấu hình vào chế độ interface fastethernet 0/0 fa0/0. Edmonton(config)#ip access-group Gán ACL 115 vào interface fa0/0 theo 115 in chiều đi vào. 17.3. Ví dụ 3: Viết một ACL để cho phép host 10.5 có thể Telnet đến router Red Deer. Các host khác không thể. RedDeer(config)#access-list 20 permit Tạo ACL 20 để cho phép host host 172.16.10.5 sử dụng tất cả các giao thức 172.16.10.5 để truyền. RedDeer(config)#line vty 0 4 Chuyển cấu hình vào chế độ line vty. RedDeer(config-line)#access-class 20 Gán ACL 20 vào line vty thel chiều in. in 17.4. Ví dụ 4: Viết một ACL named để cho phép host 20.163 có thể telnet đến host 70.2. Nhưng không có host nào trong mạng 20.0 có thể telnet đến host 70.2. Ngoài ra những host nằm trong các mạng khác có thể truy cập đến host 70.2 sử dụng những giao thức khác. Calgary(config)#ip access-list Tạo một ACL extended tên là extended serveraccess Serveraccess Calgary(config-ext-nacl)#10 permit tcp Cho phép host 172.16.20.163 có thể host telnet đến host 172.16.70.2 172.16.20.163 host 172.16.70.2 eq telnet Calgary(config-ext-nacl)#20 deny tcp Không cho phép các host khác nằm trong 172.16.20.0 mạng 172.16.20.0 có thể telnet đến host 0.0.0.255 host 172.16.70.2 eq telnet 172.16.70.2. 177 Calgary(config-ext-nacl)#30 permit ip Dùng câu lệnh này để làm mất tác dụng any any câu lệnh ẩn deny all Calgary(config-ext-nacl)#exit Trở về chế độ Global Configuration. Calgary(config)#interface fastethernet Chuyển cấu hình vào chế độ interface 0/0 fa0/0. Calgary(config)#ip access-group Gán ACL tên là serveraccess vào serveraccess out interface fa0/0 theo chiều đi ra. 17.5. Ví dụ 5: Viết một ACL để những host từ 50.1 đến 50.63 không truy cập web đến host 80.16. Những host từ 50.64 đến 50.254 là cho phép. RedDeer(config)#access-list 101 deny Tạo một ACL để chặn các lưu lượng HTTP tcp từ một mạng 172.16.50.0 0.0.0.63 đến 172.16.50.0 0.0.0.63 host một host 172.16.80.16 172.16.80.16 eq 80 RedDeer(config)#access-list 101 Dùng câu lệnh này để làm mất tác dụng permit ip any any câu lệnh ẩn deny all RedDeer(config)#interface Chuyển cấu hình vào chế độ interface fastethernet 0/0 fa0/0. RedDeer(config)#ip access-group 101 Gán ACL 101 vào interface fa0/0 theo in chiều đi vào. 178

File đính kèm:

giao_trinh_thuc_nghiem_quan_tri_mang_phan_1.pdf

giao_trinh_thuc_nghiem_quan_tri_mang_phan_1.pdf