Tác hại của tấn công mạng đối với hiệu năng giao thức AOMDV trên mạng tùy biến di động

Nội dung bài viết phân tích một số hình thức tấn công mạng, gồm

tấn công lỗ đen, lỗ xám và ngập lụt, cài đặt các hình thức tấn công này và đánh giá

tác hại của chúng đối với hiệu năng giao thức định tuyến AOMDV bằng mô phỏng

trên NS2.

Trang 1

Trang 2

Trang 3

Trang 4

Trang 5

Trang 6

Bạn đang xem tài liệu "Tác hại của tấn công mạng đối với hiệu năng giao thức AOMDV trên mạng tùy biến di động", để tải tài liệu gốc về máy hãy click vào nút Download ở trên

Tóm tắt nội dung tài liệu: Tác hại của tấn công mạng đối với hiệu năng giao thức AOMDV trên mạng tùy biến di động

húng gây ra bằng mô phỏng trên NS2, sử

tuyến. Mô hình mạng có thể thay đổi thường dụng giao thức AOMDV.

xuyên, nên MANET phù hợp để sử dụng ở Giao thức định tuyến AOMDV

nơi chưa có kết cấu hạ tầng mạng hoặc khu Giao thức định tuyến AOMDV [9]

vực không ổn định như: cứu trợ, cứu hộ khi được phát triển dựa trên ý tưởng của

xảy ra thảm họa thiên tai và chiến thuật trên giao thức AODV [10]. Vì vậy, giao thức

chiến trường [1]. AOMDV cũng thuộc giao thức định tuyến

Dịch vụ định tuyến là một dịch vụ phản ứng và khám phá tuyến thông qua

được cung cấp tại tầng mạng. Mỗi nút gói yêu cầu tuyến (RREQ), nhận tuyến

sử dụng tuyến đến đích được khám phá thông qua gói trả lời tuyến (RREP), duy

khi cần thiết và duy trì nhờ vào các giao trì tuyến thông qua gói HELLO và cập

* Khoa Công nghệ Thông tin, Trường ĐH KD&CN Hà Nội. Tạp chí 54

** Khoa KT-QTKD trường ĐH Đồng Tháp Kinh doanh và Công nghệ

Số 06/2019

Kỹ thuật - Công nghệ NGHIÊN CỨU TRAO ĐỔI

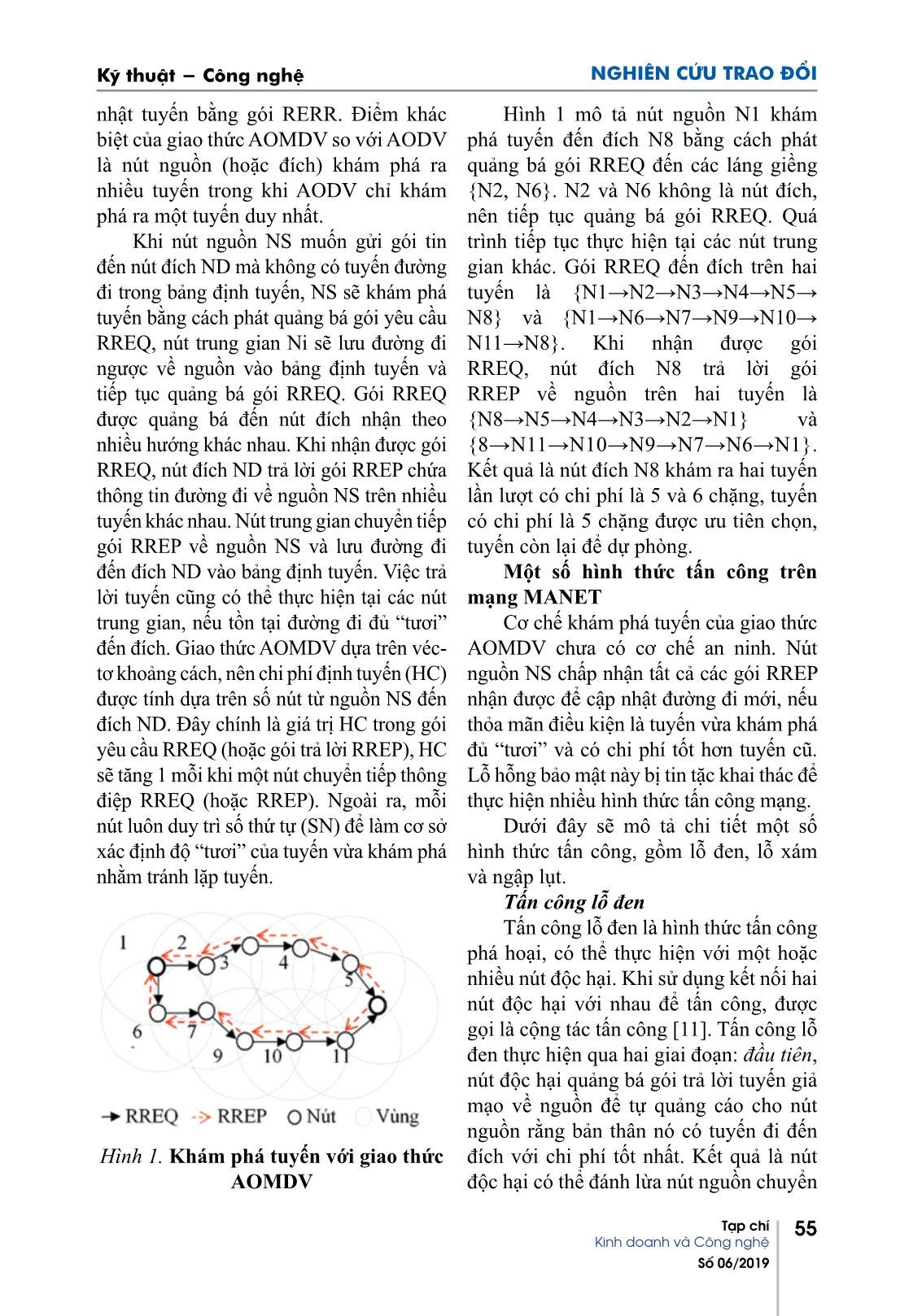

nhật tuyến bằng gói RERR. Điểm khác Hình 1 mô tả nút nguồn N1 khám

biệt của giao thức AOMDV so với AODV phá tuyến đến đích N8 bằng cách phát

là nút nguồn (hoặc đích) khám phá ra quảng bá gói RREQ đến các láng giềng

nhiều tuyến trong khi AODV chỉ khám {N2, N6}. N2 và N6 không là nút đích,

phá ra một tuyến duy nhất. nên tiếp tục quảng bá gói RREQ. Quá

Khi nút nguồn NS muốn gửi gói tin trình tiếp tục thực hiện tại các nút trung

đến nút đích ND mà không có tuyến đường gian khác. Gói RREQ đến đích trên hai

đi trong bảng định tuyến, NS sẽ khám phá tuyến là {N1→N2→N3→N4→N5→

tuyến bằng cách phát quảng bá gói yêu cầu N8} và {N1→N6→N7→N9→N10→

RREQ, nút trung gian Ni sẽ lưu đường đi N11→N8}. Khi nhận được gói

ngược về nguồn vào bảng định tuyến và RREQ, nút đích N8 trả lời gói

tiếp tục quảng bá gói RREQ. Gói RREQ RREP về nguồn trên hai tuyến là

được quảng bá đến nút đích nhận theo {N8→N5→N4→N3→N2→N1} và

nhiều hướng khác nhau. Khi nhận được gói {8→N11→N10→N9→N7→N6→N1}.

RREQ, nút đích ND trả lời gói RREP chứa Kết quả là nút đích N8 khám ra hai tuyến

thông tin đường đi về nguồn NS trên nhiều lần lượt có chi phí là 5 và 6 chặng, tuyến

tuyến khác nhau. Nút trung gian chuyển tiếp có chi phí là 5 chặng được ưu tiên chọn,

gói RREP về nguồn NS và lưu đường đi tuyến còn lại để dự phòng.

đến đích ND vào bảng định tuyến. Việc trả Một số hình thức tấn công trên

lời tuyến cũng có thể thực hiện tại các nút mạng MANET

trung gian, nếu tồn tại đường đi đủ “tươi” Cơ chế khám phá tuyến của giao thức

đến đích. Giao thức AOMDV dựa trên véc- AOMDV chưa có cơ chế an ninh. Nút

tơ khoảng cách, nên chi phí định tuyến (HC) nguồn NS chấp nhận tất cả các gói RREP

được tính dựa trên số nút từ nguồn NS đến nhận được để cập nhật đường đi mới, nếu

đích ND. Đây chính là giá trị HC trong gói thỏa mãn điều kiện là tuyến vừa khám phá

yêu cầu RREQ (hoặc gói trả lời RREP), HC đủ “tươi” và có chi phí tốt hơn tuyến cũ.

sẽ tăng 1 mỗi khi một nút chuyển tiếp thông Lỗ hỗng bảo mật này bị tin tặc khai thác để

điệp RREQ (hoặc RREP). Ngoài ra, mỗi thực hiện nhiều hình thức tấn công mạng.

nút luôn duy trì số thứ tự (SN) để làm cơ sở Dưới đây sẽ mô tả chi tiết một số

xác định độ “tươi” của tuyến vừa khám phá hình thức tấn công, gồm lỗ đen, lỗ xám

nhằm tránh lặp tuyến. và ngập lụt.

Tấn công lỗ đen

Tấn công lỗ đen là hình thức tấn công

phá hoại, có thể thực hiện với một hoặc

nhiều nút độc hại. Khi sử dụng kết nối hai

nút độc hại với nhau để tấn công, được

gọi là cộng tác tấn công [11]. Tấn công lỗ

đen thực hiện qua hai giai đoạn: đầu tiên,

nút độc hại quảng bá gói trả lời tuyến giả

mạo về nguồn để tự quảng cáo cho nút

nguồn rằng bản thân nó có tuyến đi đến

Hình 1. Khám phá tuyến với giao thức đích với chi phí tốt nhất. Kết quả là nút

AOMDV độc hại có thể đánh lừa nút nguồn chuyển

Tạp chí 55

Kinh doanh và Công nghệ

Số 06/2019

NGHIÊN CỨU TRAO ĐỔI Kỹ thuật - Công nghệ

hướng đến đích thông qua nó. Tiếp theo, phá hoại thấp hơn. Tấn công lỗ cũng thực

nút độc hại nhận tất cả gói dữ liệu từ hiện qua hai giai đoạn: đầu tiên, nút độc

nguồn và huỷ chúng. Nếu cộng tác tấn hại tự quảng cáo cho nút nguồn rằng bản

công, thì gói tin dữ liệu được chuyển tiếp thân nó có tuyến đường đến đích với chi

đến nút độc hại thứ hai và bị huỷ tại nút phí tốt nhất, nhờ vậy mà nút độc hại có

này nhằm hạn chế bị phát hiện. Kết quả thể đánh lừa nút nguồn chuyển hướng đến

là gói dữ liệu của các luồng UDP bị huỷ, đích thông qua nó. Tiếp theo, nút độc hại

còn luồng TCP thì bị gián đoạn, vì không nhận tất cả gói tin từ nguồn chuyển đến

nhận được tín hiệu ACK từ nút đích. Một và huỷ gói tin theo tần suất khác nhau.

hình thức tấn công có bản chất tương tự Đôi khi nút độc hại thể hiện như một nút

tấn công black hole là tấn công sink hole bình thường nhằm tránh bị phát hiện. Để

được trình bày trong [5]. quảng bá bản thân có tuyến đường đi đến

đích với chi phí thấp nhất, nút độc hại

cũng sử dụng gói FRREP và các bước

thực hiện tương tự tấn công lỗ đen [6].

Tấn công ngập lụt

Tấn công ngập lụt [8] là hình thức tấn

công từ chối dịch vụ (DoS), dễ dàng thực

hiện với các giao thức định tuyến theo yêu

cầu, trong đó nút độc hại gửi tràn ngập

các gói giả mạo cho các nút không tồn tại

trong mạng, hoặc truyền một lượng lớn

Hình 2. Mô hình mạng có nút lỗ đen các gói dữ liệu vô ích có thể gây nghẽn

mạng. Kết quả là làm suy hao tài nguyên

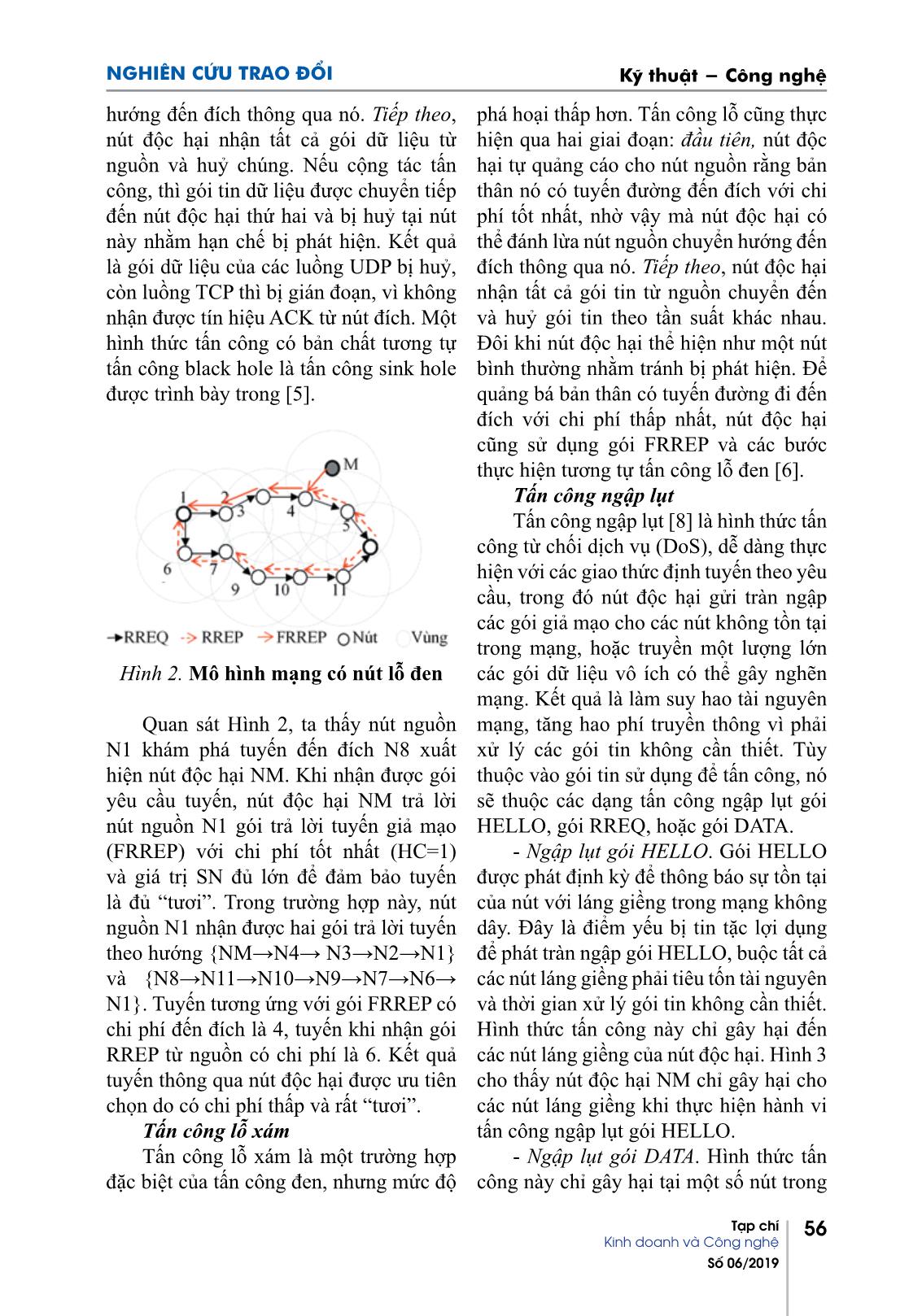

Quan sát Hình 2, ta thấy nút nguồn mạng, tăng hao phí truyền thông vì phải

N1 khám phá tuyến đến đích N8 xuất xử lý các gói tin không cần thiết. Tùy

hiện nút độc hại NM. Khi nhận được gói thuộc vào gói tin sử dụng để tấn công, nó

yêu cầu tuyến, nút độc hại NM trả lời sẽ thuộc các dạng tấn công ngập lụt gói

nút nguồn N1 gói trả lời tuyến giả mạo HELLO, gói RREQ, hoặc gói DATA.

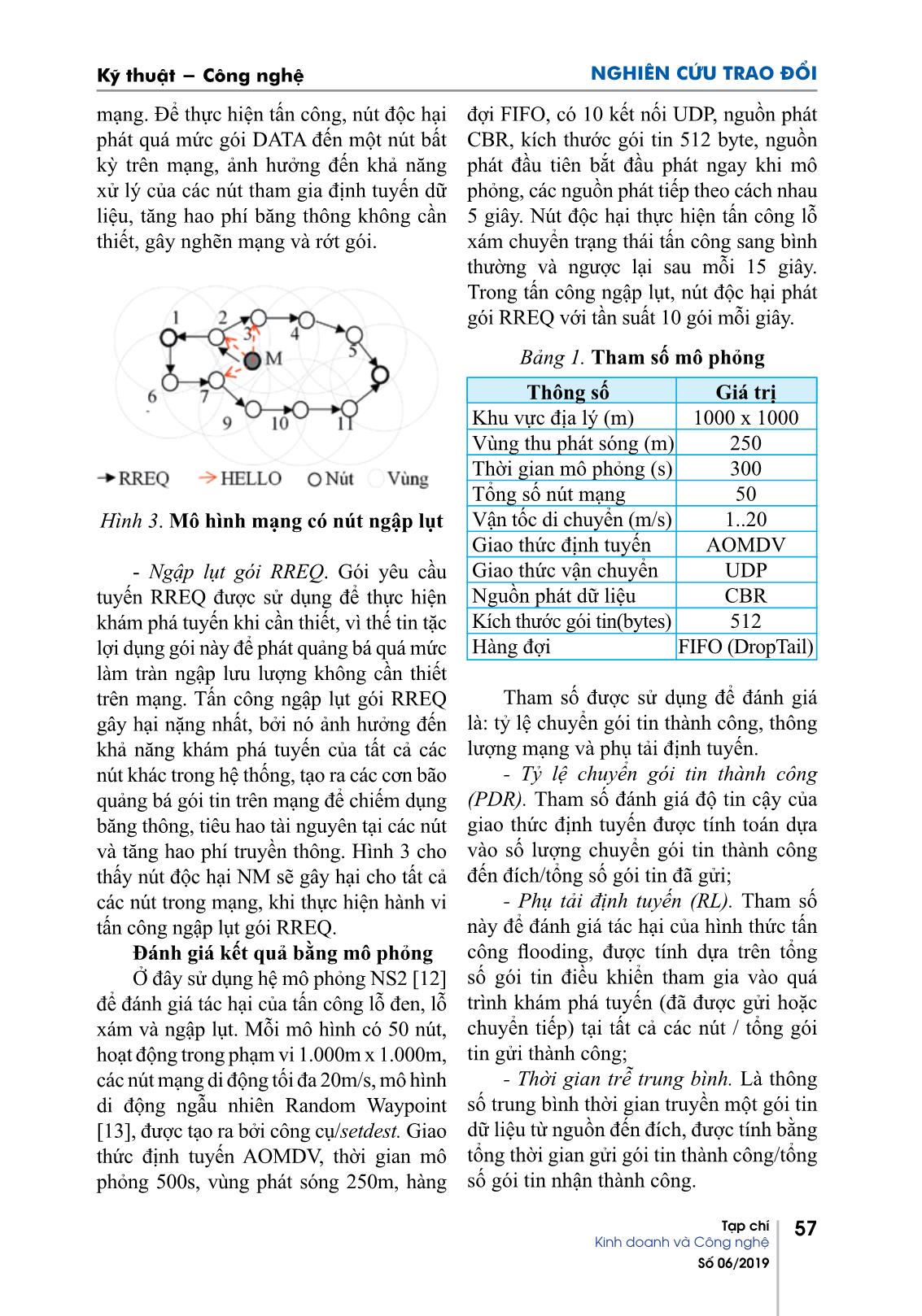

(FRREP) với chi phí tốt nhất (HC=1) - Ngập lụt gói HELLO. Gói HELLO

và giá trị SN đủ lớn để đảm bảo tuyến được phát định kỳ để thông báo sự tồn tại

là đủ “tươi”. Trong trường hợp này, nút của nút với láng giềng trong mạng không

nguồn N1 nhận được hai gói trả lời tuyến dây. Đây là điểm yếu bị tin tặc lợi dụng

theo hướng {NM→N4→ N3→N2→N1} để phát tràn ngập gói HELLO, buộc tất cả

và {N8→N11→N10→N9→N7→N6→ các nút láng giềng phải tiêu tốn tài nguyên

N1}. Tuyến tương ứng với gói FRREP có và thời gian xử lý gói tin không cần thiết.

chi phí đến đích là 4, tuyến khi nhận gói Hình thức tấn công này chỉ gây hại đến

RREP từ nguồn có chi phí là 6. Kết quả các nút láng giềng của nút độc hại. Hình 3

tuyến thông qua nút độc hại được ưu tiên cho thấy nút độc hại NM chỉ gây hại cho

chọn do có chi phí thấp và rất “tươi”. các nút láng giềng khi thực hiện hành vi

Tấn công lỗ xám tấn công ngập lụt gói HELLO.

Tấn công lỗ xám là một trường hợp - Ngập lụt gói DATA. Hình thức tấn

đặc biệt của tấn công đen, nhưng mức độ công này chỉ gây hại tại một số nút trong

Tạp chí 56

Kinh doanh và Công nghệ

Số 06/2019

Kỹ thuật - Công nghệ NGHIÊN CỨU TRAO ĐỔI

mạng. Để thực hiện tấn công, nút độc hại đợi FIFO, có 10 kết nối UDP, nguồn phát

phát quá mức gói DATA đến một nút bất CBR, kích thước gói tin 512 byte, nguồn

kỳ trên mạng, ảnh hưởng đến khả năng phát đầu tiên bắt đầu phát ngay khi mô

xử lý của các nút tham gia định tuyến dữ phỏng, các nguồn phát tiếp theo cách nhau

liệu, tăng hao phí băng thông không cần 5 giây. Nút độc hại thực hiện tấn công lỗ

thiết, gây nghẽn mạng và rớt gói. xám chuyển trạng thái tấn công sang bình

thường và ngược lại sau mỗi 15 giây.

Trong tấn công ngập lụt, nút độc hại phát

gói RREQ với tần suất 10 gói mỗi giây.

Bảng 1. Tham số mô phỏng

Thông số Giá trị

Khu vực địa lý (m) 1000 x 1000

Vùng thu phát sóng (m) 250

Thời gian mô phỏng (s) 300

Tổng số nút mạng 50

Hình 3. Mô hình mạng có nút ngập lụt Vận tốc di chuyển (m/s) 1..20

Giao thức định tuyến AOMDV

- Ngập lụt gói RREQ. Gói yêu cầu Giao thức vận chuyển UDP

tuyến RREQ được sử dụng để thực hiện Nguồn phát dữ liệu CBR

khám phá tuyến khi cần thiết, vì thế tin tặc Kích thước gói tin(bytes) 512

lợi dụng gói này để phát quảng bá quá mức Hàng đợi FIFO (DropTail)

làm tràn ngập lưu lượng không cần thiết

trên mạng. Tấn công ngập lụt gói RREQ Tham số được sử dụng để đánh giá

gây hại nặng nhất, bởi nó ảnh hưởng đến là: tỷ lệ chuyển gói tin thành công, thông

khả năng khám phá tuyến của tất cả các lượng mạng và phụ tải định tuyến.

nút khác trong hệ thống, tạo ra các cơn bão - Tỷ lệ chuyển gói tin thành công

quảng bá gói tin trên mạng để chiếm dụng (PDR). Tham số đánh giá độ tin cậy của

băng thông, tiêu hao tài nguyên tại các nút giao thức định tuyến được tính toán dựa

và tăng hao phí truyền thông. Hình 3 cho vào số lượng chuyển gói tin thành công

thấy nút độc hại NM sẽ gây hại cho tất cả đến đích/tổng số gói tin đã gửi;

các nút trong mạng, khi thực hiện hành vi - Phụ tải định tuyến (RL). Tham số

tấn công ngập lụt gói RREQ. này để đánh giá tác hại của hình thức tấn

Đánh giá kết quả bằng mô phỏng công flooding, được tính dựa trên tổng

Ở đây sử dụng hệ mô phỏng NS2 [12] số gói tin điều khiển tham gia vào quá

để đánh giá tác hại của tấn công lỗ đen, lỗ trình khám phá tuyến (đã được gửi hoặc

xám và ngập lụt. Mỗi mô hình có 50 nút, chuyển tiếp) tại tất cả các nút / tổng gói

hoạt động trong phạm vi 1.000m x 1.000m, tin gửi thành công;

các nút mạng di động tối đa 20m/s, mô hình - Thời gian trễ trung bình. Là thông

di động ngẫu nhiên Random Waypoint số trung bình thời gian truyền một gói tin

[13], được tạo ra bởi công cụ/setdest. Giao dữ liệu từ nguồn đến đích, được tính bằng

thức định tuyến AOMDV, thời gian mô tổng thời gian gửi gói tin thành công/tổng

phỏng 500s, vùng phát sóng 250m, hàng số gói tin nhận thành công.

Tạp chí 57

Kinh doanh và Công nghệ

Số 06/2019

NGHIÊN CỨU TRAO ĐỔI Kỹ thuật - Công nghệ

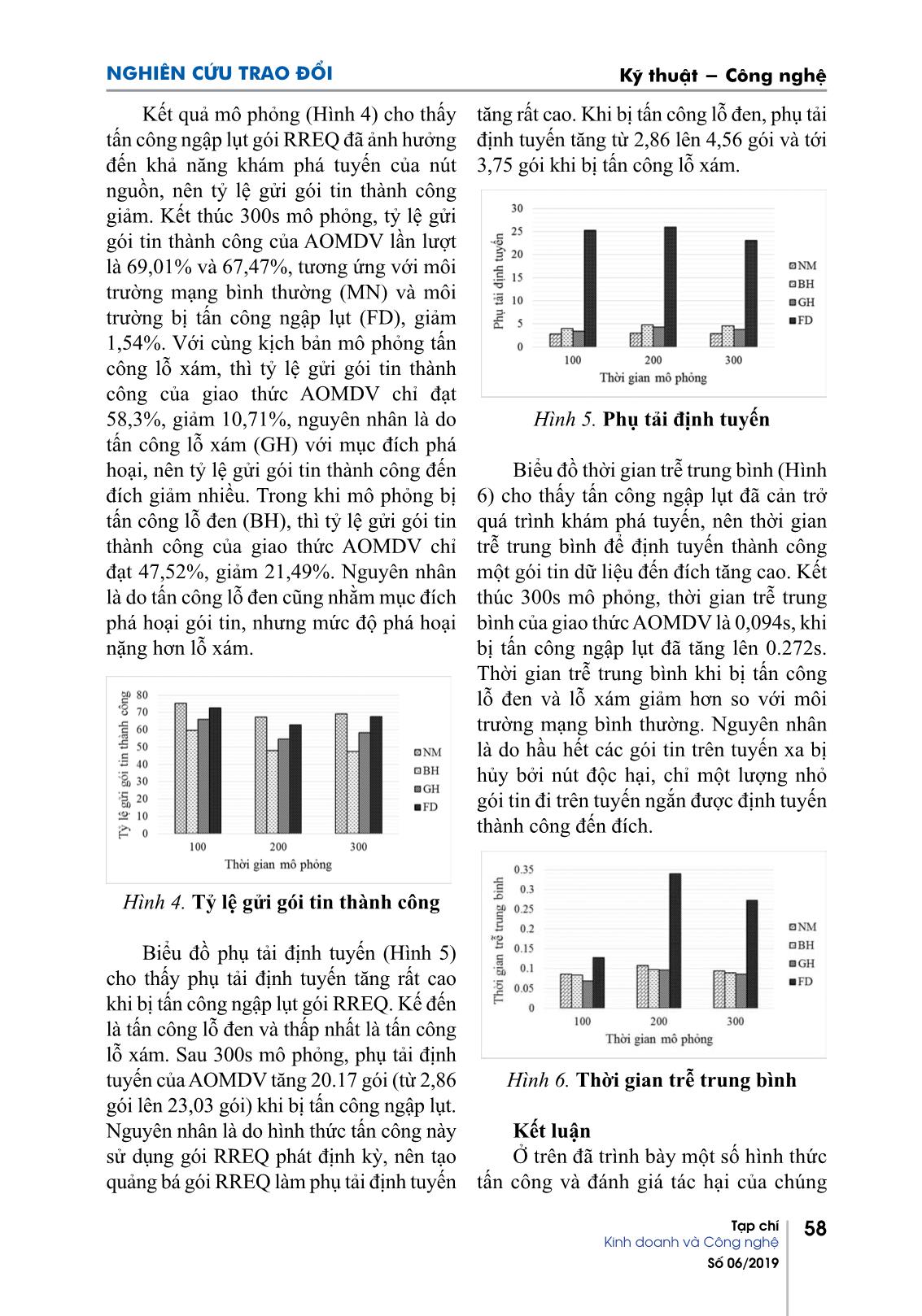

Kết quả mô phỏng (Hình 4) cho thấy tăng rất cao. Khi bị tấn công lỗ đen, phụ tải

tấn công ngập lụt gói RREQ đã ảnh hưởng định tuyến tăng từ 2,86 lên 4,56 gói và tới

đến khả năng khám phá tuyến của nút 3,75 gói khi bị tấn công lỗ xám.

nguồn, nên tỷ lệ gửi gói tin thành công

giảm. Kết thúc 300s mô phỏng, tỷ lệ gửi

gói tin thành công của AOMDV lần lượt

là 69,01% và 67,47%, tương ứng với môi

trường mạng bình thường (MN) và môi

trường bị tấn công ngập lụt (FD), giảm

1,54%. Với cùng kịch bản mô phỏng tấn

công lỗ xám, thì tỷ lệ gửi gói tin thành

công của giao thức AOMDV chỉ đạt

58,3%, giảm 10,71%, nguyên nhân là do Hình 5. Phụ tải định tuyến

tấn công lỗ xám (GH) với mục đích phá

hoại, nên tỷ lệ gửi gói tin thành công đến Biểu đồ thời gian trễ trung bình (Hình

đích giảm nhiều. Trong khi mô phỏng bị 6) cho thấy tấn công ngập lụt đã cản trở

tấn công lỗ đen (BH), thì tỷ lệ gửi gói tin quá trình khám phá tuyến, nên thời gian

thành công của giao thức AOMDV chỉ trễ trung bình để định tuyến thành công

đạt 47,52%, giảm 21,49%. Nguyên nhân một gói tin dữ liệu đến đích tăng cao. Kết

là do tấn công lỗ đen cũng nhằm mục đích thúc 300s mô phỏng, thời gian trễ trung

phá hoại gói tin, nhưng mức độ phá hoại bình của giao thức AOMDV là 0,094s, khi

nặng hơn lỗ xám. bị tấn công ngập lụt đã tăng lên 0.272s.

Thời gian trễ trung bình khi bị tấn công

lỗ đen và lỗ xám giảm hơn so với môi

trường mạng bình thường. Nguyên nhân

là do hầu hết các gói tin trên tuyến xa bị

hủy bởi nút độc hại, chỉ một lượng nhỏ

gói tin đi trên tuyến ngắn được định tuyến

thành công đến đích.

Hình 4. Tỷ lệ gửi gói tin thành công

Biểu đồ phụ tải định tuyến (Hình 5)

cho thấy phụ tải định tuyến tăng rất cao

khi bị tấn công ngập lụt gói RREQ. Kế đến

là tấn công lỗ đen và thấp nhất là tấn công

lỗ xám. Sau 300s mô phỏng, phụ tải định

tuyến của AOMDV tăng 20.17 gói (từ 2,86 Hình 6. Thời gian trễ trung bình

gói lên 23,03 gói) khi bị tấn công ngập lụt.

Nguyên nhân là do hình thức tấn công này Kết luận

sử dụng gói RREQ phát định kỳ, nên tạo Ở trên đã trình bày một số hình thức

quảng bá gói RREQ làm phụ tải định tuyến tấn công và đánh giá tác hại của chúng

Tạp chí 58

Kinh doanh và Công nghệ

Số 06/2019

Kỹ thuật - Công nghệ NGHIÊN CỨU TRAO ĐỔI

đối với giao thức định tuyến AOMDV. công. Tấn công lỗ xám cũng phá hoại

Kết quả mô phỏng cho thấy tấn công gói tin, nhưng mức độ thấp hơn. Như

ngập lụt gói RREQ đã gây hại đến khả vậy, trong các hình thức tấn công thì tấn

năng khám phá tuyến của giao thức định công lỗ đen gây hại nặng nhất, tấn công

tuyến AOMDV, làm giảm tỷ lệ gửi gói ngập lụt gói RREQ chủ yếu gây hại về

tin dữ liệu thành công đến đích và tăng hao phí truyền thông.

rất lớn hao phí truyền thông. Tấn công Phát hiện tấn công mạng và giải pháp

lỗ đen nhằm mục đích phá hoại, nên làm an ninh sẽ được đề cập trong một nghiên

giảm rất lớn tỷ lệ gửi gói tin gửi thành cứu khác./.

Tài liệu tham khảo

1. H. Jeroen, M. Ingrid, D. Bart, and D. Piet, “An overview of Mobile Ad hoc

Networks: Applications and challenges,” J. Commun. Netw., vol. 3, no. 3,

2. T. Cholez, C. Henard, I. Chrisment, O. Festor, G. Doyen, and R. Khatoun, “A

first approach to detect suspicious peers in the KAD P2P network,” in Conference on

Network and Information Systems Security, 2011, pp. 1–8.

3. N. Luong Thai and T. Vo Thanh (2014). An innovating solution for AODV

routing protocol against the Blackhole node attack in MANET. J. Sci. Da Nang Univ.,

vol. 7, no. 80, pp. 133-137.

4. N. Lương Thái và T. Võ Thanh (2015). Đề xuất giao thức AODVSC2 nhằm chống

tấn công lỗ đen trên mạng MANET. Toàn văn Kỷ yếu hội thảo @ 17, pp. 56-61.

5. L. Sánchez-Casado, G. Maciá-Fernández, P. García-Teodoro, and N.

Aschenbruck (2015). Identification of contamination zones for Sinkhole detection in

MANETs. J. Netw. Comput. Appl., vol. 54, pp. 62-77.

6. X. Gao and W. Chen (2007). A novel Gray hole attack detection scheme for

Mobile Ad-hoc Networks. in IFIP International Conference on Network and Parallel

Computing Workshops, pp. 209-214.

7. I. Khalil, S. Bagchi, and N. B. Shroff (2008). MobiWorp: Mitigation of the

Wormhole attack in mobile multihop Wireless Networks. Ad Hoc Networks, vol. 6,

no. 3, pp. 344-362.

8. Y. Ping, D. Zhoulin, Y. Zhong, and Z. Shiyong (2005). Resisting flooding attacks in

ad hoc e.works. Int. Conf. Inf. Technol. Coding Comput. - Vol. II, vol. 2, pp. 657-662.

9. M. K. Marina and S. R. Das (2006). Ad hoc on-demand multipath distance

vector routing. Wirel. Commun. Mob. Comput.

10. C. E. Perkins, M. Park, and E. M. Royer (1999). Ad-hoc On-Demand Distance

Vector Routing. Proc. Second IEEE Work. Mob. Comput. Syst. Appl., pp. 90-100.

11. R. Jaiswal and S. Sharma (2013). A Novel Approach for Detecting and

Eliminating Cooperative Black Hole Attack using Advanced DRI Table in Ad hoc

Network. Adv. Comput. Conf. (IACC), 2013 IEEE 3rd Int., pp. 499-504.

12. T. Issariyakul and E. Hossain (2009). Introduction to Network Simulator NS2.

Springer, pp. 1-438.

Ngày nhận bài: 11/10/2019

Tạp chí 59

Kinh doanh và Công nghệ

Số 06/2019File đính kèm:

tac_hai_cua_tan_cong_mang_doi_voi_hieu_nang_giao_thuc_aomdv.pdf

tac_hai_cua_tan_cong_mang_doi_voi_hieu_nang_giao_thuc_aomdv.pdf