Nghiên cứu kỹ thuật nhằm hạn chế sự tiêu tốn băng thông mạng do bị tấn công DDOS

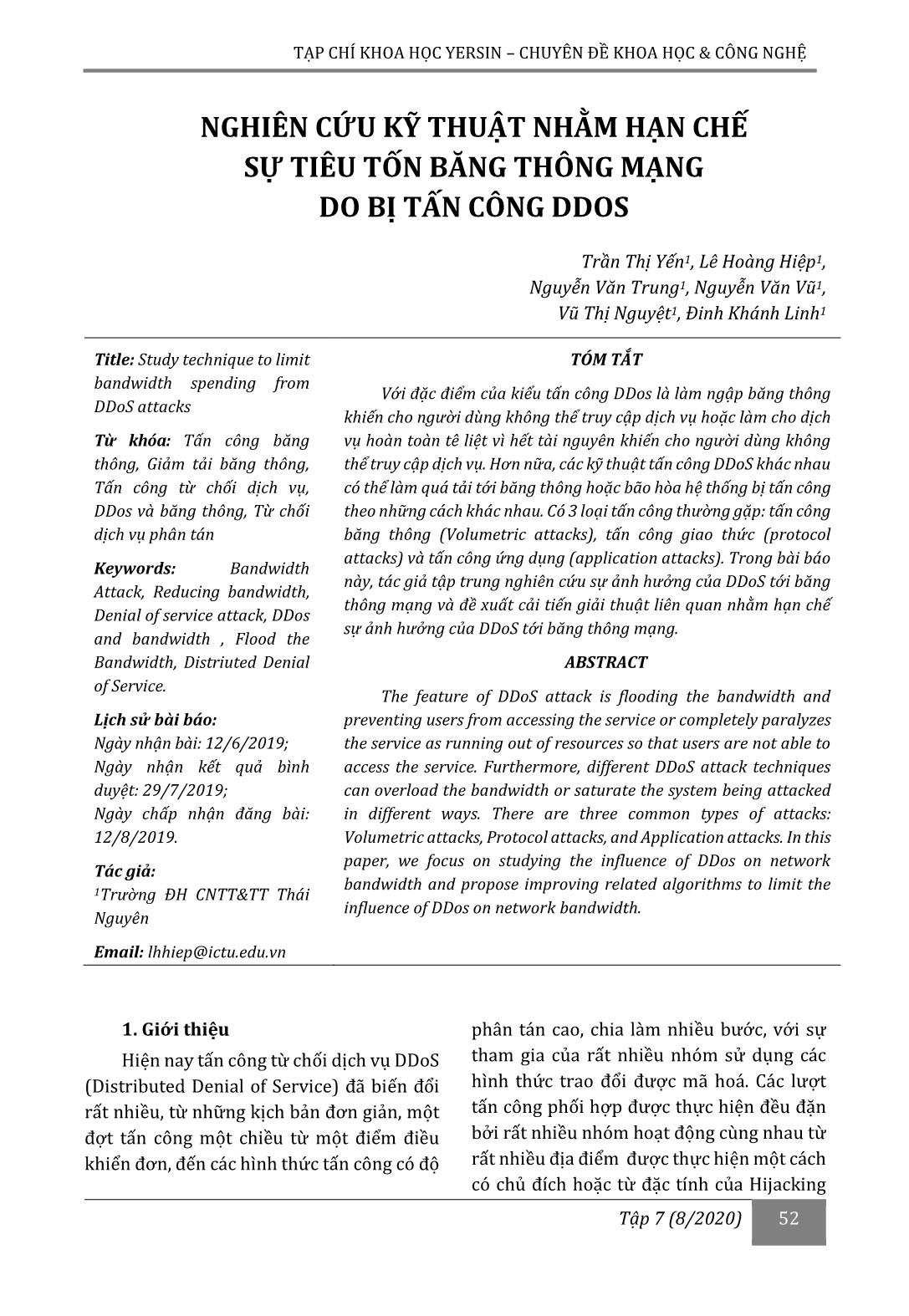

Với đặc điểm của kiểu tấn công DDos là làm ngập băng thông

khiến cho người dùng không thể truy cập dịch vụ hoặc làm cho dịch

vụ hoàn toàn tê liệt vì hết tài nguyên khiến cho người dùng không

thể truy cập dịch vụ. Hơn nữa, các kỹ thuật tấn công DDoS khác nhau

có thể làm quá tải tới băng thông hoặc bão hòa hệ thống bị tấn công

theo những cách khác nhau. Có 3 loại tấn công thường gặp: tấn công

băng thông (Volumetric attacks), tấn công giao thức (protocol

attacks) và tấn công ứng dụng (application attacks). Trong bài báo

này, tác giả tập trung nghiên cứu sự ảnh hưởng của DDoS tới băng

thông mạng và đề xuất cải tiến giải thuật liên quan nhằm hạn chế

sự ảnh hưởng của DDoS tới băng thông mạng.

Trang 1

Trang 2

Trang 3

Trang 4

Trang 5

Trang 6

Trang 7

Trang 8

Trang 9

Trang 10

Tóm tắt nội dung tài liệu: Nghiên cứu kỹ thuật nhằm hạn chế sự tiêu tốn băng thông mạng do bị tấn công DDOS

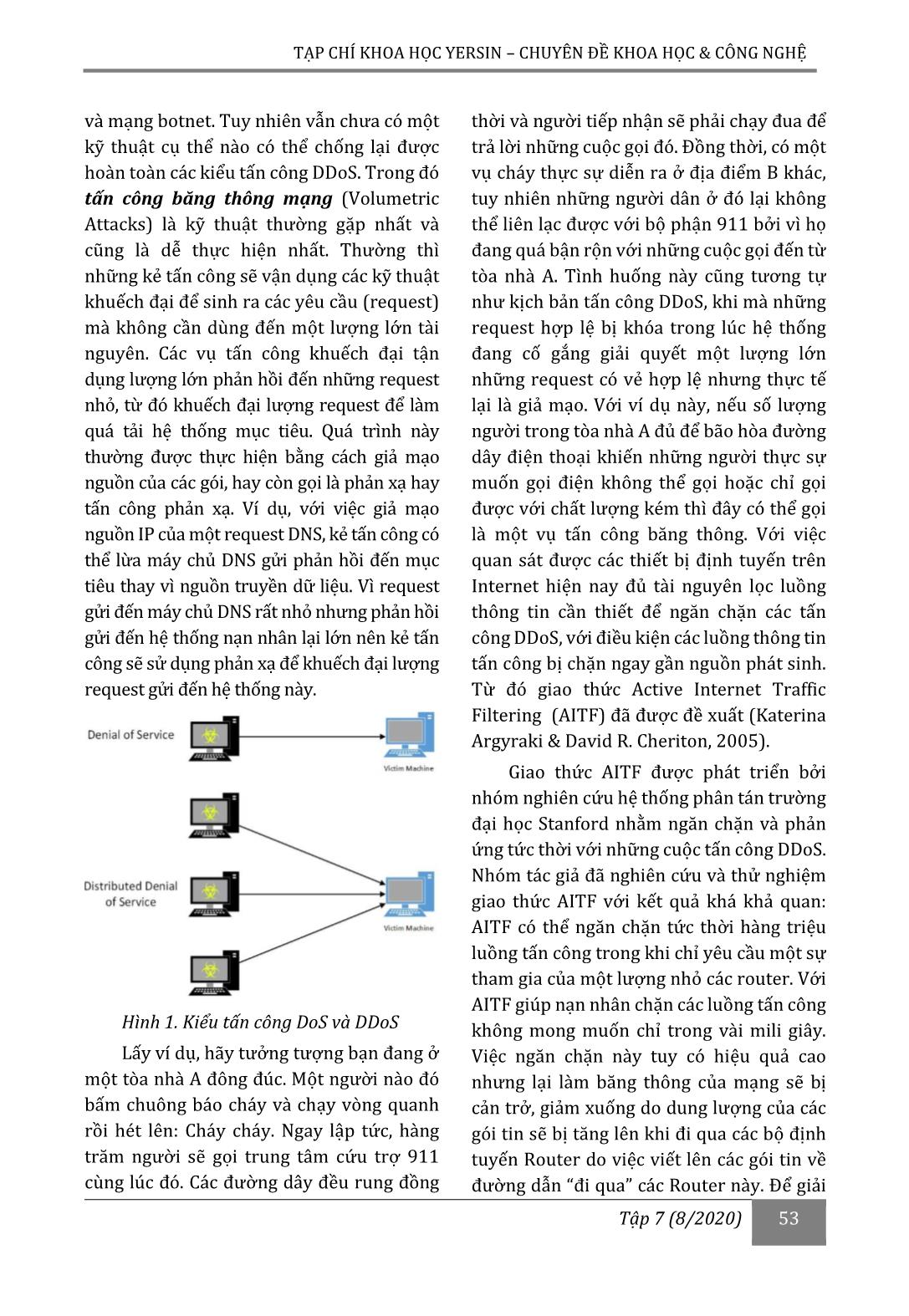

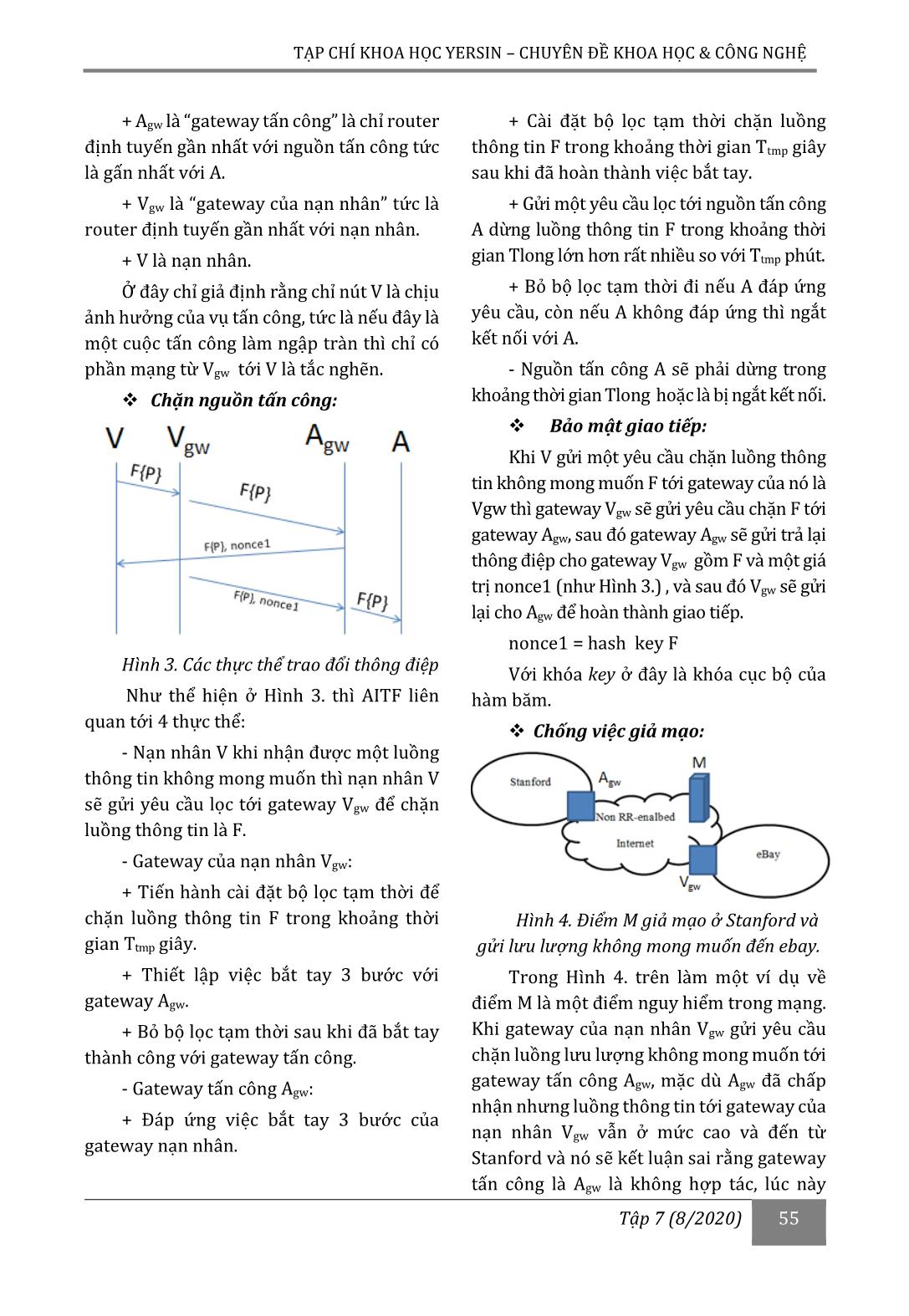

liên lạc với việc ghi vào đường dẫn đó sẽ trở nên rất dài

gateway tấn công mức trên để chặn luồng và dung lượng của gói tin sẽ tăng và càng

thông tin không mong muốn đến từ gateway tăng nguy cơ cạn kiệt băng thông của mạng.

Agw ở Stanford. Nên việc cải tiến của giao thức AITF sẽ đi sâu

Có một biện pháp có thể khắc phục vào việc làm giảm tải đường dẫn lưu thông

được trường hợp này đó là khi gói tin đi qua tin của các nơi router mà gói tin đi qua và

router thì các router sẽ viết thêm vào các gói việc tăng kích thước của gói tin sẽ không còn

tin chỗ đường dẫn. là đáng kể nữa (Moti Geva, Amir Herzberg &

Yehos Gev, 2014) (Saman Taghavi Zargar,

VD: Ghi dạng định tuyến : { * AGW VGW

James Joshi, Member & David Tippe, 2013)

Ebay} nhưng khi thêm giá trị sẽ là { * AGW:

(D. G. Andersen. 2003) (T. Anderson, T.

R1 VGW: R2 Ebay}.

Roscoe, and D. Wetherall. 2003) (P.

Giá trị R1 và R2 được tính toán như sau:

Ferguson and D. Senie. 2000) (A. Garg and

R = hashkey D A. L. N. Reddy. 2002).

+ Khóa là khóa cục bộ Bằng việc cài đặt một xác suất trên

+ D gói tin đích. router mà gói tin sẽ đi qua có được đánh dấu

Và quá trình điền thêm giá trị sau hay không, với việc đặt một xác suất này thì

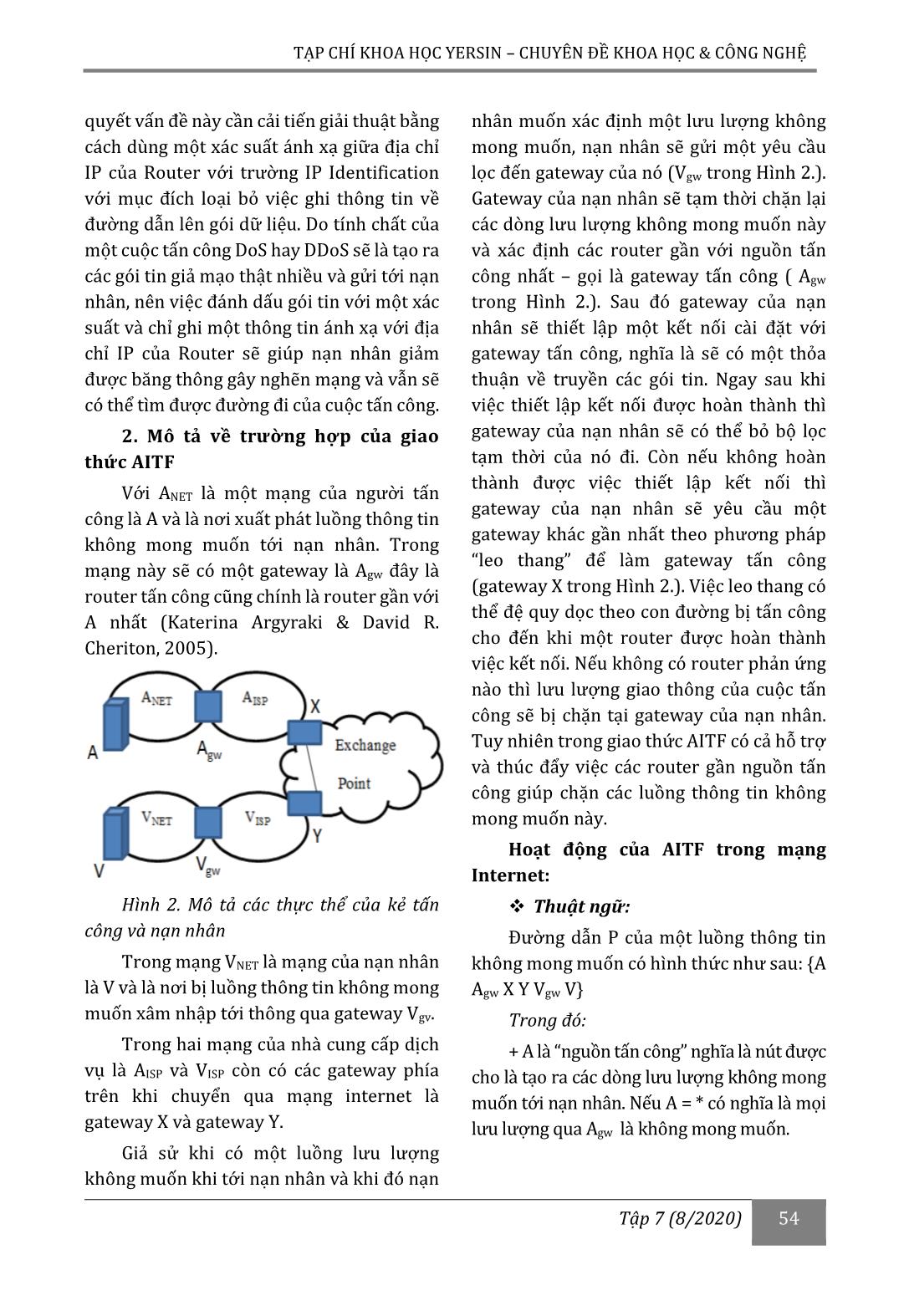

đường dẫn khi đi qua router nếu đúng thì sẽ gói tin sẽ chỉ phải lưu đúng một nơi bất kỳ

thực hiện việc bắt tay 3 bước như Hình 3. ở trên đường mà gói tin đi qua, vì bản chất của

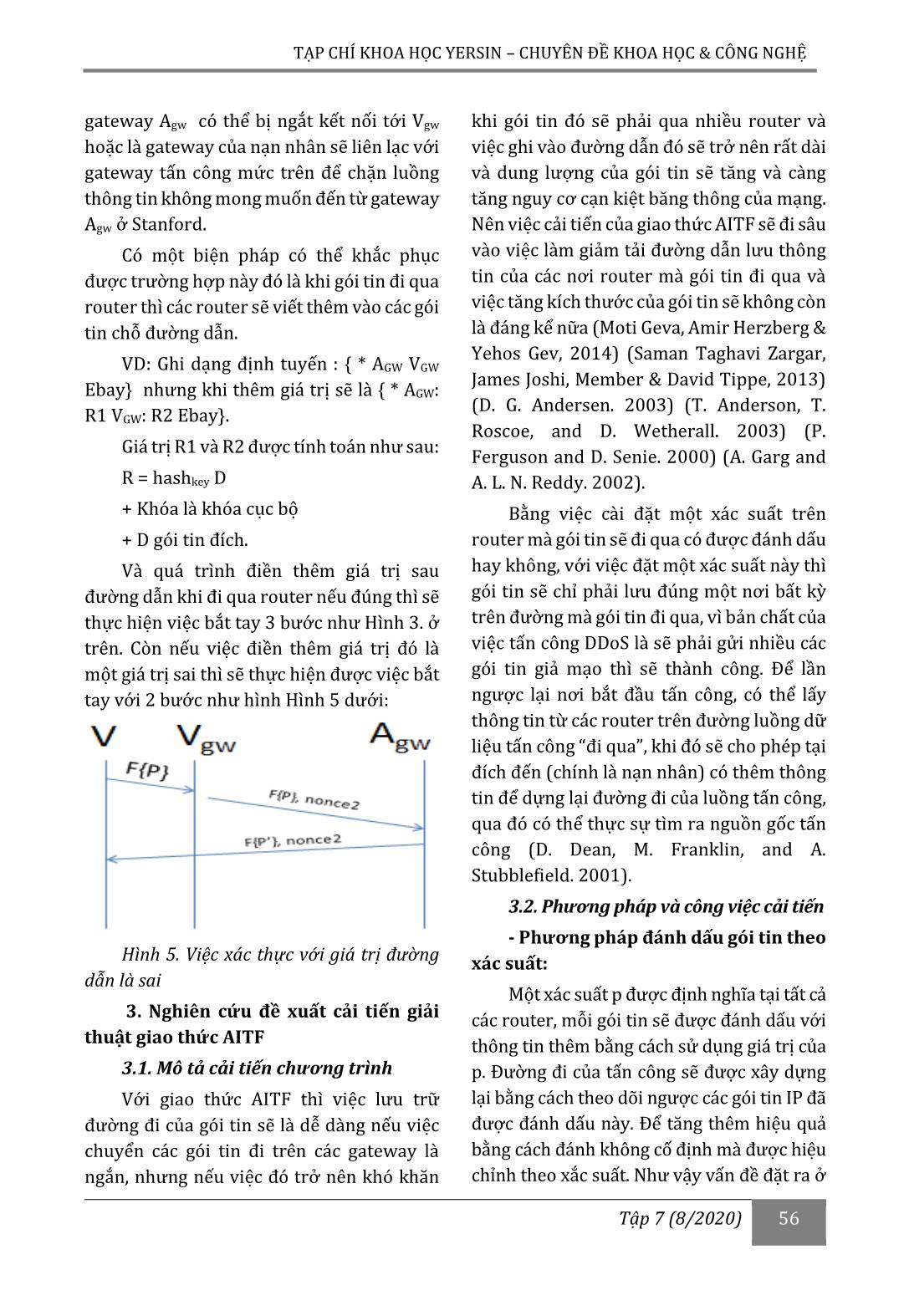

trên. Còn nếu việc điền thêm giá trị đó là việc tấn công DDoS là sẽ phải gửi nhiều các

một giá trị sai thì sẽ thực hiện được việc bắt gói tin giả mạo thì sẽ thành công. Để lần

tay với 2 bước như hình Hình 5 dưới: ngược lại nơi bắt đầu tấn công, có thể lấy

thông tin từ các router trên đường luồng dữ

liệu tấn công “đi qua”, khi đó sẽ cho phép tại

đích đến (chính là nạn nhân) có thêm thông

tin để dựng lại đường đi của luồng tấn công,

qua đó có thể thực sự tìm ra nguồn gốc tấn

công (D. Dean, M. Franklin, and A.

Stubblefield. 2001).

3.2. Phương pháp và công việc cải tiến

- Phương pháp đánh dấu gói tin theo

Hình 5. Việc xác thực với giá trị đường xác suất:

dẫn là sai

Một xác suất p được định nghĩa tại tất cả

3. Nghiên cứu đề xuất cải tiến giải các router, mỗi gói tin sẽ được đánh dấu với

thuật giao thức AITF thông tin thêm bằng cách sử dụng giá trị của

3.1. Mô tả cải tiến chương trình p. Đường đi của tấn công sẽ được xây dựng

Với giao thức AITF thì việc lưu trữ lại bằng cách theo dõi ngược các gói tin IP đã

đường đi của gói tin sẽ là dễ dàng nếu việc được đánh dấu này. Để tăng thêm hiệu quả

chuyển các gói tin đi trên các gateway là bằng cách đánh không cố định mà được hiệu

ngắn, nhưng nếu việc đó trở nên khó khăn chỉnh theo xắc suất. Như vậy vấn đề đặt ra ở

Tập 7 (8/2020) 56

TẠP CHÍ KHOA HỌC YERSIN – CHUYÊN ĐỀ KHOA HỌC & CÔNG NGHỆ

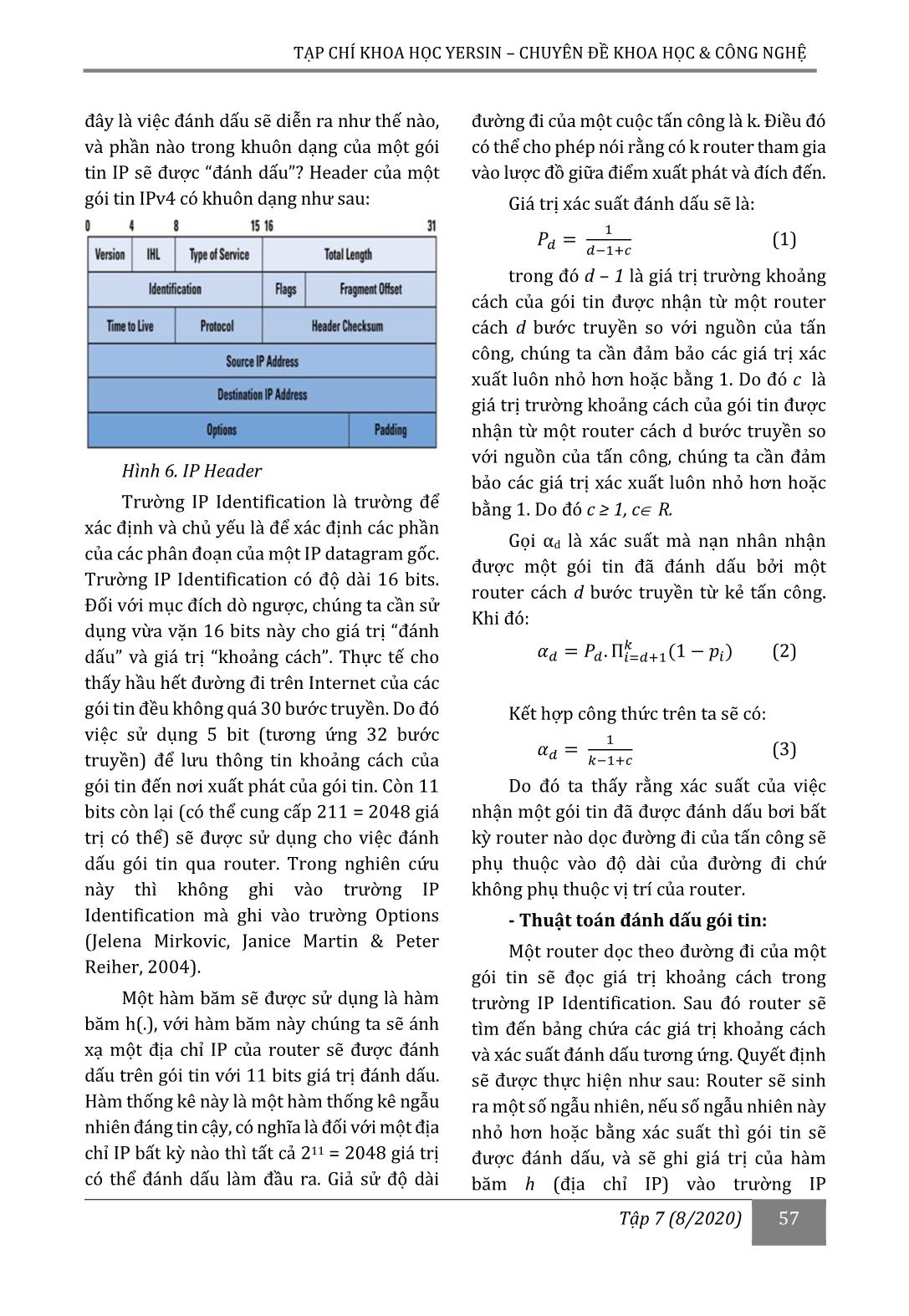

đây là việc đánh dấu sẽ diễn ra như thế nào, đường đi của một cuộc tấn công là k. Điều đó

và phần nào trong khuôn dạng của một gói có thể cho phép nói rằng có k router tham gia

tin IP sẽ được “đánh dấu”? Header của một vào lược đồ giữa điểm xuất phát và đích đến.

gói tin IPv4 có khuôn dạng như sau: Giá trị xác suất đánh dấu sẽ là:

1

푃 = (1)

−1+

trong đó d – 1 là giá trị trường khoảng

cách của gói tin được nhận từ một router

cách d bước truyền so với nguồn của tấn

công, chúng ta cần đảm bảo các giá trị xác

xuất luôn nhỏ hơn hoặc bằng 1. Do đó c là

giá trị trường khoảng cách của gói tin được

nhận từ một router cách d bước truyền so

với nguồn của tấn công, chúng ta cần đảm

Hình 6. IP Header

bảo các giá trị xác xuất luôn nhỏ hơn hoặc

Trường IP Identification là trường để bằng 1. Do đó c ≥ 1, c R.

xác định và chủ yếu là để xác định các phần

Gọi α là xác suất mà nạn nhân nhận

của các phân đoạn của một IP datagram gốc. d

được một gói tin đã đánh dấu bởi một

Trường IP Identification có độ dài 16 bits.

router cách d bước truyền từ kẻ tấn công.

Đối với mục đích dò ngược, chúng ta cần sử

Khi đó:

dụng vừa vặn 16 bits này cho giá trị “đánh

dấu” và giá trị “khoảng cách”. Thực tế cho 훼 = 푃 . П푖= +1(1 − 푖) (2)

thấy hầu hết đường đi trên Internet của các

gói tin đều không quá 30 bước truyền. Do đó Kết hợp công thức trên ta sẽ có:

việc sử dụng 5 bit (tương ứng 32 bước 1

훼 = (3)

truyền) để lưu thông tin khoảng cách của −1+

gói tin đến nơi xuất phát của gói tin. Còn 11 Do đó ta thấy rằng xác suất của việc

bits còn lại (có thể cung cấp 211 = 2048 giá nhận một gói tin đã được đánh dấu bơi bất

trị có thể) sẽ được sử dụng cho việc đánh kỳ router nào dọc đường đi của tấn công sẽ

dấu gói tin qua router. Trong nghiên cứu phụ thuộc vào độ dài của đường đi chứ

này thì không ghi vào trường IP không phụ thuộc vị trí của router.

Identification mà ghi vào trường Options - Thuật toán đánh dấu gói tin:

(Jelena Mirkovic, Janice Martin & Peter

Một router dọc theo đường đi của một

Reiher, 2004).

gói tin sẽ đọc giá trị khoảng cách trong

Một hàm băm sẽ được sử dụng là hàm trường IP Identification. Sau đó router sẽ

băm h(.), với hàm băm này chúng ta sẽ ánh tìm đến bảng chứa các giá trị khoảng cách

xạ một địa chỉ IP của router sẽ được đánh và xác suất đánh dấu tương ứng. Quyết định

dấu trên gói tin với 11 bits giá trị đánh dấu. sẽ được thực hiện như sau: Router sẽ sinh

Hàm thống kê này là một hàm thống kê ngẫu ra một số ngẫu nhiên, nếu số ngẫu nhiên này

nhiên đáng tin cậy, có nghĩa là đối với một địa nhỏ hơn hoặc bằng xác suất thì gói tin sẽ

chỉ IP bất kỳ nào thì tất cả 211 = 2048 giá trị được đánh dấu, và sẽ ghi giá trị của hàm

có thể đánh dấu làm đầu ra. Giả sử độ dài băm h (địa chỉ IP) vào trường IP

Tập 7 (8/2020) 57

TẠP CHÍ KHOA HỌC YERSIN – CHUYÊN ĐỀ KHOA HỌC & CÔNG NGHỆ

Identification. Giá trị khoảng cách trong Trong suốt quá trình diễn ra tấn công

trường IP Identification khi đó sẽ tăng thêm DDoS, nạn nhân sẽ nhận một lượng lớn các

và gói tin sẽ được định tuyến. Kể cả trường dấu từ các router. Trước khi xây dựng lại

hợp quyết định không đánh dấu gói tin đường đi dựa trên các dấu này, chúng ta

nhưng nó vẫn luôn tăng giá trị khoảng cách cần phân nhóm các dấu dựa trên độ dài

trong trường IP Identification, và gói tin vẫn đường đi của tấn công. Giả sử có n kẻ tấn

được định tuyến. công (tấn công từ chối dịch vụ phân tán) ở

Thuật toán đánh dấu gói tin như sau: những khoảng cách khác nhau so với nạn

nhân. Trong trường hợp này, nạn nhân sẽ

m = h (địa chỉ IP)

có các tập hợp khác nhau các dấu, mỗi tập

for each gói tin hợp sẽ chứa các dấu từ các kẻ tấn công có

read d= giá trị của trường khoảng cách cùng khoảng cách đến nạn nhân. Đặt các

sinh ra một số ngẫu nhiên x [0, 1] giá trị giờ đây là |µ| tập hợp khác nhau của

các dấu, mỗi tập tương ứng cho các giá trị

p = xác suất đánh dấu tương ứng với d

của trường khoảng cách sẽ là 0 ≤ k ≤ 31.

if x ≤ p (nếu xảy ra, gói tin được đánh dấu ) Gọi tập các dấu nhận bởi nạn nhân với giá

write m vào trường đánh dấu trị khoảng cách k µ là k. Ký hiệu số kẻ tấn

công tại khoảng cách k bước truyền là n .

giá trị trường khoảng cách = d + 1 k

Khi đó ta sẽ có:

- Xây dựng lại đường đi của tấn công:

= 푛 . (4)

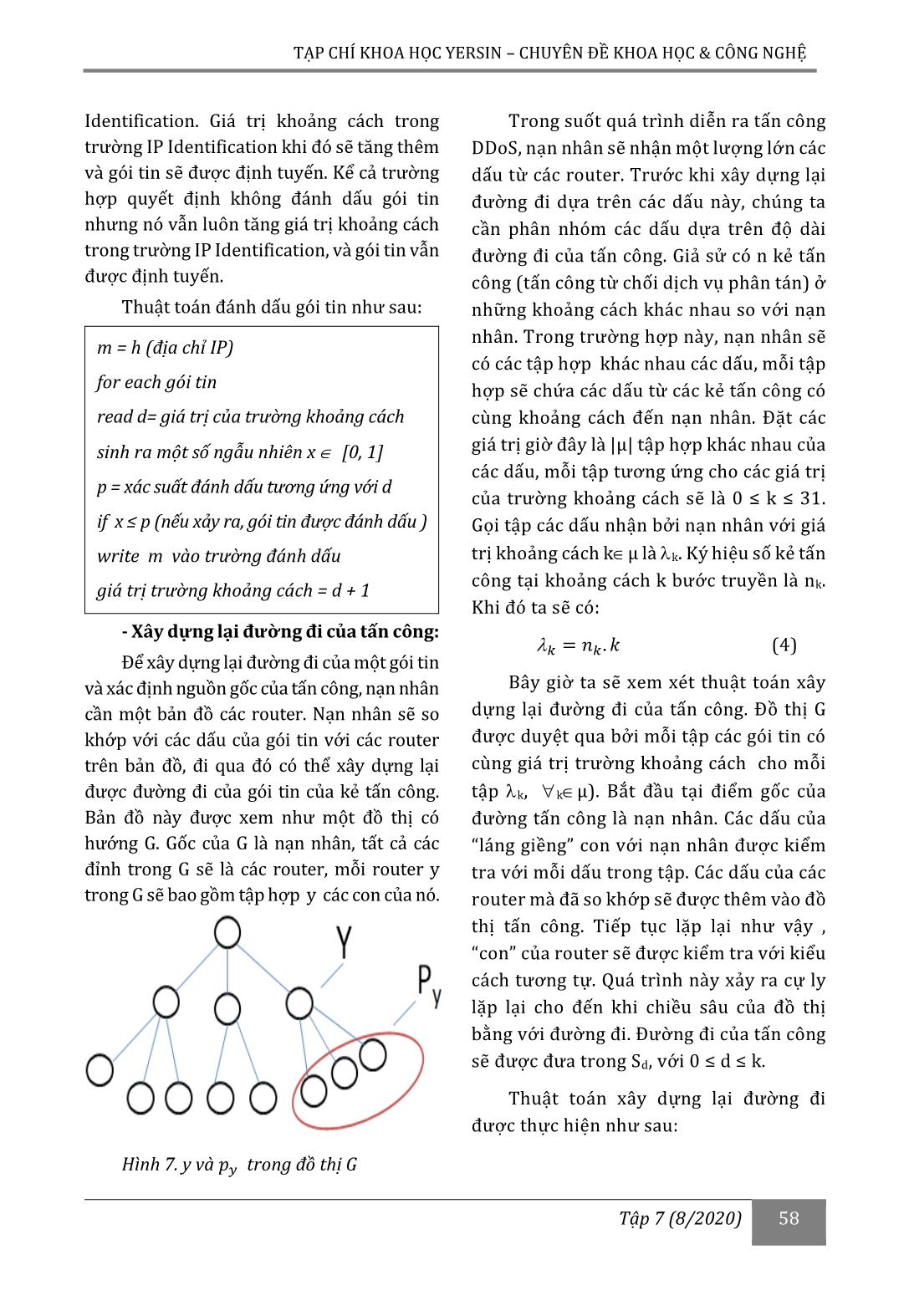

Để xây dựng lại đường đi của một gói tin

và xác định nguồn gốc của tấn công, nạn nhân Bây giờ ta sẽ xem xét thuật toán xây

cần một bản đồ các router. Nạn nhân sẽ so dựng lại đường đi của tấn công. Đồ thị G

khớp với các dấu của gói tin với các router được duyệt qua bởi mỗi tập các gói tin có

trên bản đồ, đi qua đó có thể xây dựng lại cùng giá trị trường khoảng cách cho mỗi

được đường đi của gói tin của kẻ tấn công. tập k, k µ). Bắt đầu tại điểm gốc của

Bản đồ này được xem như một đồ thị có đường tấn công là nạn nhân. Các dấu của

hướng G. Gốc của G là nạn nhân, tất cả các “láng giềng” con với nạn nhân được kiểm

đỉnh trong G sẽ là các router, mỗi router y tra với mỗi dấu trong tập. Các dấu của các

trong G sẽ bao gồm tập hợp y các con của nó. router mà đã so khớp sẽ được thêm vào đồ

thị tấn công. Tiếp tục lặp lại như vậy ,

“con” của router sẽ được kiểm tra với kiểu

cách tương tự. Quá trình này xảy ra cự ly

lặp lại cho đến khi chiều sâu của đồ thị

bằng với đường đi. Đường đi của tấn công

sẽ được đưa trong Sd, với 0 ≤ d ≤ k.

Thuật toán xây dựng lại đường đi

được thực hiện như sau:

Hình 7. y và trong đồ thị G

Tập 7 (8/2020) 58

TẠP CHÍ KHOA HỌC YERSIN – CHUYÊN ĐỀ KHOA HỌC & CÔNG NGHỆ

∀k 휖 µ Với phiên bản của gcc 4.1.1.20070105

S0 = nạn nhân Biên dịch với lệnh

for d = 0 to ( k -1) gcc MarkPacket.c –o MarkPacket

∀y in S

d 4.2 Chạy chương trình

∀R 휖 휌y

Chương trình được chạy trên một máy

if R 휖 휆k then

ảo Red Hat 4.1.1-52 Linux version 2.6.18-

insert R → S

d + 1 8.el5, trong khi có một terminal khác để

output S

d chạy một chương trình Client/Server để

output S

k nhằm mục đích tạo ra một gói tin (packet)

được chuyển qua card mạng, còn lại một

3.3 Giải thuật của thuật toán cải tiến

terminal chính ta sẽ chạy chương trình đánh

Với giải thuật xây dựng lại đường đi, khi dấu gói tin (Đào Đình Thái, 2010).

một gói tin chưa được đánh dấu tại router

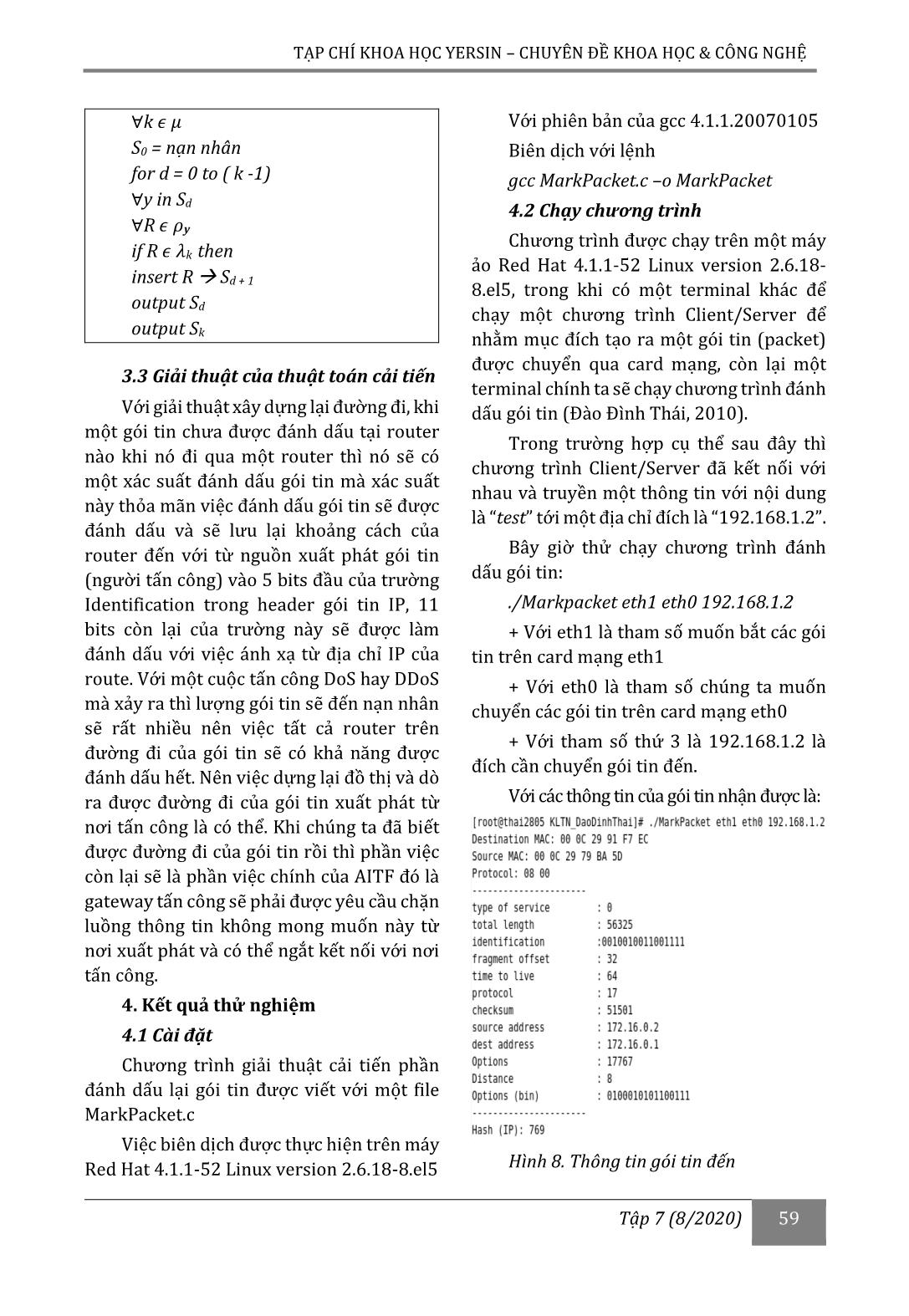

Trong trường hợp cụ thể sau đây thì

nào khi nó đi qua một router thì nó sẽ có

chương trình Client/Server đã kết nối với

một xác suất đánh dấu gói tin mà xác suất

nhau và truyền một thông tin với nội dung

này thỏa mãn việc đánh dấu gói tin sẽ được

là “test” tới một địa chỉ đích là “192.168.1.2”.

đánh dấu và sẽ lưu lại khoảng cách của

router đến với từ nguồn xuất phát gói tin Bây giờ thử chạy chương trình đánh

(người tấn công) vào 5 bits đầu của trường dấu gói tin:

Identification trong header gói tin IP, 11 ./Markpacket eth1 eth0 192.168.1.2

bits còn lại của trường này sẽ được làm + Với eth1 là tham số muốn bắt các gói

đánh dấu với việc ánh xạ từ địa chỉ IP của tin trên card mạng eth1

route. Với một cuộc tấn công DoS hay DDoS + Với eth0 là tham số chúng ta muốn

mà xảy ra thì lượng gói tin sẽ đến nạn nhân chuyển các gói tin trên card mạng eth0

sẽ rất nhiều nên việc tất cả router trên

+ Với tham số thứ 3 là 192.168.1.2 là

đường đi của gói tin sẽ có khả năng được

đích cần chuyển gói tin đến.

đánh dấu hết. Nên việc dựng lại đồ thị và dò

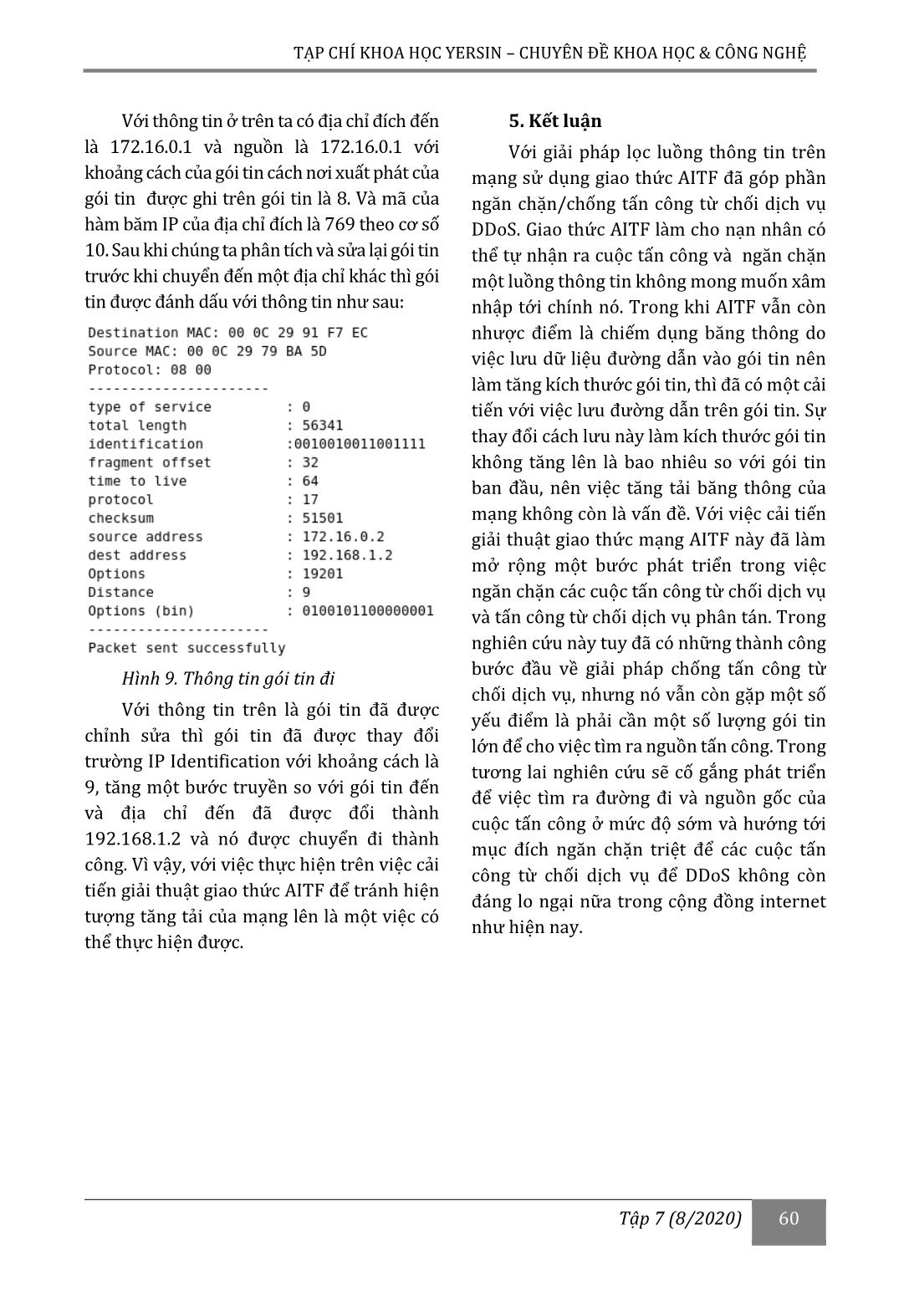

ra được đường đi của gói tin xuất phát từ Với các thông tin của gói tin nhận được là:

nơi tấn công là có thể. Khi chúng ta đã biết

được đường đi của gói tin rồi thì phần việc

còn lại sẽ là phần việc chính của AITF đó là

gateway tấn công sẽ phải được yêu cầu chặn

luồng thông tin không mong muốn này từ

nơi xuất phát và có thể ngắt kết nối với nơi

tấn công.

4. Kết quả thử nghiệm

4.1 Cài đặt

Chương trình giải thuật cải tiến phần

đánh dấu lại gói tin được viết với một file

MarkPacket.c

Việc biên dịch được thực hiện trên máy

Red Hat 4.1.1-52 Linux version 2.6.18-8.el5 Hình 8. Thông tin gói tin đến

Tập 7 (8/2020) 59

TẠP CHÍ KHOA HỌC YERSIN – CHUYÊN ĐỀ KHOA HỌC & CÔNG NGHỆ

Với thông tin ở trên ta có địa chỉ đích đến 5. Kết luận

là 172.16.0.1 và nguồn là 172.16.0.1 với Với giải pháp lọc luồng thông tin trên

khoảng cách của gói tin cách nơi xuất phát của mạng sử dụng giao thức AITF đã góp phần

gói tin được ghi trên gói tin là 8. Và mã của ngăn chặn/chống tấn công từ chối dịch vụ

hàm băm IP của địa chỉ đích là 769 theo cơ số DDoS. Giao thức AITF làm cho nạn nhân có

10. Sau khi chúng ta phân tích và sửa lại gói tin thể tự nhận ra cuộc tấn công và ngăn chặn

trước khi chuyển đến một địa chỉ khác thì gói một luồng thông tin không mong muốn xâm

tin được đánh dấu với thông tin như sau: nhập tới chính nó. Trong khi AITF vẫn còn

nhược điểm là chiếm dụng băng thông do

việc lưu dữ liệu đường dẫn vào gói tin nên

làm tăng kích thước gói tin, thì đã có một cải

tiến với việc lưu đường dẫn trên gói tin. Sự

thay đổi cách lưu này làm kích thước gói tin

không tăng lên là bao nhiêu so với gói tin

ban đầu, nên việc tăng tải băng thông của

mạng không còn là vấn đề. Với việc cải tiến

giải thuật giao thức mạng AITF này đã làm

mở rộng một bước phát triển trong việc

ngăn chặn các cuộc tấn công từ chối dịch vụ

và tấn công từ chối dịch vụ phân tán. Trong

nghiên cứu này tuy đã có những thành công

bước đầu về giải pháp chống tấn công từ

Hình 9. Thông tin gói tin đi

chối dịch vụ, nhưng nó vẫn còn gặp một số

Với thông tin trên là gói tin đã được

yếu điểm là phải cần một số lượng gói tin

chỉnh sửa thì gói tin đã được thay đổi

lớn để cho việc tìm ra nguồn tấn công. Trong

trường IP Identification với khoảng cách là

tương lai nghiên cứu sẽ cố gắng phát triển

9, tăng một bước truyền so với gói tin đến

để việc tìm ra đường đi và nguồn gốc của

và địa chỉ đến đã được đổi thành

cuộc tấn công ở mức độ sớm và hướng tới

192.168.1.2 và nó được chuyển đi thành

mục đích ngăn chặn triệt để các cuộc tấn

công. Vì vậy, với việc thực hiện trên việc cải

công từ chối dịch vụ để DDoS không còn

tiến giải thuật giao thức AITF để tránh hiện

đáng lo ngại nữa trong cộng đồng internet

tượng tăng tải của mạng lên là một việc có

như hiện nay.

thể thực hiện được.

Tập 7 (8/2020) 60

TẠP CHÍ KHOA HỌC YERSIN – CHUYÊN ĐỀ KHOA HỌC & CÔNG NGHỆ

TÀI LIỆU THAM KHẢO

Katerina Argyraki and David R. Cheriton. Distributed Denial of Service (DDoS)

(2005). Active Internet Traffic Flooding Attacks. IEEE

Filtering Communications Surveys & Tutorials,

15(4), 2046 – 2069.

Real-Time Response to Denial-of-Service D. G. Andersen. (2003). Mayday:

Attacks. 05 Proceedings of the annual Distributed filtering for internet

conference on USENIX Annual services. In In Proceedings of 4th Usenix

Technical Conference. Stanford Symposium on Internet Technologies

University. and Systems.

Moti Geva, Amir Herzberg and Yehos Gev. T. Anderson, T. Roscoe, and D. Wetherall.

(2014). Bandwidth Distributed Denial (2003). Preventing internet denial-of-

of Service: Attacks and Defenses. IEEE service with capabilities. In In

Security & Privacy, 12 (1), 54-61. Proceedings of HotNets II.

Jelena Mirkovic, Janice Martin and Peter D. Dean, M. Franklin, and A. Stubblefield.

Reiher. (2004). A Taxonomy of DDoS (2001). An algebraic approach to IP

Attacks and DDoS Defense Traceback. In Proceedings of the 2001

Mechanisms. ACM SIGCOMM Computer Network and Distributed System

Communication Review, 34(2). Security Symposium.

Đào Đình Thái. (2010). Cải tiến giao thức P. Ferguson and D. Senie. (2000). Network

AITF để giảm tải mạng. Khóa luận tốt Ingress Filtering: Defeating Denial of

nghiệp ĐH, Công nghệ thông tin. Service Attacks which Employ IP Source

Trường ĐH Công nghệ, ĐH Quốc gia Hà Address Spoofing. RFC 2827.

Nội. A. Garg and A. L. N. Reddy. (2002).

Saman Taghavi Zargar, James Joshi, Mitigation of DoS attacks through QoS

Member and David Tippe. (2013). A Regulation. In Proceedings of IWQOS

Survey of Defense Mechanisms Against workshop.

Tập 7 (8/2020) 61

File đính kèm:

nghien_cuu_ky_thuat_nham_han_che_su_tieu_ton_bang_thong_mang.pdf

nghien_cuu_ky_thuat_nham_han_che_su_tieu_ton_bang_thong_mang.pdf