Nghiên cứu và triển khai hệ thống giám sát mạng cho bộ y tế

Tóm tắt:

Bài báo này chúng tôi trình bày quá trình nghiên cứu một số các lỗ hổng bảo tại hệ thống mạng

trong bộ Y tế. Từ các kết quả nghiên cứu, nhóm báo đề xuất các giải pháp triển khai hệ thống giám sát mạng phục vụ cho đảm bảo an toàn hệ thống mạng.

Trang 1

Trang 2

Trang 3

Trang 4

Trang 5

Trang 6

Trang 7

Bạn đang xem tài liệu "Nghiên cứu và triển khai hệ thống giám sát mạng cho bộ y tế", để tải tài liệu gốc về máy hãy click vào nút Download ở trên

Tóm tắt nội dung tài liệu: Nghiên cứu và triển khai hệ thống giám sát mạng cho bộ y tế

tạo một

đầu vào

Mạng neuron được đề cập ở đây là mạng

neuron nhân tạo (Artificial Neural Network) là một

mô phỏng xử lý thông tin được nghiên cứu ra từ hệ

thống thần kinh của sinh vật giống như bộ não để

xử lý thông tin.

ISSN 2354-0575

Journal of Science and Technology60 Khoa học & Công nghệ - Số 18/Tháng 6 - 2018

Việc thu thập tự động thông tin từ các tín

hiệu điều khiển trên mạng thông qua việc theo dõi

các cổng giao tiếp, quá trình giải mã các file Long

để tập hợp dữ liệu đầu vào:

Đầu vào vô hướng p được nhân với trọng

số w cho wp tạo thành một số hạng gửi đến bộ

cộng (Σ). Một đầu vào khác là 1 được nhân với độ

chênh b rồi chuyển đến bộ cộng. Đầu ra của bộ cộng

thường được xem như là net-input trở thành đầu vào

cho hàm truyền f sinh ra đầu ra neuron là:

a: a = f(wp + b)

Bias giống trọng số ngoại trừ luôn có đầu

vào hằng số là 1. Có thể bỏ qua bias nếu thấy không

cần thiết.

Giải thuật mạng neuron nhân tạo nhiều

đầu vào

Các đầu vào độc lập p

1

, p

2

, p

3

, ... ,p

R

được

gán trọng số bởi các thành phần w

11

, w

12

,..., w

1R

của

ma trận trọng số W.

Ở đây: W = [w

11

, w

12

,..., w

1R

]; p = [p

1

, p

2

, p

3

, ... ,p

R

]

Như vậy:

n = w

11

p

1

+w

12

p

2

+w

13

p

3

+ ...+w

1R

p

R

+b = Wp+b (2.1)

Trong đó ma trận W cho trường hợp 1 neuron

chỉ có một hàng. Vậy:

a = f(n) = f(Wp + b). (2.2)

Quy ước chỉ số của các thành phần w

ij

của

ma trận trọng số như sau: Chỉ số đầu (i) biểu thị

neuron đích được gán trọng số; chỉ số sau (j) biểu

thị tín hiệu nguồn cung cấp cho neuron. Như vậy w

ij

nói lên rằng trọng số này kết nối đến neuron thứ i từ

tín hiệu nguồn thứ j (từ p

j

→ neuron i).

Thuật toán Rabin Fingerprint

Thuật toán Rabin Fingerprint là một trong

nhiều thuật toán Fingerprint thực hiện khóa công khai

sử dụng các đa thức trên một trường giới hạn [10].

Thuật toán được sử dụng trong hệ thống

như sau:

● Đầu vào: Tài liệu (trang web công khai)

● Đầu ra: Dấu vân tay tài liệu (các giá trị

băm của tài liệu đó)

Bước 1: Bắt đầu.

Bước 2: Xử lý văn bản, xoá hết tất cả khoảng

trắng và các kí tự đặc biệt (như: , %,!, ).

Bước 3: Chia khối văn bản đã xử lý đó thành

các chuỗi con có độ dài K.

// Số lượng chuỗi con có độ dài K và số

lượng giá trị băm (mã băm) bằng (m-K+1), với m là

kích thước của tài liệu.

Bước 4: Tính toán giá trị băm đối với mỗi

chuỗi con bằng cách tính H(P) như sau:

// H(P) là một tuyến tính trong n (n là độ dài

của P)

Bước 5: Lưu lại tất cả các giá trị băm của

văn bản.

Bước 6: Kết thúc.

Thuật toán Rabin Fingerprint cải tiến

Thuật toán cải tiến được đề xuất trong hệ

thống như sau:

Đầu vào: Tài liệu (trang web công khai)

Đầu ra: Dấu vân tay tài liệu (các giá trị băm

của tài liệu đó)

Bước 1: Bắt đầu.

Bước 2: Xử lý văn bản, xoá hết tất cả khoảng

trắng và các kí tự đặc biệt (như: , %, !, ) từ mã

HTML (mã trang web) để thu được một khối văn

bản thuần túy (pure text block).

Bước 3: Chia văn bản M thành K khối, mỗi

khối con có kích thước là n. K = m/n với m là kích

thước của văn bản M, n là số nguyên dương cho

trước là kích thước của mỗi chuỗi con.

Bước 4: Tính mã băm H(P) cho các chuỗi

con như sau:

Khởi tạo:

T

r

= T

[r..r+n-1]

;

K=0;

H

(S)

= S

(n)

+ 2*S

(n-1)

+ 4*S

(n-2)

+ + (2n-1)*S

(1)

;

While (K<m/n)

{

for (r=K*n; r<=(K*n+n); r++){

Hp(T

r

)= (Hp(T

r

) + T

(r)

) mod p

//Tính gt băm cho các chuỗi con, p là nt lớn.

}

K++;

}

Bước 5: Lưu lại tất cả các giá trị băm của

văn bản.

Bước 6: Kết thúc.

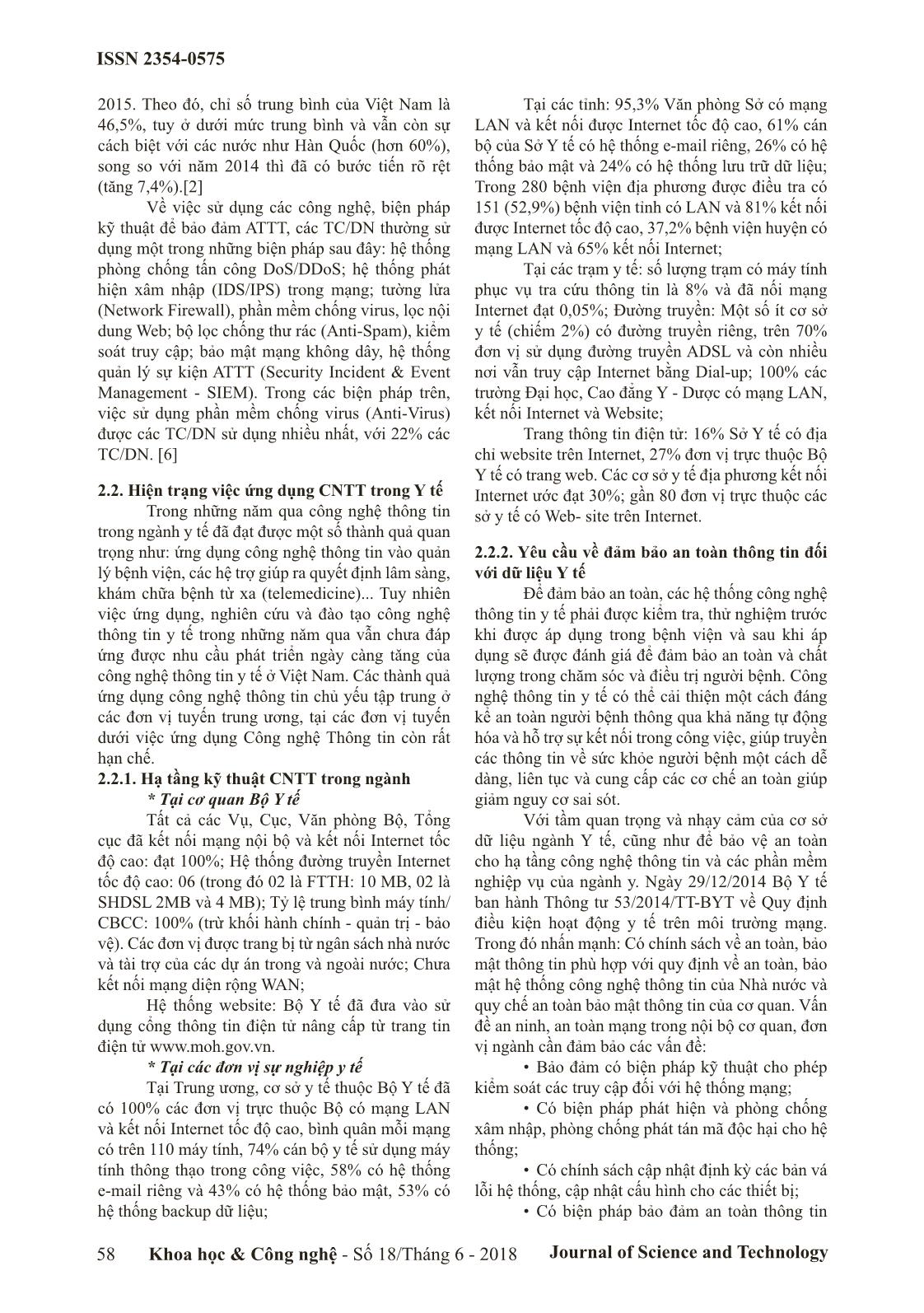

Hình 2.2. Minh hoạ cải tiến giải thuật

2.4.2. Giám sát hệ thống máy chủ

Để thực hiện công việc giám sát máy chủ,

các quản trị viên hệ thống thường sử dụng các phần

mềm chuyên dụng được cài đặt trên các máy chủ

để theo dõi và gửi thông báo khi sự cố bất thường

xảy đến như: chương trình ứng dụng hay dịch vụ bị

ISSN 2354-0575

Khoa học & Công nghệ - Số 18/Tháng 6 - 2018 Journal of Science and Technology 61

ngưng hoạt động, phần mềm bị lỗi, chỉ số CPU tăng

quá cao, tỉ lệ sử dụng RAM quá lớn, nhiệt độ của

máy chủ tăng quá cao Một số hình thức giám sát

máy chủ phổ biến hiện nay như:

• Giám sát theo thời gian thực: Hình thức

này sử dụng các công cụ hiển thị chuỗi liên tục các

thông số, mô tả hệ thống.

• Giám sát bằng nhật ký: Hình thức giám sát

này cung cấp các thông tin tương tự như giám sát

thời gian thực.

Các phân hệ cần được giám sát trên hệ thống

máy chủ bao gồm: Bộ vi xử lý, bộ nhớ, việc sử dụng

đĩa cứng, trạng thái hoạt động của mạng.

Các thông tin quan trọng mà quản trị viên hệ

thống cần quan tâm như:

• Xác thực (Authentication): Các bản tin về

sự kiện đăng nhập, đăng ký.

• Phân quyền (Authorization): Thông tin lưu

trữ sẽ ghi lại quyền truy cập vào các dịch vụ đặc

quyền hoặc hành động đặc quyền.

• Trạng thái các tiến trình: Thực hiện việc

lưu trữ sự kiện của quá trình hoạt động của các tiến

trình trên một hệ thống.

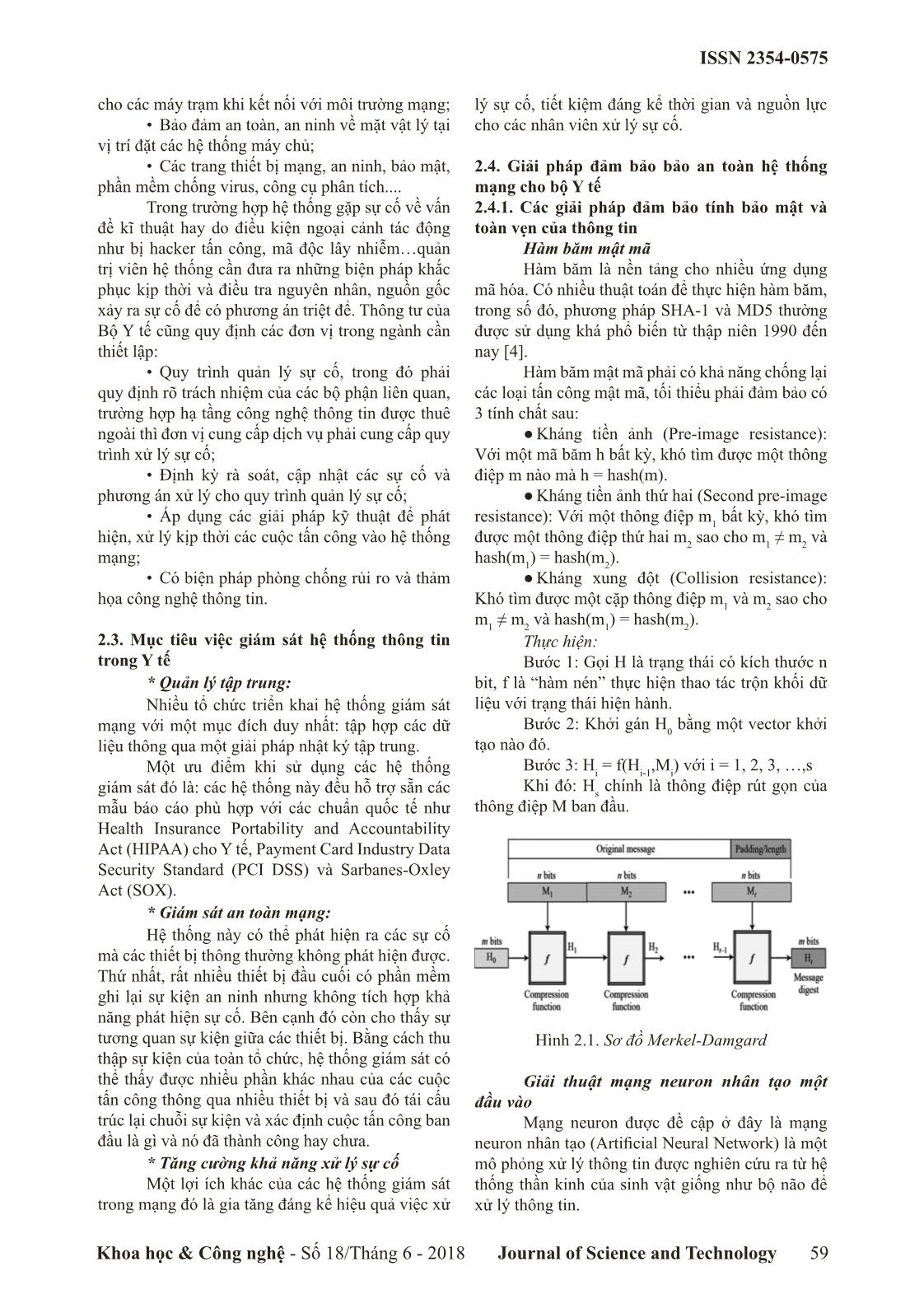

2.4.3. Giám sát hệ thống mạng

Hệ thống giám sát an toàn mạng đóng vai trò

quan trọng, không thể thiếu trong hạ tầng công nghệ

thông tin (CNTT) của các cơ quan, đơn vị, tổ chức.

Hệ thống này cho phép thu thập, chuẩn hóa, lưu

trữ và phân tích tương quan toàn bộ các sự kiện an

toàn mạng được sinh ra trong hệ thống CNTT của

tổ chức. Ngoài ra, hệ thống giám sát an toàn mạng

phát hiện kịp thời các tấn công mạng, các điểm yếu,

lỗ hổng bảo mật của các thiết bị, ứng dụng và dịch

vụ trong hệ thống.Để xây dựng giải pháp hợp lý cho

hệ thống giám sát an toàn mạng, các tổ chức, đơn

vị có thể triển khai theo một trong ba giải pháp sau:

• Giải pháp quản lý thông tin an ninh.

• Giải pháp quản lý sự kiện an ninh.

• Giải pháp quản lý và phân tích sự kiện an ninh.

Hình 2.3. Giải pháp quản lý và phân tích sự kiện

an ninh

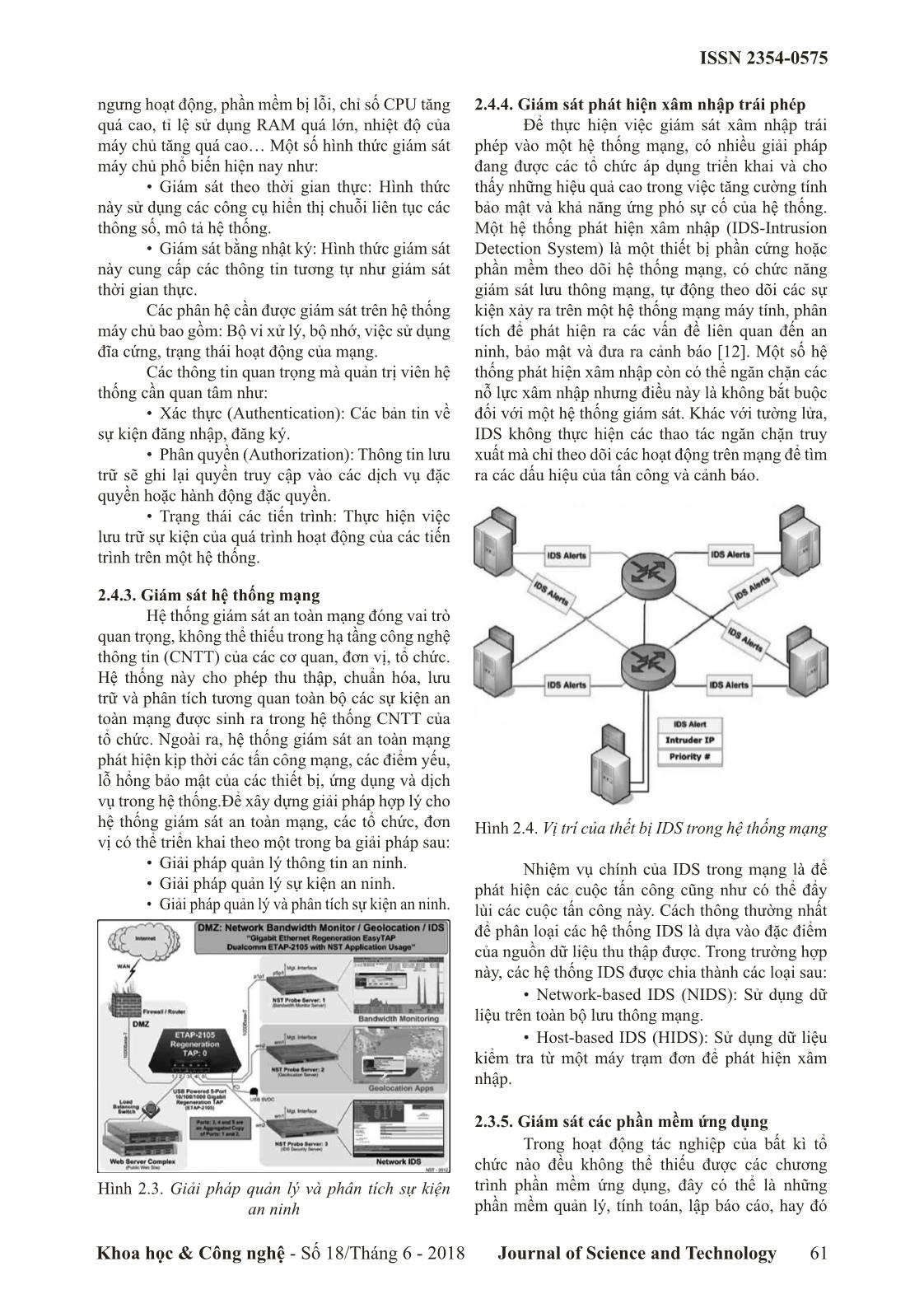

2.4.4. Giám sát phát hiện xâm nhập trái phép

Để thực hiện việc giám sát xâm nhập trái

phép vào một hệ thống mạng, có nhiều giải pháp

đang được các tổ chức áp dụng triển khai và cho

thấy những hiệu quả cao trong việc tăng cường tính

bảo mật và khả năng ứng phó sự cố của hệ thống.

Một hệ thống phát hiện xâm nhập (IDS-Intrusion

Detection System) là một thiết bị phần cứng hoặc

phần mềm theo dõi hệ thống mạng, có chức năng

giám sát lưu thông mạng, tự động theo dõi các sự

kiện xảy ra trên một hệ thống mạng máy tính, phân

tích để phát hiện ra các vấn đề liên quan đến an

ninh, bảo mật và đưa ra cảnh báo [12]. Một số hệ

thống phát hiện xâm nhập còn có thể ngăn chặn các

nỗ lực xâm nhập nhưng điều này là không bắt buộc

đối với một hệ thống giám sát. Khác với tường lửa,

IDS không thực hiện các thao tác ngăn chặn truy

xuất mà chỉ theo dõi các hoạt động trên mạng để tìm

ra các dấu hiệu của tấn công và cảnh báo.

Hình 2.4. Vị trí của thết bị IDS trong hệ thống mạng

Nhiệm vụ chính của IDS trong mạng là để

phát hiện các cuộc tấn công cũng như có thể đẩy

lùi các cuộc tấn công này. Cách thông thường nhất

để phân loại các hệ thống IDS là dựa vào đặc điểm

của nguồn dữ liệu thu thập được. Trong trường hợp

này, các hệ thống IDS được chia thành các loại sau:

• Network-based IDS (NIDS): Sử dụng dữ

liệu trên toàn bộ lưu thông mạng.

• Host-based IDS (HIDS): Sử dụng dữ liệu

kiểm tra từ một máy trạm đơn để phát hiện xâm

nhập.

2.3.5. Giám sát các phần mềm ứng dụng

Trong hoạt động tác nghiệp của bất kì tổ

chức nào đều không thể thiếu được các chương

trình phần mềm ứng dụng, đây có thể là những

phần mềm quản lý, tính toán, lập báo cáo, hay đó

ISSN 2354-0575

Journal of Science and Technology62 Khoa học & Công nghệ - Số 18/Tháng 6 - 2018

là những phần mềm ứng dụng trên máy chủ hay các

dịch vụ của hệ thống. Các bản ghi lịch sử hoạt động

của các phần mềm này có thể rất hữu ích để thu

thập, thông tin này cung cấp dữ liệu chuyên sâu về

hoạt động ứng dụng giữa người dùng và hệ thống.

* Giám sát hoạt động của FTP, SFTP:

Nhiều tổ chức sử dụng FTP, SFTP với chức

năng để tải lên và tải về các tập tin lưu trữ trên máy

chủ, vấn đề quan trọng là cần đảm bảo cho dịch

vụ này hoạt động ổn định, sẵn sàng trong mọi thời

điểm. Bất kỳ thời gian ngừng trệ nào của dịch vụ

này có thể dẫn đến tập tin bị hỏng được tải lên hay

tải về mà có thể ảnh hưởng đến hiệu suất của người

dùng cuối.

Các báo cáo có thể được nhóm lại và hiển

thị dựa trên khả năng sẵn sàng của hệ thống và hiệu

năng hoạt động.

* Giám sát hoạt động của DNS:

DNS (Domain Name Service) là dịch vụ

phân giải tên miền được sử dụng để chuyển đổi qua

lại giữa tên miền và địa chỉ IP của máy chủ. Trong

các đơn vị có duy trì hệ thống máy chủ cục bộ chạy

trong hệ thống mạng LAN, với số lượng máy trạm

lớn, thường xuyên truy cập, tương tác với các máy

chủ, thì cần thiết có một hệ thống DNS nội bộ để

giảm bớt lưu lượng mạng truy cập từ bên ngoài và

giảm băng thông truy cập cần thiết. Đối với dịch vụ

DNS, cơ sở dữ liệu các bản ghi DNS rất quan trọng,

giúp máy chủ thực hiện tìm kiếm và trả lời truy vấn

một cách nhanh chóng, chính xác. Với hệ thống

giám sát DNS cần cung cấp các thông tin đầy đủ bao

gồm: thời gian phản hồi, kiểu bản ghi, giá trị truy

vấn, thời gian truy vấn, thời gian tìm kiếm [14].

* Giám sát dịch vụ email:

Dịch vụ email nội bộ hiện được nhiều tổ

chức triển khai và duy trì hoạt động do tính linh

hoạt, bảo mật và nhanh chóng, thậm chí ngay cả

khi không có truy cập internet thì nhân viên vẫn có

thể trao đổi email trong mạng nội bộ mà không bị

ảnh hưởng. Hệ thống giám sát toàn diện sẽ cần phải

theo dõi các hoạt động của máy chủ email và thực

hiện ghi lại lịch sử các log xảy ra trên hệ thống. Từ

đó nó có thể cung cấp một loạt các công cụ theo dõi

để kiểm tra tính sẵn sàng và hiệu suất của máy chủ

email. Những công cụ này cho phép người quản trị

hệ thống tiếp tục xác minh rằng các dịch vụ email

vẫn đang hoạt động và sẵn sàng đáp ứng một cách

nhanh chóng, cũng như có khả năng xác định bất

kỳ vấn đề trước khi chúng ảnh hưởng đến người sử

dụng trên hệ thống [15].

Bên cạnh đó, một số hệ thống giám sát mạng

tiên tiến như Monitis [15] còn cũng cấp các tính

năng giám sát nâng cao cho phép giám sát tính sẵn

sàng và hiệu quả của một quá trình gửi email đầy

đủ, để đảm bảo rằng các dịch vụ email gửi đến và

gửi đi của hệ thống đang làm việc đúng và thao tác

gửi/nhận kịp thời.

* Giám sát các phần mềm nghiệp vụ chung:

Do đặc thù của mỗi ngành nên sẽ có các phần

mềm chuyên dụng phục vụ công việc chuyên môn

riêng. Trong ngành Y tế hiện nay, các phần mềm

quản lý y bạ, quản lý thẻ bảo hiểm y tếđang được

triển khai sử dụng rộng khắp từ bệnh viện tuyến

trung ương xuống địa phương. Việc vận hành và sử

dụng các phần mềm đặc thù ngành này thường do

bộ phận phụ trách về công nghệ thông tin quản lý và

duy trì, do đó khi hệ thống phần mềm và dịch vụ hỗ

trợ đi kèm phần mềm gặp trục trặc, thì để khắc phục

đưa hệ thống trở lại làm việc cần có sự đánh giá và

tìm ra nguyên nhân

3. Kết luận

Trong thế giới hiện tại, việc thực hiện triển

khai một hệ thống giám sát toàn bộ các thiết bị

mạng là việc cấp thiết cho tất cả các doanh nghiệp,

tổ chức. Việc triển khai hệ thống giám sát nhằm tối

ưu hóa hệ thống mạng, tăng cường an ninh mạng,

và có thể giải quyết các sự cố kịp thời. Hàng năm,

công tác giám sát an ninh mạng có thêm nhiều hiệu

quả hơn trong việc tìm kiếm và giảm nhẹ rủi ro an

ninh. Với việc tập trung vào giám sát các hoạt động

xảy ra trong hệ thống mạng, tổ chức có thể đạt được

mục tiêu của mình mà không ảnh hưởng an ninh.

Việc tăng cường an ninh và bảo mật cho các hệ

thống đòi hỏi phải có sự đầu tư hợp lý, được tư vấn

chính xác để lựa chọn được giải pháp tối ưu nhất,

vừa tiết kiệm được chi phí đầu tư ban đầu, và vẫn

đảm bảo được hiệu quả đề ra.

Tài liệu tham khảo

[1]. Nguyễn Thu Trang, Hệ thống thông tin y tế và tình hình ứng dụng tại Việt Nam, Luận văn thạc

sĩ, 2008, tr. 46-61.

[2]. Richard Bejtlich, The Practice of Network Security Monitoring. William Pollock, ISBN:

1-59327-509-9, 2013, pp. 342-357.

[3]. Phạm Đức Nhơn, Xây dựng hệ thống giám sát tập trung trên cơ sở SNMP, Luận văn thạc sĩ kỹ

thuật, Học viện CN BCVT, 2013. tr. 23-28.

[4].Chris Fry and Martin Nystrom, Security monitoring. O’Reilly Media, ISBN: 978-0-596-51816-

ISSN 2354-0575

Khoa học & Công nghệ - Số 18/Tháng 6 - 2018 Journal of Science and Technology 63

5, 2009, pp. 61-83.

[5]. Nguyễn Mạnh Hùng, Phát hiện và phòng chống xâm nhập trái phép mạng máy tính, Luận văn

thạc sĩ, 2013, tr. 40-46.

[6]. Vikas Mishra , V.K. Vijay, S. Tazi, Intrusion Detection System with Snort in Cloud Computing:

Advanced IDS. Proceedings of International Conference on ICT for Sustainable Development, Vol

408 of the series Advances in Intelligent Systems and Computing, 2016, pp.457-465.

[7]. Joao Afonso, Pedro Veiga, Enhancing DNS security using dynamic firewalling with network

agents. Computer Science and Information Systems (FedCSIS) 2011 Federated Conference on, pp.

777-782.

[8]. P. Tzerefos, C. Smythe, I. Stergiou, and S. Cvetkovic, A Comparative Study of Simple Mail Transfer

Protocol (SMTP), Post Office Protocol (POP) and X.400 Electronic Mail Protocols. Proceedings of

the IEEE 1997 22nd Conference on Local Computer Networks - LCN, pp. 545-554, 199.

[9]. Slagell A., Yurcik W., Sharing computer network logs for security and privacy: a motivation for

new methodologies of anonymization. IEEE 1st International Conference on Security and Privacy

for Emerging Areas in Communication Networks, September 2005, pp. 80-89.

[10]. Ya-Ting Fan Shiuh-Jeng Wang, Intrusion Investigations with Data-Hiding for Computer

LogFile Forensics. Proceedings of the IEEE 5th International Conference on Future Information

Technology, May 2010, pp. 1-6.

[11]. Jie wang, Xianqiang chen, Application of web usage mining in the struction of distance opening

education web site, 2008, vol. 4, pp. 157-160.

[12]. Y. Y. Yao, H. J. Hamilton, Xuewei Wang, PagePrompter, An Intelligent Web Agent Created

Using Data Mining Techniques. Rough Sets and Current Trends in Computing, 2002, vol. 2475, pp.

949-.

[13]. Ouyang Yang, Zhu Miaoliang, Effective E-Learning Environment Personalization using Web

Usage Mining Technology. In Innovations in E-learning Instruction Technology Assessment and

Engineering Education, Springer Netherlands:, 2007, pp. 311-315.

RESEARCH AND DEVELOPMENT OF THE NETWORK MONITORING SYSTEM

FOR THE MINISTRY OF HEALTH

Abstract:

This report presents a process for studying some of the vulnerabilities in the Department of Health

network. From the results of the research team report, the team proposed solutions to deploy network

monitoring system to ensure network security.

Keywords: Network monitoring, IDS protected, IDS Snort.

.

File đính kèm:

nghien_cuu_va_trien_khai_he_thong_giam_sat_mang_cho_bo_y_te.pdf

nghien_cuu_va_trien_khai_he_thong_giam_sat_mang_cho_bo_y_te.pdf