Nâng cao hiệu năng bảo mật tầng vật lý cho mạng chuyển tiếp vô tuyến sử dụng kỹ thuật khuếch đại - Chuyển tiếp có một trạm nghe lén

Ý tưởng bảo mật tầng vật lý (Physical Layer Security) đã được Wyner nghiên cứu, công bố

từ năm 1975 và đang được mở rộng nghiên cứu mạnh mẽ trong thập kỷ gần đây. Theo lý

thuyết thông tin, các bài toán bảo mật này đều được phát biểu dưới dạng các bài toán tối ưu

với hàm mục tiêu là tối đa hóa tốc độ truyền tin bảo mật hoặc tối thiểu hóa công suất

truyền. Các bài toán tối ưu này thường có dạng bài toán tối ưu không lồi nên không có cách

giải tìm nghiệm tối ưu toàn cục, các cách giải được công bố gần đây thường là tìm nghiệm

cận tối ưu. Đóng góp chính của bài báo là đề xuất một cách giải mới cho bài toán khó này

với trường hợp bảo mật tầng vật lý mạng chuyển tiếp vô tuyến sử dụng kỹ thuật Khuếch đại

- Chuyển tiếp có sự xuất hiện một trạm thu lén dựa trên Quy hoạch DC và giải thuật DCA.

Phần thực nghiệm cho thấy nghiệm cận tối ưu của thuật toán đề xuất tốt hơn phương pháp

giải đã được công bố.

Trang 1

Trang 2

Trang 3

Trang 4

Trang 5

Trang 6

Trang 7

Trang 8

Trang 9

Trang 10

Tải về để xem bản đầy đủ

Tóm tắt nội dung tài liệu: Nâng cao hiệu năng bảo mật tầng vật lý cho mạng chuyển tiếp vô tuyến sử dụng kỹ thuật khuếch đại - Chuyển tiếp có một trạm nghe lén

c đăng ký trong hệ thống, hay với một số khu vực

có tính an toàn vật lý cao và dịch vụ truyền tin có đòi hỏi những trạm tham gia truyền

tin trong hệ thống đều phải đăng ký thuê bao. Khi này, việc nghe lén là do các người

dùng hợp pháp trong hệ thống nghe lén lẫn nhau đối với một thông báo cụ thể và tại một

thời điểm truyền tin cụ thể.

Với giả thiết này, bài toán (6) sẽ chuyển về dạng:

w† Gw 1

min log

w w† Aw 1

†

s.t. w w PR (17)

w† Bw 0

2

(wm p m , m 1, , M )

Bằng cách đặt biến và chuyển các giá trị biến phức về dạng số thực để biến đổi bài

toán về dạng tương đương sau:

xT G x 1

min logr

x T

x Ar x 1

T

s.t. x x PR (18)

T

x Br x 0

2

(xm p m , m 1, , M )

với

Re A Im A Re w

Ar , x

Im A Re A Im w

Re(BBG ) Im( ) Re( ) Im(G )

BGr r .

Im BBG Re Im Re G

70

Journal of Science and Technique - N.206 (5-2020) - Le Quy Don Technical University

Biến đổi tiếp bài toán (18) về dạng bài toán quy hoạch DC bằng cách phân tích

thành phần hàm mục tiêu không lồi về hiệu của hai hàm lồi như sau:

min f1 x f 2 x

w

s.t. xT x P

R (19)

T

x Br x 0

2

(xm x M m p m , m 1, , M )

1 2 1 2 TT

trong đó: f1 x x ; f2 x x ln 1 x Gr x ln 1 x A r x

2 2

Hằng số max 4GA r r / 2 là giá trị riêng lớn nhất (Giá trị λ được gọi là

giá trị riêng của ma trận vuông A, nếu tồn tại một vectơ a ≠ 0, sao cho

Aa = λa, a là vectơ riêng của ma trận A) của ma trận ( 4GAr r )/2 để đảm bảo cho cả

hai hàm f1 x và f2 x là các hàm lồi.

Áp dụng giải thuật DCA, affine hóa thành phần lõm bằng cách lấy đạo hàm của

l

f2 x tại điểm x như sau:

GA

l lr r l

f2 x x 2(TT ) x

1 xl G x l 1 x l A x l

r r

Khi này, thuật toán DCA-AF1E được đề xuất để giải bài toán (11) như sau:

LƯU ĐỒ THUẬT TOÁN DCA-AF1E

Dữ liệu vào (Input): Giá trị hệ số kênh từ trạm nguồn đến các trạm chuyển tiếp hsr, từ

các trạm chuyển tiếp đến trạm đích hrd và từ các trạm chuyển tiếp đến các trạm nghe lén

5

hre, điều kiện dừng của thuật toán DCA là 10 .

Khởi tạo (initialization). Chọn một điểm khởi tạo ngẫu nhiên x0, đặt l=0

Lặp lại (repeat): l = l+1, tính xl bằng cách giải bài toán quy hoạch lồi con sau:

1 2 l

min τx f2 x , x

x 2

T

s.t. x x PR

T

x Br x 0

2

(xm x M m p m , m 1, , M )

71

Journal of Science and Technique - N.206 (5-2020) - Le Quy Don Technical University

Cho đến khi thoả mãn một trong các điều kiện sau (until):

l l 1

xl x l 1 f x f x

l 1 hoặc

1 x 1 f xl 1

với f x f1 x f 2 x

Trả kết quả (Output): Rs = f(x).

Định lý: Tính chất hội tụ của thuật toán DCA-AF1E

(i) Giải thuật DCA-AF1E sinh ra dãy {xl} và dãy giá trị của hàm mục tiêu tương

ứng {f(xl)} là đơn điệu giảm.

(ii) Mọi điểm tới hạn x* của dãy {xl} là điểm tới hạn của bài toán (19).

Chứng minh:

Có thể nhận thấy ngay rằng dãy {xl} là bị chặn do ràng buộc đầu tiên của bài toán

(19). Hơn nữa, cả hai hàm f1 x và f2 x đều có đạo hàm trên miền ràng buộc. Vì

những điều kiện này, các khẳng định của Định lý có thể suy luận trực tiếp từ tính hội tụ

của DCA đã được nêu trong [11, 15, 16].

Theo tính chất hội tụ của thuật toán DCA-DF1E trong Định lý thì thuật toán

DCA-AF1E luôn có số vòng lặp giới hạn, có thể lập trình thực nghiệm và điều kiện

dừng của thuật toán sẽ xảy ra sau một số vòng lặp nhất định.

Như vậy, bằng các phép biến đổi tương đương phù hợp, bài toán AF1E với cả hai

loại ràng buộc (về tổng công suất truyền tại các trạm chuyển tiếp hoặc ràng buộc về

công suất truyền riêng tại mỗi trạm chuyển tiếp) đã chuyển thành bài toán có dạng quy

hoạch của hiệu hai hàm lồi để tạo cơ sở cho việc đề xuất thuật toán DCA-AF1E bằng

cách áp dụng giải thuật DCA như ở trên. Đây là phương pháp giải mới cho bài toán này,

nội dung nghiệm ở phần sau sẽ thể hiện tính hiệu quả của giải thuật DCA-AF1E đề xuất

so với phương pháp giải tìm nghiệm SubOpt đã được công bố.

5. Thực nghiệm và kết quả

Phần này trình bày kết quả thực nghiệm và đánh giá thuật toán đề xuất DCA-

AF1E và so sánh chúng với phương pháp tìm nghiệm SubOpt đã được công bố. Quá

trình thực nghiệm trên môi trường Mathlab R2017 kết hợp với công cụ giải các bài toán

quy hoạch lồi CVX.

72

Journal of Science and Technique - N.206 (5-2020) - Le Quy Don Technical University

5.1. Sinh cơ sở dữ liệu thực nghiệm

Với mô hình vô tuyến chuyển tiếp hoạt động theo kỹ thuật AF có sự xuất hiện của

một trạm nghe lén cụ thể như hình 2 có số trạm chuyển tiếp được sử dụng là M = 10, dữ

liệu dùng để thực nghiệm là các trường hợp có chất lượng kênh truyền thay đổi tương

ứng với hệ số kênh truyền khác nhau. Giả thiết hệ thống truyền tin một chiều, các hệ số

kênh truyền này được sinh ngẫu nhiên theo phân bố Gaussian và được biết trước

(perfect information channel state). Thông thường thì trạm nghe lén khó được xác định

trước bởi các trạm chuyển tiếp. Tuy nhiên, trong thực tế trạm nghe lén cũng có thể

chính là một trạm thu hợp pháp đã được xác định trong hệ thống và việc nghe lén trong

trường hợp này chỉ là sự nghe trộm giữa hai nhân viên trong cùng một cơ quan đối với

một thông báo cụ thể.

Để làm rõ hơn hiệu quả bảo mật truyền tin với chất lượng kênh truyền khác nhau,

quá trình thực nghiệm được chia làm hai trường hợp về hệ số kênh truyền từ các trạm

chuyển tiếp đến trạm thu đích hợp pháp và trạm nghe lén, cụ thể như sau:

- Trường hợp 1: Chất lượng kênh truyền của trạm nghe lén tốt hơn chất lượng

kênh truyền của trạm thu đích. Tương ứng, độ lợi kênh truyền từ các trạm chuyển tiếp

đến trạm nghe lén là σz = 2; độ lợi kênh truyền từ các trạm chuyển tiếp đến trạm thu

đích là σh = 1.

- Trường hợp 2: Chất lượng kênh truyền của trạm nghe lén tương đương với chất

lượng kênh truyền của trạm thu đích. Tương ứng, độ lợi kênh truyền từ các trạm chuyển

tiếp đến trạm nghe lén là σz = 2 và độ lợi kênh truyền từ các trạm chuyển tiếp đến trạm

thu đích là σh = 2.

Ứng với mỗi trường hợp, sinh ngẫu nhiên 100 bộ dữ liệu về giá trị hệ số kênh

truyền từ trạm phát nguồn tới các trạm chuyển tiếp và giữa các trạm chuyển tiếp tới

trạm thu đích và trạm nghe lén theo các tham số cấu hình như giả thiết ở trên. Các bộ dữ

liệu này được dùng chung cho cả hai thuật toán DCA-AF1E và thuật toán SubOpt.

5.2. Kết quả thực nghiệm

Với giả thiết về mô hình hệ thống truyền thông một chiều (chỉ có chiều từ trạm

nguồn S đến trạm thu D mà không có chiều ngược lại) như được minh họa trong hình 2

với các thông số cụ thể trong mô hình như phần trên. Ứng với mỗi trường hợp, thực

hiện 100 lần thử độc lập và lấy kết quả trung bình về giá trị truyền tin bảo mật tại pha

hai của hệ thống để so sánh. Kết quả thực nghiệm như sau:

73

Journal of Science and Technique - N.206 (5-2020) - Le Quy Don Technical University

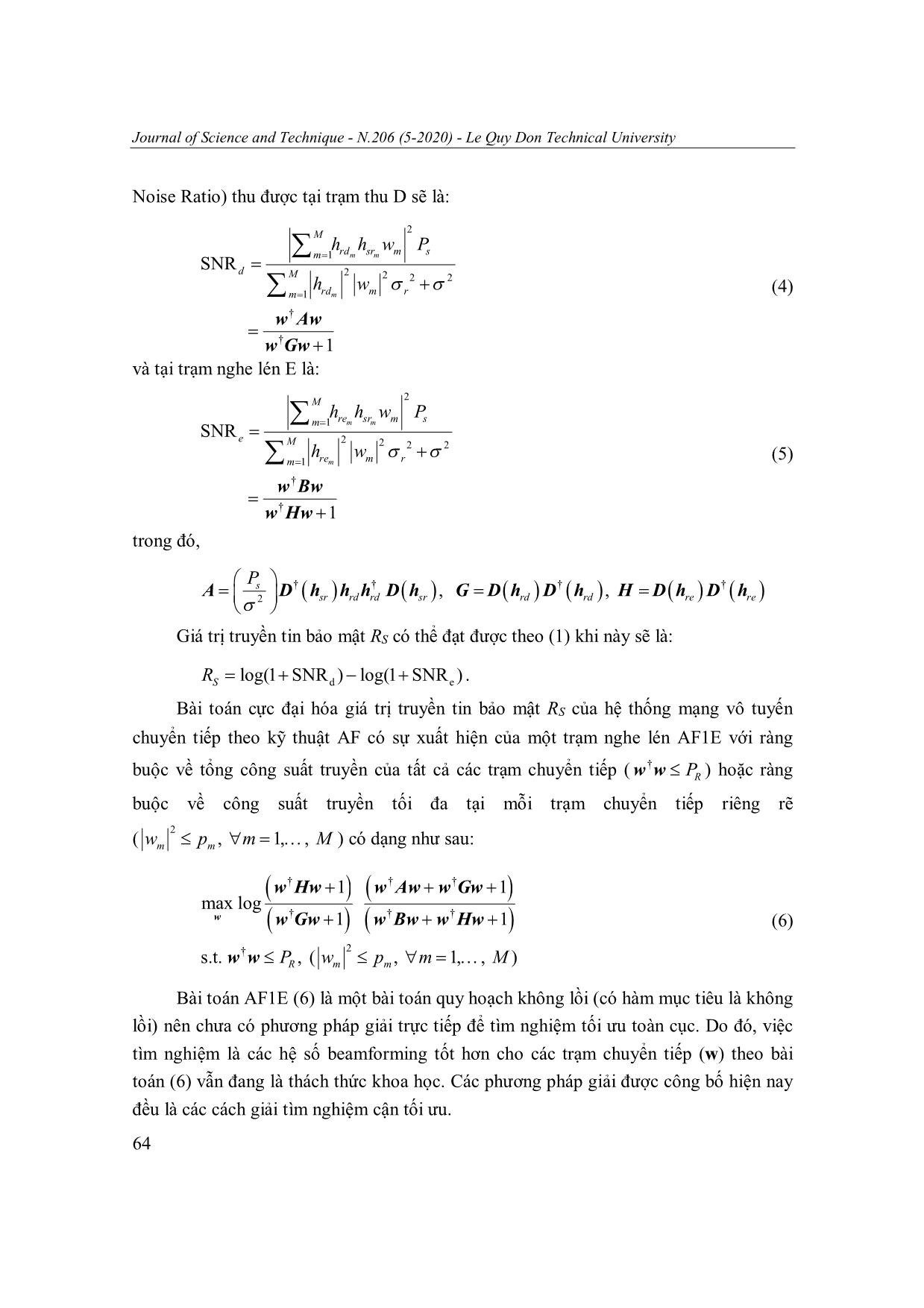

- Trường hợp 1 (σz = 2; σh = 1): Kết quả về giá trị truyền tin bảo mật dựa trên

công suất truyền như hình 3. Trong đó:

+ DCA-AF1E-Tot là kết quả thực hiện thuật DCA-AF1E cho trường hợp chỉ xét

đến ràng buộc về tổng công suất truyền của các trạm chuyển tiếp (Total power constraint).

+ DCA-AF1E-Ind là kết quả thực hiện thuật DCA-AF1E cho trường hợp chỉ xét đến

ràng buộc về công suất truyền riêng rẽ giữa các trạm chuyển tiếp (Individual power constraint).

+ SubOpt-Tot là kết quả thực hiện thuật SubOpt cho trường hợp chỉ xét đến ràng

buộc về tổng công suất truyền của các trạm chuyển tiếp (Total power constraint).

+ SubOpt-Ind là kết quả thực hiện thuật SubOpt cho trường hợp chỉ xét đến ràng

buộc về công suất truyền riêng rẽ giữa các trạm chuyển tiếp (Individual power constraint).

Hình 3. Giá trị Rs theo tổng công suất truyền PR (dBm) với σz = 2 và σh = 1

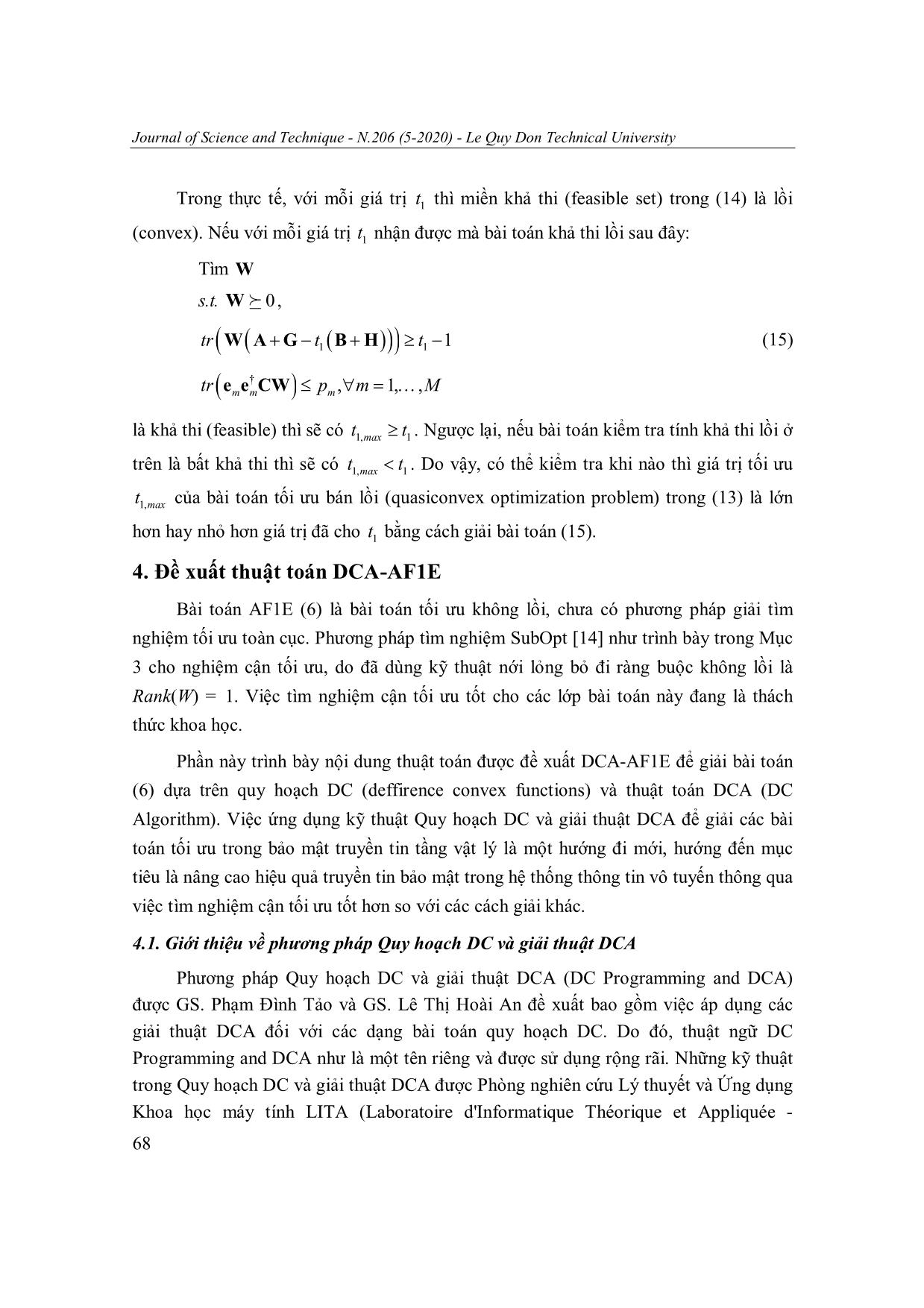

- Trường hợp 2 (σz = 2, σh = 2): Kết quả thực nghiệm về giá trị truyền tin bảo mật

dựa trên giới hạn công suất truyền như hình 4.

Hình 4. Giá trị Rs theo tổng công suất truyền PR (dBm) với σz = σh = 2

74

Journal of Science and Technique - N.206 (5-2020) - Le Quy Don Technical University

• Nhận xét về kết quả thực nghiệm:

Kết quả thể hiện trên hình 3 và hình 4 phản ảnh đúng thực tế là giá trị truyền tin bí

mật RS luôn tăng theo công suất phát của các trạm chuyển tiếp (PR). Giá trị lớn nhất

Rs = 12,2 bits/symbol khi PR = 100 dBm ứng với trường hợp chất lượng kênh thu hợp

pháp và kênh nghe lén ngang nhau (σz = 2, σh = 2).

Hình 3 cho thấy, mặc dù kênh truyền của trạm nghe lén tốt hơn kênh truyền của

trạm thu hợp pháp nhưng vẫn có thể truyền tin bí mật từ trạm chuyển tiếp đến trạm thu

hợp pháp với tốc độ cao nhất khi PR = 100 dBm là Rs = 11,4 bits/symbol (DCA-

AF1E_Tot). Theo hình 4, khi kênh truyền của hai trạm là tương đương thì giá trị này

cao hơn, cụ thể Rs = 12,2 bits/symbol (DCA-AF1E_Tot).

Kết quả thể hiện thuật toán DCA-AF1E tốt hơn thuật toán SubOpt trong hầu hết

các trường hợp.

6. Kết luận

Theo lý thuyết thông tin, bài toán bảo mật tầng vật lý cho mạng vô tuyến chuyển

tiếp hoạt động theo kỹ thuật Khuếch đại - Chuyển tiếp được đưa về dạng bài toán tối ưu

không lồi và đang là thách thức khoa học cho việc tìm được nghiệm tốt hơn. Bài báo đã

đề xuất một thuật toán giải mới cho bài toán này dựa trên những phân tích bài toán gốc

một cách hợp lý để áp dụng Quy hoạch DC và thuật toán DCA. Phần thực nghiệm đã

thể hiện thuật toán do tác giả đề xuất có tính ưu việt về mặt nghiệm tối ưu so với một

phương pháp giải đã được công bố.

Tài liệu tham khảo

1. A. D. Wyner (Oct. 1975). The Wire-Tap Channel. Bell Syst. Tech. J., 54(8), pp. 1355-1387,

doi: 10.1002/j.1538-7305.1975.tb02040.x.

2. O. G. Aliu, A. Imran, M. A. Imran, and B. Evans (2013). A Survey of Self Organisation in

Future Cellular Networks. IEEE Commun. Surv. Tutor., 15(1), pp. 336-361, First 2013,

doi: 10.1109/SURV.2012.021312.00116.

3. X. Chen, D. W. K. Ng, W. H. Gerstacker, and H.-H. Chen (2017). A Survey on Multiple-

Antenna Techniques for Physical Layer Security. IEEE Commun. Surv. Tutor., 19(2),

pp. 1027-1053, Secondquarter 2017, doi: 10.1109/COMST.2016.2633387.

4. A. Hyadi, Z. Rezki, and M.-S. Alouini (Sep. 2016). An Overview of Physical Layer

Security in Wireless Communication Systems with CSIT Uncertainty. IEEE Access,

vol. PP, pp. 1-1, doi: 10.1109/ACCESS.2016.2612585.

5. A. Mukherjee, S. A. A. Fakoorian, J. Huang, and A. L. Swindlehurst (2014). Principles of

Physical Layer Security in Multiuser Wireless Networks: A Survey. IEEE Commun. Surv.

Tutor., 16(3), pp. 1550-1573, doi: 10.1109/SURV.2014.012314.00178.

75

Journal of Science and Technique - N.206 (5-2020) - Le Quy Don Technical University

6. F. Jameel, S. Wyne, G. Kaddoum, and T. Q. Duong (2019). A Comprehensive Survey on

Cooperative Relaying and Jamming Strategies for Physical Layer Security. IEEE Commun.

Surv. Tutor., 21(3), pp. 2734-2771, doi: 10.1109/COMST.2018.2865607.

7. Tạp chí An toàn thông tin, “Kỷ nguyên máy tính lượng tử: Những nghiên cứu hiện nay và triển

vọng - Tạp chí An toàn thông tin,” An Toan Thong Tin.

khac/chi-tiet-bai-viet-cua-104821 (accessed Mar. 25, 2020).

8. Y.-W. P. Hong, P.-C. Lan, and C.-C. J. Kuo (Sep. 2013). Enhancing Physical-Layer Secrecy

in Multiantenna Wireless Systems: An Overview of Signal Processing Approaches. IEEE

Signal Process. Mag., 30(5), pp. 29-40, doi: 10.1109/MSP.2013.2256953.

9. Physical Layer Security in Wireless Communications. CRC Press.

https://www.crcpress.com/Physical-Layer-Security-in-Wireless-Communications/Zhou-

Song-Zhang/p/book/9781466567009 (accessed Feb. 15, 2020).

10. S. Sarma, S. Agnihotri, and J. Kuri (Dec. 2015). Secure Communication in Amplify-and-

Forward Networks with Multiple Eavesdroppers: Decoding with SNR Thresholds. Wirel.

Pers. Commun., 85(4), pp. 1945-1956, doi: 10.1007/s11277-015-2881-5.

11. N. N. Tuan and D. V. Son (2018). DC Programming and DCA for Enhancing Physical

Layer Security in Amplify-and-Forward Relay Beamforming Networks Based on the SNR

Approach. in Advanced Computational Methods for Knowledge Engineering, vol. 629,

N.-T. Le, T. van Do, N. T. Nguyen, and H. A. L. Thi, Eds. Cham: Springer International

Publishing, pp. 23-33.

12. H. Ma and P. Ma (2012). Convex Analysis Based Beamforming of Decode- and-Forward

Cooperation for Improving Wireless Physical Layer Security. p. 5.

13. L. Dong, Z. Han, A. P. Petropulu, and H. V. Poor (Mar. 2010). Improving Wireless Physical

Layer Security via Cooperating Relays. IEEE Trans. Signal Process., 58(3), pp. 1875-1888,

doi: 10.1109/TSP.2009.2038412.

14. J. Zhang and M. C. Gursoy (Apr. 2010). Relay Beamforming Strategies for Physical-Layer

Security. ArXiv10040899 Cs Math, Accessed: Mar. 02, 2020. [Online]. Available:

15. H. A. Le Thi, V. N. Huynh, and T. P. Dinh (2014). DC Programming and DCA for General

DC Programs. in Advanced Computational Methods for Knowledge Engineering, Cham,

pp. 15-35, doi: 10.1007/978-3-319-06569-4_2.

16. “DC Programming and DCA - Website of Le Thi Hoai An.”

lorraine.fr/~lethi/index.php/en/research/dc-programming-and-dca.html (accessed Feb. 22, 2020).

17. N. N. Tuan and T. T. Thuy (2019). Physical Layer Security Cognitive Decode-and-Forward

Relay Beamforming Network with Multiple Eavesdroppers. in Intelligent Information and

Database Systems, 11432, N. T. Nguyen, F. L. Gaol, T.-P. Hong, and B. Trawiński, Eds.

Cham: Springer International Publishing, pp. 254-263.

18. T. T. Thuy, N. N. Tuan, L. T. H. An, and A. Gély (2016). DC Programming and DCA for

Enhancing Physical Layer Security via Relay Beamforming Strategies. in Intelligent

Information and Database Systems, Berlin, Heidelberg, pp. 640-650, doi: 10.1007/978-3-

662-49390-8_62.

76

Journal of Science and Technique - N.206 (5-2020) - Le Quy Don Technical University

ENHANCING PHYSICAL LAYER SECURITY FOR WIRELESS

RELAY NETWORK USING AMPLIFY-AND-FORWARD WITH AN

EAVESDROPPER

Abstract: The physical layer security idea has been studied by Wyner, published since 1975 and

is expanding its powerful research in the last decade. According to information theory, these security

problems are all expressing in the form of optimal problems with the objective function of maximizing the

secrecy rate or minimizing the transmission power. These optimal problems often have a non-convex

optimal form of mathematics, so there is no way to find an global optimal solutions, recently published

tournaments are usually a suboptimal approach. The main contributor to this paper is to propose a new

solution to this hard problem on the wireless relaying network using AF technique with the occurrence of

a eavesdropper station based on DC Programming and DCA. The experimental part shows the

suboptimal approach of our algorithm proposed better than the published solution.

Keywords: Physical layer security; DC Programming and DCA; Amplify-and-Forward.

Ngày nhận bài: 26/02/2020; Ngày nhận bản sửa lần cuối: 18/5/2020; Ngày duyệt đăng: 23/6/2020

77File đính kèm:

nang_cao_hieu_nang_bao_mat_tang_vat_ly_cho_mang_chuyen_tiep.pdf

nang_cao_hieu_nang_bao_mat_tang_vat_ly_cho_mang_chuyen_tiep.pdf