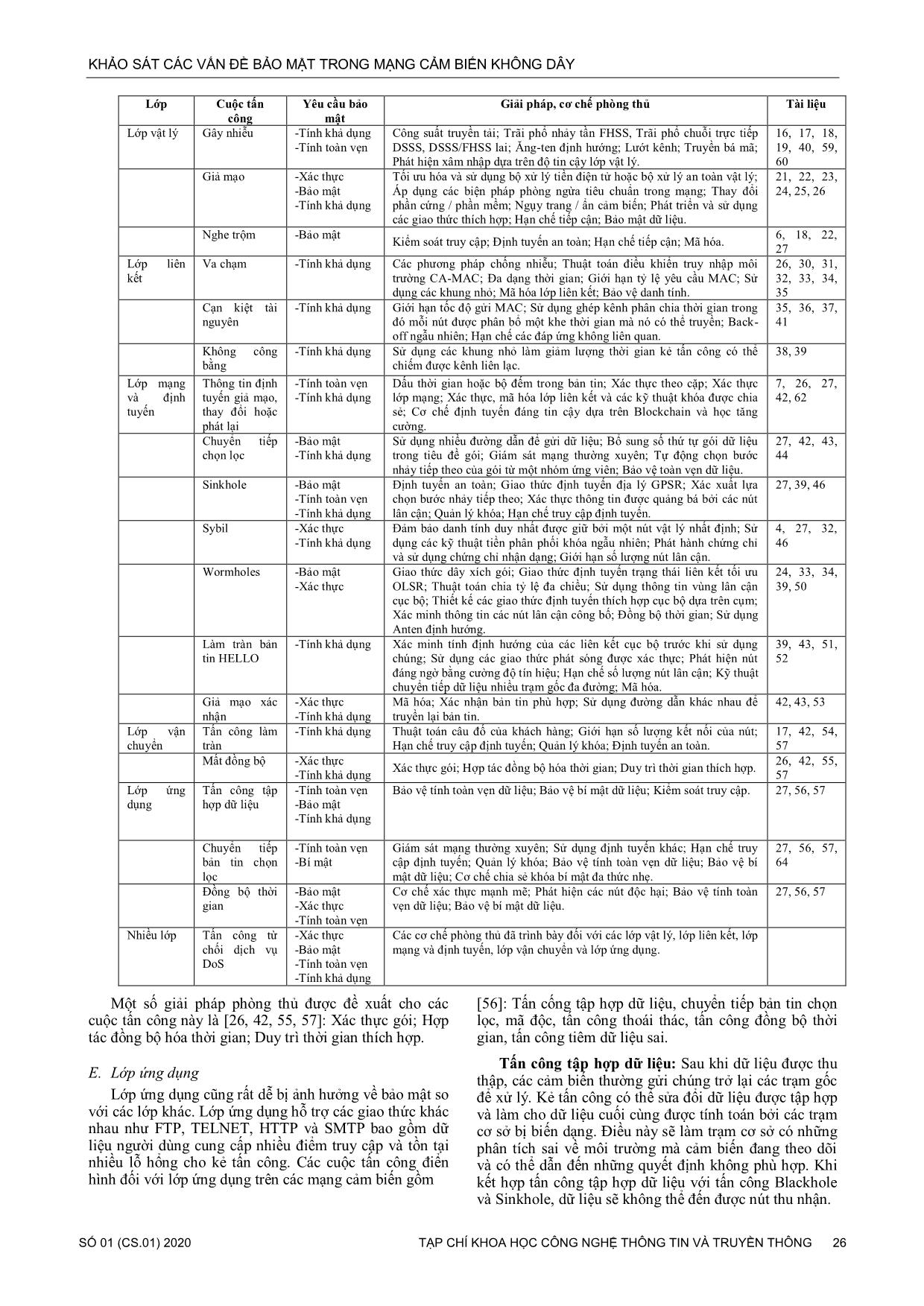

Khảo sát các vấn đề bảo mật trong mạng cảm biến không dây

Trong những năm gần đây, mạng cảm biến

không dây WSN (Wireless Sensor Network) đang nổi lên

như một lĩnh vực nghiên cứu đầy hứa hẹn do chi phí cảm

biến ngày càng thấp, phạm vi ứng dụng đa dạng và dễ

dàng triển khai. Các WSN tập trung vào việc cảm nhận

và truyền dữ liệu theo thời gian thực từ môi trường giám

sát cụ thể về các hệ thống đầu cuối để xử lý và phân tích.

Tuy nhiên, thông tin giám sát thường nhạy cảm, các cảm

biến thường hoạt động trong môi trường khắc nghiệt và

không được giám sát, do đó mối quan tâm về bảo mật và

quyền riêng tư đối với các hệ thống WSN đã trở thành

một chủ đề luôn được thảo luận sôi nổi. Trong bài viết

này, chúng tôi trình bày một cuộc khảo sát về các vấn đề

bảo mật đối với WSN. Đầu tiên, chúng tôi giới thiệu tổng

quan về WSN, các ràng buộc và yêu cầu bảo mật. Sau đó,

chúng tôi trình bày một cái nhìn toàn diện về các mối đe

dọa đối với các WSN và phân loại các phương thức

phòng thủ dựa trên các lớp theo mô hình OSI. Ngoài ra,

chúng tôi cũng tóm tắt các kỹ thuật và phương pháp bảo

mật mới được công bố trong những năm gần đây và chỉ

ra các vấn đề và hướng nghiên cứu mở trong từng lĩnh

vực.1

Trang 1

Trang 2

Trang 3

Trang 4

Trang 5

Trang 6

Trang 7

Trang 8

Trang 9

Trang 10

Tải về để xem bản đầy đủ

Tóm tắt nội dung tài liệu: Khảo sát các vấn đề bảo mật trong mạng cảm biến không dây

ết quả mô phỏng [1] Grand View Research, “Industrial Wireless Sensor cho thấy cơ chế đề xuất có hiệu quả tốt hơn so với cơ chế Network (IWSN) Market Size, Share & Trends Analysis khóa nhóm, và cơ chế này cũng tiết kiệm về năng lượng. Report By Component (Hardware, Software, Service), By Type, By Technology, By Application, By End Use, And Các tác giả trong [65] đã đề xuất một giao thức định Segment Forecasts, 2019 - 2025”, 2019. tuyến an toàn dựa trên tối ưu hóa đàn kiến đa mục tiêu [2] M. K. Jain, “Wireless sensor networks: security issues & SRPMA (Secure Routing Protocol based on Multi- challenges”, IJCIT, vol. 2, no. 1, pp. 62-67, 2011. objective Ant-colony-optimization) để giải quyết các vấn đề về giới hạn tài nguyên và sự an toàn của định tuyến [3] D. Carman, P. Kruus, B. J. Matt, “Constraints and trong WSN. Thuật toán đàn kiến được cải tiến thành thuật approaches for distributed sensor network security”, toán định tuyến đa mục tiêu với việc xem xét năng lượng Technical Report 00-010, NAI Labs, 2000. còn lại của các nút và giá trị tin cậy của đường dẫn là hai [4] M. Conti, “Secure Wireless Sensor Networks: Threats and mục tiêu tối ưu hóa. Mô hình đánh giá tin cậy nút được Solutions”, Advances in Information Security, vol. 65, thiết lập bằng cách sử dụng lý thuyết bằng chứng D-S 2016. được cải tiến với tiền xử lý xung đột để đánh giá mức độ [5] C. H. Tseng, S. H. Wang, W. J. Tsaur, "Hierarchical and tin cậy của nút. Kết quả định tuyến đa mục tiêu thu được Dynamic Elliptic Curve Cryptosystem Based Self- thông qua việc sử dụng cơ chế giải pháp tối ưu Pareto Certified Public Key Scheme for Medical Data bằng cách sử dụng phương pháp lưu trữ bên ngoài với tiêu Protection", IEEE Transactions on Reliability, Vol. 64, chí khoảng cách đám đông. Các kết quả mô phỏng được Issue: 3, pp. 1078-1085, 2015. thực hiện với NS2 cho thấy thuật toán được đề xuất có thể Nguyễn Văn Trường, Dương Tuấn Anh, Nguyễn Quý Sỹ [6] J. P. Walters, Z. Liang, W. Shi, V. Chaudhary, “Wireless [23] M. L. Messai, “Classification of Attacks in Wireless sensor network security: A survey,” Proceedings of the Sensor Networks”, International Congress on Security in Distributed, Grid, Mobile, and Pervasive Telecommunication and Application’ 14, 2014. Computing. CRC Press, Boca Raton, FL, USA, 2007. [24] R. H. Khokhar, M. A. Ngadi, S. Mandala, “A Review of [7] A. Perrig, R. Szewczyk, V. Wen, D.E. Culler, J.D. Tygar, Current Routing Attacks in Mobile Ad Hoc Networks”, “SPINS: security protocols for sensor networks, Faculty of Computer Science and Information System”, Proceedings of the 7th Annual ACM/IEEE International 2008. Conference on Mobile Computing and Networking [25] T. Kavitha, D. Sridharan, “Security Vulnerabilities in (MobiCom’01), pp. 189-199, 2001. Wireless Sensor Networks: A Survey”, Journal of [8] T. Winkler, B. Rinner, “Security and privacy protection in Information Assurance and Security, 2009. visual sensor networks: A survey”, ACM Computing [26] A. Wood, J. Stankovic, “Denial of Service in Sensor Surveys (CSUR), vol. 47, no. 1, 2014. Networks”, IEEE Computer, vol. 35, 2002. [9] A. Singla, R. Sachdeva, “Review on security issues and [27] K. Xing, S. S. R Srinivasan, M. Jose, J. Li, X. Cheng, attacks in wireless sensor networks”, International Journal “Attacks and Countermeasures in Sensor Networks: A of Advanced Research in Computer Science and Software Survey”, Network security, 2010. Engineering, vol. 3, no. 4, pp. 529-534, 2013. [28] C. K.Marigowda, M. Shingadi, “Security Vulnerability [10] C. M. Chen, “RCDA: Recoverable concealed data Issues In Wireless Sensor Networks: A Short Survey”, aggregation for data integrity in wireless sensor networks”, International Journal Of Advance Research In Computer IEEE Trans. Parallel Distrib. Syst., vol. 23, no. 4, pp. 727- And communication Engineering, Vol. 2, Issue 7, 2013. 734, 2012. [29] J. Sen, “A Survey on Wireless sensor Network Security”, [11] M. Dener, “Security analysis in wireless sensor networks”, International Journal of Communication Networks and International Journal of Distributed Sensor Networks, vol. Information Security, Vol. 1, No. 2, 2009. 10, no. 10, 2014. [30] J. Sen, “Security in wireless sensor networks”, Wireless [12] H. Chan, A. Perrig, D. Song, “Random key pre distribution Sensor Networks: Current Status and Future Trends, 2012. schemes for sensor networks”, Proceedings of the IEEE Symposium on Security and Privacy, IEEE Computer [31] I. Dbibih, I. Iala, D. Aboutajdine, O. Zytoune, “Collision Society, pp. 197, 2003. avoidance and service differentiation at the MAC layer of WSN designed for multi-purpose applications”, Cloud [13] D. Liu, P. Ning, R. Li, “Establishing pair-wise keys in Computing Technologies and Applications (CloudTech), distributed sensor networks”, ACM Transactions on 2nd International Conference, IEEE, 2016. Information Systems Security, vol. 8, no. 1, pp. 41-77, 2005. [32] J. Newsome, E. Shi, D. Song, A. Perrig, “The Sybil Attack in Sensor Networks: Analysis & Defenses”, Center for [14] S. Ganeriwal, C. Popper, S. Capkun, M.B. Srivastava, Computer and Communications Security, 2004. “Secure time synchronization in sensor networks”, ACM Trans. Inf. Syst. Secur. 11(4), pp. 1-35, 2008. [33] L. Hu, D. Evans, “Using Directional Antennas to Prevent Wormhole Attacks”, Network and Distributed System [15] I. Akyildiz, W. Su, Y. Sankarasubramaniam, E. Cayirci, Security Symposium (NDSS), 2004. “A survey on sensor networks”, IEEE Commun. Mag., vol. 40, pp. 102-114, 2002. [34] Y. Hu, A. Perrig, D. Johnson, “Packet Leashes: A Defense against Wormhole Attacks in Wireless Networks”, 22nd [16] S. Vadlamani, B. Eksioglu, H. Medal, A. Nandi, “Jamming Annual Joint Conference of the IEEE Computer and attacks on wireless networks: A taxonomic survey”, Communications Societies, 2003. International Journal of Production Economics, vol. 172, pp. 76-94, 2016. [35] Z. Gavrić, D. Simić, “Overview of DOS attacks on wireless sensor networks and experimental results for [17] Y. Wang, G. Attebury, B. Ramamurthy, “A Survey of simulation of interference attacks”, Ingenieria e Security Issues In Wireless Sensor Networks”, IEEE Investigación, Vol. 38, No. 1, pp. 130-138, 2018. Communications Surveys & Tutorials, vol 8, no. 2, 2006. [36] N. Fatema, R. Brad, “Attacks and counterattacks on [18] X. Chen, K. Makki, K. Yen, N. Pissinou, “Sensor Network wireless sensor networks”, International Journal of Ad hoc, Security: A Survey”, IEEE Communications Surveys & Sensor and Ubiquitous Computing, vol. 4(6), pp. 1-15, Tutorial, vol 11, no. 2, 2009. 2013. [19] Y. Zhou, Y. Fang, Y. Zhang, “Security Wireless Sensor [37] S. Mohammadi, H. Jadidoleslamy, “A Comparison of Link Networks: A Survey”, IEEE Communication Surveys, Layer Attacks on Wireless Sensor Networks”, 2008. International Journal on applications of graph theory in [20] X. Wang, W. Gu, K. Schosek, S. Chellappan, D. Xuan, wireless ad hoc networks and sensor networks, Vol. 3, No. “Sensor network configuration under physical attacks”, 1, 2011. Technical report (OSU-CISRC-7/04-TR45), 2004. [38] T. A. Zia, A. Zomaya, “A Security Framework for [21] A. Becher, Z. Benenson, M. Dornseif, “Tampering with Wireless Sensor Networks”, IEEE Sensors Applications Motes: Real-World Physical Attacks on Wireless Sensor Symposium, 2006. Networks”, International Conference on Security in [39] K. Sharma, M. K. Ghose, “Wireless Sensor Networks: An Pervasive Computing, pp. 104-118, 2006. Overview on its Security Threats”, IJCA, Special Issue on [22] S. Mohammadi, H. Jadidoleslamy, “A Comparison of “Mobile Ad-hoc Networks” MANETs, 2010. Physical Attacks on Wireless Sensor Networks”, [40] C.A. Balanis, “Antenna theory: analysis and design”, 4th International Journal of Peer to Peer Networks (IJP2P), Edition, John Wiley & Sons, 2016. Vol. 2, No. 2, 2011. [41] M. Kamarei, A. H. N. Barati, A. Patooghy, M. Fazeli, “The More the Safe, the Less the Unsafe: An efficient method to KHẢO SÁT CÁC VẤN ĐỀ BẢO MẬT TRONG MẠNG CẢM BIẾN KHÔNG DÂY unauthenticated packets detection in WSNs”, 7th [58] D. R. Raymond, S. F. Midkiff, “Denial of Service in Conference on Information and Knowledge Technology Wireless Sensor Network: Attacks and Defenses”, (IKT), Iran, 2015. Computer Communication, 2008. [42] S. Mohammadi, H. Jadidoleslamy, “A Comparison of [59] O. Osanaiye, A. S. Alfa, G. P. Hancke, “A Statistical Routing Attacks on Wireless Sensor Networks”, Journal of Approach to Detect Jamming Attacks in Wireless Sensor Information Assurance and Security, Vol. 6, pp. 195-215, Networks”, Sensors, 2018. 2011. [60] U. Ghugar, J. Pradhan, S. K. Bhoi, R. R. Sahoo, S. K. [43] C. Karlof, D. Wagner, “Secure routing in wireless sensor Panda, “PL-IDS: physical layer trust based intrusion networks: Attacks and countermeasures”, Proceedings of detection system for wireless sensor networks”, the 1st IEEE International Workshop on Sensor Network International Journal of Information Technology, 2018. Protocols and Applications, pp. 113-127, 2003. [61] B. Zhu, W. Susilo, J. Qin, F. Guo, Z. Zhao, J. Ma, “A [44] R. I. Mulla, R. Patil, “Review of Attacks on Wireless Secure and Efficient Data Sharing and Searching Scheme Sensor Network and their Classification and Security”, in Wireless Sensor Networks”, Sensors, 2019. Imperial Journal of Interdisciplinary Research (IJIR), vol. [62] J. Yang, S. He, Y. Xu, L. Chen, J. Ren, “A Trusted 2, 2016. Routing Scheme Using Blockchain and Reinforcement [45] J. Ahlawat, M. Chawla, K. Sharma, “Attacks and Learning for Wireless Sensor Networks”, Sensors, 2019. Countermeasures in Wireless Sensor Network”, [63] M. Selvi, K. Thangaramya, S. Ganapathy, K. Kulothungan, International Journal of Computer Science and H. K. Nehemiah, A. Kannan, “An Energy Aware Trust Communication Engineering (IJCSCE), pp. 66-69, 2012. Based Secure Routing Algorithm for Effective [46] M. Saxena, “Security in Wireless Sensor Networks: A Communication in Wireless Sensor Networks”, Wireless Layer based Classification”, Computer Science, 2007. Personal Communications, 2019. [47] J.R. Douceur, “The sybil attack”, Proceedings of the 1st [64] S. J. Kalyane, N. B.Patil, “Lightweight Secure and International Workshop on Peerto-Peer Systems Reliable Authentication for Cluster Based WSN”, (IPTPS’02), pp. 251-260, 2002. International Journal of Engineering and Advanced Technology (IJEAT), vol. 9, 2019. [48] Gagandeep, Aashima, “Study on Sinkhole Attacks in Wireless Adhoc Network”, International Journal on [65] Z. Sun, M. Wei, Z. Zhang, “Secure Routing Protocol based Computer Science and Engineering, Vol. 4, pp. 1078- on Multi-objective Ant-colony-optimization for wireless 1085, 2012. sensor networks”, Applied Soft Computing Journal 77, pp. 366-375, 2019. [49] B. S. Jangra, V. Kumawat, “A Survey on Security Mechanisms and Attacks in Wireless Sensor Networks”, [66] R. Fotohi, S. F. Bari, M. Yusefi, “Securing Wireless International Journal of Engineering and Innovative Sensor Networks Against Denial-of-Sleep Attacks Using Technology (IJEIT), Vol. 2, pp. 291-296, 2012. RSA Cryptography Algorithm and Interlock Protocol”, International Journal of Communication Systems, 2019. [50] N. A. Alrajeh, S. Khan, B. Shams, “Intrusion detection systems in wireless sensor networks: A review”, International Journal of Distributed Sensor Networks, A SURVEY OF SECURITY ISSUES IN WIRELESS 2013. SENSOR NETWORKS [51] K. M. Osama, “Hello flood counter measure for wireless sensor network”, International Journal of Computer Abstract: In recent years, Wireless Sensor Network Science and Security, vol. 2, issue 3, 2007. (WSN) is emerging as a promising field of research due to the low cost of sensors, widely applications, and easily [52] V. P. Singh, S. Jain, J. Singhai, “Hello Flood Attack and its Countermeasures in Wireless Sensor Networks”, deployment. WSNs focus on sensing the statuses of International Journal of Computer Science Issues, Vol. 7, particular object and then transmitting real-time data Issue 3, No. 11, 2010. from the sensors to the back-end systems for processing and analysis. However, the sensing information are [53] J. Shukla, B. Kumari, “Security Threats and Defense Approaches in Wireless Sensor Networks: An Overview”, normally private and confidential, and sensors often International Journal of Application or Innovation in operate in harsh and unattended environments, so the Engineering & Management (IJAIEM), 2013. security and privacy of WSN systems are being a [54] H.N. Dai, Q. Wang, D. Li, “On eavesdropping attacks in considerable topic. In this article, we present a survey of wireless sensor networks with directional antennas”, security issues for WSN. First, we introduce the overview International Journal of Distributed Sensor Networks, of WSN including the constraints and security 2013. requirements. We then show a comprehensive review of [55] M. A. Khan, M. Khan, “A Review on Security Attacks and the threats to WSNs and classify the defenses based on Solution in Wireless Sensor Networks”, American Journal layers according to the OSI model. In addition, we of Computer Science and Information Technology, vol. 7, summarize new security techniques and methods that no. 1, 2019. have been published recently and point out the problems [56] M. N. Riaz, A. Buriro, A. Mahboob, “Classification of and directions in open research issues for each mentioned Attacks on Wireless Sensor Networks: A Survey”, I.J. problem. Wireless and Microwave Technologies, pp. 15-39, 2018. Keyword: Wireless Sensor Network (WSN), [57] S. Mohammadi, H. Jadidoleslamy, “A Comparison of Authentication, Secure routing, Security, Denial of Transport and Application Layers Attacks on Wireless Service (DoS). Sensor Networks”, Journal of Information Assurance and Security, Vol. 6, pp. 331-345, 2011. Nguyễn Văn Trường, Dương Tuấn Anh, Nguyễn Quý Sỹ Nguyễn Văn Trường, Nhận học vị Thạc sỹ năm 2010. Hiện đang công tác tại VNPT Thừa Thiên Huế và là nghiên cứu sinh tại Học viện Công nghệ Bưu chính Viễn thông. Lĩnh vực nghiên cứu: Mạng cảm biến không dây và IoT. Dương Tuấn Anh, Nhận học vị Tiến sỹ năm 2013. Hiện đang công tác tại VNPT Thừa Thiên Huế. Lĩnh vực nghiên cứu: Hệ thống chuyển mạch, mạng truy nhập, đa truy nhập vô tuyến và IoT. Nguyễn Quý Sỹ, nhận học vị Tiến sĩ năm 2003. Hiện công tác tại Học viện Công nghệ Bưu chính viễn. Lĩnh vực nghiên cứu: Hệ thống chuyển mạch, mạng truy nhập, truyền dữ liệu, đa truy nhập vô tuyến, kiến trúc máy tính và IoT.

File đính kèm:

khao_sat_cac_van_de_bao_mat_trong_mang_cam_bien_khong_day.pdf

khao_sat_cac_van_de_bao_mat_trong_mang_cam_bien_khong_day.pdf