Một lược đồ thủy vân rỗng mới dựa trên các phép biến đổi DWT, DCT và SVD

Hiện nay thủy vân (watermarking) vẫn là một trong những phương

pháp phổ biến nhất để bảo vệ bản quyền ảnh số. Các kỹ thuật thủy vân truyền thống

đều phải nhúng một dấu thủy vân (watermark) vào ảnh cần bảo vệ, do đó sẽ ít nhiều

ảnh hưởng đến chất lượng của ảnh. Thủy vân rỗng (zero-watermarking) là một cách

tiếp cận mới, ở đó không cần phải nhúng trực tiếp dấu thủy vân vào ảnh gốc. Bản

quyền của ảnh sẽ được xác định dựa trên đánh giá dấu thủy vân rỗng (zero

watermark) đặc trưng cho mỗi ảnh. Do không phải nhúng dấu thủy vân vào ảnh, nên

với cách tiếp cận này, chất lượng ảnh sẽ hoàn toàn không bị ảnh hưởng. Vấn đề

quan trọng nhất khi thiết kế một lược đồ thủy vân rỗng là tính bền vững. Nói cách

khác, ảnh thủy vân có thể được xác định đúng bản quyền ngay cả khi nó đã bị tấn

công bởi một số thao tác xử lý ảnh. Trong bài báo này, chúng tôi đề xuất một lược

đồ thủy vân rỗng mới sử dụng các phép biến đổi DWT (Discrete Wavelet

Transform), DCT (Discrete Cosine Transform) và SVD (Singular Value

Decomposition). Kết quả thử nghiệm cho thấy lược đồ đề xuất có độ phức tạp tính

toán thấp và bền vững trước một số phép tấn công phổ biến, như thêm nhiễu, làm

mờ, lọc trung bình, nén JPEG.

Trang 1

Trang 2

Trang 3

Trang 4

Trang 5

Trang 6

Trang 7

Trang 8

Trang 9

Tóm tắt nội dung tài liệu: Một lược đồ thủy vân rỗng mới dựa trên các phép biến đổi DWT, DCT và SVD

iệu âm thanh. Jalil và các đồng sự áp

dụng thủy vân rỗng trong xác thực văn bản [10].

Bài báo này nghiên cứu về phân tích SVD và áp dụng nó trong thiết kế các đặc

trưng bền vững cho lược đồ thủy vân rỗng. Chúng tôi cải tiến phương pháp trích

chọn đặc trưng bền vững của ảnh bằng cách áp dụng kết hợp các phép biến đổi

DWT, DCT và SVD. Kết quả thực nghiệm cho thấy, lược đồ đề xuất nói chung

bền vững hơn lược đồ thủy vân dựa trên SVD của Ye [5], cũng như lược đồ của

Zhao và Jin [6].

Công nghệ thông tin

N. H. Cường, C. T. Luyên, “Một lược đồ thủy phân rỗng mới DWT, DCT và SVD.” 126

2. MỘT SỐ KHÁI NIỆM CƠ SỞ

2.1. Phép phân tích SVD

Với phép phân tích SVD (Singular Value Decomposition), mọi ma trận thực A

cỡ M×N luôn có thể khai triển được thành tích của ba ma trận thực như sau [14]:

TVSUA

Trong đó : U và V là các ma trận trực giao cấp � và cấp �, S là ma trận đường

chéo có tính chất S(1,1) ≥ S(2,2) ≥ ... ≥ S(t, t) ≥ 0, với t = min {M, N}.

Nhiều nghiên cứu, như trong [14], [15] đã chỉ ra rằng các hàng đầu tiên của ma

trận U, các cột đầu tiên của ma trận V và các phần tử đầu tiên trên đường chéo

chính của ma trận S có độ bền vững cao trước một số phép tấn công phổ biến, như

thêm nhiễu, làm mờ, nén JPEG...

2.2. Xác định hệ số tương quan

Để xác định độ bền vững của các lược đồ thủy vân, chúng tôi so sánh giữa dấu

thủy vân *W trích từ ảnh bị tấn công với dấu thủy vân gốc W. Việc này được thực

hiện thông qua ước lượng giá trị sai số ),( *WWERR :

(2.1) ||

1

),(

1

**

t

i

ii ww

t

WWERR

Trong đó **1* ,..., twwW là dấu thủy vân được lấy ra từ ảnh đã bị tấn công *H ,

twwW ,...,1 là dấu thủy vân được trích ra từ ảnh gốc H.

Để xác định bản quyền, hệ số ),( *WWERR sẽ được so sánh với một ngưỡng T.

Nếu ),( *WWERR < T, tức là *W được coi là khá gần với W thì có thể kết luận ảnh

*H là ảnh thuộc bản quyền của tác giả có ảnh H.

2.3. Một số lược đồ sử dụng SVD

Trong phần này chúng tôi trình bày tóm tắt hai lược đồ thủy vân rỗng khá phổ

biến dựa trên phân tích SVD của Ye [5] và của Zhou và Jin [6].

2.3.1. Lược đồ của Ye

Đầu vào của thuật toán là một ảnh H có kích thước M×N. Để tạo các dấu hiệu

đặc trưng, các bước thực hiện như sau:

Bước 1: Phân hoạch ảnh H thành các khối ảnh �� không giao nhau (non-

overlapping) có kích thước mỗi khối là m×n.

Bước 2: Áp dụng SVD để biến đổi từng khối Hi thành tích của ba ma trận ��,

�� và �� với �� là ma trận đường chéo.

Bước 3: Áp dụng DCT cho ma trận ��: �� =DCT(��)

Phép biến đổi DCT biến đổi khối �� từ miền không gian ảnh sang miền tần số,

trong đó hệ số đầu tiên (hệ số DC) là tập trung nhiều nhất năng lượng của ảnh. Ký

hiệu hệ số DC của ma trận �� là ��.

Nghiên cứu khoa học công nghệ

Tạp chí Nghiên cứu KH&CN quân sự, Số Đặc san CNTT, 11 - 2018 127

Bước 4: Khóa K là đặc trưng của ảnh và được tạo ra theo công thức sau:

Nếu ���≥ ����� thì �� = 0 ngược lại thì ��= 1

Trong đó � ∈ �1, 2, , �

�

�

� × �

�

��

� − 1�.

Khi cần xác nhận bản quyền của ảnh, người ta sẽ trích xuất các giá trị đặc trưng

từ ảnh để đối sánh với K theo trình tự như dưới đây.

Giả sử *H là ảnh cần được chứng minh là có bản quyền thì trước hết cần thực

hiện các bước để trích xuất các đặc trưng từ *H :

Bước 1: Phân hoạch ảnh *H thành các khối *iH không giao nhau và có kích

thước là m×n.

Bước 2: Áp dụng phân tích SVD cho từng khối *iH :

*iU ×

*

iS × (

*

iV )

T = SVD( *iH ).

Bước 3: Áp dụng DCT cho ma trận *iS :

Gọi hệ số DC của ma trận hệ số *iT là

*

iD .

Bước 4: Sử dụng công thức như đã tính K để tính giá trị của *K như sau:

Nếu

*

2 jD ≥

*

12 jD thì

*

jK = 0 ngược lại

*

jK = 1.

Trong đó � ∈ �1, 2, , �

�

�

� ×

�

��

− 1�.

Để xác định bản quyền của ảnh *H , cần tính giá trị sai số giữa *K và K. Nhược

điểm của lược đồ này là trong thực tế ứng dụng vẫn có thể gây ra sự nhập nhằng

khi có tranh chấp. Do không có bên thứ ba đáng tin cậy để làm trung gian, đối

phương có thể nói rằng không có gì đảm bảo K là khóa hợp pháp tương ứng với

bức ảnh đó. Phần tiếp theo, chúng tôi trình bày một lược đồ thủy vân rỗng khác, đề

xuất bởi Zhou và Jin [6] trong đó giải quyết được vấn đề còn tồn tại trên.

2.3.2. Lược đồ của Zhou và Jin

Trong thuật toán tạo khóa, đầu vào là một ảnh H có kích thước M×N, gồm các

bước thực hiện như sau:

Bước 1: Áp dụng DWT trên ảnh H rồi lấy ra phần tần số thấp L: L = DWT(H).

Bước 2: Phân hoạch L thành các khối không chờm nhau �� có kích thước m×n.

Bước 3: Áp dụng SVD cho từng khối ��: �� × �� × ��

� = SVD(��).

Bước 4: Đặc trưng K được tính theo công thức sau:

�� = �

1 �ế� ��� ≥ �����

0 ��ượ� �ạ�

�

Bước 5: Tính thủy vân rỗng ZW theo công thức: ZW = XOR(W, K)

Trong đó W là dấu thủy vân bản quyền cho trước. Dấu thủy vân rỗng ZW sau

khi được tạo ra sẽ được lưu tại một trung tâm xác thực có thẩm quyền. Khi cần

chứng minh bản quyền với ảnh, giá trị ZW tương ứng sẽ được lấy ra để thực hiện

Công nghệ thông tin

N. H. Cường, C. T. Luyên, “Một lược đồ thủy phân rỗng mới DWT, DCT và SVD.” 128

việc xác định. Quá trình trích các đặc trưng từ một ảnh *H để khẳng định bản

quyền được thực hiện theo chiều ngược lại, gồm các bước:

Bước 1: Áp dụng DWT trên ảnh *H , sau đó lấy ra phần tần số thấp *L :

*L = DWT ( *H ).

Bước 2: Phân hoạch *L thành các khối *iL có kích thước m×n.

Bước 3: Áp dụng SVD cho từng khối *iL :

*

iU ×

*

iS × (

*

iV )

T = SVD( *iL ).

Xây dựng khóa *L dựa vào các đặc trưng của ảnh và công thức dùng để tính

*K .

Bước 4: Đặc trưng K* được tính theo công thức sau:

��

∗ = �

1 �ế� ���

∗ ≥ �����

∗

0 ��ượ� �ạ�

�

Bước 5: Lấy dấu thủy vân ZW từ trung tâm xác thực, tính *W theo công thức:

*W = XOR(ZW, *K )

Bản quyền của ảnh sẽ được xác định thông qua đánh giá tương quan giữa *W

và W.

3. ĐỀ XUẤT LƯỢC ĐỒ THỦY VÂN RỖNG

Mục này trình bày đề xuất lược đồ thủy vân rỗng sử dụng các phép biến đổi

DWT và DCT kết hợp với phép phân tích ma trận SVD và kết quả thử nghiệm so

sánh lược đồ đề xuất với một số kỹ thuật thủy vân rỗng liên quan.

3.1. Lược đồ thủy vân rỗng

- Quá trình tạo thủy vân rỗng

Bước 1: Ảnh H được biến đổi DWT hai mức, sau đó lấy phần hệ số thấp L.

Phân hoạch L thành các khối không giao nhau ��.

Bước 2: Áp dụng SVD cho mỗi khối ��: Ui × Si × Vi

T = SVD(��)

Bước 3: Áp dụng phép biến đổi DCT cho các khối ��: �� = DCT(��)

Hệ số đầu tiên ��(1,1) là hệ số DC có giá trị lớn nhất, là nơi tập trung năng

lượng chủ yếu của ��. Ký hiệu ��(1,1) là ��.

Bước 4: Tính giá trị của khóa K theo công thức sau:

Nếu ��� > �����thì �� = 0, ngược lại thì �� = 1 với � ∈ �1, 2, , �

�

�

� ×

�

��

− 1�.

Bước 5: Từ giá trị đặc trưng K và dấu thủy vân bí mật, tạo dấu thủy vân rỗng

theo công thức: ZW = XOR(K, W).

Dấu thủy vân ZW không được nhúng vào ảnh mà sẽ được gửi vào một trung

tâm trung gian có thẩm quyền, thường được gọi là trung tâm xác thực.

- Quá trình kiểm tra bản quyền của ảnh *H được thực hiện theo các bước sau:

Bước 1: Trích các đặc trưng *K từ một ảnh *H được thực hiện tương tự như

quá trình tạo thủy vân rỗng từ bước 1 đến bước 4 ở trên.

Nghiên cứu khoa học công nghệ

Tạp chí Nghiên cứu KH&CN quân sự, Số Đặc san CNTT, 11 - 2018 129

Bước 2: Dấu thủy vân rỗng ZW được lấy từ trung tâm xác thực để tính *W .

Bước 3: Tính tương quan giữa *W và W được tính theo công thức (2.1).

Nếu sai số nhỏ hơn một ngưỡng T nào đó thì *H được coi là thuộc bản quyền

của tác giả có ảnh H.

Kết quả thử nghiệm so sánh độ bền vững của thuật toán đề xuất với các lược đồ

liên quan được trình bày trong phần tiếp theo.

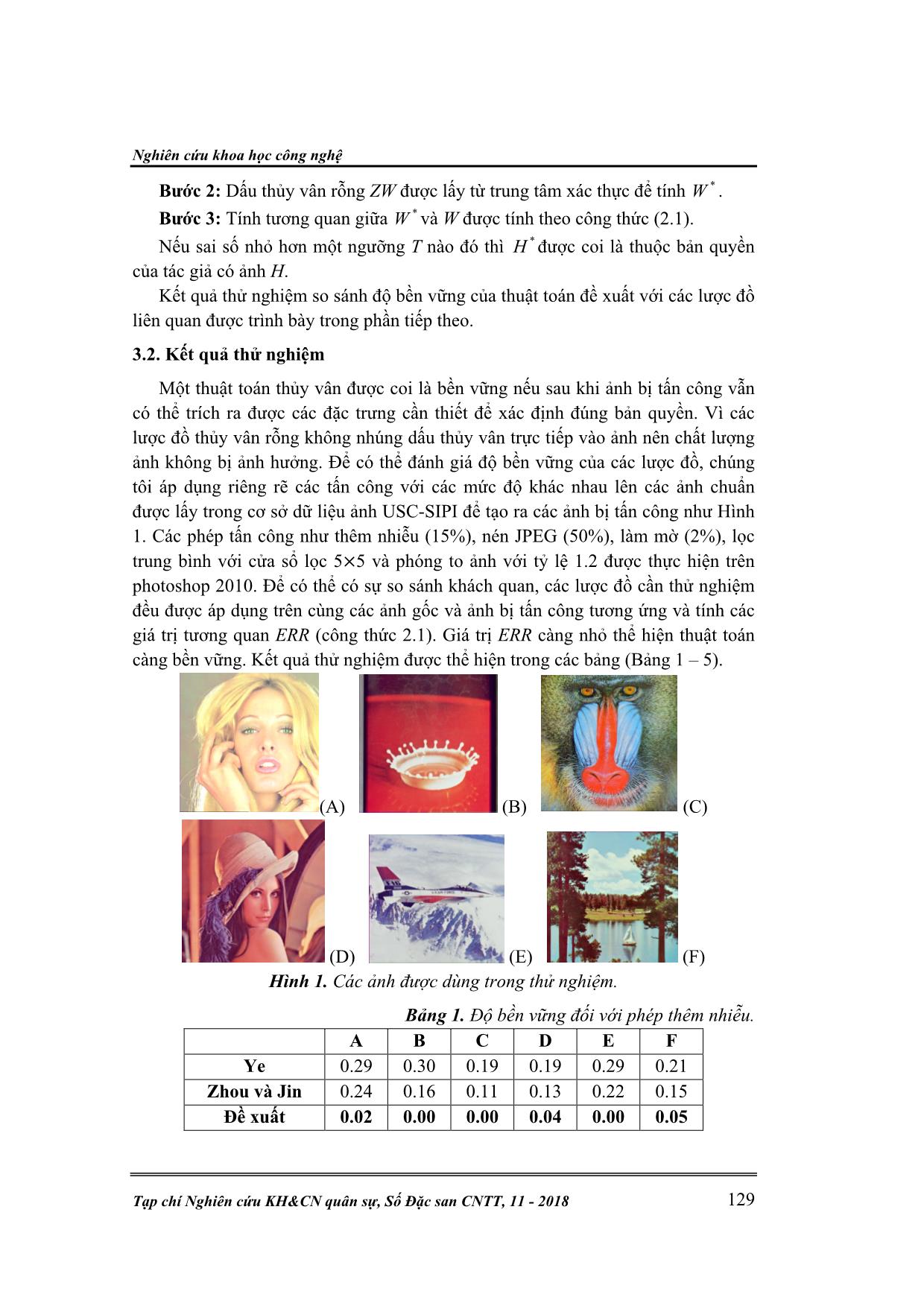

3.2. Kết quả thử nghiệm

Một thuật toán thủy vân được coi là bền vững nếu sau khi ảnh bị tấn công vẫn

có thể trích ra được các đặc trưng cần thiết để xác định đúng bản quyền. Vì các

lược đồ thủy vân rỗng không nhúng dấu thủy vân trực tiếp vào ảnh nên chất lượng

ảnh không bị ảnh hưởng. Để có thể đánh giá độ bền vững của các lược đồ, chúng

tôi áp dụng riêng rẽ các tấn công với các mức độ khác nhau lên các ảnh chuẩn

được lấy trong cơ sở dữ liệu ảnh USC-SIPI để tạo ra các ảnh bị tấn công như Hình

1. Các phép tấn công như thêm nhiễu (15%), nén JPEG (50%), làm mờ (2%), lọc

trung bình với cửa sổ lọc 5×5 và phóng to ảnh với tỷ lệ 1.2 được thực hiện trên

photoshop 2010. Để có thể có sự so sánh khách quan, các lược đồ cần thử nghiệm

đều được áp dụng trên cùng các ảnh gốc và ảnh bị tấn công tương ứng và tính các

giá trị tương quan ERR (công thức 2.1). Giá trị ERR càng nhỏ thể hiện thuật toán

càng bền vững. Kết quả thử nghiệm được thể hiện trong các bảng (Bảng 1 – 5).

(A) (B) (C)

(D) (E) (F)

Hình 1. Các ảnh được dùng trong thử nghiệm.

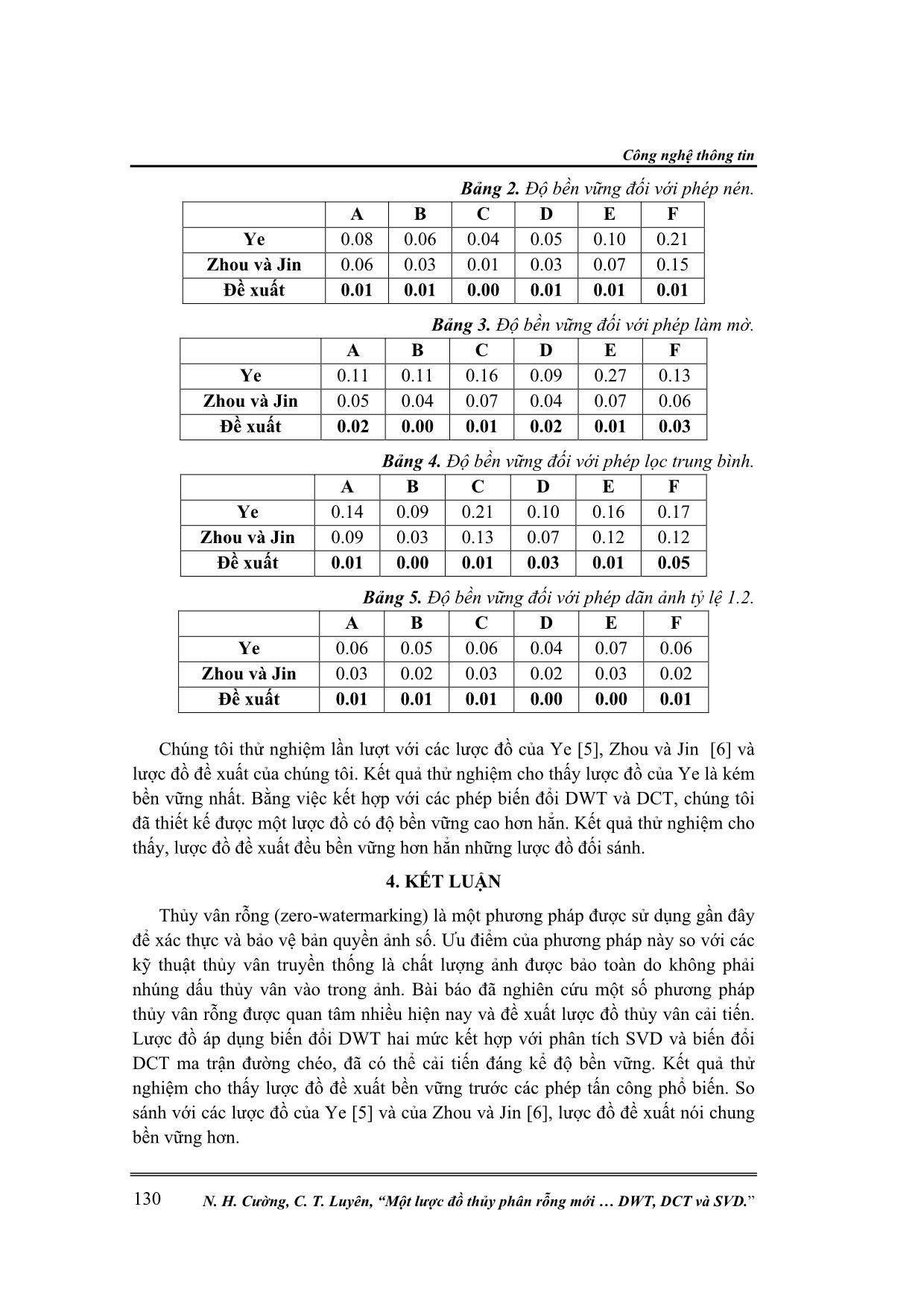

Bảng 1. Độ bền vững đối với phép thêm nhiễu.

A B C D E F

Ye 0.29 0.30 0.19 0.19 0.29 0.21

Zhou và Jin 0.24 0.16 0.11 0.13 0.22 0.15

Đề xuất 0.02 0.00 0.00 0.04 0.00 0.05

Công nghệ thông tin

N. H. Cường, C. T. Luyên, “Một lược đồ thủy phân rỗng mới DWT, DCT và SVD.” 130

Bảng 2. Độ bền vững đối với phép nén.

A B C D E F

Ye 0.08 0.06 0.04 0.05 0.10 0.21

Zhou và Jin 0.06 0.03 0.01 0.03 0.07 0.15

Đề xuất 0.01 0.01 0.00 0.01 0.01 0.01

Bảng 3. Độ bền vững đối với phép làm mờ.

A B C D E F

Ye 0.11 0.11 0.16 0.09 0.27 0.13

Zhou và Jin 0.05 0.04 0.07 0.04 0.07 0.06

Đề xuất 0.02 0.00 0.01 0.02 0.01 0.03

Bảng 4. Độ bền vững đối với phép lọc trung bình.

A B C D E F

Ye 0.14 0.09 0.21 0.10 0.16 0.17

Zhou và Jin 0.09 0.03 0.13 0.07 0.12 0.12

Đề xuất 0.01 0.00 0.01 0.03 0.01 0.05

Bảng 5. Độ bền vững đối với phép dãn ảnh tỷ lệ 1.2.

A B C D E F

Ye 0.06 0.05 0.06 0.04 0.07 0.06

Zhou và Jin 0.03 0.02 0.03 0.02 0.03 0.02

Đề xuất 0.01 0.01 0.01 0.00 0.00 0.01

Chúng tôi thử nghiệm lần lượt với các lược đồ của Ye [5], Zhou và Jin [6] và

lược đồ đề xuất của chúng tôi. Kết quả thử nghiệm cho thấy lược đồ của Ye là kém

bền vững nhất. Bằng việc kết hợp với các phép biến đổi DWT và DCT, chúng tôi

đã thiết kế được một lược đồ có độ bền vững cao hơn hẳn. Kết quả thử nghiệm cho

thấy, lược đồ đề xuất đều bền vững hơn hẳn những lược đồ đối sánh.

4. KẾT LUẬN

Thủy vân rỗng (zero-watermarking) là một phương pháp được sử dụng gần đây

để xác thực và bảo vệ bản quyền ảnh số. Ưu điểm của phương pháp này so với các

kỹ thuật thủy vân truyền thống là chất lượng ảnh được bảo toàn do không phải

nhúng dấu thủy vân vào trong ảnh. Bài báo đã nghiên cứu một số phương pháp

thủy vân rỗng được quan tâm nhiều hiện nay và đề xuất lược đồ thủy vân cải tiến.

Lược đồ áp dụng biến đổi DWT hai mức kết hợp với phân tích SVD và biến đổi

DCT ma trận đường chéo, đã có thể cải tiến đáng kể độ bền vững. Kết quả thử

nghiệm cho thấy lược đồ đề xuất bền vững trước các phép tấn công phổ biến. So

sánh với các lược đồ của Ye [5] và của Zhou và Jin [6], lược đồ đề xuất nói chung

bền vững hơn.

Nghiên cứu khoa học công nghệ

Tạp chí Nghiên cứu KH&CN quân sự, Số Đặc san CNTT, 11 - 2018 131

Tính bền vững của các lược đồ thủy vân là quan trọng nhất. Tuy nhiên, khi cần

làm việc với rất nhiều ảnh hoặc những ảnh có kích thước lớn thì cải thiện tốc độ

thực hiện của các thuật toán cũng rất cần thiết. Những cải tiến trong [16] có thể

ứng dụng để nâng cao tốc độ thực hiện của các lược đồ thủy vân.

TÀI LIỆU THAM KHẢO

[1]. A. Piva, “An Overview on Image Forensics,” ISRN Signal Process., vol.

2013, pp. 1–22, 2013.

[2]. I. J. Cox, M. Miller, J. Bloom, and J. Fridrich, "Digital Watermarking and

Steganography". Morgan Kaufmann, 2009.

[3]. X. X. Leng, J. Xiao, D. Y. Li, and Z. Y. Shen, “Study on the Digital Image

Zero-Watermarking Technology,” Adv. Mater. Res., vol. 765–767, pp. 1113–

1117, 2013.

[4]. A. Rani and B. Raman, “An image copyright protection scheme by encrypting

secret data with the host image,” Multimed. Tools Appl., vol. 75, no. 2, pp.

1027–1042, 2016.

[5]. T. Ye, “A Robust Zero-Watermark Algorithm Based on Singular Value

Decomposition and Discreet Cosine Transform,” CCIS, pp. 1–8, 2011.

[6]. Y. Zhou and W. Jin, “A novel image zero-watermarking scheme based on

DWT-SVD,” ICMT 2011, pp. 2873–2876, 2011.

[7]. A. Rani, A. K. Bhnullar, D. Dangwal, and S. Kumar, “A Zero-Watermarking

Scheme using Discrete Wavelet Transform,” Procedia Comput. Sci., vol. 70,

pp. 603–609, 2015.

[8]. T. M. Thanh and K. Tanaka, “An image zero-watermarking algorithm based

on the encryption of visual map feature with watermark information,”

Multimed. Tools Appl., pp. 2–12, 2016.

[9]. Y. Yang and M. Lei, “A Novel Robust Zero-Watermarking Scheme Based on

Discrete Wavelet Transform,” J. Multimed., vol. 7, no. 4, pp. 303–308, 2012.

[10]. Z. Jalil, A. M. Mirza, and M. Sabir, “Content based Zero-Watermarking

Algorithm for Authentication of Text Documents,” Int. J. Comput. Sci. Inf.

Secur., vol. 7, no. 2, pp. 212–217, 2010.

[11]. X. K. Kang and S. W. Wei, “Identifying Tampered Regions Using Singular

Value Decomposition in Digital Image Forensics,” 2008 Int. Conf. Comput.

Sci. Softw. Eng., vol. 3, pp. 926–930, 2008.

[12]. W. Lu, F. Chung, and H. Lu, “Blind Fake Image Detection Scheme Using

SVD,” Image (Rochester, N.Y.), no. 5, pp. 1726–1728, 2006.

[13]. U. M. Gokhale and Y. V Joshi, “Noise Estimation Using Filtering and SVD

for Image Tampering Detection,” IJESIT, vol. 2, no. 1, pp. 46–53, 2013.

[14]. K. Barker, “Singular Value Decomposition Tutorial,” 2005.

[15]. R. Wang and X. Ping, “Detection of Resampling Based on Singular Value

Công nghệ thông tin

N. H. Cường, C. T. Luyên, “Một lược đồ thủy phân rỗng mới DWT, DCT và SVD.” 132

Decomposition,” 2009 Fifth Int. Conf. Image Graph., no. 2, pp. 879–884,

Sep. 2009.

[16]. C.T. Luyen, P.V. At, N.H. Cuong, "A fast and robust watermarking scheme

using improved singular value decomposition", ACIIDS 2016, LNAI 9621,

pp. 780-789, 2016.

ABSTRACT

A NEW ZERO-WATERMARKING SCHEME

BASED ON DWT, DCT AND SVD

Nowadays, watermarking is a common method for digital image

authentication and protection. Traditional watermarking techniques need to

embed a watermark into the host image, so it can degrade the image quality.

Zero-watermarking is a new approach that does not need to directly embed

watermarks in the image. Therefore, it does not affect image quality. The

most crucial issue in zero-watermarking techniques is to design robust

features from images. This helps to validate the test images even after they

are manipulated. In this paper, we propose a new zero-watermarking scheme,

which employs SVD associated with DWT and DCT. The experimental results

show that the proposed schemes are robust against common attacks, such as

Gaussian noise addition, blurring, mean filtering, JPEG compression.

Keywords: Zero-watermarking; Copyright protection; DWT; DCT; SVD.

Nhận bài ngày 02 tháng 7 năm 2018

Hoàn thiện ngày 17 tháng 9 năm 2018

Chấp nhận đăng ngày 05 tháng 11 năm 2018

Địa chỉ: Khoa Công nghệ thông tin Trường Đại học Giao thông vận tải.

*Email: caoluyengt@gmail.com.

File đính kèm:

mot_luoc_do_thuy_van_rong_moi_dua_tren_cac_phep_bien_doi_dwt.pdf

mot_luoc_do_thuy_van_rong_moi_dua_tren_cac_phep_bien_doi_dwt.pdf