Bài giảng Phân tích và thiết kế mạng - Chương 3: Thiết kế giải pháp mạng logic - Vũ Chí Cường

1. Thiết kế mô hình

2. Gán địa chỉ và tên gọi

3. Lựa chọn các giao thức chuyển mạch và

tìm đường

4. Thiết kế các chiến lược an toàn mạng

5. Thiết kế các chiến lược quản trị mạng

Trang 1

Trang 2

Trang 3

Trang 4

Trang 5

Trang 6

Trang 7

Trang 8

Trang 9

Trang 10

Tải về để xem bản đầy đủ

Bạn đang xem 10 trang mẫu của tài liệu "Bài giảng Phân tích và thiết kế mạng - Chương 3: Thiết kế giải pháp mạng logic - Vũ Chí Cường", để tải tài liệu gốc về máy hãy click vào nút Download ở trên

Tóm tắt nội dung tài liệu: Bài giảng Phân tích và thiết kế mạng - Chương 3: Thiết kế giải pháp mạng logic - Vũ Chí Cường

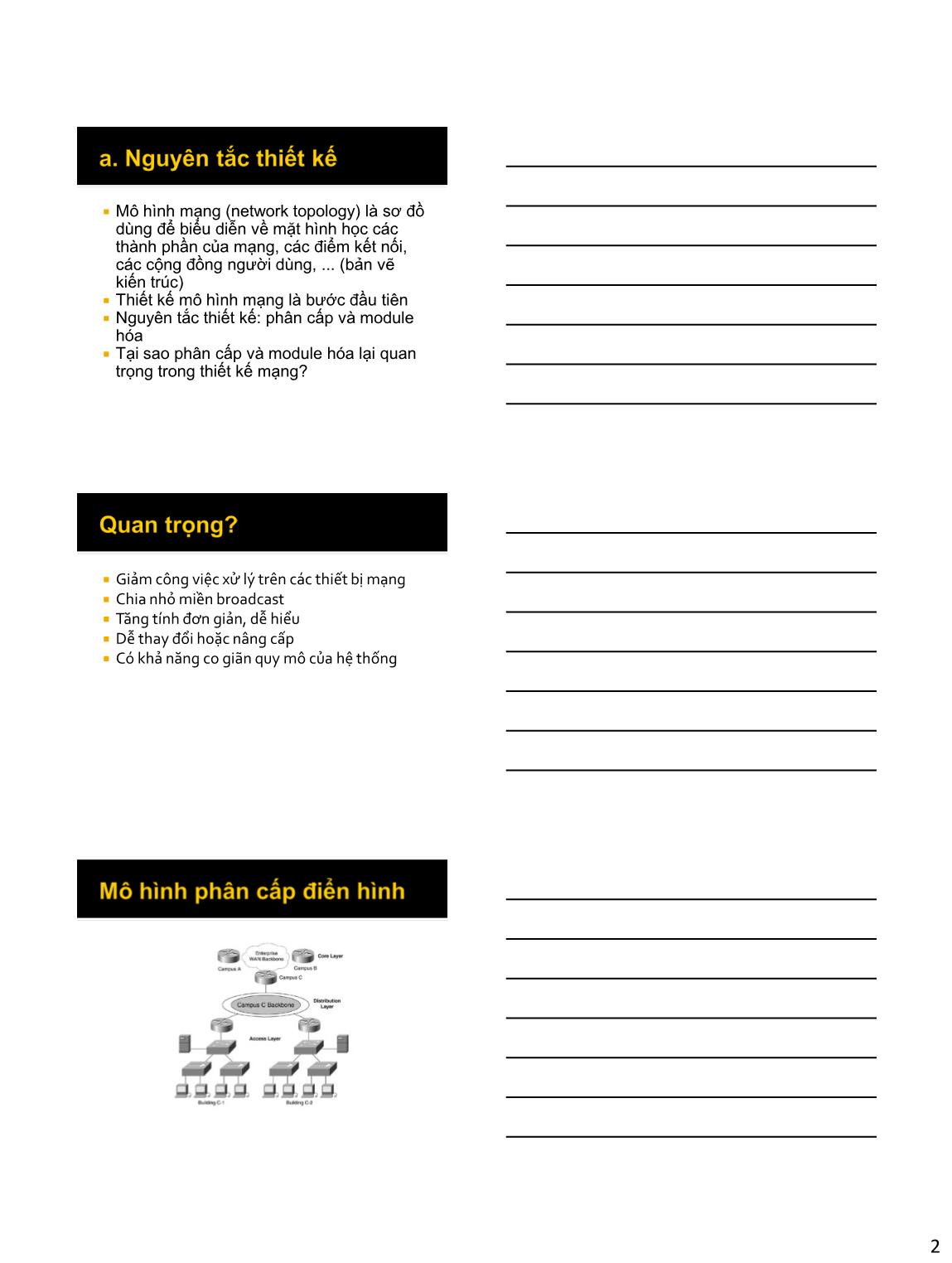

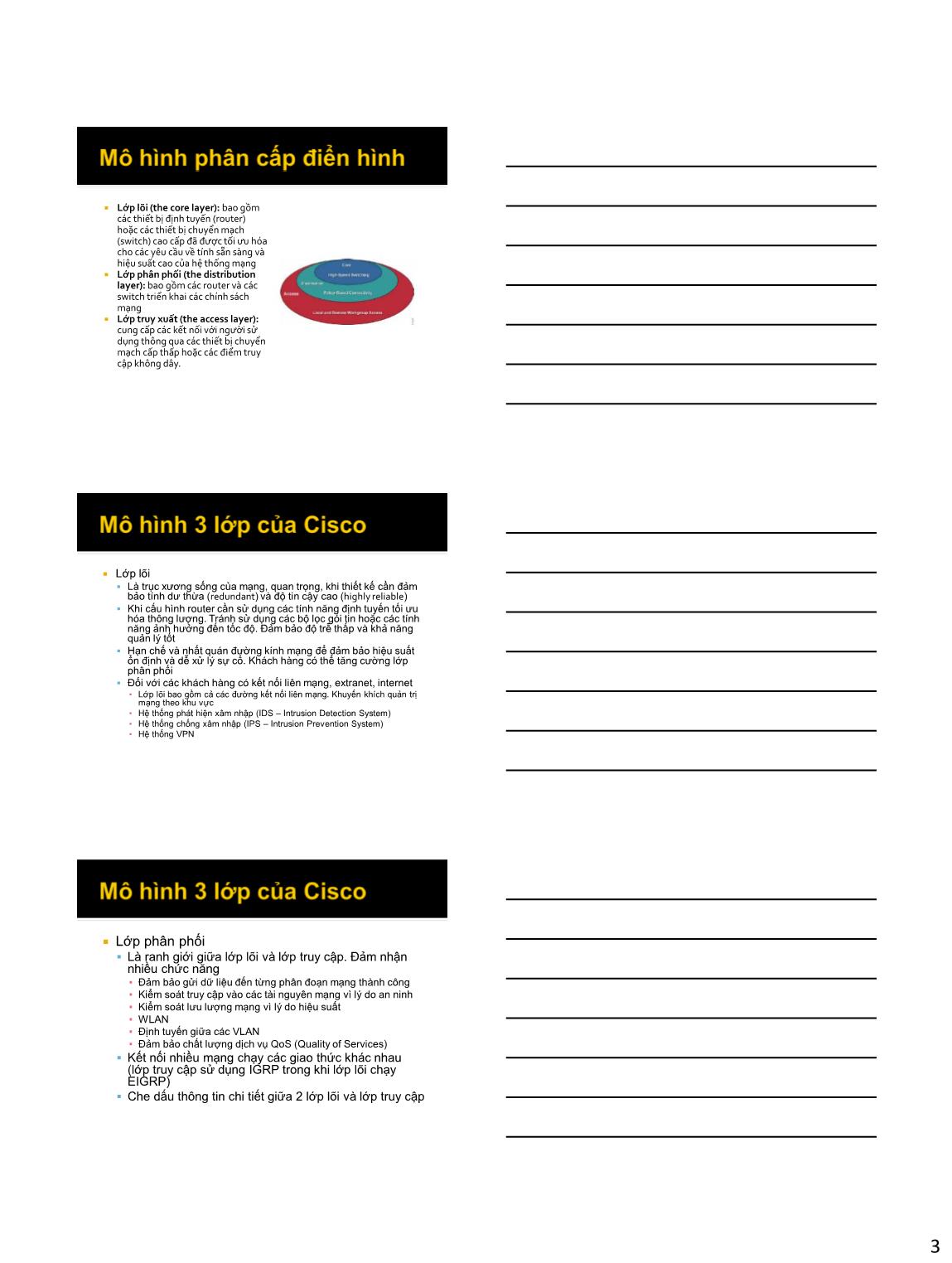

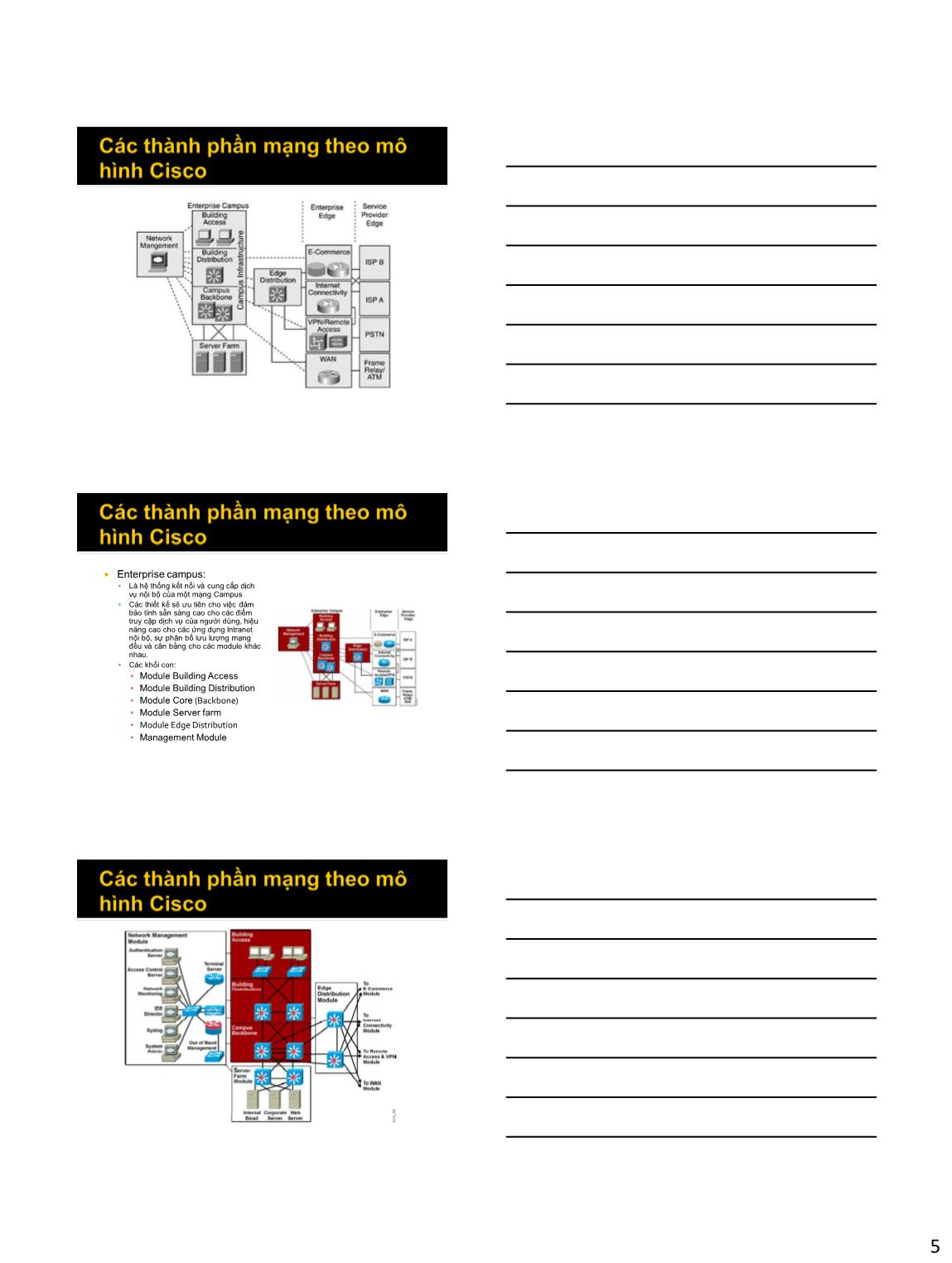

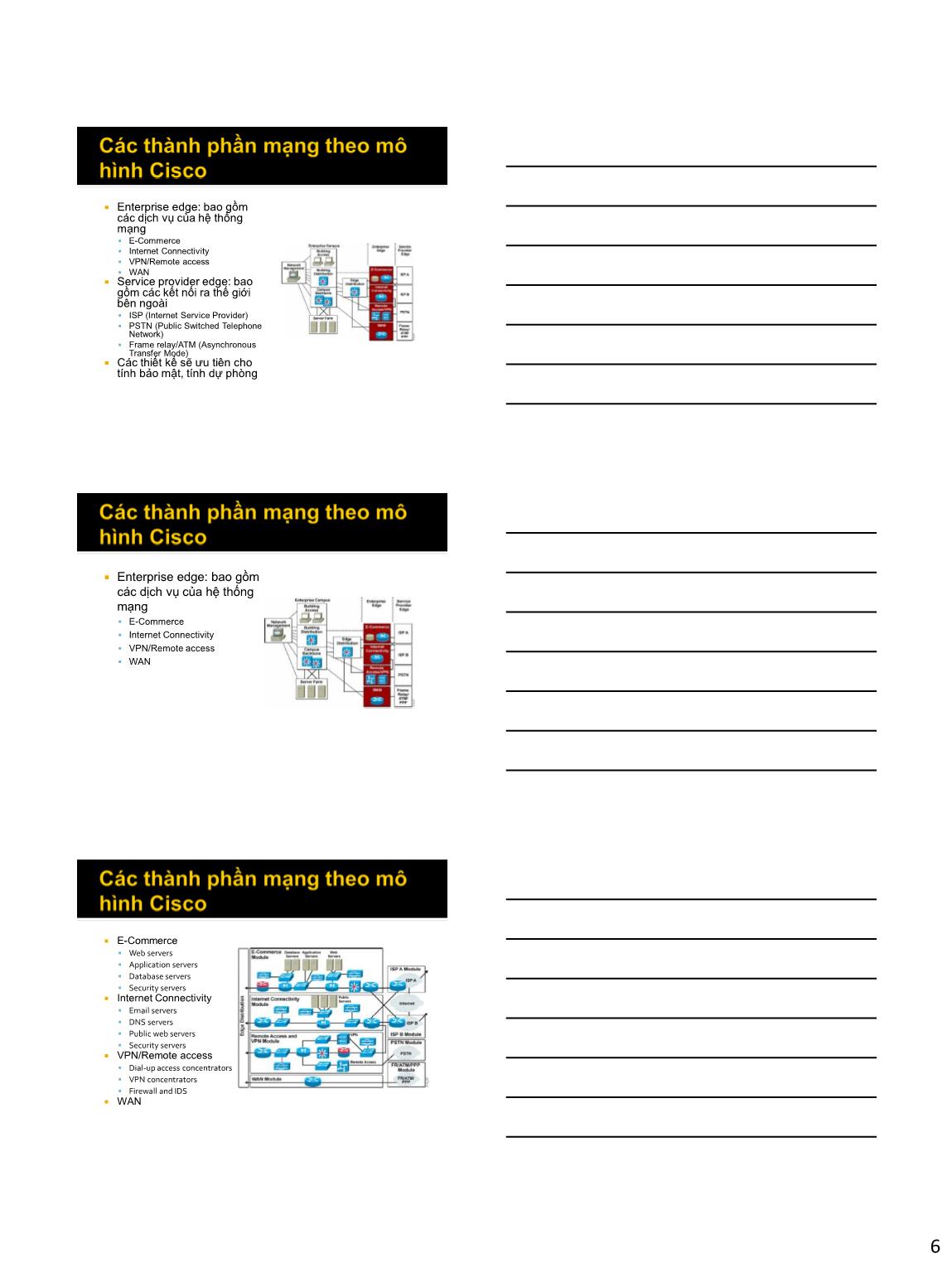

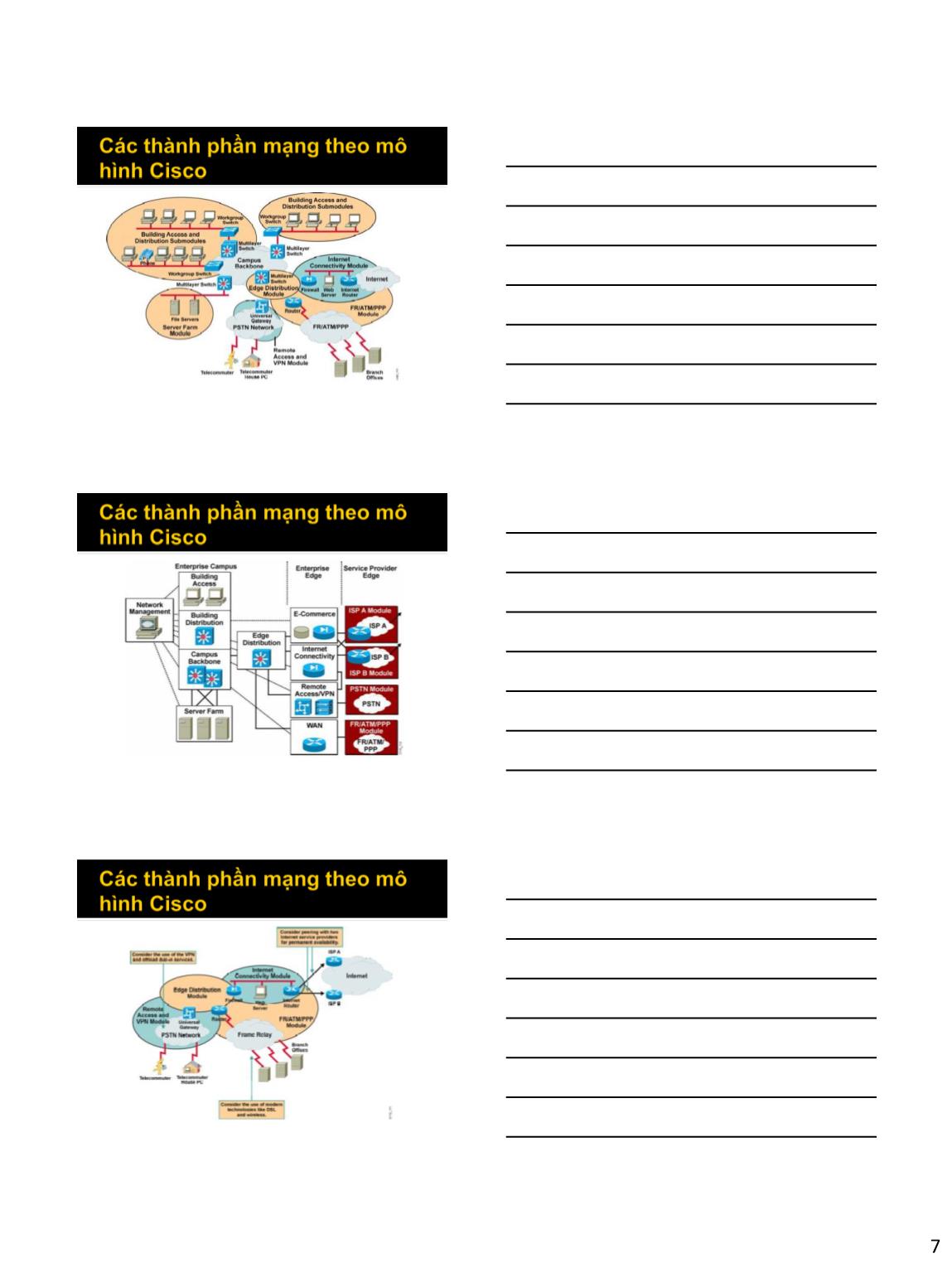

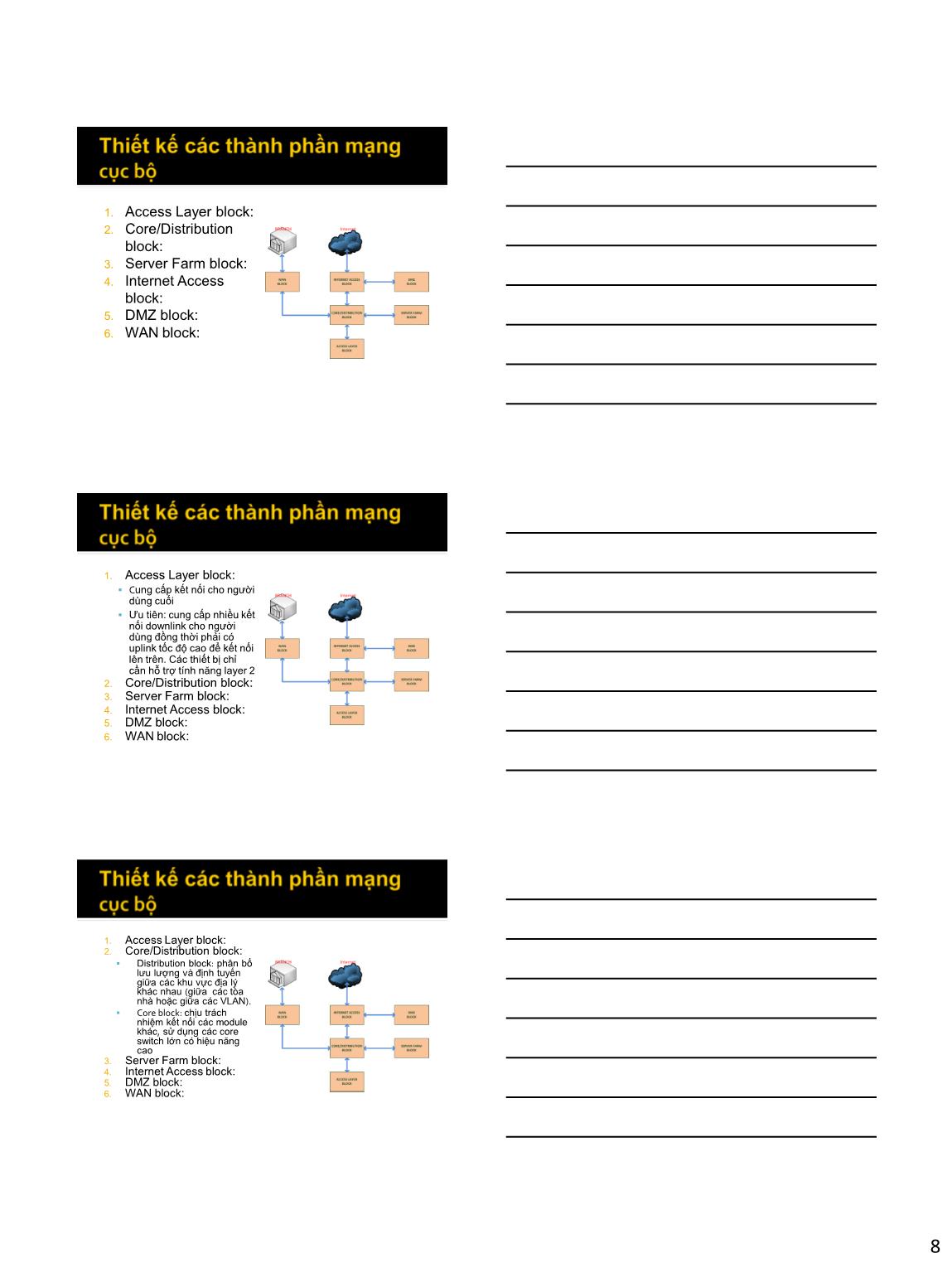

ờng lớp phân phối Đối với các khách hàng có kết nối liên mạng, extranet, internet ▪ Lớp lõi bao gồm cả các đường kết nối liên mạng. Khuyến khích quản trị mạng theo khu vực ▪ Hệ thống phát hiện xâm nhập (IDS – Intrusion Detection System) ▪ Hệ thống chống xâm nhập (IPS – Intrusion Prevention System) ▪ Hệ thống VPN Lớp phân phối Là ranh giới giữa lớp lõi và lớp truy cập. Đảm nhận nhiều chức năng ▪ Đảm bảo gửi dữ liệu đến từng phân đoạn mạng thành công ▪ Kiểm soát truy cập vào các tài nguyên mạng vì lý do an ninh ▪ Kiểm soát lưu lượng mạng vì lý do hiệu suất ▪ WLAN ▪ Định tuyến giữa các VLAN ▪ Đảm bảo chất lượng dịch vụ QoS (Quality of Services) Kết nối nhiều mạng chạy các giao thức khác nhau (lớp truy cập sử dụng IGRP trong khi lớp lõi chạy EIGRP) Che dấu thông tin chi tiết giữa 2 lớp lõi và lớp truy cập 4 Lớp Access Lớp truy xuất cung cấp khả năng truy cập cho người dùng cục bộ. Đối với liên mạng, lớp truy cập dành cho người dùng từ xa có thể sử dụng các công nghệ mạng diện rộng như ISDN, Frame Relay, DSL, model Analog,.. Redundant Network Design Thiết kế mạng dư thừa là việc sao chép các thành phần trong thiết kế mạng nhằm cố gắng loại bỏ các thất bại có thể trong vận hành mạng Có 2 loại thiết kế dư thừa Dự phòng (Backup Paths): đảm bảo tính sẵn sàng Chia tải (Load Sharing): đảm bảo tính hiệu suất Các thành phần mạng theo mô hình Cisco Thiết kế các thành phần mạng nội bộ 5 Enterprise campus: Là hệ thống kết nối và cung cấp dịch vụ nội bộ của một mạng Campus Các thiết kế sẽ ưu tiên cho việc đảm bảo tính sẵn sàng cao cho các điểm truy cập dịch vụ của người dùng, hiệu năng cao cho các ứng dụng Intranet nội bộ, sự phân bố lưu lượng mạng đều và cân bằng cho các module khác nhau. Các khối con: ▪ Module Building Access ▪ Module Building Distribution ▪ Module Core (Backbone) ▪ Module Server farm ▪ Module Edge Distribution ▪ Management Module 6 Enterprise edge: bao gồm các dịch vụ của hệ thống mạng E-Commerce Internet Connectivity VPN/Remote access WAN Service provider edge: bao gồm các kết nối ra thế giới bên ngoài ISP (Internet Service Provider) PSTN (Public Switched Telephone Network) Frame relay/ATM (Asynchronous Transfer Mode) Các thiết kế sẽ ưu tiên cho tính bảo mật, tính dự phòng Enterprise edge: bao gồm các dịch vụ của hệ thống mạng E-Commerce Internet Connectivity VPN/Remote access WAN E-Commerce Web servers Application servers Database servers Security servers Internet Connectivity Email servers DNS servers Public web servers Security servers VPN/Remote access Dial-up access concentrators VPN concentrators Firewall and IDS WAN 7 8 1. Access Layer block: 2. Core/Distribution block: 3. Server Farm block: 4. Internet Access block: 5. DMZ block: 6. WAN block: 1. Access Layer block: Cung cấp kết nối cho người dùng cuối Ưu tiên: cung cấp nhiều kết nối downlink cho người dùng đồng thời phải có uplink tốc độ cao để kết nối lên trên. Các thiết bị chỉ cần hỗ trợ tính năng layer 2 2. Core/Distribution block: 3. Server Farm block: 4. Internet Access block: 5. DMZ block: 6. WAN block: 1. Access Layer block: 2. Core/Distribution block: Distribution block: phân bố lưu lượng và định tuyến giữa các khu vực địa lý khác nhau (giữa các tòa nhà hoặc giữa các VLAN). Core block: chịu trách nhiệm kết nối các module khác, sử dụng các core switch lớn có hiệu năng cao 3. Server Farm block: 4. Internet Access block: 5. DMZ block: 6. WAN block: 9 1. Access Layer block: 2. Core/Distribution block: 3. Server Farm block: Module cung cấp kết nối cho các máy chủ cung cấp dịch vụ cho mạng nội bộ (AD, DNS, DHCP, File, Application, Database,...) Có hệ thống Internal Firewall bảo vệ 4. Internet Access block: 5. DMZ block: 6. WAN block: 1. Access Layer block: 2. Core/Distribution block: 3. Server Farm block: 4. Internet Access block: Module cung cấp kết nối Internet cho người dùng nội bộ Ưu tiên: thiết bị hỗ trợ định tuyến, NAT/PAT, Firewall, Remote Access VPN 5. DMZ block: 6. WAN block: 1. Access Layer block: 2. Core/Distribution block: 3. Server Farm block: 4. Internet Access block: 5. DMZ block: Module cung cấp kết nối trực tiếp với Internet Access block để cung cấp các dịch vụ của mạng nội bộ ra ngoài Internet 6. WAN block: 10 1. Access Layer block: 2. Core/Distribution block: 3. Server Farm block: 4. Internet Access block: 5. DMZ block: 6. WAN block: Module cung cấp kết nối đến các chi nhánh Ưu tiên: hỗ trợ giao tiếp WAN (serial, FTTH, ADSL,...) Thiết kế sơ đồ mạng ở tầng vật lý Thiết kế sơ đồ mạng ở tầng liên kết dữ liệu Thiết kế sơ đồ mạng ở tầng mạng Sơ đồ đi dây cần phải được xem xét Thỏa mãn chủng loại cáp Thỏa mãn rằng buộc về băng thông và khoảng cách địa lý của mạng Các thành phần trong sơ đồ đi dây MDF (Main Distribution Facility) – Nơi phân phối chính IDF (Intermediate Distribution Facility) – Nơi phân phối trung gian Horizontal Cable –Cáp nganh Vertical Cable – Cáp đứng Patch Panel – Bảng cắm dây 11 12 Vị trị chính xác của các điểm tập trung nối kết MDF và IDFs Kiểu và số lượng cáp được sử dụng để nối các IDF về MDF Các đầu dây trên cáp phải được đánh số và ghi nhận sự nối kết giữa các cổng trên các patch panel (HCC và VCC) 13 14 Bảng phân bố địa chỉ IP Bảng tóm tắt về các mạng đã được phân bố, địa chỉ các giao diện của router và bảng chọn đường của các router Công ty XYZ là một công ty chuyên cung cấp dịch vụ viễn thông ở Minh Khai. Gần đây công ty thuê 1 tòa nhà 2 tầng ở Bến Thủy và mở rộng hoạt động tại đây. Tòa nhà chưa có hệ thống mạng và sơ đồ sắp xếp như sau: Tầng 1: Bảo vệ, Tổng hợp, Tài chính - Kế toán, Kỹ thuật, VHKT, (hình vẽ) Tầng 2: Giám đốc, Phòng họp, Phòng IT, (hình vẽ) Hãy thiết kế hệ thống mạng cho Chi nhánh với yêu cầu: Vấn đề bảo mật phải được đặt lên hàng đầu. Phải có chính sách truy cập hợp lý Phòng Tài chính được tách biệt với các phòng ban khác và kết nối được với Phòng Tài chính ở Công ty Đảm bảo kết nối 24/7 với Công ty để phục vụ kinh doanh Bộ phận quản trị ở Công ty có thể quản trị các thiết bị mạng ở chi nhánh Không cho nhân viên gửi email ra ngoài, chỉ dùng mail của công ty Không cho nhân viên sử dụng các phần mềm chat 15 16 Địa chỉ IP IP private IP public Dịch vụ DHCP - Dynamic Host Configuration Protocol là một giao thức cho phép cấp phát địa chỉ IP một cách tự động cùng với các cấu hình liên quan khác một cách mặc định Dịch vụ NAT – Network Address Translate Là giao thức chuyển đổi các địa chỉ IP private trong mạng LAN thành địa chỉ IP public để ra ngoài Internet và ngược lại 17 Tên gọi Domain Name ▪ .com ▪ .gov ▪ .edu ▪ Dịch vụ DNS ▪ là một giao thức cho phép thiết lập tương ứng giữa địa chỉ IP và tên miền trên Internet VLAN – Virtual LAN là một kỹ thuật cho phép tạo lập các mạng LAN độc lập một cách logic trên cùng một kiến trúc hạ tầng vật lý Việc tạo lập nhiều mạng LAN ảo trong cùng một mạng cục bộ giúp giảm thiểu vùng quảng bá cũng như tạo thuận lợi cho việc quản lý một mạng cục bộ rộng lớn. VLAN tương đương như mạng con. Thiết bị Port VLAN Mục đích Switch 24 port 1->11 101 Kết nối máy tính các phòng ban 12 101 Kết nối cổng 0/0 của Firewall 13->17 102 Kết nối các máy tính Phòng TC-KT 18 102 Kết nối cổng 0/2 của Firewall 19-20 Dự phòng 21 101 Modem Quản trị 22 101 Modem Tài chính 23 101 Modem Kinh doanh 24 101 Kết nối cổng 0/1 của Firewall 18 Thiết bị Port Zone Port switch VLAN Mục đích Firewall 6 port 0/0 Trust 12 101 Kết nối các phòng ban 0/1 Quantri 24 102 Kết nối Công ty 0/2 Taichinh 18 103 Kết nối Phòng Tài chính 0/3 DMZ 104 Kết nối máy chủ TC-KT 0/4 UnTrust 105 Kết nối Internet 0/5 Wifi 106 Wifi (chưa dùng) 0/6 Dự phòng Domain: @tencongty.com, @taichinh.tencongty.com,@quantri.tencongty. com Địa chỉ trong VLAN VLAN101: các phòng ban – 192.168.1.0/24 VLAN102: quản trị – 192.168.2.0/24 VLAN103: phòng Tài chính – 192.168.3.0/24 VLAN104: máy chủ TC-KT – 192.168.4.0/24 VLAN105: internet – 192.168.5.0/24 VLAN106:wifi – 192.168.6.0/24 Địa chỉ cho VLAN101 192.168.1.10-192.168.1.60 – dành cho máy trạm 192.168.1.1 – gateway trên Firewall 192.168.1.2 – địa chỉ quản lý của Switch Địa chỉ cho VLAN102 192.168.2.1 – gateway 192.168.2.2 – Dự phòng 192.168.2.3 – Modem ADSL Quản trị 192.168.2.4 – Modem ADSL Tài chính 192.168.2.5 – Modem ADSL Bán hàng Địa chỉ cho VLAN103 192.168.3.10-192.168.3.60 – dành cho máy trạm 192.168.3.1 – gateway trên Firewall 19 Địa chỉ cho VLAN104 192.168.4.1 – gateway trên firewall 192.168.4.2 – Máy chủ tài chính Địa chỉ cho VLAN105 192.168.5.1 – gateway trên firewall 192.168.5.2 – Modem ADSL internet Giao thức chuyển mạch Spanning Tree Protocol VLAN Trunking Protocol: ISL (Inter-Switch Link) và 802.1Q Giao thức tìm đường Static route Dynamic route ▪ IGP vs EGP (ngoại mạng vs trong mạng) ▪ Distance – vector vs Link – state (gửi bảng định tuyến vs gửi bảng trạng thái đường link) ▪ Classful vs Classless (không kèm subnet-mask và kèm subnet- mask) RIP1, RIP2 (Routing Information Protocol) Giao thức Distance-vector Gửi bảng định tuyến cho router láng giềng 30s/lần,lặp lại để lan truyền toàn mạng Sử dụng thuật toán Bellman-Ford Số metric < 15. Sử dụng 15 router là tối đa OSPF (Open Shortest Path First) Giao thức link-state Các router sau khi có thông tin toàn mạng sẽ sử dụng thuật toán Dijkstra để tìm đường đi và xây dựng bảng định tuyến IGRP, EIGRP (Enhanced Interior Gateway Routing Protocol) Giao thức Distance-vector cải tiến (giao thức lai – hybrid) Gửi thông tin cho láng giềng và chỉ cập nhật khi có thay đổi Sử dụng thuật toán DUAL (Diffusing Update Algorithm) 20 Một số khái niệm Theo một nghĩa rộng thì an ninh-an toàn mạng dùng riêng, hay mạng nội bộ là giữ không cho ai làm cái mà mạng nội bộ đó không muốn cho làm Các vấn đề về an ninh – an toàn mạng cần quan tâm ▪ Tính bảo mật: Bảo đảm tài nguyên mạng không bị tiếp xúc, bị sử dụng bởi những người không có thẩm quyền ▪ Tính toàn vẹn: Đảm bảo không có việc sử dụng, và sửa đổi nếu không được phép ▪ Tính sẵn dùng: Tài nguyên trên mạng luôn được bảo đảm không thể bị chiếm giữ bởi người không có quyền ▪ Việc xác thực: Thực hiện xác định người dùng được quyền dùng một tài nguyên nào đó như thông tin hay tài nguyên phần mềm và phần cứng trên mạng Các bước thiết kế xây dựng Xác định cần bảo vệ cái gì ? Xác định bảo vệ khỏi các loại tấn công nào ? Xác định các mối đe dọa an ninh có thể ? Xác định các công cụ để bảo đảm an ninh ? Xây dựng mô hình an ninh-an toàn => Hệ thống tường lửa (firewall), Hệ thống phát hiện xâm nhập (IDS/IPS), Hệ thống bảo mật thông tin. Tường lửa – Firewall Tường lửa là một thuật ngữ dùng mô tả những thiết bị hay phần mềm có nhiệm vụ lọc những thông tin đi vào hay đi ra một hệ thống mạng hay máy tính theo những quy định đã được cài đặt trước đó Tường lửa luôn được lắp đặt ở vùng biên giới của hệ thống mạng 21 Mô hình tường lửa 3 lớp LAN hay Internal: là vùng an toàn. WAN hay External: là vùng nguy hiểm, mặc định bị tường lửa cấm. DMZ (Demilitarized zone): đặt các máy chủ cung cấp các dịch vụ mạng, người dùng có thể truy cập vào các máy chủ chịu sự kiểm soát của tường lửa Hệ thống phát hiện xâm nhập IDS - Intrusion Detection System là hệ thống phần cứng hoặc phần mềm có chức năng giám sát lưu thông mạng, tựđộng theo dõi các sự kiện xảy ra trên hệ thống máy tính, phân tích để phát hiện ra các vấn đề liên quan đến an ninh, bảo mật và đưa ra cảnh báo cho nhà quản trị 22 Các chức năng cần có của IDS: Theo dõi, giám sát toàn mạng, thu nhận thông tin từ nhiều nguồn khác nhau của hệ thống Phân tích những thông tin đã nhận được, để phát hiện những dấu hiệu phản ánh sự lạm dụng hệ thống hoặc những dấu hiệu phản ánh những hoạt động bất thường xảy ra trong hệ thống Quản lý, phân tích hoạt động của người sử dụng hệ thống. Kiểm tra cấu hình hệ thống và phát hiện khả năng hệ thống có thể bị tấn công. Phân tích bằng thống kê để phát hiện những dấu hiệu thể hiện hoạt động bất thường của hệ thống. Quản lý nhật ký của hệ điều hành để phát hiện các hoạt đông vi phạm quyền của các người dùng. Tổ chức tự động phản ứng lại những hành động đột nhập hay gây hại mà nó phát hiện ra, ghi nhận những kết quả của nó. Hệ thống bảo mật thông tin Mã hóa Khóa mã công khai Chữ ký số Quản lý hiệu năng Quản lý lỗi Quản lý cấu hình Quản lý an ninh Quản lý kế toán 23 Mạng doanh nghiệp với dự phòng đầy đủ Mạng Trường Đại học Vinh Core/Distribution Block: 2 x Switch có cổng kết nối tốc độ tối thiểu 1Gbps và hoạt động ở lớp 3. Giữa 2 Core/Dist Switch được kết nối với nhau từ 6-8 links, và được chia thành 2 EtherChannel khác nhau: 1 group là Layer 2 EtherChannel và 1 group là Layer 3 Ether Channel Access Layer Block: n x Switch có cổng kết nối downlink tốc độ tối thiểu 100Mbps và tối thiểu 2 Uplink 1Gbps, hoạt động ở lớp 2. Các Access Switch được kết nối tối thiểu 2 Uplink lên mỗi Core/Dist Server Farm Block: 2 x Firewall: có tối thiểu 3 cổng kết nối tốc độ tối thiểu 1Gbps và có Firewall Throughput tối thiểu 1Gbps. FW được cấu hình để hoạt động ở Mode Cluster 2 x Switch có cổng kết nối downlink/uplink tốc độ 1Gbps và hoạt động ở lớp 2. Các Server với 2 NIC Port được kết nối vật lý vào 2 Server Switch, cấu hình NIC Teaming WAN Block: 2 x Router có cổng kết nối LAN/WAN tương ứng. 2 Router nên được kết nối vào 2 ISP khác nhau 2 x WAN Switch tốc độ tối thiểu 100Mbps và hoạt động ở lớp 2 DMZ Block, Internet Access Block: 2 x Switch có tốc độ tối thiểu 100Mbps và hoạt động ở lớp 2. 2 x Firewall: hỗ trợ IPSEC VPN hoặc SSL VPN. Cấu hình để chạy ở Mode Cluster 24 Core Switch: 01 Cisco catalyst 6506 Tốc độ chuyển mạch: 720Gbps Tích hợp moduel Firewall, module IPS 48 port RJ45 GB kết nối máy chủ Distribution Switch: 02 Cisco catalyst 4500 Tốc độ chuyển mạch: 64Gbps 02 đường uplink GB 12 port SFP (Small Form-factor Pluggable) kết nối đến Building Access Switch Building Access Switch: 08 Cisco catalyst 3600 L3 switch, 2 port uplink SFP Firewall: 01 Cisco ASA5520 25

File đính kèm:

bai_giang_phan_tich_va_thiet_ke_mang_chuong_3_thiet_ke_giai.pdf

bai_giang_phan_tich_va_thiet_ke_mang_chuong_3_thiet_ke_giai.pdf