Giáo trình mô đun Cấu hình các thiết bị mạng

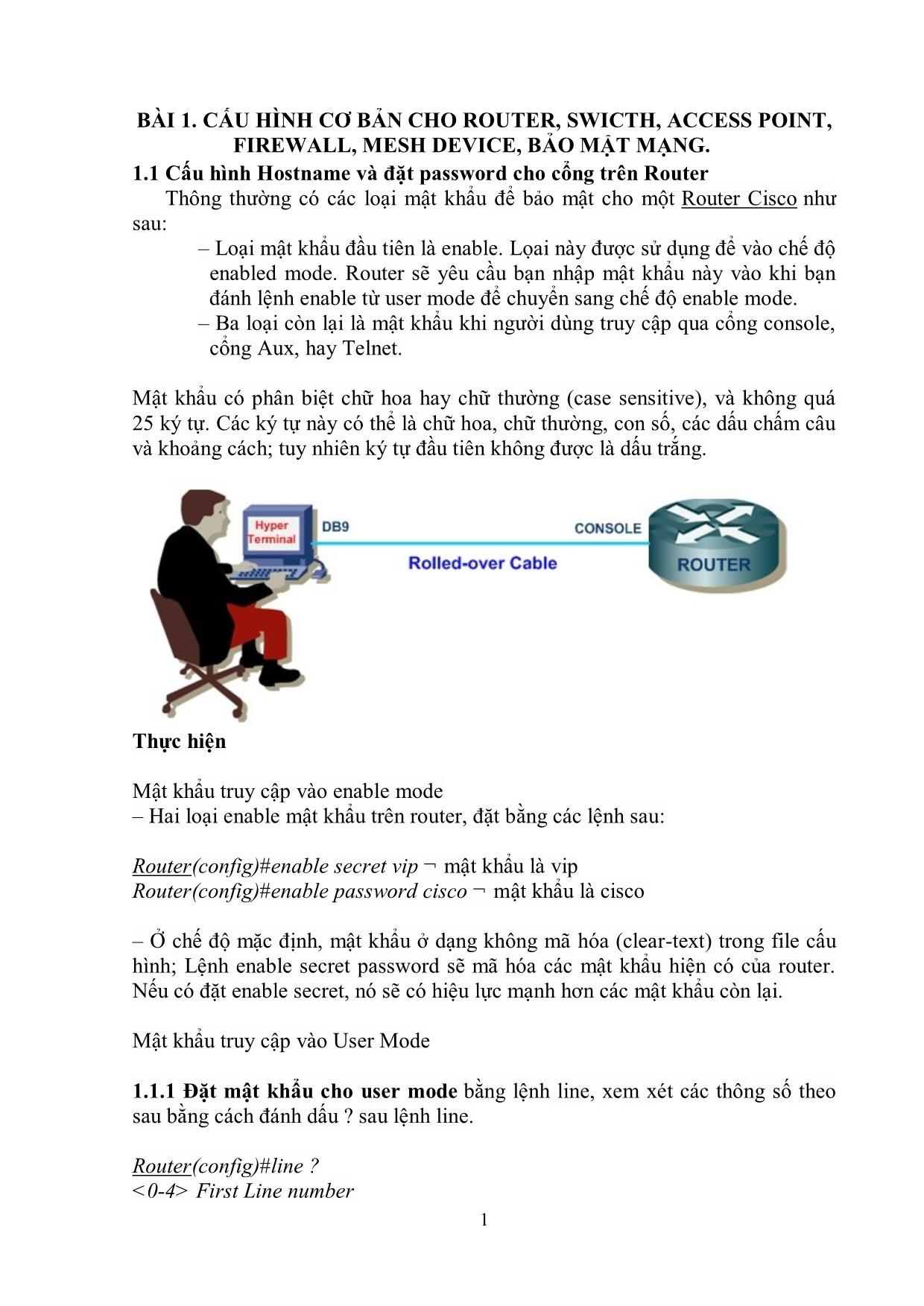

1.1 Cấu hình Hostname và đặt password cho cổng trên Router

Thông thường c các loại mật khẩu để bảo mật cho một Router Cisco như

sau:

– Loại mật khẩu đầu tiên là enable. Lọai này được sử dụng để vào chế độ

enabled mode. Router s yêu cầu bạn nhập mật khẩu này vào khi bạn

đánh lệnh enable từ user mode để chuyển sang chế độ enable mode.

– Ba loại còn lại là mật khẩu khi người d ng truy cập qua cổng console,

cổng Aux, hay Telnet.

Mật khẩu c phân biệt chữ hoa hay chữ thường (case sensitive), và không quá

25 ký tự. Các ký tự này c thể là chữ hoa, chữ thường, con số, các dấu chấm câu

và khoảng cách; tuy nhiên ký tự đầu tiên không được là dấu trắng.

Thực hiện

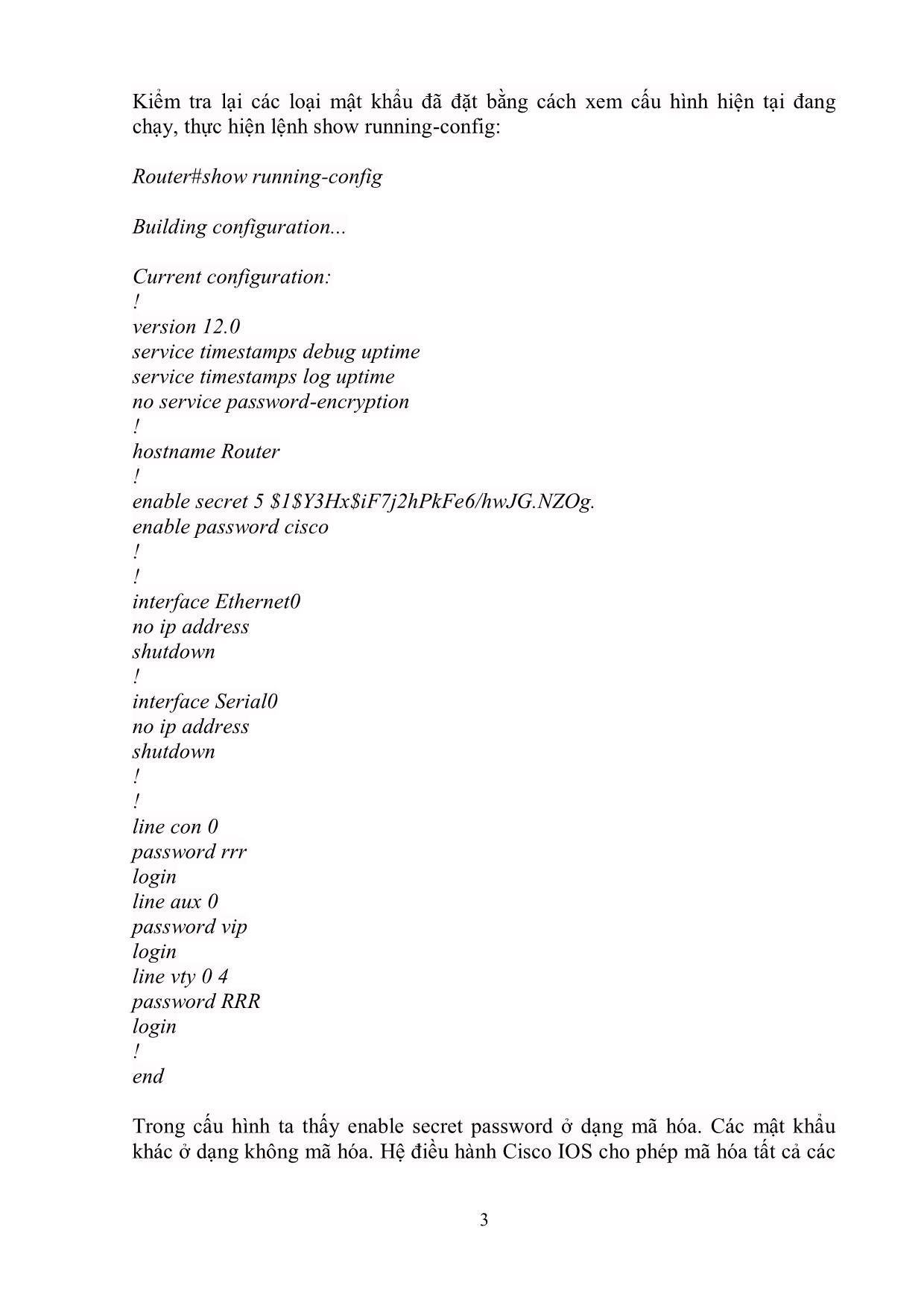

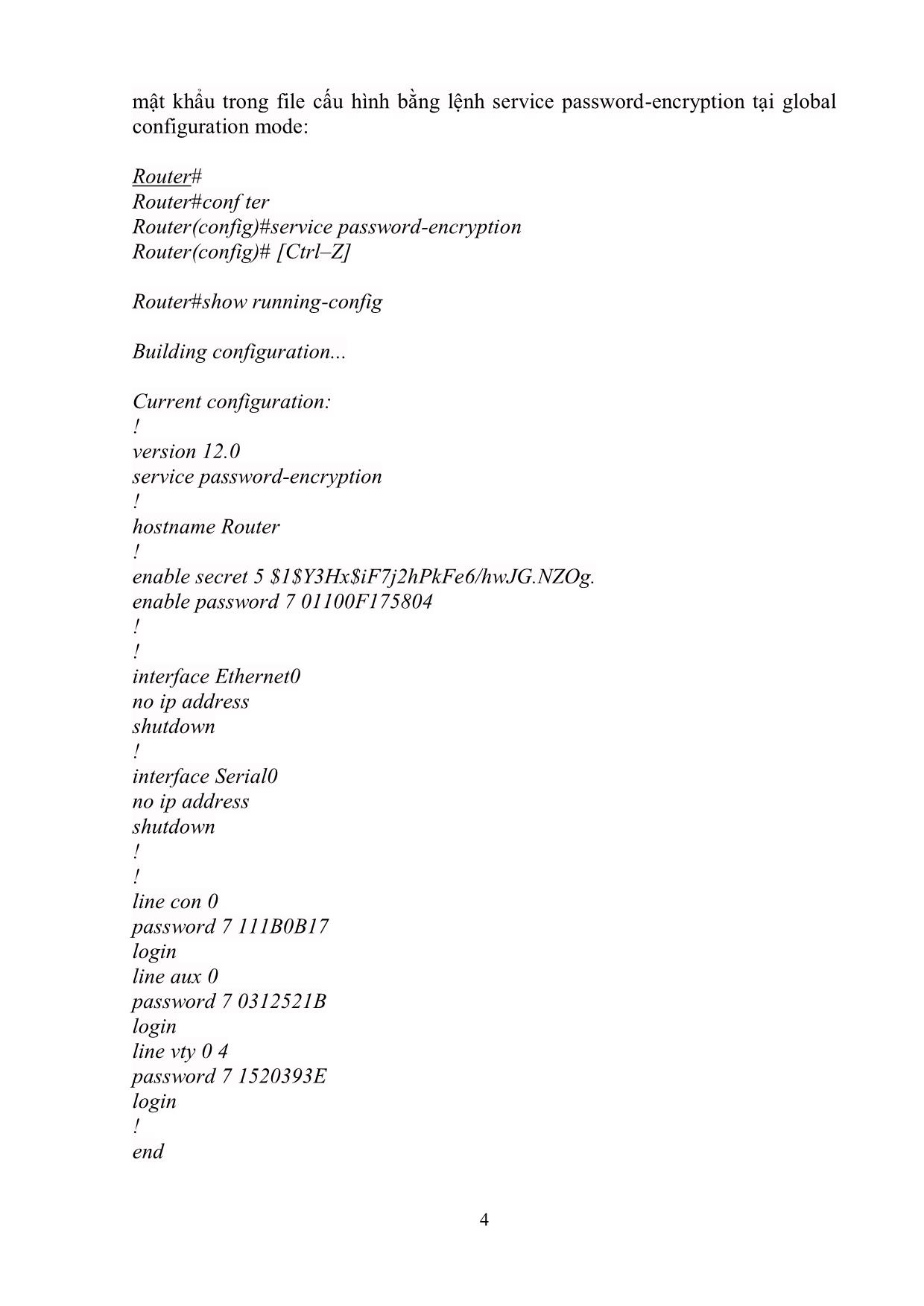

Mật khẩu truy cập vào enable mode

– Hai loại enable mật khẩu trên router, đặt b ng các lệnh sau:

Router(config)#enable secret vip ¬ mật khẩu là vip

Router(config)#enable password cisco ¬ mật khẩu là cisco

– chế độ mặc định, mật khẩu ở dạng không m h a (clear-text) trong file cấu

hình; Lệnh enable secret password s m h a các mật khẩu hiện c của router.

Nếu c đặt enable secret, n s c hiệu lực mạnh hơn các mật khẩu còn lại.

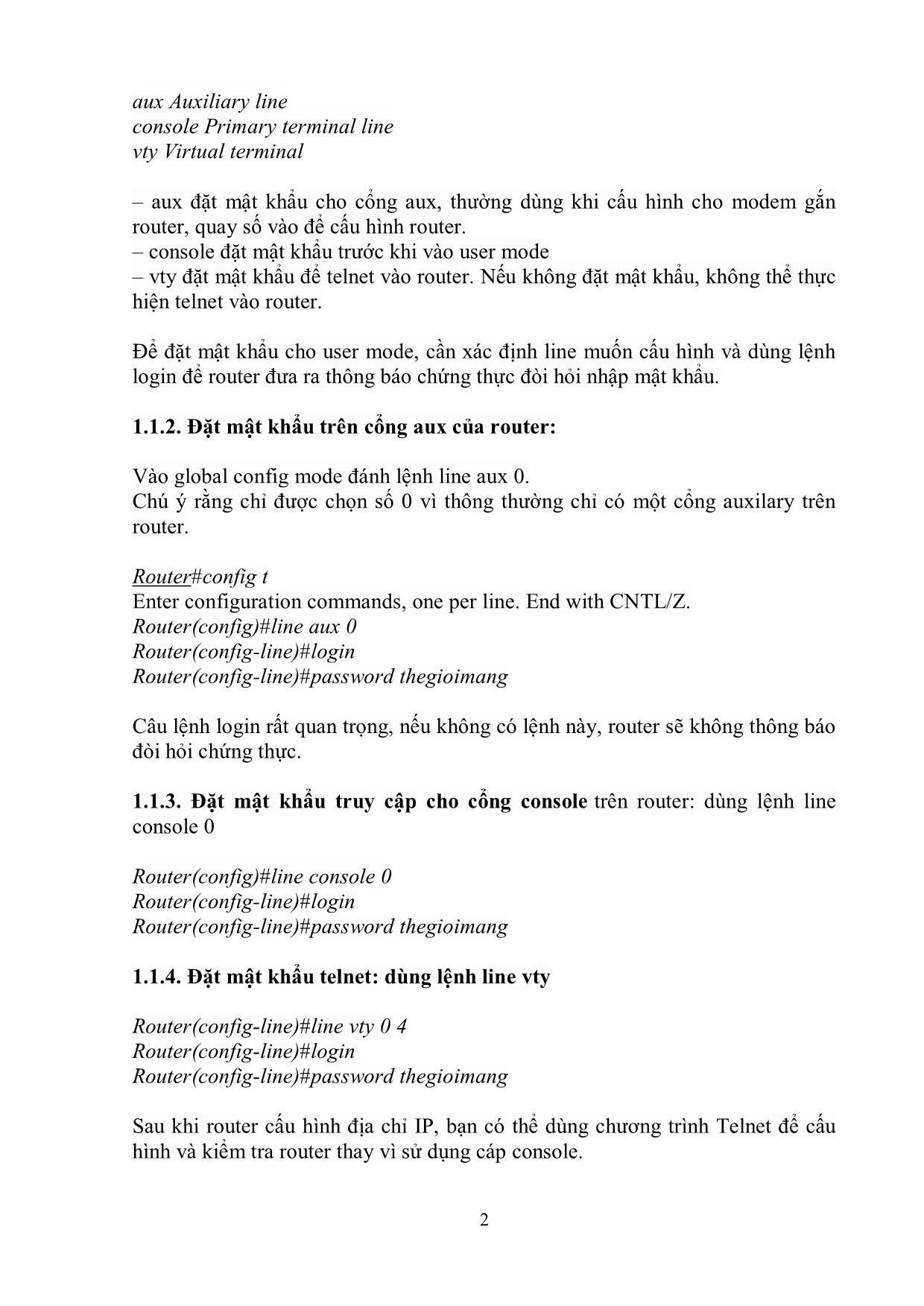

Mật khẩu truy cập vào User Mode

1.1.1 Đặt mật h u cho user mode b ng lệnh line, xem x t các thông số theo

sau b ng cách đánh dấu sau lệnh line.

Router(config)#line ?

<0-4> First Line number2

aux Auxiliary line

console Primary terminal line

vty Virtual terminal

– aux đặt mật khẩu cho cổng aux, thường d ng khi cấu hình cho modem gắn

router, quay số vào để cấu hình router.

– console đặt mật khẩu trước khi vào user mode

– vty đặt mật khẩu để telnet vào router. Nếu không đặt mật khẩu, không thể thực

hiện telnet vào router.

Để đặt mật khẩu cho user mode, cần xác định line muốn cấu hình và d ng lệnh

login để router đưa ra thông báo chứng thực đòi h i nhập mật khẩu.

1.1.2. Đặt mật h u trên cổng aux của router:

Vào global config mode đánh lệnh line aux 0.

Ch ý r ng ch được chọn số 0 vì thông thường ch c một cổng auxilary trên

router.

Router#config t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#line aux 0

Router(config-line)#login

Router(config-line)#password thegioimang

Câu lệnh login rất quan trọng, nếu không c lệnh này, router s không thông báo

đòi h i chứng thực.

1.1.3. Đặt mật h u truy cập cho cổng conso e trên router: d ng lệnh line

console 0

Router(config)#line console 0

Router(config-line)#login

Router(config-line)#password thegioimang

Trang 1

Trang 2

Trang 3

Trang 4

Trang 5

Trang 6

Trang 7

Trang 8

Trang 9

Trang 10

Tải về để xem bản đầy đủ

Tóm tắt nội dung tài liệu: Giáo trình mô đun Cấu hình các thiết bị mạng

ng tuyến n học được vào bảng định tuyến của

router.Sau đ , m i giao thức c thể lấy một số hoặc tất cả tuyến học từ giao thức

khác và quảng bá ra ngoài.

70

Redistribute c l s khá quen thuộc trong OSPF đặc biệt là Multi-Area

OSPF hay trong trường hợp ta muốn phân phối Default Route để các Router nội

bộ đi ra ngoài Internet. Tuy nhiên không phải l c nào Redistribute c ng hoạt

động hiệu quả như mong muốn, trong vài trường hợp Redistribute c thể d n tới

định tuyến sai Route, định tuyến Route không tối ưu và thậm chí là gây Loop

mạng.

* Khi nào cần sử dụng Redistribute:

Nếu một hệ thống mạng chạy nhiều hơn một giao thức định tuyến, người

quản trị cần một vài phương thức để gửi các route của một giao thức này vào

một giao thức khác. Quá trình này được gọi là redistribution. Các trường hợp

d n tới tồn tại nhiều giao thức định tuyến trong c ng một công ty:

Công ty đang trong quá trình chuyển từ một giao thức định tuyến này

sang một giao thức định tuyến khác.

Do yếu tố lịch sử, tổ chức c rất nhiều mạng con. Các mạng con d ng các

giao thức định tuyến khác nhau.

Sau khi 2 công ty được hợp nhất.

Các nhà quản trị mạng khác nhau c các tư tưởng khác nhau.

Trong một môi trường rất lớn, những v ng khác nhau c những yêu cầu khác

nhau, do đ một giải pháp đơn lẻ là không hiệu quả.

Redistribution thường ch được sử dụng trong mạng như một giải pháp tạm

thời vì các giao thức định tuyến khác nhau c cách tính metric và phương thức

hoạt động khác nhau. Do đ , s kh c thể c được sự ổn định giữa các hệ thống

khi sử dụng redistribute.

* Các vấn đề trong Redistribution:

Đặc trưng của các giao thức định tuyến sự khác nhau về cách tính metric,

tính chất classful hay classless. Các đặc trưng này là nguyên nhân chính gây ra

các vấn đề trong redistribution như: không học được các route trao đổi, loop.

Metric và classful hay classless

M i giao thức định tuyến c cách tính metric khác nhau. Ví dụ như RIP

tính metric route theo hop-count (metric lớn nhất trong RIP là 15), OSPF tính

metric route theo băng thông, EIGRP tính metric theo bộ 5 giá trị k. Do đ ,

trong redistribution mà không quan tâm đến cách tính metric c thể d n đến

không trao đổi được các route

71

Như hình trên, ta thấy

R1 và R2 thuộc OSPF.

R2, R3 và R4 thuộc RIP.

R4 và R5 thuộc EIGRP.

Kỹ thuật redistribution c thể gi p đem các route của OSPF vào RIP và

EIGRP. Để đạt được thì người quản trị ch cần thực hiện các lệnh trong

redistribution. Tuy nhiên nếu ch đánh lệnh mà không quan tâm đến metric thì

có thể d n đến các route không được trao đổi thành công

Ví dụ : Redistribute RIP, đưa OSPF vào RIP, nếu k c metric thì RIP s không

hiểu được OSPF vì ch số metric của RIP tối đa ch tới 15.

2.9 Cấu hình NAT

Bài viết sau s giới thiệu đến bạn đọc một số lệnh cơ bản thông dụng,

thường hay d ng khi cấu hình NAT trên thiết bị Router Cisco.

2.9.1 Cấu hình Static NAT

Router(config) # ip nat inside source static [inside_local_address]

[inside_global_address]

- Cấu hình Static PAT

72

Router(config) # ip nat inside source static [protocol] [inside_local_address

port] [inside_global_address port]

Ví dụ:

Router(config) # ip nat inside source static 10.0.0.1 202.103.2.1 (Địa ch

10.10.0.1 s được chuyển thành 202.103.2.1 khi đi ra kh i Router)

Router(config) # ip nat inside source static tcp 10.0.0.1 8080 202.103.2.1

80 (Địa ch 10.10.0.1:8080 s được chuyển thành 202.103.2.1:80 khi đi ra kh i

Router)

- Sau khi cấu hình xong phải áp dụng vào cổng in và cổng out, trong ví dụ dưới

đây, cổng Ethernet là công in, còn cổng Serial là cổng out

Router(config) # interface ethernet 0

Router(config-if) # ip nat inside

Router(config) # interface serial 0

Router(config-if) # ip nat outside

2.9.2 Cấu hình Dynamic NAT

Router(config) # ip nat pool [tên pool] [start_IP end_IP] netmask [subnet

mask]

Router(config) # ip nat inside source list [#ACL] pool [tên pool]

Router(config) # access-list [#ACL] permit [IP] [wildcard mask]

Ví dụ:

Router(config) # ip nat pool nat-pool1 179.9.8.80 179.9.8.95 netmask

255.255.255.0

Router(config) # ip nat inside source list 1 pool nat-pool1

Router(config) # access-list 1 permit 10.1.0.0 0.0.0.255

+Sau đ áp vào cổng In và Out như Static NAT

Router(config) # interface ethernet 0

Router(config-if) # ip nat inside

Router(config) # interface serial 0

Router(config-if) # ip nat outside

73

Note: Giải địa ch inside local address và inside global address phải n m trong

giải cho ph p của ACL

2.9.3 Cấu hình NAT over oad

- Cấu hình overload với 1 địa ch IP cụ thể

Router(config) # ip nat pool [tên_pool] [ip_global_inside] [subnet mask]

Router(config) # ip nat inside source list [# ACL] pool [tên_pool] overload

Router(config) # access-list [#ACL] permit [IP] [wildcard mask]

Ví dụ:

Router(config) # ip nat pool nat-pool2 179.9.8.20 255.255.255.240

Router(config) # ip nat inside source list 2 pool nat-pool2 overload

Router(config) # access-list 2 permit 10.0.0.0 0.0.0.255

- Cấu hình overload d ng địa ch của cổng ra (Thường xuyên được d ng hơn là

trường hợp trên)

Router(config # ip nat insi e source list [#ACL] interface [cổng_ra] overloa

Router(config) # access-list [#ACL] permit [IP] [wildcard mask]

Ví dụ:

Router(config) # ip nat inside source list 3 interface serial 0 overload

Router(config) # access-list 3 permit 10.0.0.0 0.0.0.255

2.9.4 Các ệnh C ear NAT/PAT

Router # clear ip nat translation {* | [inside global-ip local-ip] [outside local-ip

global-ip]}

Router # clear ip nat translation protocol {[inside global-ip global-port local-ip

local-port] | [outside local-ip global-ip]}

- Lệnh x a tất cả dynamic nat trên toàn bộ các interface.

Router # clear ip nat translation *

- Lệnh x a các single nat trên từng interface

Router # clear ip nat translation [inside/outside] [global ip - local ip]

- Lệnh x a các extended nat trên từng interface

Router # clear ip nat translation protocol [inside/outside] [global ip - global

port – local ip – local port]

74

2.9.5 Kiểm tra và Debug các NAT và PAT

Router # show ip nat translation

Router # show ip nat statistics

Router # debug ip nat

2.10 Cấu hình ACL

C thể hiểu Access-list là một danh sách các câu lệnh được áp dụng vào

các cổng interface của router hay switch cisco. Danh sách này gi p ch cho

ch ng ta thấy router hay switch s biết được loại packet nào được chấp nhận hay

loại b . Việc chấp nhân hay loại b c thể dựa vào các yếu tố như: địa ch

nguồn, địa ch đích hoặc ch số cổng (port).

Phân loại Access-list và cách cấu hình ch ng

2.10.1. Standard IP Access-list (Standard ACLs)

Đây là dòng access list ch lọc dữ liệu dựa vào địa ch IP nguồn, giá trị range của

dòng này từ 1-99. Nên được áp dụng với cổng đích gần nhất, c 2 bước để cấu

hình và tạo ACLs Standard:

Bước 1: Đầu tiên cần phải định nghĩa i danh sách các ACLs để tiền hành

đặt vào interface

(config)#access-list [#number] [permit | deny] [wildcard mask] [log]

Hoặc là :

(config)#access-list [#number] [permit | deny] [host | any]

Bước 2: Tiến hành đặt danh sách ACLs vào interface trên Router-Switch

mà mục đích ta muốn chặn gói tin ngay t i điểm đó

(config)#interface [interface-number]

(config-if)#ip access-group [#number] [in | out]

Ví dụ demo:

(config)#access-list 1 deny 172.16.0.0 0.0.255.255

(config)#access-list 1 permit any

(config)#interface fastethernet 0/0

(config-if)#ip access-group 1 in

2.10.2. Extended IP Access - List

Đây là loại ACLs lọc dữ liệu dựa vào địa ch IP nguồn, đích, giao thức

TCP số cổng HTTP....và các thông số windcard mask. Ch số range của loại

ACLS nào từ khoảng 100-199, nên áp dụng cài đặt với cổng gần nguồn nhất.

Ch ng ta s c 2 bước để cấu hình Extended IP ACLs

Bước 1: T o ACLs trong chế độ cấu hình config

router(config)#access-list [#number] [permit | deny] [protocol] [wildcard mask

] [source port] [destination address] [wildcard mask] [destination port] [log]

75

Bước 2: Áp dụng ALCs cho từng cổng theo yêu cầu ở chế độ cấu hình

config-if

(config)#interface [interface-number]

(config-if)#ip access-group [#number] [in | out]

Một số chú ý trong quá trình này:

- Chế độ mặc định của tất cả các ACLs là Deny All, vậy nn trong tất cả các

ACLs ch ng ta tối thiểu phải c 1 lệnh permit. Và nếu trong ACLs cso cả lệnh

permit và deny thì nên ưu tiên các dòng lệnh permit bên trên.

- Về hướng của ACLS khi được áp dụng vào cổng thì c thể nhớ một cách đơn

giản là: In là từ host còn Out là tới host hoặc In là vào trong Router còn Out và

đi kh i Router.

- Với trường hợp xuất hiện In router thì nên kiểm tra kỹ goi tin trước khi đưa n

tới bảng xử lý, đối với Out router thì kiểm tra n sau khi vào bảng xử lý

- Thông tin wildcard mask s được tính b ng công thức

wildcark mask=255.255.255.255-subnet mask

- Địa ch 0.0.0.0 255.255.255.255=any

- Địa ch IP 0.0.0.0 = host ip_address (ch định cho từng host 1)

Ví dụ demo:

(config)#access-list 101 deny tcp 172.16.0.0 0.0.255.255 host 192.168.1.1 eq tel

net

(config)#access-list 101 deny tcp 172.16.0.0 0.0.255.255 host 192.168.1.2 eq ftp

(config)#access-list 101 permit any any

(config)#interface fastethernet 0/0

(config-if)#ip access-group 101 out

2.10.3. Cấu hình tên access- ist (named ACLs) thay cho các số hiệu

(config)#ip access-list extended tgm-access (tên của access-list)

(config-ext-nacl)#permit tcp any host 192.168.1.3 eq telnet

(config)#interface fastethernet 0/0

(config-if)#ip access-group tgm-access out

2.10.4. Permit hoặc Deny Telnet sử dụng Standard Acl

(config)#access-list 2 permit 172.16.0.0 0.0.255.255

(config)#access-list 2 deny any

(config)#line vty 0 4

(config-line)#password cisco

(config-line)#login

76

(config-line)#ip access-class 2 in

2.10.5. Kiểm tra và xoá Access-list (ACLs)

- Hiển thị tất cả ACLs đang sử dụng

(config)#show running-config

- Xem ACLs hoạt động trên interface nào đ

(config)#show interface [#number]

- Xem việc đặt và hướng đi của ip ACLs

(config)#show ip interfaces [#number]

- Xem những câu lệnh ACLs

(config)#show access-list [#number]

- Hiển thị tất cả ip ACLs

#show ip access-list

- Hiển thị ip ACL 101

#show ip access-list 101

- X a bộ đếm (to clear the counters use)

(config)#show access-list [#number]

(config)#clear access-list counter [#number]

- Xóa Access list

(config)#no ip access-list [standard-extended][#number]

(config)#interface [interface-number]

(config-if)#no access-list [#number] [permit deny] [wildcard mask]

2.10.6 Một số port thông dụng

——————————————————————–

Port Number ——-TCP port names —-UDP port names

——————————————————————–

6 ———————-TCP————————————–

21———————-FTP————————————–

23 ———————TELNET——————————–

25 ———————SMTP————————————

53———————————————-DNS————-

69 ———————————————TFTP————-

80 ———————WWW———————————–

161 ——————————————–SNMP———–

77

520 ——————————————–RIP————

2.11 Cấu hình Frame Relay

2.11.1 Mô hình và yêu cầu:

* S đồ

* Yêu cầu:

Thiết lập sơ đồ

Cấu hình định tuyến EIGRP trên các Router

Encapsulation Frame Relay trên các interface Serial

Cấu hình Router làm Frame Relay Switch

Kiểm tra cấu hình

2.11.2 Triển hai

*. Cấu hình IP và định tuyến trên các Router

Cổng Serial ở trạng thái Shutdown cho đến khi Frame Relay Switch đư c

cấu hình

78

R1(config)#interface f0/1

R1(config-if)#ip address 192.168.10.1 255.255.255.0

R1(config-if)#no shutdown

R1(config)#interface s1/0

R1(config-if)#ip address 10.1.1.1 255.255.255.252

R1(config)#router eigrp 10

R1(config-router)#network 192.168.10.1 0.0.0.0

R1(config-router)#network 10.1.1.1 0.0.0.0

R1(config-router)#no auto-summary

R1(config-router)#passive-interface f0/1

R2(config)#interface s1/0

R2(config-if)#ip address 10.1.1.2 255.255.255.252

R2(config)#interface loopback 0

R2(config-if)#ip address 209.165.200.225 255.255.255.224

R2(config)#router eigrp 10

R2(config-router)#network 10.1.1.2 0.0.0.0

R2(config-router)#network 209.165.200.255 0.0.0.0

R2(config-router)#no auto-summary

2. Cấu hình Frame-Relay Switch

- Cấu hình Router làm Frame Re ay Switch và t o 1 PVC giữa R1 và R2

Giả lập Router thành Frame Relay Switch để cho ph p chuyển tiếp Frame

dựa trên DLCI

FR_Switch(config)#frame-relay switching

- Cấu hình Frame Re ay trên Interface Seria S1/0

Thay đổi Encapsulation interface Serial mặc định HDLC thành Frame

Relay

FR_Switch(config)#interface serial 1/0

FR_Switch(config-if)#clock 64000

FR_Switch(config-if)#encapsulation frame-relay

79

Thay đổi loại Interface của Frame Relay Switch thành DCE để cho ph p

Router gửi LMI Keepalive(Ta không thể thiết lập Frame Relay router giữa

2 interface DTE)

FR_Switch(config-if)#frame-relay intf-type dce

Thiết lập PVC: Cấu hình chuyển lưu lượng từ interface S1/0(DCLI 102)

đến s1/1(DLCI 201)

FR_Switch(config-if)#frame-relay route 102 interface serial 1/1 201

FR_Switch(config-if)#no shutdown

- Cấu hình tư ng tự trên interface s1/1

FR_Switch(config)#frame-relay switching

FR_Switch(config)#interface serial 1/0

FR_Switch(config-if)#clock 64000

FR_Switch(config-if)#encapsulation frame-relay

FR_Switch(config-if)#frame-relay intf-type dce

FR_Switch(config-if)#frame-relay route 201 interface s1/0 102

FR_Switch(config-if)#no shutdown

- Kiểm tra các PVC

Kiểm tra các Router mà Frame Relay Switch đ thiết lập

FR_Switch#sh frame-relay route

80

Kiểm tra trạng thái của PVC. Trạng thái các PVC là Inactive là do các đầu

cuối R1 và R2 cấu hình chưa đ ng

FR_Switch#sh frame-relay pvc

* Cấu hình Frame re ay trên Router

Trên R1: Tắt tính năng Inverse ARP gi p Router tự xây dựng fram relay

map vì không phải l c nào Inverse ARP c ng đáng tin cậy. Ta s sử

dụng map tĩnh giữa IP của R2(10 1 1 2 và local DLCI của R1(102

R1(config)#interface s1/0

R1(config-if)#encapsulation frame-relay

R1(config-if)#no frame-relay inverse-arp

R1(config-if)#frame-relay map ip 10.1.1.2 102 broadcast

R1(config-if)#no shutdown

Từ kh a "Broadcast" gi p router c thể gửi lưu lượng Multicast hay Broadcast

qua PVC.

Trên R2: Cấu hình tương tự.

R2(config)#interface s1/0

R2(config-if)#encapsulation frame-relay

R2(config-if)#no frame-relay inverse-arp

R2(config-if)#frame-relay map ip 10.1.1.1 201 broadcast

Ngay khi cấu hình xong thì R1 s trở thành Neighbor của R2

* Kiểm tra cấu hình

a. Ping giữa R1 và R2

b. Xem thông tin PVC

81

D ng ệnh sau để xem

Router#show frame-relay pvc

Trên R1

Trên R2

82

Trên Frame Relay Switch

c. Kiểm tra Frame Re ay Mapping

D ng ệnh sau

Router#show frame-relay map

Trên R1

83

Trên R2

Trên Frame Relay Switch: Frame relay Switch hoạt động như 1 thiết bị

ở lớp 2 vì vậy ch ng không cần bảng mapping

d. Debug Frame Relay LMI

D ng ệnh sau để Debug và dừng debug

Router#debug frame-relay lmi

Router#undebug all

Trên R1

File đính kèm:

giao_trinh_mo_dun_cau_hinh_cac_thiet_bi_mang.pdf

giao_trinh_mo_dun_cau_hinh_cac_thiet_bi_mang.pdf