Phân tích hiệu năng phát hiện phương tiện bay không người lái bất hợp pháp

Tóm tắt Trong bài báo này, vấn đề hiệu năng phát hiện phương tiện bay không người lái (UAV) không hợp pháp (UI) trong kiến trúc Internet vạn vật được khảo sát. Cụ thể, phương pháp phát hiện xâm nhập được chia thành 2 bước như sau: 1) 2 UAV hợp pháp được hợp tác tạo thành một dạng của hệ thống phát hiện xâm nhập (IDS) để phát hiện sự có mặt của UI bằng cách sử dụng Fast Fourier Transform Analysis (FFT) và 2) Những UAV hợp pháp này sau đó dò các góc để xác định UI bằng cách sử dụng giải pháp angle-Side-angle. Theo đó, công thức dạng tường minh của xác suất phát hiện UI được tìm ra để phân tích hiệu năng phát hiện. Mô phỏng Monte Carlo được triển khai để kiểm tra phương pháp của chúng tôi

Trang 1

Trang 2

Trang 3

Trang 4

Trang 5

Bạn đang xem tài liệu "Phân tích hiệu năng phát hiện phương tiện bay không người lái bất hợp pháp", để tải tài liệu gốc về máy hãy click vào nút Download ở trên

Tóm tắt nội dung tài liệu: Phân tích hiệu năng phát hiện phương tiện bay không người lái bất hợp pháp

ology, Duy Tan University, Da Nang, 550000, Vietnam

(Ngày nhận bài: 01/6/2020, ngày phản biện xong: 18/6/2020, ngày chấp nhận đăng: 27/8/2020)

Tóm tắt

Trong bài báo này, vấn đề hiệu năng phát hiện phương tiện bay không người lái (UAV) không hợp pháp (UI) trong kiến

trúc Internet vạn vật được khảo sát. Cụ thể, phương pháp phát hiện xâm nhập được chia thành 2 bước như sau:

1) 2 UAV hợp pháp được hợp tác tạo thành một dạng của hệ thống phát hiện xâm nhập (IDS) để phát hiện sự có mặt

của UI bằng cách sử dụng Fast Fourier Transform Analysis (FFT) và 2) Những UAV hợp pháp này sau đó dò các góc

để xác định UI bằng cách sử dụng giải pháp angle-side-angle. Theo đó, công thức dạng tường minh của xác suất phát

hiện UI được tìm ra để phân tích hiệu năng phát hiện. Mô phỏng Monte Carlo được triển khai để kiểm tra phương pháp

của chúng tôi.

Từ khóa: Phương tiện bay không người lái; Xác suất phát hiện; Kênh truyền Nakagami-m.

Abstract

In this paper, the detection performance of illegitimate unmanned aerial vehicle (UAV) (UI) in Internet of Things (IoT)

architecture is investigated. In particular, the detection approach is devided into 2 steps: 1) two ligimate UAVs are

cooperatived as a form of intrusion detection system (IDS) to detect the present of UI by using Fast Fourier Transform

Analysis (FFT) and 2) these UAVs then scan the angles to identify the UI by using angle-side-angle solution.

Accordingly, the closed-form of detection probability of UI is derived to analyze the detection performance. The Monte

Carlo simulation is employed to verify our approach.

Keywords: UAV; detection probability; Nakagami-m.

1. Giới thiệu

Hiện nay, Internet vạn vật (IoT) là một trong

những công nghệ mới nổi, thu hút được nhiều

nhà khoa học nghiên cứu [1]-[3]. IoT kết nối số

lượng lớn thiết bị nhằm thu thập và gửi dữ liệu

với nhau nhằm nhiều mục đích và ứng dụng

khác nhau như thành phố thông minh, nông

nghiệp thông minh, và sản xuất thông minh [3].

Bên cạnh đó, thiết bị không người lái (UAV)

được xem xét như là một giải pháp hứa hẹn cho

04(41) (2020) 32-36

*Corresponding Author: Institute of Research and Development, Duy Tan University, Da Nang, 550000, Vietnam;

Faculty of Information Technology, Duy Tan University, Da Nang, 550000, Vietnam.

Email: vonhanvan@dtu.edu.vn

Võ Nhân Văn, Đặng Ngọc Cường / Tạp chí Khoa học và Công nghệ Đại học Duy Tân 04(41) (2020) 32-36 33

các ứng dụng như giám sát trên không, kiểm

soát giao thông, viễn thông, và đặc biệt là tìm

kiếm cứu hộ [4].

Do đó, UAV có thể góp phần khắc phục

những hạn chế của cơ sở hạ tầng trên mặt đất

của hệ thống IoT, tức là IoT có thể hưởng lợi từ

UAV trong các tình huống trở ngại (ví dụ: giao

tiếp bị chặn bởi rừng, núi và nhà cao tầng) vì

đặc tính di động của nó [5]. Ví dụ, các tác giả

trong [6] đã đề xuất trường hợp sử dụng UAV

như là base station có khả năng bay vào những

nơi nguy hiểm để thu thập cũng như truyền

thông tin.

Tuy nhiên, do đặc tính truyền thông tin

quảng bá của mạng không dây, giả sử như

UAV là một kẻ nghe lén có thể thu thập thông

tin thì ranh giới hệ thống IoT sẽ bị vi phạm và

tài nguyên dữ liệu sẽ bị xâm phạm [7]. Ví dụ,

mô hình truyền thông tin trong mạng không dây

với sự hiện diện của các UAV nghe lén đã được

trình bày trong [8]. Các tác giả đã phân tích xác

suất kết nối an toàn của các trạm mặt đất hợp

pháp để đánh giá hiệu năng bảo mật của mạng.

Tuy nhiên, bài báo này đã không đề cập tới

vấn đề phát hiện các UAV nghe lén bằng giả

thuyết các vị trí này đã được xác định. Điều này

là khó thuyết phục bởi vì các kẻ tấn công thông

thường không báo trước vị trí của chúng. Do

đó, hệ thống IoT cần phải có cách thức phát

hiện để chống lại sự tấn công từ bên ngoài của

UAV bất hợp pháp. Các tác giả trong [9] đã

giới thiệu phương pháp để xác định vị trí của

UAV không xác định bằng cách sử dụng hai

máy trạm mặt đất như là một dạng của hệ thống

phát hiện xâm nhập (IDS). Tuy nhiên, bài báo

này không đề cập đến việc khảo sát hiệu năng

phát hiện UAV cũng như sử dụng trạm mặt đất

cố định. Do đó, bài báo này đề xuất một mô

hình IDS sử dụng hai UAVs hợp pháp hợp tác

tạo thành một dạng của hệ thống IDS để phát

hiện sự có mặt của UAV bất hợp pháp.

2. Hiệu năng phát hiện UI

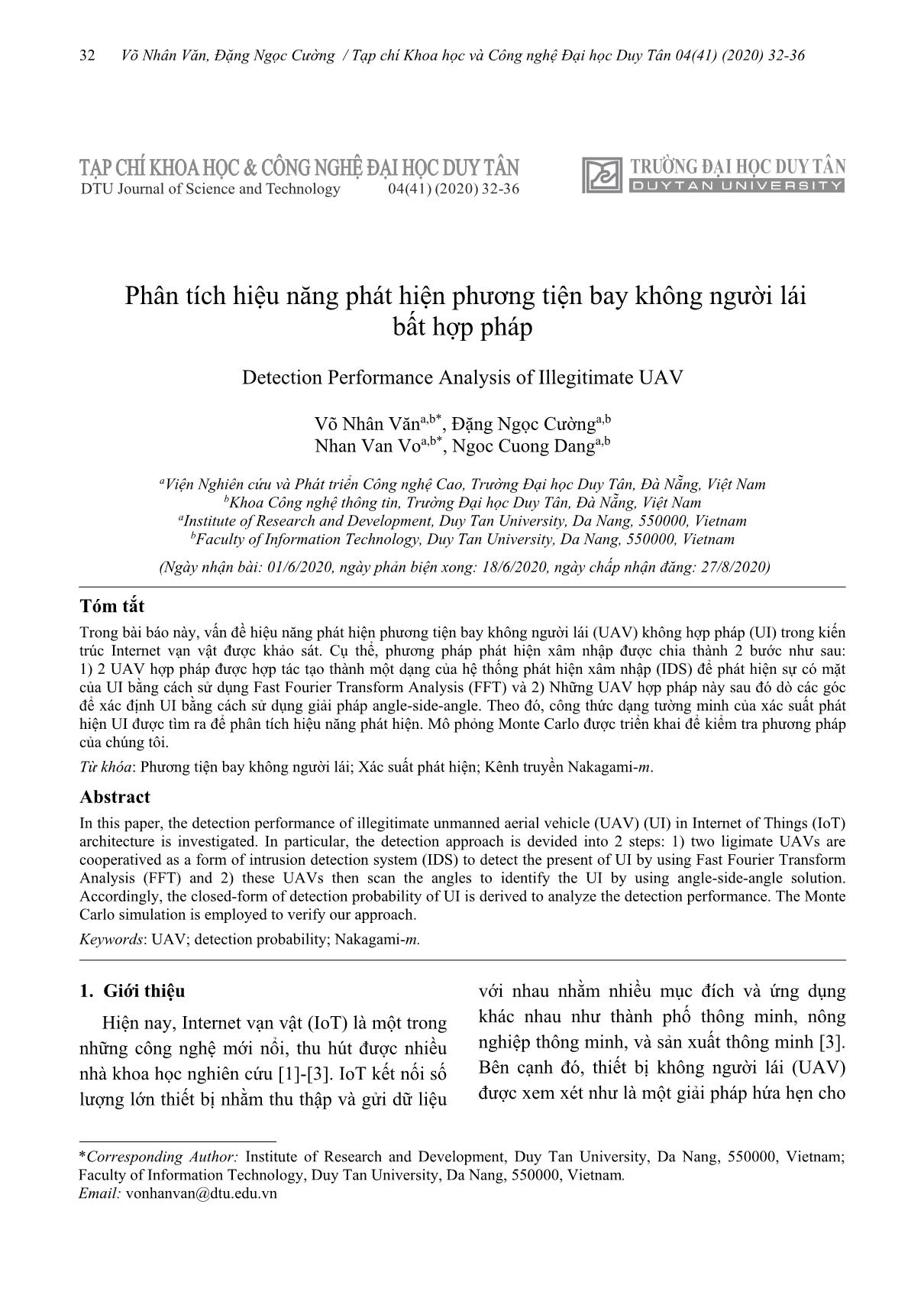

2.1. Mô hình

Chúng tôi xem xét mô hình kiến trúc phát

hiện xâm nhập như hình 1. Trong đó, một UAV

không xác định (UI) E muốn tham gia vào hệ

thống hợp pháp nhằm lấy cắp thông tin. Do đó,

2 UAVs hợp pháp (UD) D1 và D2 được sử dụng

để hợp tác tạo thành một dạng của hệ thống

IDS nhằm xác định UI. Mỗi UAV hợp pháp

được trang bị hai antennas: một antenna đa

hướng dùng để phát hiện sự có mặt của tín hiệu

từ UAV và một antenna định hướng cơ học

(mechanically-agile directional) dùng để xác

định hướng của UAV [9]. Trong đó,

1ED

d và

2ED

d lần lượt là khoảng cách từ E tới D1 và E tới

D2; và

1ED

g và

2ED

g lần lượt là hệ số kênh truyền

từ E tới D1 và E tới D2. Không mất tính tổng

quát, giả sử các kênh truyền là độc lập với nhau

và được phân bổ theo mô hình Nakagami-m

[10]. Do đó, hàm phân phối tích lũy (CDF) của

kênh truyền 2

XYg được biểu diễn như sau:

2

1

0

1

1 exp ,

!

XY

XY

j

m

XY XY

g

j XY XY

m x m x

F x

j

(1)

trong đó 2

XY XYE g

và XYm là tham số

Nakagami của kênh truyền 2

XYg .

Hình 1. Mô hình 2 UAVs phát hiện xâm nhập

Theo [8], độ suy hao đường truyền của kênh

truyền trên không (air-to-air) được biểu diễn

như sau:

2 ,a a aL d (2)

trong đó

2

4 /a f c , 1 2{ , }a ED ED ,

1 2

{ , }a ED EDd d d , c là tốc độ ánh sáng và f là tần

số sóng mang.

Võ Nhân Văn, Đặng Ngọc Cường / Tạp chí Khoa học và Công nghệ Đại học Duy Tân 04(41) (2020) 32-36 34

2.2. Giao thức

Chúng tôi giả sử UI sẽ trao đổi thông tin với

một số thiết bị khác, ví dụ như UI phản hồi

thông tin với bộ điều khiển hoặc gửi các thông

tin đánh cắp ra thiết bị bên ngoài. Do đó, chúng

tôi đề xuất giao thức phát hiện UI gồm 2 bước

như sau:

1) Hai UDs đều trang bị một Radio

Frequency (RF) receiver kết nối với antenna đa

hướng và được bật trạng thái lắng nghe. Khi tín

hiệu RF được thu thập, Fast Fourier Transform

Analysis (FFT) được sử dụng để xác định tín

hiệu UI có hay là không [9]. Chúng tôi giả sử

trường hợp UI được phát hiện, điều này có

nghĩa là D1 và D2 nhận được tín hiệu từ UI là

1

11 1

,E E E D

DE

D Dy x g n

L

P

(3)

22 2

2

,E ED D

DE

E Dy x g n

L

P

(4)

trong đó

1 2 0

, 0,DDn n N CN . Ở đây, do UI chưa

được xác định, nên trạng thái kênh truyền thông

tin không hoàn hảo (imperfect CSI) được xem

xét, tức là

1 1 1

*

ED ED EDg g e và 2 2 2

*

ED ED EDg g e ;

trong đó

1

*

EDg và 2

*

EDg lần lượt là hệ số kênh

được ước tính bằng minimum mean square

error (MMSE) cho

1ED

g và

2ED

g ; và

1 2

, 0,ED ED ee e CN với e là tính chính xác

của ước tính kênh truyền.

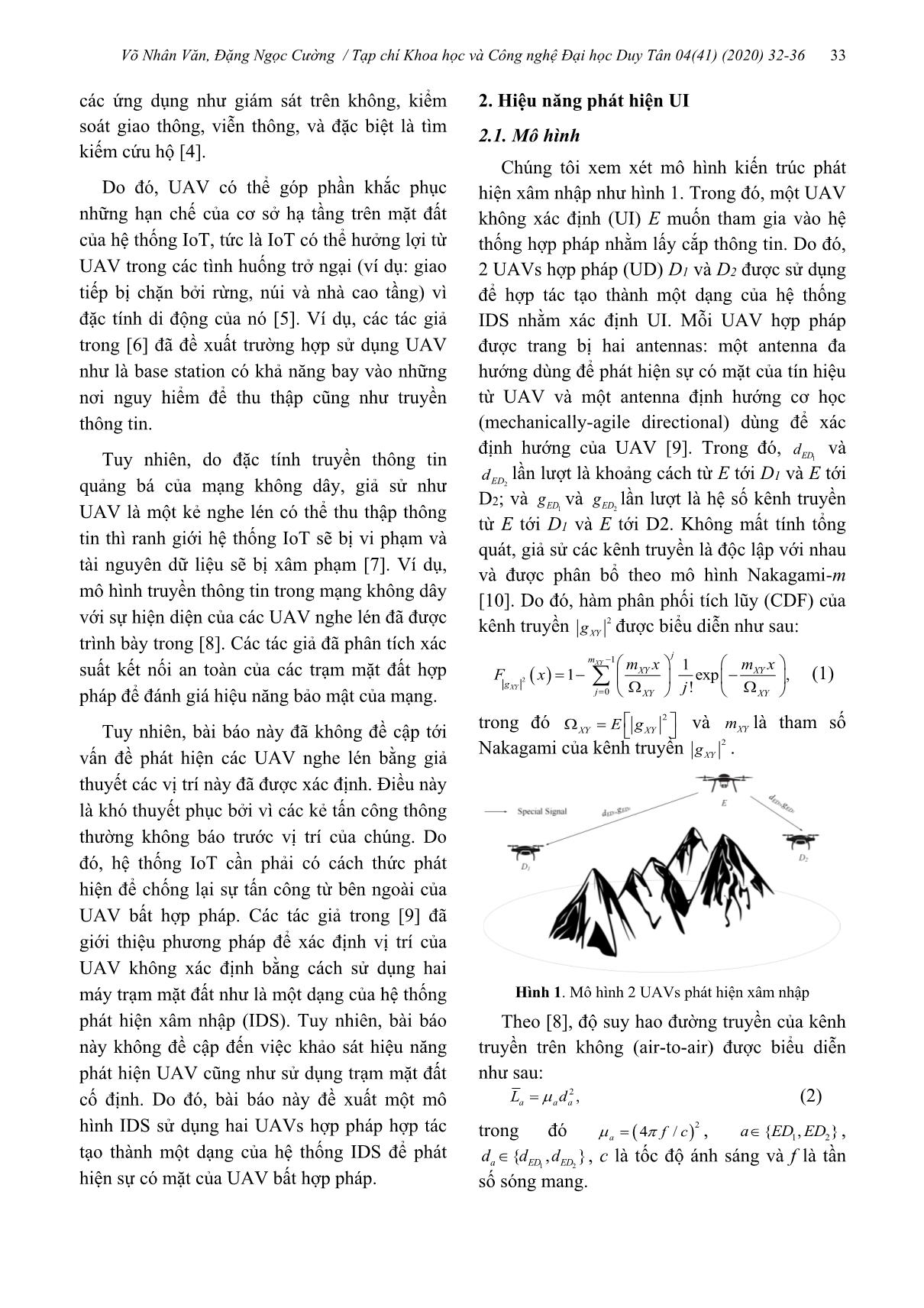

2) Hai UAVs hợp pháp bật sang trạng thái

dò tìm ở antenna định hướng cơ học để xác

định UI bằng hai quá trình như sau: đầu tiên,

góc tới của E từ D1 và D2 được xác định một

khi tín hiệu FFT được so khớp mạnh nhất. Sau

đó, giải pháp angle-side-angle được áp dụng để

tính vị trí của UI (hình 2) như sau: Giả sử tọa

độ 3-D của hai UAVs hợp pháp được biết là

1 1 11

, ,D D DD x y z và 2 2 22 , ,D D DD x y z . Lưu ý, D1,

D2, và điểm E vừa xác định dựa trên góc tới từ

D1 và D2 sẽ tạo thành một mặt phẳng duy nhất.

Do đó, UI được xác định bởi khoảng cách từ D1

và D2 theo công thức sau [9]:

Hình 2. Xác định UI

2

1 2 1 2

1

1 2

,

sinsin sin

180

D

ED ED D D

ED

o

D D E

d d d

(5)

trong đó

1D

và

2D

đã được xác định từ quá

trình trước; và

11 2 2 1 2 1 2

2 2 2

D D DD D D D Dx x y y z zd .

Giải công thức trên, chúng ta sẽ tìm ra được

khoảng cách từ D1 và D2 đến E. Ngoài ra, tỷ số

tín hiệu sóng trên nhiễu (SNR) để giải mã tín

hiệu đặc biệt từ E tại D1 và D2 được biểu diễn

như sau [11]:

1

1

1

2

*

0

,

E

ED

ED E

ED

E

P

P N

g

L

(6)

2

2

2

2

*

0

.

E

ED

ED E

ED

E

P

P N

g

L

(7)

2.3. Xác suất phát hiện UI

Xác suất phát hiện UAV được định nghĩa là

xác suất giải mã thành công tín hiệu của UI tại

D1 hoặc D2, tức là

1 2

Pr max , ,ED ED thC C O (8)

trong đó O là xác suất phát hiện UI; Pr{.} là

hàm xác suất; th là ngưỡng phát hiện thành

công; và

1ED

C và

2ED

C được định nghĩa là

1 12

log 1 ,ED EDC B (9)

2 22

log 1 ,ED EDC B (10)

trong đó B là băng thông đường truyền. Dựa

theo lý thuyết xác suất, công thức (7) được biến

đổi như sau:

1 2

1 Pr max , .ED ED thC C O (11)

Võ Nhân Văn, Đặng Ngọc Cường / Tạp chí Khoa học và Công nghệ Đại học Duy Tân 04(41) (2020) 32-36 35

Hơn nữa, bởi vì các biến ngẫu nhiên là độc

lập nên xác suất phát hiện UI được biểu diễn là

1 2

1 Pr Pr ,ED th ED th O (12)

trong đó /2 1th Bth

. Tiếp theo, thay (6) và (7)

vào (12) ta có

1

1

2

2

2

*

2

*

1

1 Pr

1

Pr ,

th ED E

ED

E

th ED E

ED

E

L

g

L

g

O

(13)

trong đó 0/E EP N . Cuối cùng, dựa trên định

nghĩa CDF ở công thức (1) và qua một số bước

tính toán, xác suất phát hiện UI của hệ thống

xem xét được biểu diễn ở dạng tường minh là:

1

1 1

1

1 1

1

2

2 1

2

2 1

2

1

0

1

0

1

1

1

11

exp

!

1

1

.

11

exp

!

ED

ED

j

m

ED th ED E

j ED E

ED th ED E

ED E

j

m

ED th ED E

j ED E

ED th ED E

ED E

m L

m L

j

m L

m L

j

O

(14)

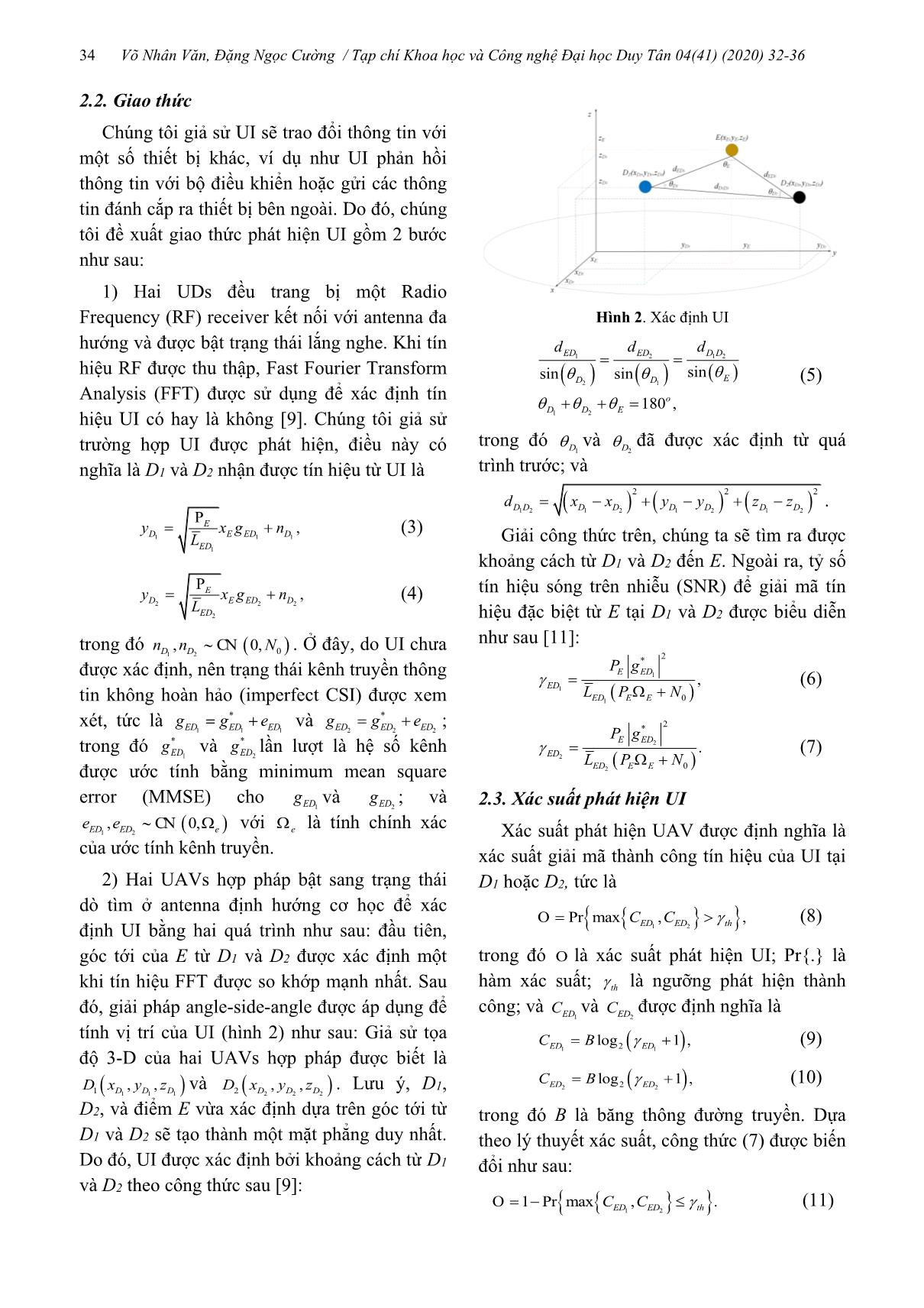

3. Kết quả và thảo luận

Không mất tính tổng quát, chúng tôi lựa

chọn các thông số sau đây để cài đặt cho phần

mô phỏng và phân tích [9], [10]: 0,20E ,

5,6,7e ,

610B Hz, 610th bps,

1 2

2ED EDm m , 1 30

o

D , 2 50

o

D . Dựa trên các

thông số này, chúng tôi khảo sát xác suất phát

hiện UI qua hai hình 3 và 4. Qua quan sát, các

đường mô phỏng và phân tích trùng khớp nhau,

điều này có nghĩa phương pháp phân tích của

chúng tôi là hoàn toàn chính xác.

Hình 3. Sự ảnh hưởng của SNR tại E và tính chính xác

ước tính kênh truyền lên xác suất phát hiện UI

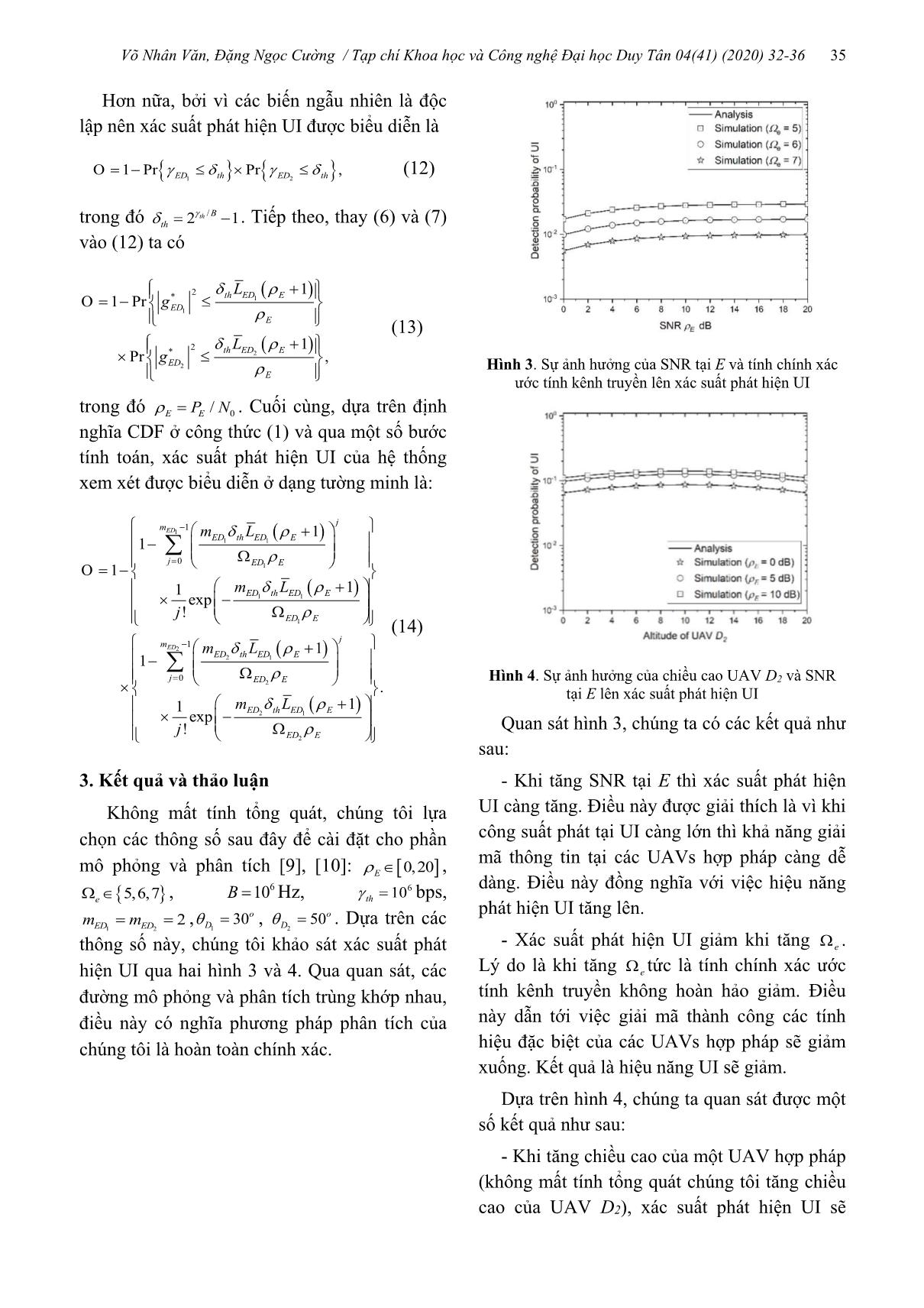

Hình 4. Sự ảnh hưởng của chiều cao UAV D2 và SNR

tại E lên xác suất phát hiện UI

Quan sát hình 3, chúng ta có các kết quả như

sau:

- Khi tăng SNR tại E thì xác suất phát hiện

UI càng tăng. Điều này được giải thích là vì khi

công suất phát tại UI càng lớn thì khả năng giải

mã thông tin tại các UAVs hợp pháp càng dễ

dàng. Điều này đồng nghĩa với việc hiệu năng

phát hiện UI tăng lên.

- Xác suất phát hiện UI giảm khi tăng e .

Lý do là khi tăng e tức là tính chính xác ước

tính kênh truyền không hoàn hảo giảm. Điều

này dẫn tới việc giải mã thành công các tính

hiệu đặc biệt của các UAVs hợp pháp sẽ giảm

xuống. Kết quả là hiệu năng UI sẽ giảm.

Dựa trên hình 4, chúng ta quan sát được một

số kết quả như sau:

- Khi tăng chiều cao của một UAV hợp pháp

(không mất tính tổng quát chúng tôi tăng chiều

cao của UAV D2), xác suất phát hiện UI sẽ

Võ Nhân Văn, Đặng Ngọc Cường / Tạp chí Khoa học và Công nghệ Đại học Duy Tân 04(41) (2020) 32-36 36

tăng. Tuy nhiên khi chiều cao quá lớn thì xác

suất phát hiện UI lại giảm. Điều này có nghĩa là

tồn tại một điểm tối ưu của chiều cao UAV làm

cho hiệu năng phát hiện UI là tốt nhất. Lý do là

bởi vì khi chiều cao của UAV hợp pháp quá

thấp hoặc quá cao thì khoảng cách tới UI càng

xa, do đó khả năng giải mã thành công trong

hai trường hợp này là khó khăn. Do đó, hiệu

năng sẽ giảm khi chiều cao của UAV là quá

thấp hoặc quá cao.

- Một lần nữa chúng ta thấy khi tăng SNR tại

E từ 0 đến 15 dB thì hiệu năng phát hiện UI sẽ

tăng. Điều này đã được giải thích ở hình 3.

4. Kết luận

Trong bài báo này, hiệu năng phát hiện

UAV không xác định được khảo sát. Một dạng

của hệ thống IDS sử dụng hai UAVs hợp pháp

đã được đề xuất nhằm xác định UAV bất hợp

pháp. Theo đó, dựa trên SNR của việc giải mã

thành công tín hiệu từ UI tại hai UAVs hợp

pháp, công thức dạng tường minh của xác suất

phát hiện UAV không hợp pháp được trình bày.

Ngoài ra, sự ảnh hưởng của SNR tại UI, tính

chính xác của ước tính kênh truyền và chiều

cao của UAV hợp pháp lên hiệu năng phát hiện

UI đã được khảo sát. Kết luận chỉ ra rằng tồn

tại chiều cao tối ưu của UAV nhằm tăng hiệu

năng phát hiện UI.

Tài liệu tham khảo

[1] Z. Sheng, C. Mahapatra, C. Zhu, and V. C. M. Leung,

“Recent advances in industrial wireless sensor

networks toward efficient management in IoT,”

IEEE Access, vol. 3, pp. 622–637, May 2015.

[2] B. Ji, Y. Li, B. Zhou, C. Li, K. Song, and H. Wen,

“Performance analysis of UAV relay assisted IoT

communication network enhanced with energy

harvesting,” IEEE Access, vol. 7, pp. 38 738–38

747, 2019.

[3] J. M. Williams, R. Khanna, J. P. Ruiz-Rosero, G.

Pisharody, Y. Qian, C. R. Carlson, H. Liu, and G.

Rmirez-Gonzalez, “Weaving the wireless web:

Toward a low-power, dense wireless sensor network

for the industrial IoT,” IEEE Microwave Mag., vol.

18, no. 7, pp. 40–63, Oct. 2017.

[4] Y. Zeng, Q. Wu, and R. Zhang, “Accessing from the

sky: A tutorial on UAV communications for 5G and

beyond,” Proc. of the IEEE., vol. 107, no. 12, pp.

2327–2375, 2019.

[5] M. Mozaffari, W. Saad, “Unmanned aerial vehicle

with underlaid device-to-device communications:

Performance and tradeoffs,” IEEE Trans. Wireless

Commun., vol. 15, no. 6, pp. 3949–3963, Jun. 2016.

[6] M. Mozaffari, W. Saad, M. Bennis, Y.-H. Nam, and

M. Debbah, “A tutorial on UAV for wireless

network: Application, challenges, and open

problems,” IEEE Commun. surveys & tutorials, vol.

21, no. 3, pp. 2334–2360, Mar. 2019.

[7] X. Sun, D. W. K. Ng, Z. Ding, Y. Xu, and Z. Zhong,

“Physical layer security in UAV systems:

Challenges and opportunities,” IEEE Wireless

Commun., vol. 26, no. 5, pp. 40–47, Oct. 2019.

[8] J. Tang, G. Chen, and J. Coon, “Secrecy performance

analysis of wireless communications in the presence

of UAV jammer and randomly located UAV

eavesdroppers,” IEEE Trans. Inf. Forensics Secur.,

vol. 14, no. 11, pp. 3026–3041, Apr. 2019.

[9] P. Nguyen, T. Kim, D. H. L. Miao, E. Kenneally, D.

Massey, E. Frew, R. Han, and T. Vu, “Towards RF-

based localization of a drone and its controller,” in

Proc. Micro Aerial Veh. Networks, Sys., and

Applicat., Seoul, Korea, Jun. 2019, pp. 21–26.

[10] D.-D. Tran, D.-B. Ha, V. N. Vo, C. So-In, H. Tran,

T. G. Nguyen, Z. Baig, and S. Sanguanpong,

“Performance analysis of DF/AF cooperative MISO

wireless sensor networks with NOMA and SWIPT

over Nakagami-m fading,” IEEE Access, vol. 6, pp.

56 142–56 161, Oct. 2018.

[11] Y. Chen, N. Zhao, and Z. D. M.-S. Alouini,

“Multiple UAVs as relays: Multi-hop single link

versus multiple dual-hop links,” IEEE Trans.

Wireless Commun., vol. 17, no. 9, pp. 6348–6359,

Aug. 2018.

File đính kèm:

phan_tich_hieu_nang_phat_hien_phuong_tien_bay_khong_nguoi_la.pdf

phan_tich_hieu_nang_phat_hien_phuong_tien_bay_khong_nguoi_la.pdf