Giáo trình mô đun An toàn mạng - Nghề: Quản trị mạng máy tính

Giới thiệu:

ảo mật là một trong những lĩnh vực mà hiện nay giới công nghệ thông

tin khá quan tâm. Một khi Internet ra đời và phát triển, nhu cầu trao đổi thông tin

trở nên cần thiết. Mục tiêu của việc nối mạng là làm cho mọi người có thể sử

dụng chung tài nguyên từ những vị trí địa lý khác nhau. Cũng chính vì vậy mà

các tài nguyên cũng rất dễ dàng bị phân tán, dẫn đến một điều hiển nhiên là

chúng sẽ bị xâm phạm, gây mất mát dữ liệu cũng như các thông tin có giá trị.

Càng giao thiệp rộng thì càng dễ bị tấn công, đó là một quy luật. Từ đó, vấn đề

bảo vệ thông tin cũng đồng thời xuất hiện, bảo mật ra đời.

Tất nhiên, mục tiêu của bảo mật không chỉ nằm gói gọn trong lĩnh vực

bảo vệ thông tin mà còn nhiều phạm trù khác như kiểm duyệt web, bảo mật

internet, bảo mật http, bảo mật trên các hệ thống thanh toán điện tử và giao dịch

trực tuyến .

Mọi nguy cơ trên mạng đều là mối nguy hiểm tiểm tàng. Từ một lổ hổng

bảo mật nhỏ của hệ thống, nhưng nếu biết khai thác và lợi dụng với tầng suất

cao và kỹ thuật hack điêu luyện thì cũng có thể trở thành tai họa.

Theo thống kê của tổ chức bảo mật nổi tiếng CERT (Computer Emegancy

Response Team) thì số vụ tấn công ngày càng tăng. Cụ thể năm 1989 có khoản

200 vụ, đến năm 1991 có 400 vụ, đến năm 1994 thì con số này tăng lên đến mức

1330 vụ, và sẽ còn tăng mạnh trong thời gian tới.

Như vậy, số vụ tấn công ngày càng tăng lên với mức độ chóng m t. Điều

này cũng dễ hiểu, vì một thực thể luôn tồn tại hai m t đối lập nhau. Sự phát triển

mạnh mẽ của công nghệ thông tin và kỹ thuật sẽ làm cho nạn tấn công, ăn cắp,

phá hoại trên internet bùng phát mạnh mẽ.

Internet là một nơi cực kỳ hỗn loạn. Mọi thông tin mà bạn thực hiện

truyền dẫn đều có thể bị xâm phạm, thậm chí là công khai. ạn có thể hình dung

internet là một phòng họp, những gì được trao đổi trong phòng họp đều được

người khác nghe thấy. Với internet thì những người này không thấy m t nhau,

và việc nghe thấy thông tin này có thể hợp pháp ho c là không hợp pháp.

Tóm lại, internet là một nơi mất an toàn. Mà không chỉ là internet các loại mạng

khác, như mạng L N, đến một hệ thống máy tính cũng có thể bị xâm phạm.

Thậm chí, mạng điện thoại, mạng di động cũng không nằm ngoài cuộc. Vì thế

chúng ta nói rằng, phạm vi của bảo mật rất lớn, nói không còn gói gọn trong một

máy tính một cơ quan mà là toàn cầu.

Mục tiêu:

- Trình bày được các hình thức tấn công vào hệ thống mạng;

- Xác định được các thành phần của một hệ thống bảo mật;

- Thực hiện các thao tác an toàn với máy tính.

Trang 1

Trang 2

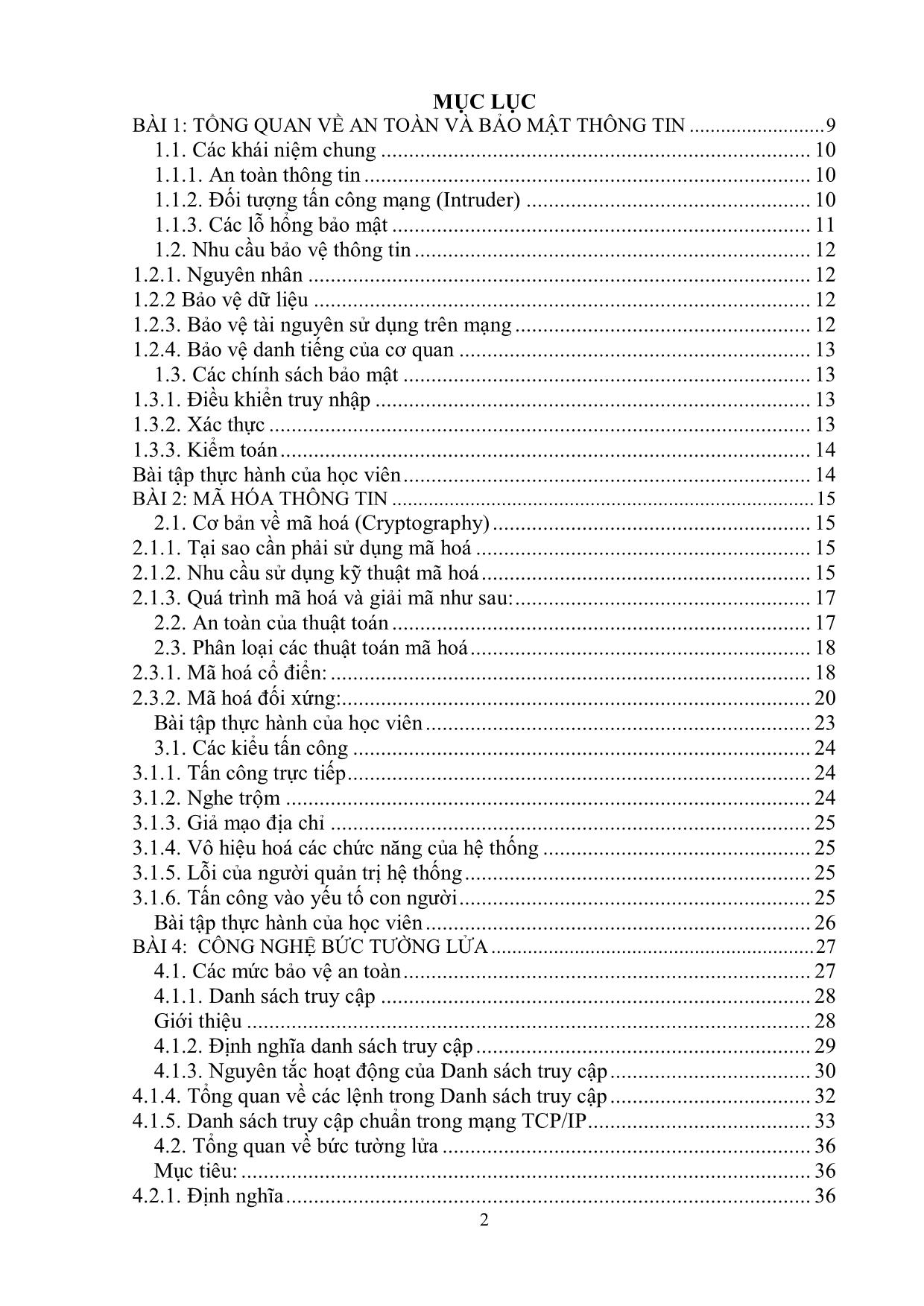

Trang 3

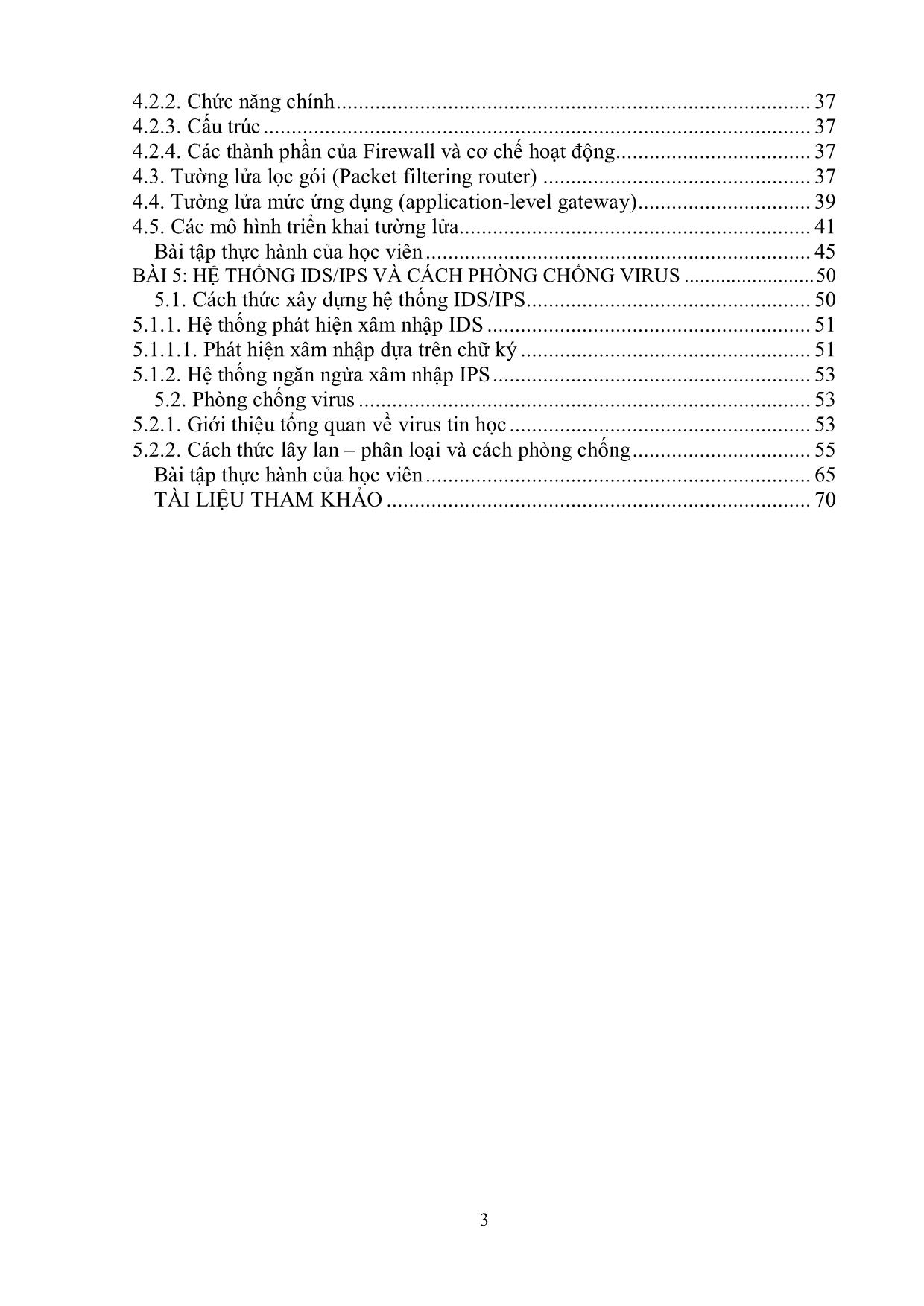

Trang 4

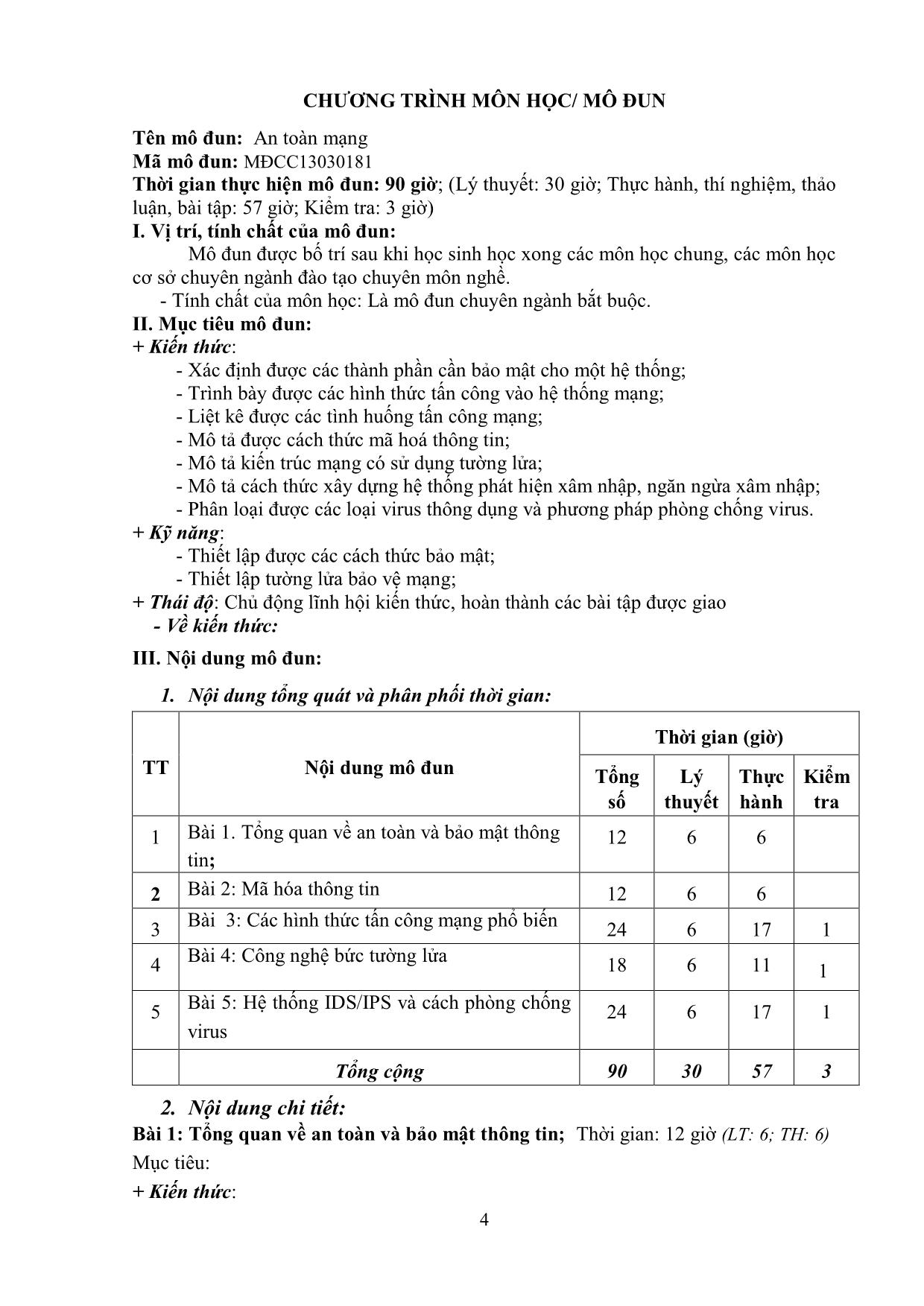

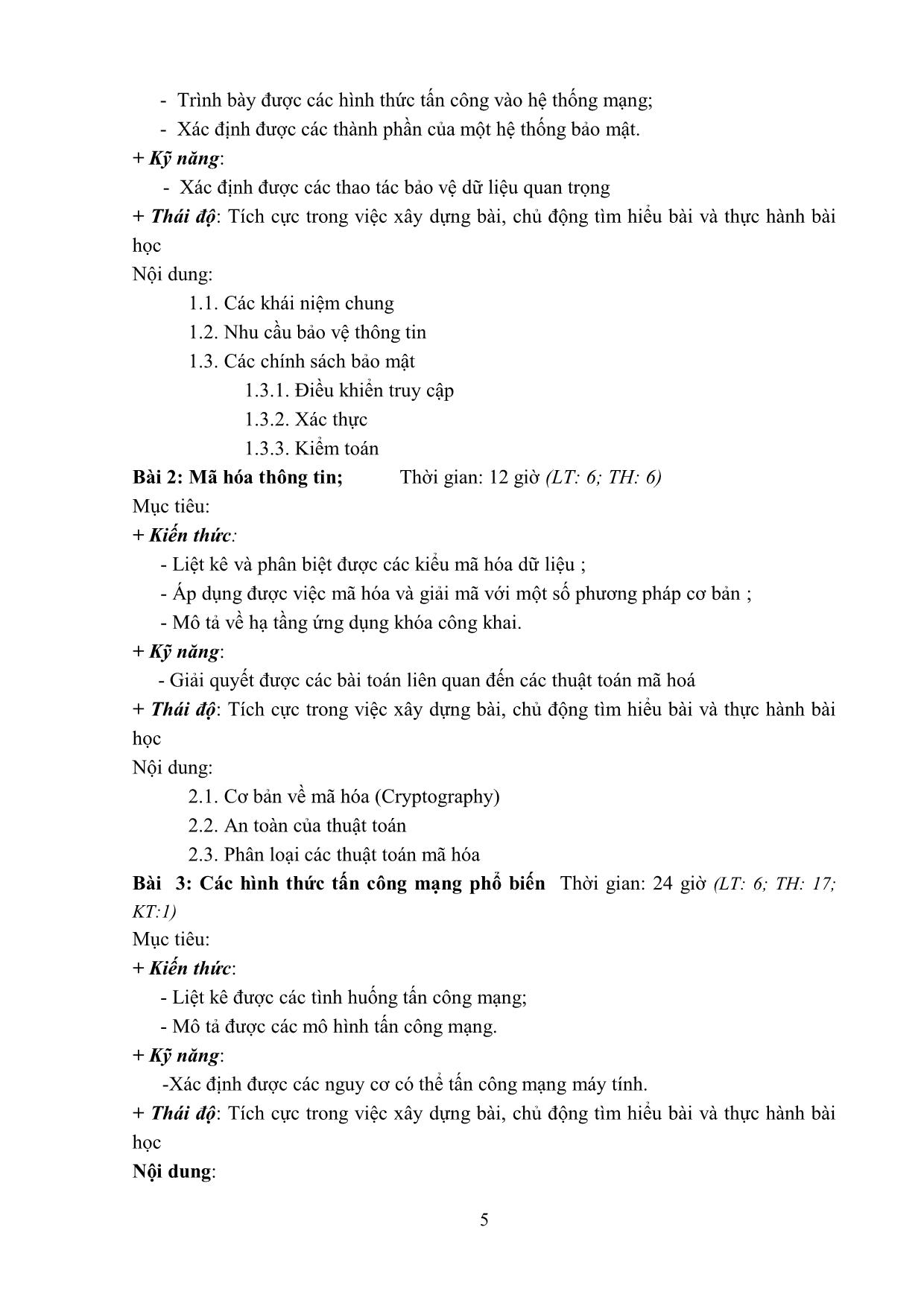

Trang 5

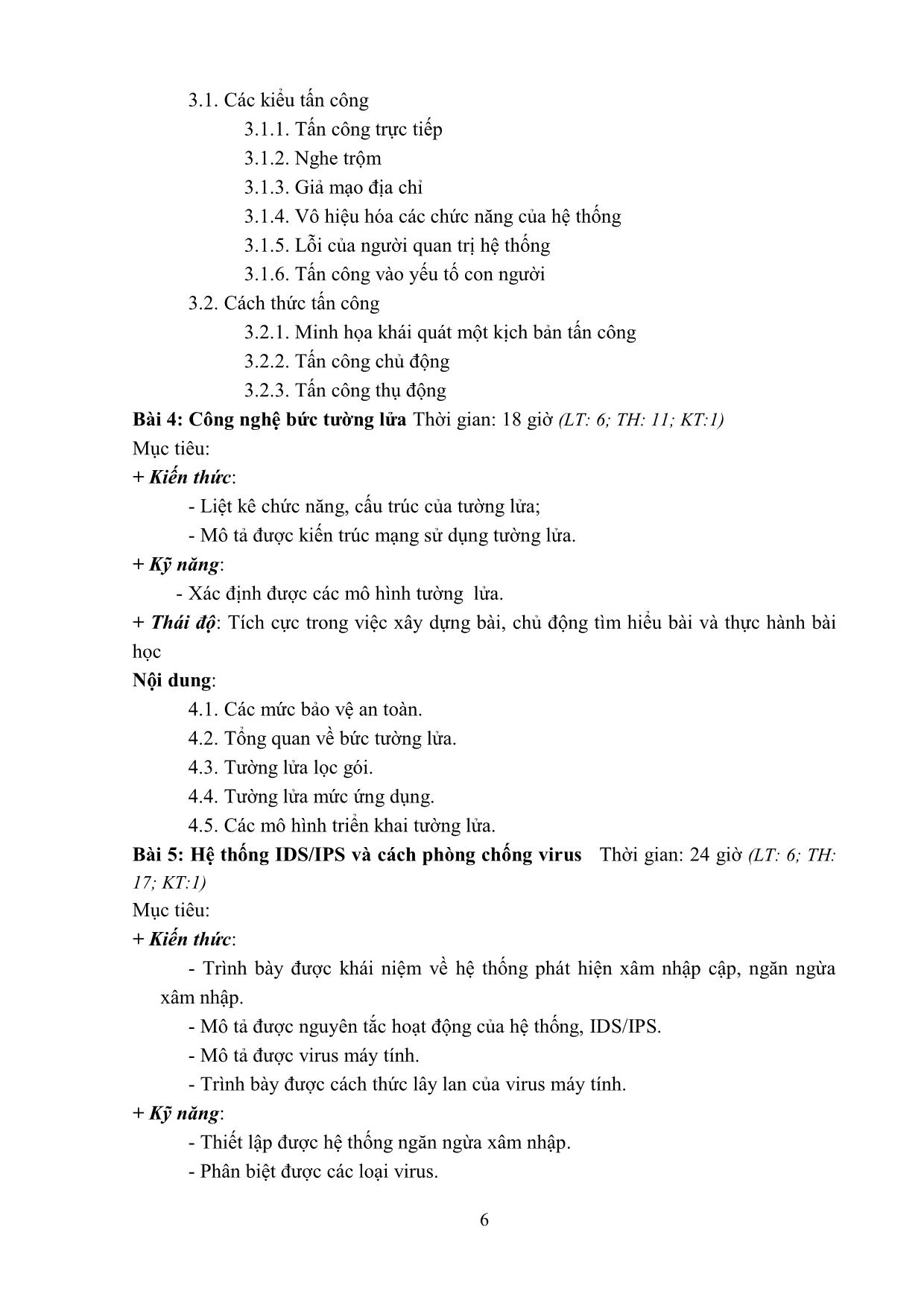

Trang 6

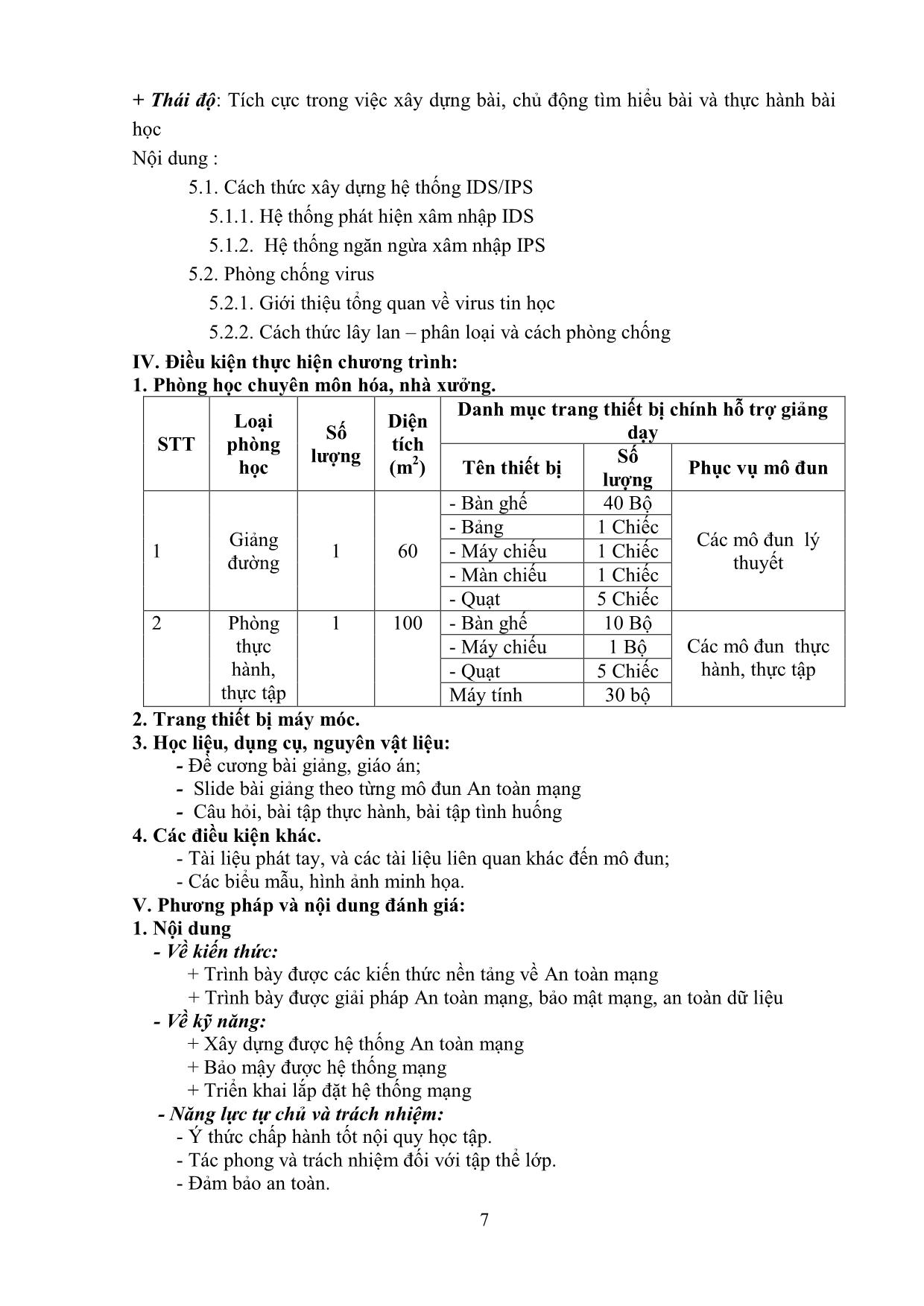

Trang 7

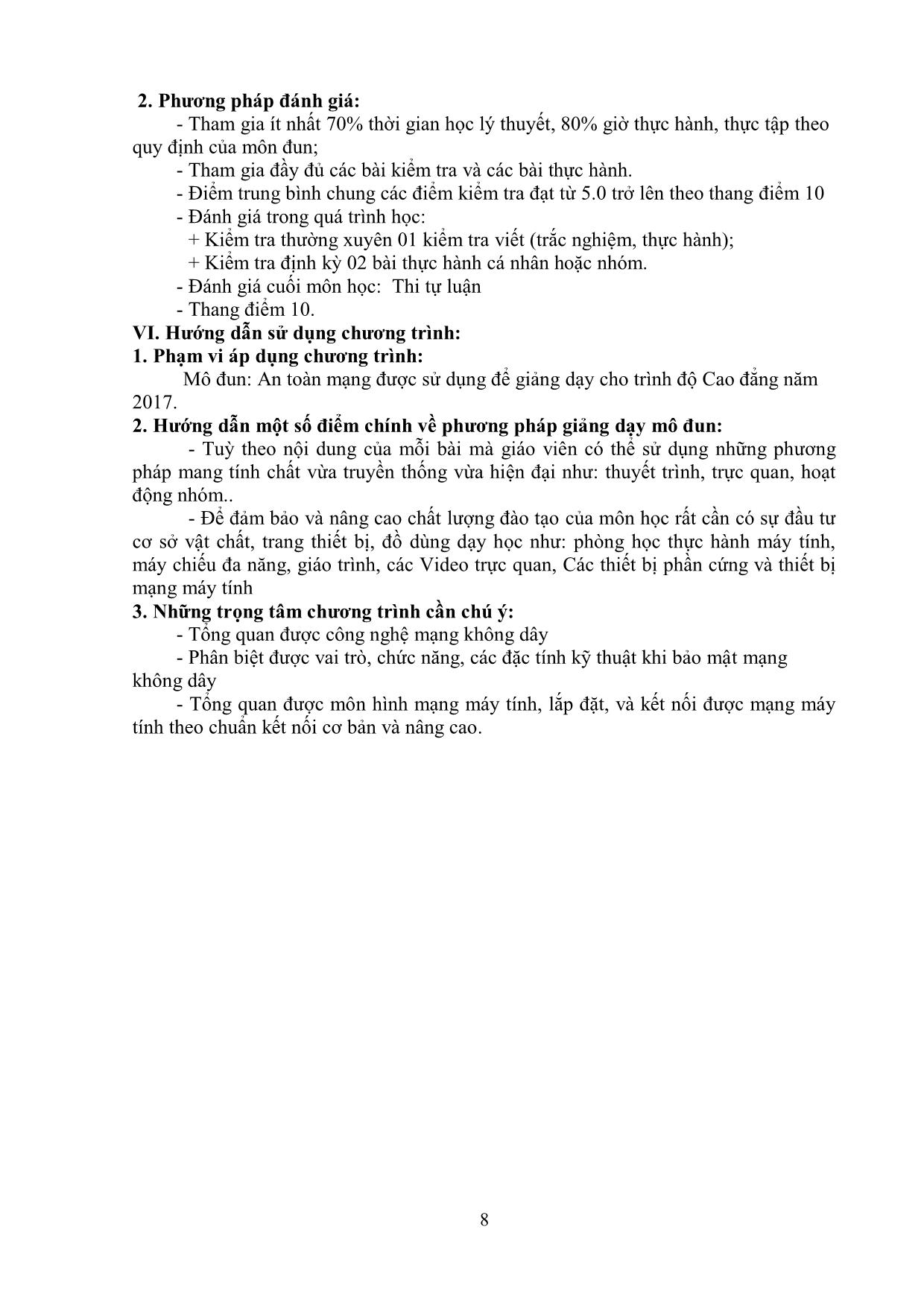

Trang 8

Trang 9

Trang 10

Tải về để xem bản đầy đủ

Tóm tắt nội dung tài liệu: Giáo trình mô đun An toàn mạng - Nghề: Quản trị mạng máy tính

gửi tới những người dùng có ít quyền và cho họ quyền xâm nhập hệ thống . Ngoài ra, còn có một số loại Trojan nữa, trong đó bao gồm cả những chương trình tạo ra chỉ để chọc ghẹo, không có hại. Các thông báo của những Trojan này thường là: 'Ổ cứng của bị sẽ bị format', ho c 'password của bạn đã bị lộ'... Theo những thống kê không đầy đủ, hiện có gần 2.000 loại Trojan khác nhau. Đây chỉ là 'phần nổi của tảng băng' vì thực chất số lượng các loại Trojan là rất lớn, vì mỗi hacker, lập trình viên hay mỗi nhóm hacker đều viết Trojan cho riêng mình và những con Trojan này sẽ không được công bố lên mạng cho đến khi nó bị phát hiện. Chính vì số lượng cực kỳ đông đảo, nên Trojan luôn luôn là vấn đề lớn trong bảo mật và an toàn trên mạng. Người dùng có an toàn trước Trojan bằng phần mềm diệt virus Có rất nhiều người nghĩ rằng họ có thể an toàn khi có trong tay một chương trình quét virus tốt với bản cập nhật mới nhất, rằng máy tính của họ hoàn toàn 'miễn dịch' trước Trojan. Thật không may, thực tế lại không hoàn toàn đúng như vậy. Mục đích của những viết chương trình diệt virus là phát hiện ra những virus mới chứ không phải là những con Trojan. Và chỉ khi những con Trojan được nhiều người biết đến, các chuyên viên viết phần mềm diệt virus mới bổ sung nó vào chương trình quét virus. Vì thế, một điều hiển nhiên là các phần mềm diệt virus đành 'bó tay' trước những con Trojan chưa từng biết đến. Cách thức lây nhiễm của Trojan - Từ Mail: Trojan lây nhiễm theo con đường này thường có tốc độ lây lan rất nhanh. Khi chúng 'chui' vào máy tính của nạn nhân, việc đầu tiên các Trojan này làm là 'g t hái' địa chỉ mail trong address book rồi phát tán theo các địa chỉ đó. - Từ ICQ: Nhiều người biết rằng ICQ là kênh truyền thông tin rất tiện lợi, tuy nhiên lại không biết rằng nó là môi trường kém an toàn nhất vì người đối thoại có thể gửi Trojan trong lúc đang nói chuyện với nhau. Điều này hoàn toàn có thể thực hiện nhờ một lỗi (bug) trong ICQ, cho phép gửi file ở dạng .exe nhưng người nhận là thấy chúng có vẻ như là các file ở dạng âm thanh, hình ảnh... Để ngăn ngừa được bug này, trước khi mở file bạn phải luôn kiểm tra kiểu file (tức là phần mở rộng của file để biết nó thuộc loại nào). - Từ IRC: Cách lây nhiễm cũng tương tự như ICQ. Mức độ nguy hiểm của Trojan 62 Khi Trojan lây nhiễm vào máy tính nạn nhân, người dùng hầu như không cảm thấy có điều gì bất thường. Tuy nhiên, sự nguy hiểm lại phụ thuộc vào quyết định của hacker - tác giả của con Trojan đó. Đ c biệt, mức độ nguy hiểm sẽ trầm trọng hơn nếu máy tính nạn nhân là nơi lưu trữ tài liệu mật của các tổ chức, công ty ho c tập đoàn lớn. Hacker có thể sẽ sao chép và khai thác nguồn tài liệu đó, ho c cũng có thể sẽ xóa chúng đi. Phân loại Trojan Hiện nay có rất nhiều trojan, nhưng có thể phân ra các loại cơ bản sau dựa vào tính chất của chúng: - Trojan dùng để truy cập từ xa: một khi những con Trojan này nhiễm vào hệ thống, nó sẽ gửi các username (tên đăng nhập), password (mật khẩu), và địa chỉ IP của máy tính đó cho hacker. Từ những tài nguyên này, hacker có thể truy cập vào máy đó đó bằng chính username và password lấy được. - Trojan gửi mật khẩu: đọc tất cả mật khẩu lưu trong cache và thông tin về máy nạn nhân rồi gửi về cho hacker mỗi khi nạn nhân online. - Trojan phá hủy sự tai hại của loại Trojan này đúng như cái tên của nó, chúng chỉ có một nhiệm vụ duy nhất là tiêu diệt tất cả file trên máy tính nạn nhân (file .exe, .dll, .ini ... ). Thật 'bất hạnh' cho những máy tính nào bị nhiễm con Trojan này, vì khi đó tất cả các dữ liệu trên máy tính sẽ ch ng còn gì. - FTP Trojan: loại này sẽ mở cổng 21 trên máy của nạn nhân để mọi người có thể kết nối tới mà không cần mật khẩu và họ sẽ toàn quyền tải bất kỳ dữ liệu nào xuống. - Keylogger: phần mềm này sẽ ghi lại tất cả các tác vụ bàn phím khi nạn nhân sử dụng máy tính, và gửi chúng cho hacker theo địa chỉ e-mail. 5.2.2.5. Sâu - worm Mọi sự tập trung hiện nay được hướng vào MSBlaster Worm và SoBig Virus bởi sức lây lan của nó. Trong khi Melissa Virus trở thành hiện tượng toàn cầu vào tháng 3 năm 1999 khi nó buộc Microsoft và hàng loạt công ty khác phải ngắt hệ thống E-mail của họ khỏi mạng cho đến khi Virus này được ngăn ch n thì ILOVEYOU Virus xuất hiện trong năm 2000 cũng có sức tàn phá không kém. Thật không ngờ khi con người nhận ra rằng cả Melissa và ILOVEYOU đều hết sức đơn giản. Worm là một chương trình máy tính có khả năng tự sao chép từ máy tính này sang máy tính khác. Worm thường lây nhiễm sang các máy tính khác nhau qua mạng máy tính. Qua mạng máy tính, Worm có thể phát triển cực nhanh từ một bản sao. Ch ng hạn chỉ trong chín giờ đồng hồ ngày 19 7 2001, CodeRed Worm đã nhân bản lên tới 250.000 lần. Worm thường khai thác những điểm yếu về bảo mật của các chươg trình ho c hệ điều hành. Slammer Worm đã khai thác lỗ hổng bảo mật của Microsoft SQL Server trong khi nó chỉ là một chương trình cực nhỏ (376Byte). CodeRed Worm làm cho mạng Internet chậm đáng kể khi tận dụng băng thông mạng để nhân bản. Mỗi bản sao của nó tự dò tìm trong mạng Internet để tìm ra 63 các Server sử dụng hệ điều hành Windows NT hay Windows 2000 chưa được cài các bản Patch sửa lỗi bảo mật. Mỗi khi tìm được một Server chưa được khắc phục lỗ hổng bảo mật, CodeRed Worm tự sinh ra một bản sao của nó và ghi vào Server này. ảo sao mới của nó lại tự dò tìm trên mạng để lây nhiễm sang các Server khác. Tùy thuộc vào số lượng các Server chưa được khắc phục lỗ hổng bảo mật, Worm có thể tạo ra hàng trăm ngàn bản sao. CodeRed Worm được thiết kế để thực hiện 3 mục tiêu sau: - Tự nhân bản trong 20 ngày đầu tiên của mỗi tháng. - Thay trang Web của Server mà nó nhiễm bằng trang Web có nội dung “Hacked by Chinese”. - Tấn công liên tục White House Web Server. Các phiên bản của CodeRed luôn biến đổi liên tục. Sau khi nhiễm vào Server, Worm này sẽ chọn một thời điểm định sẵn và tấn công vào omain www.whitehouse.gov. Các Server bị nhiễm sẽ đồng loạt gửi khoảng 100 kết nối tới cổng 80 của www.whitehouse.gov (198.137.240.91) khiến chính phủ Mỹ phải thay đổi IP của WebServer và khuyến cáo người sử dụng ngay lập tức phải nâng cấp WindowsNT và 2000 bằng các bản “vá” sửa lỗi. 5.2.2.6. Họ đa hình – polymorphic Những virus họ này có khả năng tự nhân bản nhưng ngụy trang thành những biến thể khác với mẫu đã biết để tránh bị các chương trình diệt virus phát hiện. Một chi của họ virus đa hình dùng các thuật toán mã hóa và giải mã khác nhau trên các hệ thống ho c thậm chí bên trong các tệp khác nhau, làm cho rất khó nhận dạng. Một chi khác lại thay đổi trình tự các lệnh và dùng các lệnh giả để đánh lừa các chương trình diệt virus. Nguy hiểm nhất là mutant thì sử dụng các số ngẫu nhiên để thay đổi mã tấn công và thuật toán giải mã. 5.2.2.7. Họ a dọa - hoaxes Đây không phải là virus mà chỉ là những thông điệp có vẻ như cảnh báo của một người nào đó tốt bụng nhưng nếu có nhiều người nhận nhẹ dạ cả tin lại gửi tiếp chúng đến những người khác thì có thể bùng lên một vụ lây lan đến mức nghẽn mạng và gây ra sự mất lòng tin. Trên thế giới có rất nhiều cơ sở dữ liệu cung cấp mẫu của các dạng thông điệp giả này và cần so sánh chúng với mỗi thông điệp cảnh báo vừa nhận được để khỏi bị lừa và tiếp tay cho tin t c. 5.2.2.8. Ngăn chặn sự xâm nhập Mục tiêu: - Phòng ngừa được sự xâm nhập của virus Virus tin học tuy ranh ma và nguy hiểm nhưng có thể bị ngăn ch n và loại trừ một cách dễ dàng. Có một số biện pháp dưới đây 1. Chương trình diệt virus - Anti-virus ùng những chương trình chống virus để phát hiện và diệt virus gọi là anti- virus. Thông thường các anti-virus sẽ tự động diệt virus nếu phát hiện. Với một 64 số chương trình chỉ phát hiện mà không diệt được, phải để ý đọc các thông báo của nó. Ðể sử dụng anti-virus hiệu quả, nên trang bị cho mình một vài chương trình để sử dụng kèm, cái này sẽ bổ khuyết cho cái kia thì kết quả sẽ tốt hơn. Một điều cần lưu ý là nên chạy anti-virus trong tình trạng bộ nhớ tốt (khởi động máy từ đĩa mềm sạch) thì việc quét virus mới hiệu quả và an toàn, không gây lan tràn virus trên đĩa cứng. Có hai loại anti-virus, ngoại nhập và nội địa. Các anti-virus ngoại đang được sử dụng phổ biến là SC N của Mc fee, Norton Anti-virus của Symantec, Toolkit, r. Solomon... Các anti-virus này đều là những sản phẩm thương mại. Ưu điểm của chúng là số lượng virus được cập nhật rất lớn, tìm-diệt hiệu quả, có đầy đủ các công cụ hỗ trợ tận tình (thậm chí tỉ mỉ đến sốt ruột). Nhược điểm của chúng là cồng kềnh. Các anti-virus nội thông dụng là 2 và K V. Ðây là các phần mềm miễn phí. Ngoài ưu điểm miễn phí, các anti-virus nội địa chạy rất nhanh do chúng nhỏ gọn, tìm-diệt khá hiệu quả và "rất nhạy cảm" với các virus nội địa. Nhược điểm của chúng là khả năng nhận biết các virus ngoại kém, ít được trang bị công cụ hỗ trợ và chế độ giao tiếp với người sử dụng, để khắc phục nhược điểm này, các anti-virus nội cố gắng cập nhật virus thường xuyên và phát hành nhanh chóng đến tay người dùng. Tuy nhiên cũng đừng quá tin tưởng vào các anti-virus. ởi vì anti-virus chỉ tìm- diệt được các virus mà nó đã cập nhật. Với các virus mới chưa được cập nhật vào thư viện chương trình thì anti-virus hoàn toàn không diệt được. Ðây chính là nhược điểm lớn nhất của các chương trình diệt virus. Xu hướng của các anti- virus hiện nay là cố gắng nhận dạng virus mà không cần cập nhật. Symantec đang triển khai hệ chống virus theo cơ chế miễn dịch của I M, sẽ phát hành trong tương lai. Phần mềm 2 nội địa cũng có những cố gắng nhất định trong việc nhận dạng virus lạ. Các phiên bản 2- Plus version 2xx cũng được trang bị các môđun nhận dạng New macro virus và New- virus, sử dụng cơ chế chẩn đoán thông minh dựa trên cơ sở tri thức của lý thuyết hệ chuyên gia. Ðây là các phiên bản thử nghiệm hướng tới hệ chương trình chống virus thông minh của chương trình này. Lúc đó phần mềm sẽ dự báo sự xuất hiện của các loại virus mới. Nhưng dù sao cũng nên tự trang bị thêm một số biện pháp phòng chống virus hữu hiệu như được đề cập sau đây. 2. Ðề phòng -virus Đừng bao giờ khởi động máy từ đĩa mềm nếu có đĩa cứng, ngoại trừ những trường hợp tối cần thiết như khi đĩa cứng bị trục tr c ch ng hạn. Nếu buộc phải khởi động từ đĩa mềm, hãy chắc rằng đĩa mềm này phải hoàn toàn sạch. Ðôi khi việc khởi động từ đĩa mềm lại xảy ra một cách ngẫu nhiên, ví dụ như để quên đĩa mềm trong ổ đĩa ở phiên làm việc trước. Nếu như trong oot record của đĩa mềm này có -virus, và nếu như ở phiên làm việc sau, quên không rút đĩa ra khỏi ổ thì -virus sẽ "lây nhiễm" vào đĩa cứng. Tuy nhiên có thể diệt bằng cách dùng D2-Plus đã dự trù trước các trường hợp này bằng chức năng chẩn đoán thông minh các New B-virus trên các đĩa mềm. Chỉ cần chạy 2 thường xuyên, 65 chương trình sẽ phân tích oot record của các đĩa mềm và sẽ dự báo sự có m t của virus dưới tên gọi PRO LE -Virus. 3. Ðề phòng F-virus Nguyên tắc chung là không được chạy các chương trình không rõ nguồn gốc. Hầu hết các chương trình hợp pháp được phát hành từ nhà sản xuất đều được đảm bảo. Vì vậy, khả năng tiềm tàng F-virus trong file COM,EXE chỉ còn xảy ra tại các chương trình trôi nổi (chuyền tay, lấy từ mạng,...). 4. Ðề phòng Macro virus Như trên đã nói, họ virus này lây trên văn bản và bảng tính của Microsoft. Vì vậy, khi nhận một file OC hay XL? bất kỳ, nhớ kiểm tra chúng trước khi mở ra. Ðiều phiền toái này có thể giải quyết bằng 2- Plus giống như trường hợp của New -virus, các New macro virus sẽ được nhận dạng dưới tên PRO LE Macro. Hơn nữa nếu sử dụng WinWord và Exel của Microsoft Office 97 thì không phải lo lắng gì cả. Chức năng uto ectect Macro virus của bộ Office này sẽ kích hoạt Warning ox nếu văn bản ho c bảng tính cần mở có chứa macro (chỉ cần isable). 5. Cách bảo vệ máy tính trước Trojan - Sử dụng những chương trình chống virus, trojan mới nhất của những hãng đáng tin cậy. - Để phát hiện xem máy tính có nhiễm Trojan hay không, bạn vào Start - > Run -> gõ regedit -> HKEY_LOCAL_MACHINE - > SOFTWARE -> Microsoft -> Windows -> CurrentVersion ->Run, và hãy nhìn vào cửa sổ bên phía tay phải. ảng này sẽ hiển thị các chương trình Windows sẽ nạp khi khởi động, và nếu nhìn thấy những chương trình lạ ngoài những chương trình bạn đã biết, ch ng hạn như: sub7, kuang, barok, thì hãy mạnh dạn xóa chúng (để xóa triệt để, bạn hãy nhìn vào đường dẫn để tìm tới nơi lưu các file đó), rồi sau đó hãy khởi động lại máy tính. - Nhấn tổ hợp phím Ctrl+ lt+ el để hiện thị bảng Close Program (Win9x), bảng Task Manager (WinNT, Win2K, và WinXP) để xem có chương trình nào lạ đang chạy không. Thường sẽ có một số loại Trojan sẽ không thể che dấu trước cơ chế này. - Sử dụng một số chương trình có thể quan sát máy của bạn và lập firewall như lockdown, log monitor, PrcView. - Không tải tệp từ những nguồn không rõ hay nhận mail của người lạ. - Trước khi chạy tệp lạ nào, kiểm tra trước B i tập thực h nh của học viên Câu 1: Lựa chọn một phần mềm Virus thông dụng để cài đ t trên hệ thống Câu 2: Thực hiện cách ngăn ch n utorun.inf. Virus.exe xâm nhập máy tính thông qua USB Hướng dẫn thực hiện 66 Để thực hiện việc vô hiệu hóa tính năng MountPoints2, bạn thực hiện các bước sau 1. Start > Run ho c Win + R 2. Nhập Regedit vào ô run > Enter 3. Tại cửa sổ Registry Editor thực hiện tại khóa: HKEY_CURENT_USER\Software\Microsoft\Windows\Curent Version\Explorer\MountPoints2 4. Nhấn phải chuột vào MountPoints2 > Permission... 67 5. Cửa sổ Pemission for MountPoints2 mở ra > dvanced 6. Tại cửa sổ thiết lập dvanced Security Settings for MountPoints2 > Permissions 68 * Win 7 : ỏ chọn tính năng Include inheritable pemssions from this object's parrent và hiện tại đang có 4 khóa đăng ký hiển thị trong khung Pemission entries. * Win XP : ỏ chọn tính năng Inherit from parent the pemission entries that apply to child objects. Include these with entries explicitly defined here. 7. Hộp thoại Windows Security xuất hiện > Remove 69 8. Tại cửa sổ dvanced Security Settings for MountPoints2 > pply 70 9. Hộp thoại Windows Security xuất hiện lần nữa với nội dung " ạn đã từ chối tất cả người dùng truy cập MountPoints2. Không một ai có thể truy cập MountPoints2 và chỉ có bạn có thể thay đổi sự cho phép. ạn có muốn tiếp tục?" > Yes > OK 2 lần > đóng cửa sổ Registry Editor > khởi động lại hệ thống. TÀI LIỆU THAM KHẢO [1]. THs. Ngô Bá Hùng-Ks. Phạm Thế phi Giáo trình mạng máy tính, Đại học Cần Thơ, năm 2005 [2]. Đ ng Xuân Hà, An toàn mạng máy tính Computer Networking năm 2005 [3]. Nguyễn nh Tuấn, ài giảng Kỹ thuật an toàn mạng , Trung tâm TH-NN Trí Đức, 2009 [4]. TS. Nguyễn Đại Thọ, An Toàn Mạng, Trường Đại học Công nghệ - ĐHQGHN, 2010

File đính kèm:

giao_trinh_mo_dun_an_toan_mang_nghe_quan_tri_mang_may_tinh.pdf

giao_trinh_mo_dun_an_toan_mang_nghe_quan_tri_mang_may_tinh.pdf