Báo cáo môn Công nghệ mạng - Virtual private network0

1.1 Lợi ích của VPN đem lại:

VPN làm giảm chi phí thưỉmg xuyên:

VPN cho phép tiết kiệm chi phí thuê đường truyền và giảm chi phí phát sinh cho nhân viên ở xa nhờ vào việc họ truy cập vào hệ thống mạng nội bộ thông qua các điểm cung cấp dịch vụ ở địa phương POP(Point of Presence), hạn chế thuê đường truy cập của nhà cung cấp dẫn đến giá thành cho việc kết nối Lan - to - Lan giảm đi đáng kế so với việc thuê đường Leased-Line

Giám chi phi quản lý và hỗ trợ:

Với việc sử dụng dịch vụ của nhà cung cấp, chúng ta chỉ phải quản lý các kết nối đầu cuối tại các chi nhánh mạng không phải quản lý các thiết bị chuyến mạch trên mạng. Đồng thời tận dụng cơ sở hạ tầng cùa mạng Internet và đội ngũ kỳ thuật của nhà cung cấp dịch vụ từ đó công ty có thể tập trung vào các đối tượng kinh doanh.

VPN đảm bảo an toàn thông tin, tính toàn vẹn và xác thực

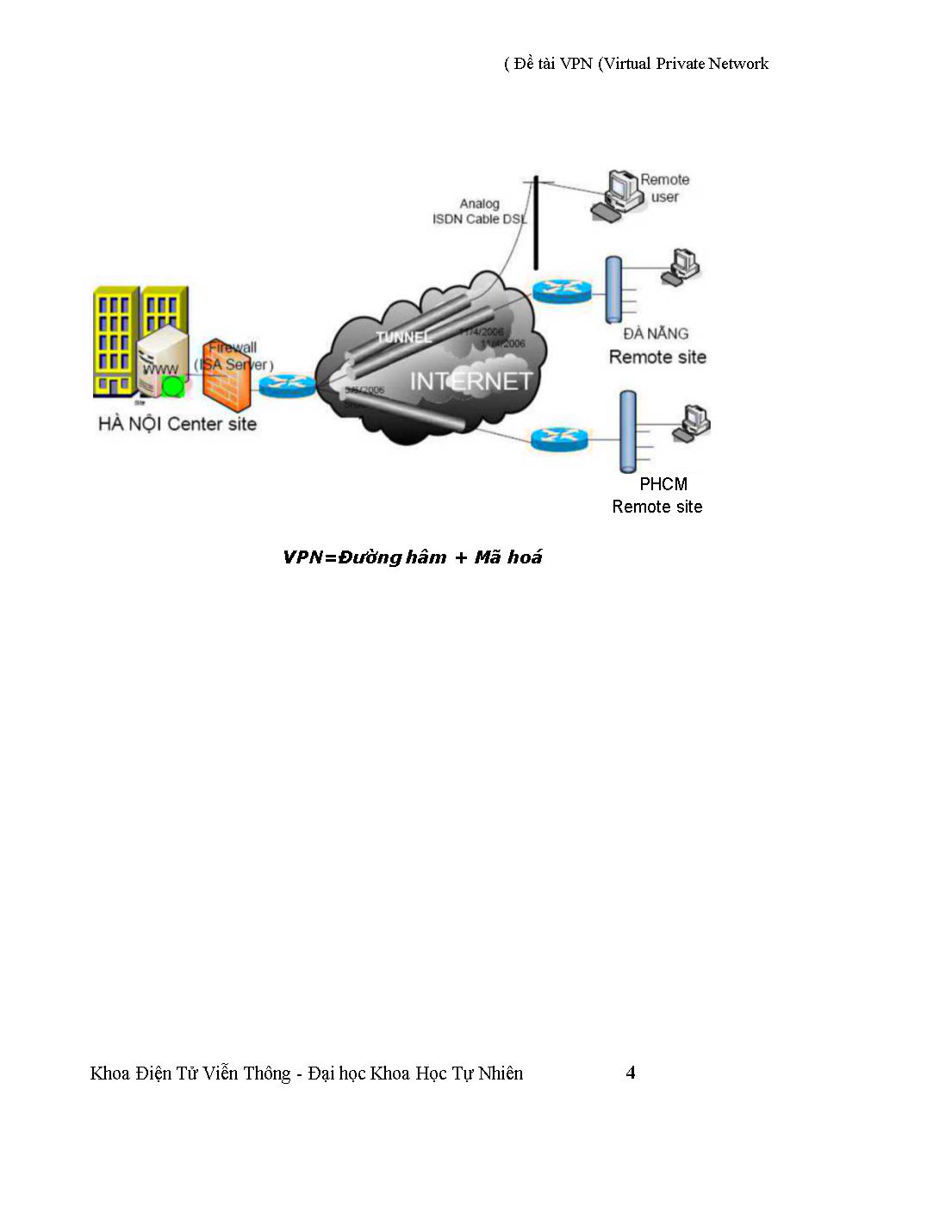

Dữ liệu truyền trên mạng được mã hoá bằng các thuật toán, đồng thời được truyền trong các đường hầm(Tunnle) nên thông tin có độ an toàn cao.

VPN dễ dàng kết nối các chi nhánh thành một mạng cục hộ

Với xu thể toàn cầu hoá, một công ty có thế có nhiều chi nhành tại nhiều quốc gia khác nhau. Việc tập trung quản lý thông tin tại tất cả các chi nhánh là cần thiết. VPN có thể dễ dàng kết nối hệ thống mạng giữa các chi nhành và văn phòng trung tâm thành một mạng LAN với chi phí thấp.

VPN hỗ trọ' các giao thức mạng thông dụng nhất hiện nay như TCP/IP

Bảo mật địa chỉ IP : thông tin được gừi đi trên VPN đã được mã hóa do đó các địa chỉ trên mạng riêng được che giấu và chỉ sử dụng các địa chỉ bên ngoài internet

1.2 Các thành phần cần thiết tạo nên kết nối VPN:

• User authentication : cung cấp co chế chứng thực người dùng, chỉ cho phép người dùng hợp lệ kết nổi vào hệ thống VPN

• Address management: cung cấp địa chỉ IP hợp lệ cho người dùng sau khi gia nhập hệ thống VPN để có thể truy cập tài nguyên trên mạng nội bộ

• Data Encryption : cung cấp giải pháp mã hóa dừ liệu trong quá trình truyền nhằm bảo đảm tính riêng tư và toàn vẹn dữ liệu.

• Key Management: cung cấp giải pháp quản lý các khóa dùng cho quá trình mã hóa và giải mã dữ liệu .

Trang 1

Trang 2

Trang 3

Trang 4

Trang 5

Trang 6

Trang 7

Trang 8

Trang 9

Trang 10

Tải về để xem bản đầy đủ

Tóm tắt nội dung tài liệu: Báo cáo môn Công nghệ mạng - Virtual private network0

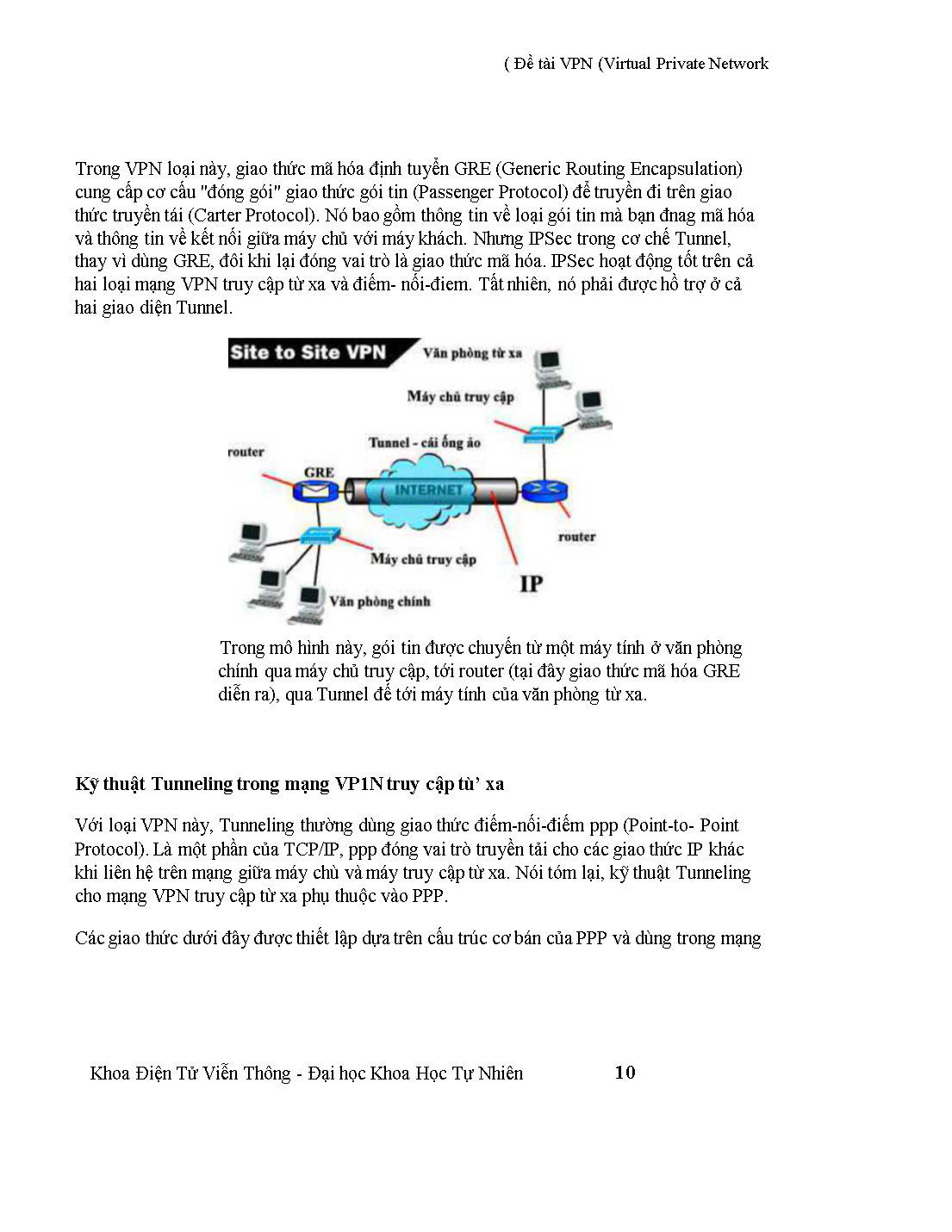

mật mã được xếp vào hai loại sau: Đối xứng(Symmetric) Bất đối xứng(Asymmetric) Thuật toán mật mã đối xứng(Symmetric) có đặc điếm là người nhận và người gửi cùng sử dụng chung một khoá bí mật(secret key). Bất kỳ ai có khoá bí mật đều có thể giải mã bản mã. Thuật toán mật mã bất đối xứng(Asymmetric) còn được biết đến như là thuật toán khoá công khai(Public Key). Khoá mã được gọi là khoá công khai và có thế được công bố, chỉ khoá ảo(Private Key) là cần được giữ bí mật. Như vậy Public Key và Private Key là liên quan đến nhau. Bất kỳ ai có Public Key đều có the mã hoá bản Plain Text nhưng chỉ có ai có Private Key mới có thế giải mã từ bản mã về dạng rõ. r .... c Cơ chê mã hoá và giải mã sừ dụng Public Key Đế minh hoạ cho thuật toán này, chúng ta quay trở lại ví dụ về bài toán mật mã điển hình là: Bob và Alice cần truyêng thông tin bí mật cho nhau sử dụng thuật toán mã hoá công khai. T lã hoá nội dung thong tin VI muạt toan nay xu ty cnạm nơn so VƠI muạt toan OO1 xứng, tuy nhiênPublic Key thường được dùng để giải quyết vấn đề phân phối Key cùa thuật toán đối xứng. Public Key không thay the Symmetric mà chúng trợ giúp lẫn nhau. Digital Signatures Một ứng dụng khác của thuật toán mâ hoá công khai là chữ ký điện tử(Digital Signature). Trở lại bài toán Alice và Bob. Lúc này Bob muốn chứng thực là thư Alice gửi cho mình do chính Alice gửi chứ không phái là một lá thư nặc danh từ một kẻ thức 3 nào đó. Do vậy một chữ ký điện tử được sinh ra và gắn kèm vào tệp tin của Alice, Bob sử dụng Public Key để giải mã và xác nhận đây đúng là chữ ký của Alice. Cơ chế xác thực như sau: Plain Text Plain Text Bob Plain Text HASH Matches Alice hashI%Z] — LZ-Z.Z-Z.J Alice's (J, Private Key Signed Message Digest Cơ chế xác thực chữ ký số Máy tính Alice sử dụng hàm HASH băm văn bản cần muốn gửi cho Bob thành một tệp 512 byte gọi là tệp HASH. Alice mã hoá tệp HASH với Private Key thành chữ ký số. Chữ ký số được đính kèm vào văn bản gửi đi Bob giải mã chữ ký điện tử của Alice với Public key tạo ra tệp HASH1 và sau đó sử dụng hàm HASH băm tệp Plain Text nhận được từ Alice tạo ra tệp HASH2 HASH1 và HASH2 được so sánh với nhau, nếu hợp nhất thì văn bản Bob nhận được đúng là của Alice gửi. IPSec Security Protocol Mục đích của IPSec là cung cấp dịch vụ bảo mật cho gói tin IP tại lớp Network. Những dịch vụ này bao gồm điều khiển truy cập, toàn vẹn dữ liệu, chứng thực và bảo mật dữ liệu. Encapsulating security payload (ESP) và authentication header (AH) là hai giao thức chính được sử dụng đe cung cấp tính năng bảo mật cho gói IP. IPSec hoạt động với hai cơ chế Transport Mode và Tunnel Mode IPSec Transport Mode Trong chế độ này một IPSec Transport Header(AH hoặc ESP) được chèn vào giữa IP Header và các Header lớ ) trên. Original IP Header TCP Data Original IP Header AH TCP Data I •< Authenticated Except Mutable Fields ► I Original IP Header ESP Header TCP Data ESP Header ESP Auth. Kh' l1 l1 Hình: Hiến thị một IP Packet được bảo vệ bởi IPSec trong chế độ Transport Mode Trong chế độ này, IP Header cũng giống như IP Header của gói dừ liệu gốc trừ trường IP Protocol là được thay đối nếu sử dụng giao thức ESP(50) hoặc AH(51) và IP Header Checksum là được tính toán lại. Trong chế độ này, địa chỉ IP đích trong IP Header là không được thay đối bởi IPSec nguồn vì vậy chế độ này chỉ được sử dụng để bảo vệ các gói có IP EndPoint và IPSec EndPoint giống nhau. IPSec Transport Mode là rất tôt khi bảo vệ luồng dữ liệu giữa hai host hơn là mô hình site-to-site. Hơn thế hai địa chỉ IP của hai host này phải được định tuyến(Nhìn thấy nhau trên mạng) điều đó tương đương với việc các Host không được phép NAT trên mang. Do vậy IPSec Transport Mode thường được dùng để bảo vệ các Tunnle do GRE khởi tạo giữa các VPN Getway trong mô hình Site-to-Site, IPSec Tunnỉe Mode Dịch vụ IPSec VPN sử dụng chế độ Transport và phương thức đóng gói GRE giữa các VPN Getway trong mô hình Site-to-Site là hiệu quả. Nhưng khi các Client kết nối vào Getway VPN thì từ Client và Getway VPN là chưa được bảo vệ, hơn thế khi các Client muốn kết nối vào một Site thì việc bảo vệ IPSec cũng là một vấn đề. IPSec Tunnle Mode ra đời để hồ trợ vấn đề này. Ở chế độ Tunnle Mode, gói IP nguồn được đóng gói trong một IP Datagram và một IPSec header(AH hoặc ESP) được chèn vào giữa outer và inner header, bởi vì đóng gói với một "outer" IP Packet, chế độ Tunnle được có thế được sử dụng đế cung cấp dịch vụ bảo mật giữa các IP Node đằng sau một VPN Getway Original IP Header TCP Data Original IP Header AH Original IP Header TCP Data l< Authenticated Except Mutable Fields ► ! New IP Header ESP Header Original IP Header TCP Data ESP Trailer ESP Auth I •< Authenticated ► I l< Encrypted ►! Hình: Gói IP trong chế độ IPSec Tunnle Encapsulating Security Header (ESP) ESP cung cấp sự bảo mật, toàn vẹn dữ liệu, và chứng thực nguồn gốc dữ liệu và dịch vụ chống tấn công Anti-reply Amt 8 15 24 Security Parameter Index (SPI) Sequence Number 15 31 Payload Data (Variable) Padding (0-255) Bytes Pad Length Report Handler Authentication Data (Variable) Original IP Header ESP Header TCP Data ESP Trailer ESP Authentication Khoal—“ — ~ Gói dữ liệu IP được bảo vệ bởi ESP ESP điền giá trị 50 trong IP Header. ESP Header được chèn vào sau IP Header và trước Header của giao thức lớp trên. IP Header có thể là một IP Header mới trong chế độ Tunnle hoặc là IP Header nguôn nếu trong chế độ Transport. Original IP Header TCP Data Authenticated Original IP Header ESP Header TCP Data ESP Trailer ESP Auth. Encrypted Gói IP được bảo vệ bởi ESP trong chế độ Transport Original IP Header TCP Data l< Authenticated ►! New IP Header ESP Header Original IP Header TCP Data ESP Trailer ESP Auth. Encrypted Gói IP được bảo vệ bởi ESP trong chế độ Tunnle Tham số bảo mật Security Parameter Index (SPI) trong ESP Header là một giá trị 32 bit được tích hợp với địa chỉ đích và giao thức trong IP Header. SPI là một số được lựa chọn bởi Host đích trong suốt quá trình diễn ra thương lượng Public Key giữa các Peer-to-Peer. số này tăng một cách tuần tự và nằm trong Header của người gửi. SPI kết hợp với cơ chế Slide Window tạo thành cơ chế chống tấn công Anti-Replay. Authentication Header (AH) AH cũng cung cấp cơ chế kiếm tra toàn vẹn dữ liệu, chứng thực dữ liệu và chống tấn công. Nhưng không giống EPS, nó không cung cấp cơ chế bảo mật dữ liệu. Phan Header cùa AH đơn giản hơn nhiều so với EPS AH là một giao thức IP, được xác định bởi giá trị 51 trong IP Header. Trong chế độ Transport, gá trị giao thức lớp trên được bảo vệ như ƯPD, TCP..., trong chế độ Tunnle, giá trị này là 4. Vị trí của AH trong chế độ Transport và Tunnle như trong hình sau: Hình: Gói IP được bảo vệ bởi AH trong chế độ Khoa Điện Tử ■ Transport Original IP Header TCP Data New IP Header AH Original IP Header TCP Data l1 Field in New IP Header GÓĨ IP bảo vệ bởi AH trong chế độ Tunnle Trong chế độ Transport, AH là rất tốt cho kết nối các endpoint sử dụng IPSec, trong chế độ Tunnle AH đóng gói gói IP và thêm IP Header vào phía trước Header. Qua đó AH trong chế độ Tunnle được sử dụng để cung cấp kết nối VPN end-to-end bảo mật. Tuy nhiên phần nội dung của gói tin là không được bảo mật Tiến trình chứng thực hắt tay 3 bước - Three-Way CHAP Authentication Process Khi thiết lập một kết nối VPN, Client, NAS hoặc Home Getway sử dụng cơ chế chứng thực qua 3 bước đe cho phép hoặc không cho phép(Allow or Denied) tài khoản được phép thiết lập kết nối. CHAP là giao thức chứng thực challenge/response(Hỏi đáp/phản hồi). Nó mã hoá Password thành một chữ ký có độ dài 64 bit thay cho việc gửi password đi trên mạng ở dạng Plain Text. Cơ chế này hỗ trợ bảo mật Password từ Client đến Home Getway. Tiến trình này được mô tả như sau: Khi user khởi tạo một phiên kết nối ppp với NAS, NAS gửi một challenge đến Client Client gửi một CHAP Response đến NAS trong đó có user ở dạng clear text, NAS sử dụng số khi user quay số đển đe xác nhận điểm cuối của đường ham IP. Tại điếm này ppp đàm phán và tạm dừng ở đó, và NAS hỏi một AAA Server về thông tin đường ham. AAA Server trợ giúp thông tin để chứng thực tunnle giữa NAS và Home Getway. NAS và Home Getway chứng thực và thiết lập đường hầm giữa NAS và Home Getway. Sau đó NAS chuyển các thông tin đàm phán ppp với Client đến Home Getway Home Getway chứng thực Client và sau đó trả về một Response, cái mà được chuyển tiếp qua NAS đến Client và gửi một CHAP success hoặc failure đến Client. Client Home gateway o Khoỉ ® o Ị CHAP challenge I Ị CHAP response ; CHAP success or failure Hĩnh: Tiến trình chứng thực CHAP 3 bước VI. Kết luận Hiện nay xu hướng các công ty có nhiều chi nhánh là phố biến, do nhu cầu trao đối thông tin giữa các chi nhánh là cần thiết và cấp bách. Do vậy trong tương lai, nhu cầu triển khai hệ thống mạng VPN giữa các chi nhánh trong một công ty là nhu cầu tất yếu. VI. Cách cấu hình mô hình VPN (Client to Site) Quy ước: card LAN: card mạng dùng đế nối giữa 2 máy với nhaucard INTERNET: card mạng nối đến switch để các máy đều thấy nhau và nối vào Router - Mô hình bài Lab như sau: **Quy ước: card LAN: card mạng dùng đế nối giữa 2 máy với nhau card INTERNET: card mạng nối đến switch để các máy đều thấy nhau và nối vào Router Client 1 : sử dụng 1 card Card LAN: IP Address : 172.16.1.2 Subnet Mask : 255.255.0.0 Default Gateway : 172.16.1.1 Preferred DNS : để trong SERVER1 Card LAN: IP Address : 172.16.1.1 Subnet Mask : 255.255.0.0 Default Gateway : để trong Preferred DNS : để trống Card INTERNET: IP Address : 192.168.1.1 Subnet Mask : 255.255.255.0 Default Gateway : 192.168.1.254 (trỏ về router) Preferred DNS : 210.245.24.20 Client2: sử dụng 1 card Card INTERNET IP Address : 10.0.0.5 Subnet Mask : 255.255.255.0 Default Gateway : 10.0.0.2 Preferred DNS : 210.245.24.20 Các biróc thục hiện NAT port 1723 của Router ADSL về máy SERVER1. Cấu hình VPN Server trên máy SERVER: Bưó’c 1 : Tạo user để Client2 kểt nối vào VPN Server User: ul Password: 123 -bỏ dâu chọn tại ô User must change password at next logon. OKOCho phép UI có quyền Allow access Bưó’c 2: Chọn Start — Programs — Administrative Tools — Routing and Remote Access. Trong cửa so Routing and Remote Access, Click chuột phải SERVER 1 — chọn Configure and Enable Routing and Remote Access. Carnot, Arr#« SfCYFai (Vx-rt Itlng and Remote Access Server ifnote Access, on the Action menu, dick Configure end Enable Routing out settingup 3 Routxiọ and Remote Access, deployment scenarios, end Ccr/igLf es Routnj and Remote Access for the sstected server - Bước 3: Cửa sổ Welcome to the Routing and Remote Access Server Setup Wizard, nhấn Next.Tại cửa số Configuration, check vào ô Remote Access (dial-up or VPN) và Next lis server through either a dial-up connection or a Configuration You can enable any of the following combinations of services, or you can customize this server. secure Virtual Private Network (VPN) Internet connection. c Network address translation (NAT) Allow internal clients to connect to the Internet using one public IP address. Virtual Private Network (VPN) access and NAT Allow remote clients to connect to this server through the Internet and local clients to connect to the Internet using a single public IP address. C” Secure connection between two private networks Connect this network to a remote network, such as a branch office. c Custom configuration Select any combination of the features available in Routing and Remote Access. For more information about these options, see Routing and Remote Access Help. - Bước 4: NextOCửa sổ Remote Access, check vào ô VPN Remote Access You can set up this server to receive both dial-up and VPN connections. p VF'N 2) ■ A 'jT'f'l Terver (also called a VPN gateway) can receive connections from remote clients through the Internet. F Dial-up A dial-up remote access server can receive connections directly from remote clients through dial-up media, such as a modem. - Bước 5: Cửa sổ VPN Connection ,chọn card INTERNET và bỏ dấu chọn tại ô ” Enable security on the selected... packet filters” , nhan Next. - Bước 6: Cửa sô IP Address Assignment, check vào Ô “From a specified range of addresses” nhan Next Routing and Remote Access Server Setup Wizard IP Address Assignment You can select the method for assigning IP addresses to remote clients. How do you want IP addresses to be assigned to remote clients? C' Automatically If you use a DHCP server to assign addresses, confam that it is configured properly. If you do not use a DHCP server, this server will generate the addresses. c* range of addresses? - Bước 7: Tại cửa số Address Range Assignment, chọn New Routing and Remote Access Server Setup Wizard Address Range Assignment You can specify the address ranges that this server will use to assign addresses to remote clients. Enter the address ranges (static pools) that you want to use. This server will assign all of the addresses in the first range before continuing to the next Address ranges: From Number Edit.., I Delete I < Back Cancel - Bước 8: Tại cửa so New Address Range, nhập vào Start IP và End IP, nhấn OK — Next - Bước 9: Tại cửa số Managing Multiple Remote Access Servers, check vào Ô “No, use Routing and ... requests”—>Next — > Finish —>OK Routing and Remote Access Server Setup Wizard Managing Multiple Remote Access Servers Connection requests can be authenticated locally or forwarded to a Remote Authentication Dial-In User Service (RADIUS) server for authentication Although Routing and Remote Access can authenticate connection requests, large networks that include multiple remote access servers often use a RADIUS server for central authentication If you are using a RADIUS server on your network, you can set up this server to forward authentication requests to the RADIUS server. Do you «*up IIIU VUI lơ worrwilll d RADItf iNg' use Routing arid Remote Access to authenticate conniectiai requests -MT. till? -pfyet to work with a RADIUS servet < Back Next > Cancel cấu hình VPN Client trên máy Client!: -Click chuột phải trên My Network Places chọn Properties - Create a new connection — cửa so Welcome —> Next. -Tại cửa so Network Connection Type —> check vào Ô “Connect to the network at my workplace” —>Next Cửa so Network Connection, check vào Ô “Virtual Private Network Connection” Next -Tại cửa sổ Connection Name —>tại ô Company Name gõ vào tên bất kỳ (VD:ITLab)-Next. -Tại cửa sổ VPN Server Selection, gõ Hostname đã đăng ký trên NO-IP vào ô “Host name or IP address ” —> Next —>Finish **Lưuý: Tại SERVER 1 bạn phải cài chương trình cập nhật IP cho host name banbeit.no-ip.com ! -Tại cửa số Connect, nhập User name là ul, Password là 123 và Connect VII. Tài liệu tham khảo 1 • Tài liệu VPN của ĐHSP Kỳ Thuật Hưng Yên Kỹ thuật mạng riêng ảo Biên soạn Trần Công Hùng Vnexpress.net

File đính kèm:

bao_cao_mon_cong_nghe_mang_virtual_private_network0.docx

bao_cao_mon_cong_nghe_mang_virtual_private_network0.docx