Bài giảng An ninh mạng viễn thông - Nguyễn Chiến Trinh

1.1 Khái niệm an toàn mạng truyền thông

Trư c đ y khi công nghệ máy tính chưa hát triển, khi nói đến vấn đề an toàn bảo

mật thông tin (Information Security), chúng ta thường hay nghĩ đến các biện há nhằm

đảm bảo cho thông tin được trao đổi hay cất giữ một cách an toàn và bí mật. Chẳng hạn

là các biện há như:

Đóng dấu và ký niêm hong một bức thư để biết rằng lá thư có được chuyển

nguyên vẹn đến người nhận hay không.

Dùng mật mã mã hóa bản tin để ch có người g i và người nhận hiểu được bản tin.

hương há này thường được s dụng trong chính trị và qu n sự.

Lưu giữ tài liệu mật trong các két sắt có khóa, tại các nơi được bảo vệ nghiêm

ngặt, ch có những người được cấ quyền m i có thể xem tài liệu.

V i sự hát triển mạnh mẽ của công nghệ thông tin, đặt biệt là sự hát triển của

mạng Internet, ngày càng có nhiều thông tin được lưu giữ trên máy vi tính và g i đi trên

mạng Internet. Và do đó xuất hiện nhu cầu về an toàn và bảo mật thông tin trên máy tính.

Có thể h n loại mô hình an toàn mạng thông tin trên máy tính theo hai hư ng

chính như sau:

1) Bảo vệ thông tin trong quá trình truyền thông tin trên mạng (Network Security)

2) Bảo vệ hệ thống máy tính, và mạng máy tính, khỏi sự x m nhậ há hoại từ bên

ngoài (System Security)

1.2 Kiến trúc an toàn

ITU-T đã đưa ra khuyến nghị X.800 định nghĩa kiến trúc an toàn cho mô hình OSI.

iến trúc an toàn OSI giú cho các nhà quản lý trong việc tổ chức cung cấ dịch vụ an

toàn. Hơn nữa, do kiến trúc này được hát triển như là chuẩn quốc tế, các nhà cung cấ

cơ sở hạ tầng cũng như nhà cung cấ thiết bị và dịch vụ có thể triển khai các đặc tính an

toàn cho các sản hẩm và dịch vụ của họ.

iến trúc an toàn tậ trung vào các kiểu tấn công, các cơ chế an toàn, và các dịch vụ

an toàn. Các đặc điểm này được định nghĩa ngắn gọn như sau:

Tấn công an toàn: bất kỳ hành động nào mà làm hại đến tính an toàn thông

tin của một tổ chức nào đó.

Cơ chế an toàn: quá trình được thiết kế để hát hiện, ngăn ngừa, hay khôi

hục lại các kiểu tấn công an toàn.

Dịch vụ an toàn: dịch vụ truyền thông làm tăng cường tính an toàn của hệ

thống x lý dữ liệu và thông tin của một tổ chức. Các dịch vụ này thường

dùng để chống lại các tấn công an toàn, và các dịch vụ này tận dụng một

hoặc nhiều cơ chế an toàn để cung cấ dịch vụ.

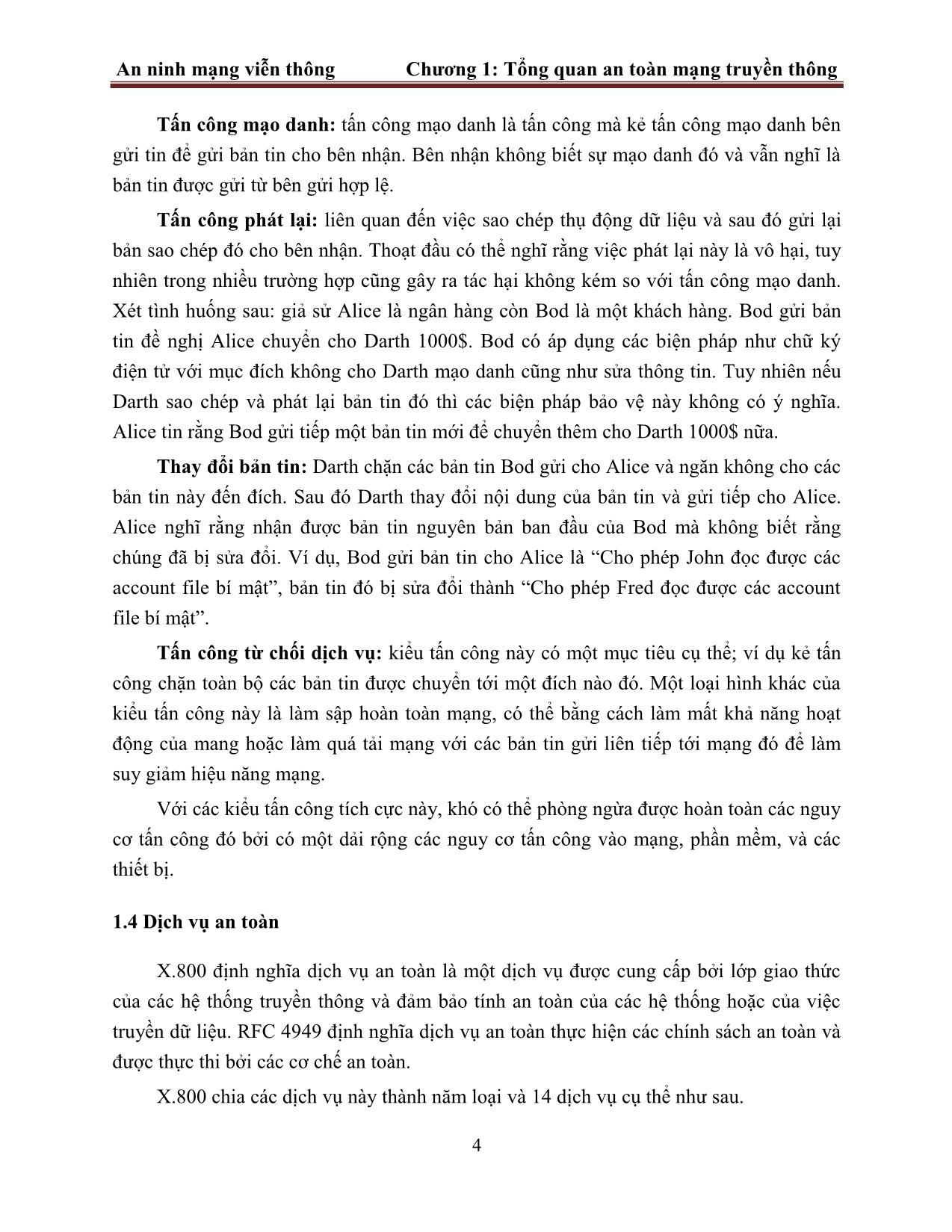

1.3 Tấn công mạng

Về cơ bản, tấn công mạng được chia thành 2 loại đó là tấn công thụ động và tấn

công tích cực. Tấn công thụ động là việc cố gắng lấy hoặc lợi dụng thông tin hệ thống

nhưng không ảnh hưởng đến các tài nguyên hệ thống. Tấn công tích cực là các hành động

cố gắng thay đổi các tài nguyên hệ thống hoặc g y ảnh hưởng đến hoạt động của họ.

Các kiểu tấn công thụ động

Các tấn công thụ động (hình 1.1) về bản chất là các hành động nghe trộm, hoặc

giám sát các hoạt động truyền thông. Mục tiêu của kẻ tấn công là lấy được thông tin đang

được truyền đi. Hai kiểu của tấn công thụ động là xem trộm các nội dung bản tin và h n

tích lưu lượng.

Trang 1

Trang 2

Trang 3

Trang 4

Trang 5

Trang 6

Trang 7

Trang 8

Trang 9

Trang 10

Tải về để xem bản đầy đủ

Tóm tắt nội dung tài liệu: Bài giảng An ninh mạng viễn thông - Nguyễn Chiến Trinh

người dùng làm (các tham số sinh trác học động): Các ví dụ bao gồm sự xác nhận bằng mẫu giọng nói, các đặc tính chữ viết tay và nhị gõ. Tất cả các hương há này khi được thực hiện và s dụng đúng cách có thể cung cấ nhận thực người dùng an ninh. Tuy nhiên, mỗi hương há đều có những vấn đề. Một kẻ địch có thể đoán được hoặc đánh cắ mật khẩu. Tương tự, một kẻ địch có thể có khả năng đánh lừa hoặc đánh cắ một dấu hiệu. Một người dùng có thể quên mật khẩu hoặc đánh mất dấu hiệu. Hơn nữa, có một lượng truyền thông quản lý đáng kể cho việc quản lý mật khẩu và thông tin dấu hiệu trên hệ thống và bảo mật những thông tin này trên hệ thống. So v i nhận thực bằng sinh trắc, có rất nhiều vấn đề, bao gồm việc đối hó v i các lỗi, chấ nhận người dùng, giá thành, và sự tiện dụng. Đối v i nhận thực người dùng dựa trên mạng, các hương há quan trọng nhất bao gồm các khóa mật mã và một vài điều mà cá nh n người dùng biết, như là một mật khẩu. Nh n thực ẫn nhau Một lĩnh vực ứng dụng quan trọng là các giao thức nhận thực lẫn nhau. Các giao thức này cho hé các bên tham gia truyền thông thuyết hục lẫn nhau về danh tính của mỗi bên và để trao đổi các khóa hiên. Trọng t m của bài toán trao đổi khóa nhận thực là hai vấn đề: tính bảo mật và vấn đề vô hạn. Để ngăn chặn sự mạo danh và ngăn chặn sự x m hại khóa hiên, thông tin nhận dạng và khóa hiên cần thiết hải được trao đổi ở dạng mã hóa. Điều này yêu cầu sự có mặt trư c đó của các khóa bí mật hoặc công khai mà có thể được s dụng cho mục đích này. Thứ hai, vấn đề vô hạn là quan trọng vì nguy cơ hát lại bản tin. Sự hát lại như vậy trong trường hợ tồi tệ nhất có thể cho hé một kẻ địch x m hại một khóa hiên hoặc mạo danh một bên nào đó thành công. Trong trường hợ ít nguy hại nhất, một tấn công hát lại thành công có thể làm há vỡ sự vận hành bằng cách đưa cho các bên các bản tin mạo danh bản tin thật. Các ví dụ sau đ y liệt kê các kiểu tấn công hát lại: (1) Tấn công hát lại đơn giản nhất là trường hợ trong đó kẻ địch ch đơn giản sao ché một bản tin và hát lại nó sau đó. 147 An ninh mạng viễn thông Tài liệu tham khảo (2) Một kẻ địch có thể hát lại bản tin được gắn nhãn thời gian trong c a sổ thời gian có hiệu lực. Nếu cả bản góc và bản hát lại đến trong cùng c a sổ thời gian, biến cố này có thể được ghi lại (logged). (3) Như v i ví dụ (2), một kẻ địch có thể hát lại một bản tin được gắn nhãn thời gian trong c a sổ thời gian có hiệu lực, nhưng thêm vào đó, kẻ tấn công loại bỏ bản tin gốc. Do vậy, sự lặ lại không thể bị hát hiện. (4) Một tấn công khác liên quan t i hát lại chiều nghịch không s a đổi. Đ y là một hát lại t i người g i. Tấn công này là có thể xáy ra nếu mã hóa đối xứng được s dụng và người g i không thể dễ dàng ghi nhận sự khác biệt giữa các bản tin dược g i và các bản tin được nhận trên cơ sở nội dung. Một hương há tiế cận để đối hó v i các tấn công hát lại là thêm vào một số thứ tự đối v i mỗi bản tin được s dụng trong một trao đổi nhận thực. Một bản tin m i được chấ nhận ch khi số trình tự của nó là đúng tuần tự. hó khăn đối v i tiế cận này là nó yêu cầu mỗi bên duy trì số trình tự gần nhất đối v i mỗi bên tham gia xác nhận mà nó vừa thỏa thuận. Do đó, các số trình tự thường không được s dụng cho việc trao đổi nhận thực và khóa. Thay vào đó, một trong các tiế cận hổ biến sau đ y được s dụng: Các nhãn thời gian: Bên A chấ nhận bản tin là tươi m i ch khi bản tin chứa một nhãn thời gian mà v i sự đánh giá của A, nó là đủ gần v i sự hiểu biết của A về thời gian đúng. Tiế cận này yêu cầu các đồng hồ giữa các bên tham gia khác nhau được đồng bộ. Thách đố/đá ứng: Bên A, chấ nhận một bản tin tươi m i từ B, đầu tiên g i B một “thách đố” và yêu cầu bản tin tiế theo ( hản hồi) nhận được từ B chứa giá trị hản hồi đúng tương ứng v i thách đố. Có thể lậ luận rằng tiế cận nhãn thời gian không nên được s dụng đối v i các ứng dụng hư ng kết nối vì các khó khăn cố hữu v i kỹ thuật này. Đầu tiên, một số loại giao thức cần duy trì đồng bộ giữa các đồng hồ của các bộ vi x lý khác nhau. Giao thức này cũng hải chịu được lỗi, để đối hó v i các lỗi trong mạng và bảo mật, để đối hó v i các tấn công thù địch. Thứ hai, cơ hội cho một tấn công thành công sẽ nảy sinh nếu có sự mất đồng bộ tạm thời do một lỗi trong cơ cấu đồng hồ của một trong các bên tham gia. Cuối cùng, do bản tính thay đổi và không dự đoán được của trễ trong mạng, các đồng hồ được h n bố không thể duy trì sự đồng bộ chính xác. Do đó, bất kỳ thủ tục dựa trên 148 An ninh mạng viễn thông Tài liệu tham khảo nhãn thời gian nào hải cho hé một c a sổ thời gian đủ l n để chịu được trễ trong mạng và đủ nhỏ để tối thiểu hóa cơ hội tấn công. Mặt khác, tiế cận thách đố/ hản hồi là không hù hợ v i ứng dụng hi kết nối, do nó yêu cầu truyền thông bắt tay trư c khi có bất kỳ truyền dẫn kết nối nào, đi ngược lại hần l n đặc tính chính của truyền thông hi kết nối. V i các ứng dụng như thế, sự tin tưởng đối v i một vài máy chủ bảo mật thời gian và một nỗ lực kiên định của mỗi bên để giữ các đồng hồ của mình đồng bộ có lẽ là tiế cận tốt nhất. Nh n thực một chi u Mã hóa đối v i nhận thực một chiều được hát triển hổ biến là thư điện t . Bản tính rất tự nhiên của thư điện t , và các lợi ích chính của nó là không cần người g i và người nhận trực tuyến ở tại cùng một thời điểm. Thay vào đó, bản tin thư điện t được chuyển tiế t i hộ thư điện t của người nhận, nơi nó được lưu đệm cho t i khi người nhận có khả năng đọc được nó. “Bì thư” hoặc tiêu đề của bản tin email cần hải rõ ràng để bản tin có thể được x lý bởi giao thức lưu và chuyển tiế email, như giao thức truyền tải thư đơn giản (Sim le Mail Tansfer Protocol - SMT ) hoặc X.400. Tuy nhiên, thông thường ta muốn giao thức x lý không yêu cầu tiế cận dạng bản rõ của bản tin, bởi vì điều đó yêu cầu việc tin cậy cơ chế x lý thư. Theo đó, bản tin email cần được mã hóa và hệ thống x lý mail không sở hữu khóa giải mã. Yêu cầu thứ hai là sự nhận thực. Thông thường, người nhận muốn một vài đảm bảo rằng bản tin đến từ đúng người g i. 5.2.2 Xác thực người dùng sử dụng mật mã khóa đối xứng Xác thực lẫn nhau Như đã được thảo luận ở hần trên, hai mức độ của các khóa mã hóa đối xứng có thể được s dụng để cung cấ bảo mật cho truyền thông trong môi trường h n hối. Nhìn chung, chiến lược này liên quan đến việc s dụng trung t m h n hối khóa đáng tin cậy ( DC). Mỗi sự kiện trong mạng chia sẻ một khóa bí mật, được biết đến như một khóa chính, v i DC. DC có trách nhiệm tạo các khóa được s dụng v i thời gian ngắn qua kết nối giữa hai bên, được biết như các khóa hiên, và h n hối những khóa s dụng các khóa chính để bảo vệ sự h n tán. Needham và Schroeder đưa ra một giao thức h n hối khóa bí mật s dụng DC gồm các đặc điểm xác thực. Giao thức có thể được tóm tắt như sau. 149 An ninh mạng viễn thông Tài liệu tham khảo 1. A -> KDC: IDAB|| ID || N1 2. KDC -> A: EK(a ,[ K s || ID B || N1 || EK ( b ,[ KID s || A ])]) 3. A -> B: E( Kb ,[ K s || ID A ]) 4. B -> A: EKN(,)s 2 5. A -> B: EKN(s ,f (2 )) Các khóa bí mật Ka và Kb được chia sẻ tương ứng giữa A v i DC và B v i DC. Mục đích của giao thức là để h n hối một cách an toàn khóa hiên Ks t i A và B. Để an toàn có được một khóa hiên m i trong bư c 2. Bản tin trong bư c 3 có thể được giải mã, và ch B m i có thể hiểu được. Bư c 4 B g i lại Ks cho A, và bư c 5 A đảm bảo khóa Ks cho B, và đảm bảo v i B rằng đ y là bản tin m i vì s dụng N2. Mục đích của bư c 4 và 5 là để ngăn chặn một số loại tấn công hát lại. Cụ thể, nếu một kể tấn công có thể nắm bắt được bản tin ở bư c 3 và hát lại nó, điều này sẽ làm gián đoạn hoạt động tại B. Mặc dù việc bắt tay ở bư c 4 và bư c 5, giao thức vẫn có thể bị tấn công bởi tấn công hát lại. Giả s một kẻ tấn công X đã có thể thỏa hiệ một khóa hiên cũ. Thừa nhận rằng, đ y là một sự cố khó khăn hơn khi kẻ tấn công đơn giản quan sát và ghi lại bư c 3. Tuy nhiên, đó là một nguy cơ bảo mật tiềm tàng. X có thể mạo danh A và lừa B s dụng khóa cũ bằng cách hát lại bư c 3. Nếu B không nh rằng tất cả khóa hiên vô hạn trư c đó được s dụng v i A, B sẽ không thể xác định rằng đ y là hát lại. Nếu X có thể đánh chặn tại bản tin bắt tay ở bư c 4, sau đó nó có thể mạo danh để g i hản hồi cho B tại bư c 5. Từ thời điểm này, X có thể g i tin nhắn giả đến B để B đưa t i A một khóa hiên được xác thực. Denning đề xuất khắc hục điểm yếu này bằng cách s a đổi các giao thức Needham/Schroeder trong đó bao gồm việc bổ sung các tem thời gian cho các bư c 2 và 3. V i giả thiết rằng khóa chính, Ka và Kb, được an toàn, và nó bao gồm các bư c sau đ y: 1. A -> KDC: IDAB|| ID 2. KDC -> A: EK(a ,[ K s || ID B || TEK || ( b ,[ K s || ID A || T ])]) 3. A -> B: E( Kb ,[ K s || ID A || T ]) 4. B -> A: EKN(,)s 1 5. A -> B: EKN(s ,f (1 )) 150 An ninh mạng viễn thông Tài liệu tham khảo T là tem thời gian đảm bảo rằng A và B s dụng khóa hiên m i được tạo ra. Vì thế, cả A và B biết rằng h n hối khóa là một trao đổi m i. A và B có thể xác nhận kị thời bằng cách kiểm tra như sau: | Clock T | t12 t Trong đó t1 là được ư c tính là thời gian chêch lệch giữa đồng hồ của DC và đồng hồ cục bộ (A hoặc B) và t2 là thời gian trễ dự kiến của mạng. Mỗi nút có thể thiết lậ đồng hồ của mình dựa vào một số nguồn tham khảo tiêu chuẩn. Bởi vì tem thời gian T được mã hóa bằng cách s dụng các khóa chính an toàn, ngay cả khi kẻ tấn công biết được khóa hiên cũ, vẫn không thể thành công bởi vì hát lại ở bư c 3 sẽ được hát hiện bởi B. Các bư c 4 và 5 để xác nhận nhận được khóa hiên tại B. Giao thức Denning tăng mức độ bảo mật cho giao thức Needham/Schroeder nhưng một mối quan t m m i được đặt ra: cụ thể là chương trình m i này đòi hỏi hải hụ thuộc vào đồng hồ được đồng bộ trên toàn mạng và tạo ra nguy cơ khác. Nguy cơ này được dựa trên sự thật rằng các đồng hộ được h n hối có thể không được đồng bộ v i việc đồng hồ bị há hoại hoặc lỗi trong các cơ chế đồng bộ. Vấn đề xảy ra khi đồng hồ của người g i nhanh hơn đồng hồ của người nhận. Trong trường hợ này, có cơ hội có thể bị đánh chặn một bản tin từ hía người g i và hát lại nó sau khi tem thời gian trong bản tin trở thành hiện tại tại vị trí của người nhận. Một cách để đối hó v i các cuộc tấn công hát lại-bỏ gói tin là thực thi những yêu cầu thường xuyên kiểm tra đồng hồ của họ dựa vào đồng hồ của DC. Ngoài ra, việc cần đồng bộ hóa đồng hồ có thể dựa trên giao thức bắt tay s dụng nounce. Các giao thức Needham/Schroeder dựa trên nounce vẫn có một vài lỗ hổng và được cải thiện như sau: 1. A -> B: IDAa|| N 2. B -> KDC: IDB|| N b || E ( K b ,[ ID A || N a || T ]) 3. KDC -> A: EKIDNKT(a ,[ B || a || s || b ]) || EKIDKT ( b ,[ A || s || b ]) || N b 4. A -> B: E( Kb ,[ ID A || K s || T b ])||( E K s , N b ) V i từng bư c trao đổi như sau: 1. hởi đầu bằng việc trao đổi xác thực bằng cách tạo ra một nounce Na và g i cộng thêm nhận dạng của A đến B trong bản rõ. Nonce này sẽ được trả lại cho A trong một tin nhắn mã hóa bao gồm các khóa hiên, đảm bảo tính kị thời của nó. 2. B cảnh báo DC rằng cần một khóa hiên. Và g i bản tin của nó đến DC bao gồm nhận dạng của B và một nonce Nb. Nonce này sẽ được trả lại cho B trong một 151 An ninh mạng viễn thông Tài liệu tham khảo bản tin được mã hóa bao gồm khóa hiên, đảm bảo tính kị thời của B. Bản tin của B đến DC cũng bảo gồm một khối được mã hóa và khóa bí mật được chia sẻ bởi B t i DC. hối này được s dụng để hư ng dẫn các DC hát hành chứng ch t i A; khối xác định người nhận các thông tin, đưa ra một khoảng thời gian cho các thông tin và các nonce nhận được từ A. 3. DC đưa cho A nonce của B và một khối đã mã hóa v i khóa bí mật của B đã chia sẻ v i DC. hối hục vụ như một “tấm thẻ” có thể được s dụng bởi A để xác thực bư c tiế theo. DC cũng g i đến A một khối mã hóa v i khóa bí mật đưuọc chia sẻ bởi A và DC. hối này xác nhận rằng B đã nhận được bản tin ban đầu của A (IDB) và điều này là một bản tin kị thời và không hải là hát lại (Na) và nó cung cấ A v i một khóa hiên (Ks) và gi i hạn thời gian s dụng của nó (Tb). 4. Truyền tải thẻ đến B, cùng v i nonce của B, sau này được mã hóa v i khóa hiên. Các thẻ cung cấ cho B v i một khóa bí mật được s dụng để giải mã E(Ks,Nb) để hục hồi các nonce. Thực tế là nonce B được mã hóa v i khóa hiên xác nhận rằng bản tin đến từ A và không hải là bản tin hát lại. Giao thức này cung cấ một cách hiệu quả, hương tiện an toàn cho A và B để thiết lậ một hiên làm việc v i một khóa hiên an toàn. Hơn nữa, các giao thức đưa cho A sở hữu một khóa có thể được s dụng để xác thực sau đó t i B, tránh sự liên lạc v i máy chủ xác thực nhiều lần. Giả s rằng A và B thiết lậ một hiên bằng cách s dụng giao thức nói trên và sau đó kết thúc hiên làm việc đó. Sau đó, nhưng trong gi i hạn thời gian được thiết lậ bởi giao thức, A mong muốn có thêm một hiên làm việc m i v i B. Giao thức được mô tả như sau: ' 1. A -> B: E( Kb ,[ ID A || K s || T b ]) || N a '' 2. B -> A: NEKNb|| ( s , a ) ' 3. A -> B: EKN(,)sb hi B nhận được bản tin ở bư c 1, nó xác minh rằng thẻ chưa hết hạn. Các nonce ' ' m i được tạo ra và Na và Nb đảm bảo mỗi bên không có tấn công hát lại. Trong tất cả những điều trên, thời gian quy định tại Tb là thời gian tương đối so v i đồng hồ B. Như vậy, tem thời gian này không yêu cầu đồng hồ đồng bộ, vì tem thời gian B kiểm tra do chính nó tạo ra. 152 An ninh mạng viễn thông Tài liệu tham khảo Xác thực một chi u Trong kịch bản mã hóa đối xứng thì kịch bản h n bổ khóa h n tán là không thực tế. Cơ chế này yêu cầu hía người g i đặt ra một yêu cầu đến người nhận đã xác định từ trư c, đợi một đá ứng chứa một khóa hiên, và sau đó ch g i một bản tin. V i một vài hương há cải tiến, s dụng DC là một ứng c viên cho mã hóa thư điện t . Bởi vì chúng ta mong muốn tránh được yêu cầu người nhận (B) hải trực tuyến trên mạng tại cùng thời điểm v i người g i (A), các bư c 4 và 5 hải được loại bỏ. Đối v i một bản tin có nội dung là M, thứ tự thực hiện như sau: 1.A KDC : IDAB ID N1 2.KDC A : EK (a ,[ K s ID B N1 EK ( b ,[ K s ID A ])]) 3.A B :(,[ E Kb K s ID A ])(,) E K s M Hư ng tiế cận này đảm bảo rằng ch người nhận được xác định trư c của bản tin m i có thể đọc nó. Nó cũng cung cấ một mức nhận thực mà người g i là A. Như đã ch rõ ở trên giao thức này không chống lại được kiểu tấn công hát lại. Một vài gi i hạn hòng thủ có thể được cung cấ bằng cách gán them một tem thời gian (timestam ) v i bản tin. Tuy nhiên, vì các trễ tiềm ẩn trong tiến trình g i thư điện t , nên các tem thời gian bị gi i hạn về tính hữu dụng. C H I V N T C I CHƯ NG - Tóm lược đặc điểm cơ bản của các mô hình h n hối khóa - Các đặc trưng cơ bản của chứng ch số X509 - Các nguyên tắc xác thực người dùng 153

File đính kèm:

bai_giang_an_ninh_mang_vien_thong_nguyen_chien_trinh.pdf

bai_giang_an_ninh_mang_vien_thong_nguyen_chien_trinh.pdf