Giải pháp kết hợp giám sát và đánh giá an toàn cổng thông tin điện tử theo chuẩn

Giám sát và đánh giá an toàn là hai nhiệm vụ

tuy có vẻ tách biệt song lại có mối quan hệ mật thiết với

nhau. Hầu hết các giải pháp đã biết tới nay thường chỉ

tập trung vào một trong hai nhiệm vụ trên. Mặt khác,

chưa có giải pháp nào theo một tiêu chuẩn đã công bố.

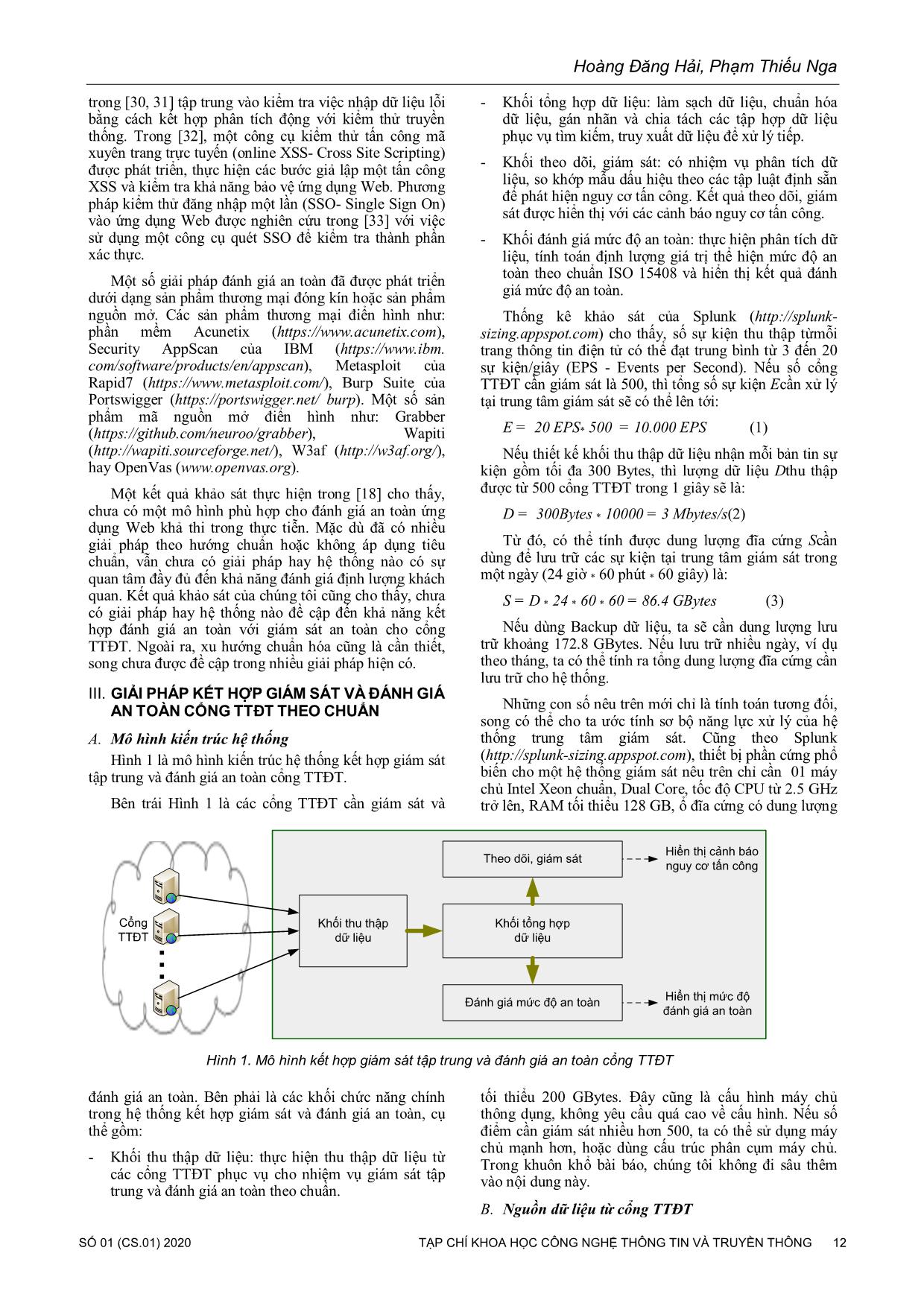

Bài báo này đề xuất một giải pháp kết hợp giám sát tập

trung và đánh giá an toàn cho cổng thông tin điện tử theo

chuẩn, cụ thể là chuẩn ISO 15408. Ý tưởng của giải pháp

là đưa ra một kiến trúc hệ thống xuyên suốt quá trình

giám sát, thu thập dữ liệu, đánh giá mức độ an toàn cho

mạng giám sát cỡ lớn theo phương thức tập trung. Giải

pháp sử dụng dữ liệu thu thập cho cả nhiệm vụ phát hiện

nguy cơ tấn công và đánh giá an toàn. Phương pháp thứ

bậc phân tích được áp dụng để tính trọng số cho các lớp

chức năng an toàn theo ISO 15408 và đưa ra kết quả

đánh giá định lượng mức độ an toàn cho cổng thông tin

điện tử. Thử nghiệm đã được thực hiện với gần 200 cổng

TTĐT.

Trang 1

Trang 2

Trang 3

Trang 4

Trang 5

Trang 6

Trang 7

Trang 8

Trang 9

Trang 10

Tải về để xem bản đầy đủ

Tóm tắt nội dung tài liệu: Giải pháp kết hợp giám sát và đánh giá an toàn cổng thông tin điện tử theo chuẩn

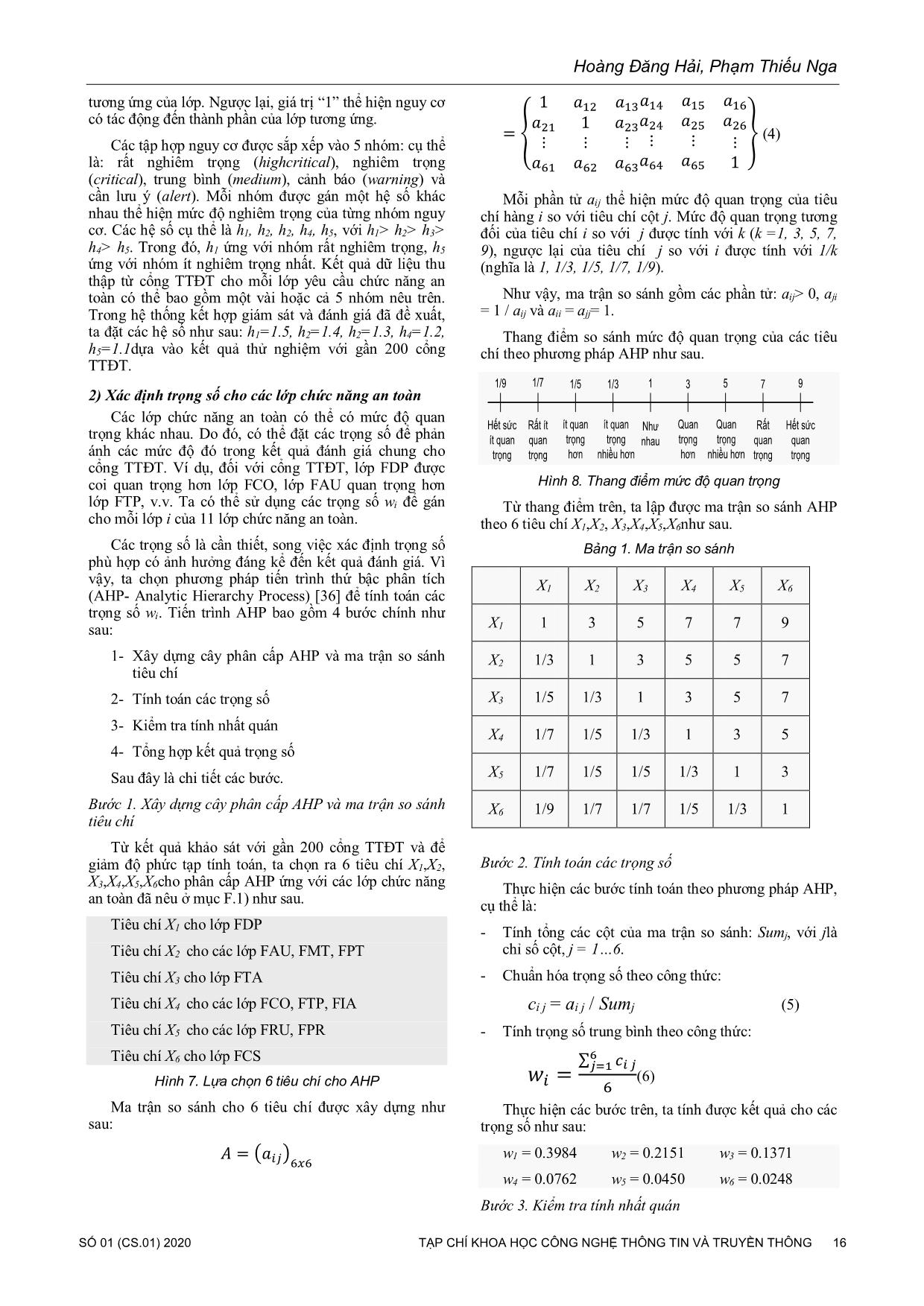

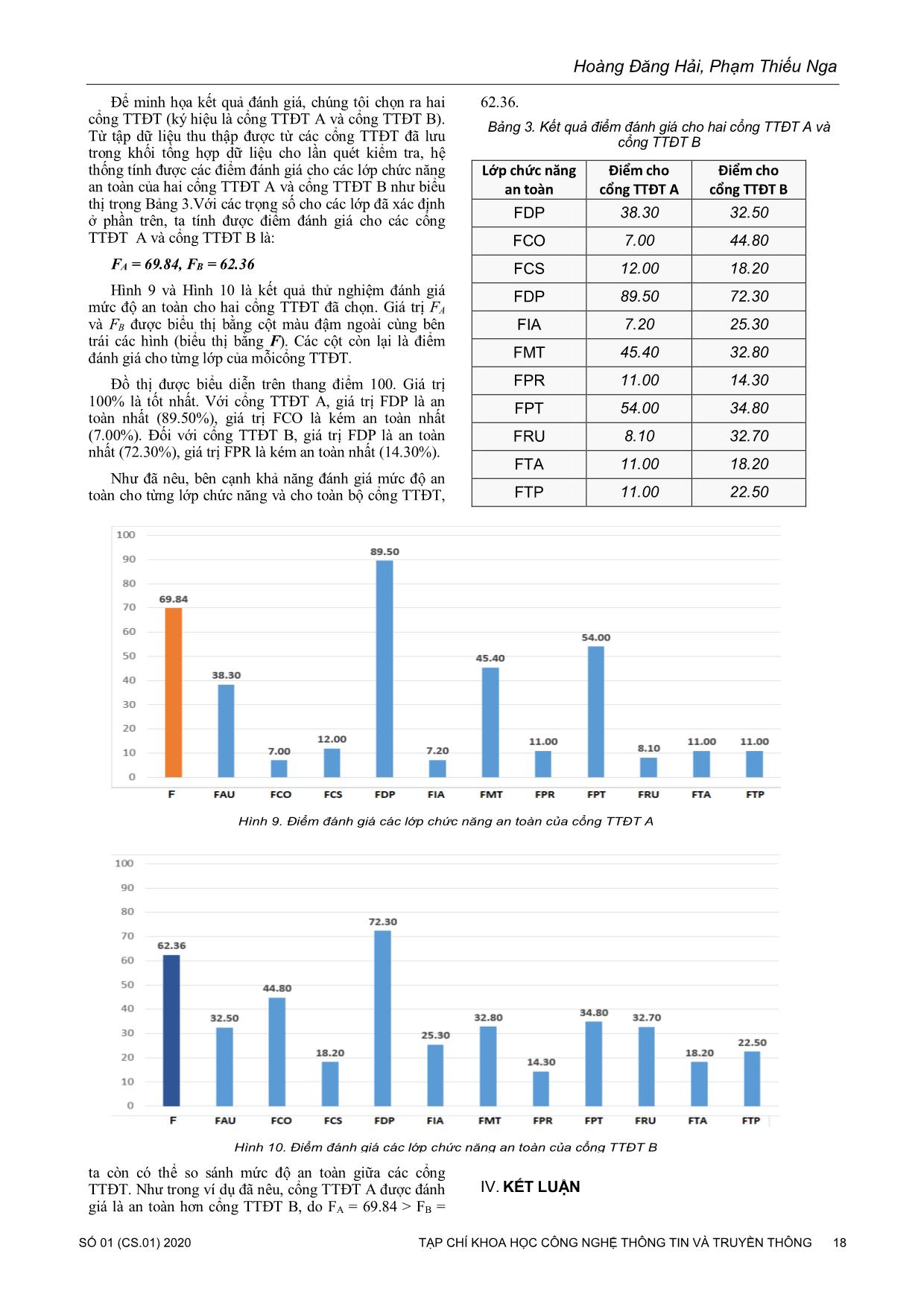

(10) Trong đó RI là chỉ số ngẫu nhiên (Random Index). Với 6 tiêu chí, ta có thể sử dụng bảng tham số trong [36] để chọn RI = 1.24 Tỷ số CR sẽ là: CR = 0.0315 / 1.24 = 0.0254 (11) Kết quả CR = 0.0254 nhỏ hơn 0.1.Do vậy, theo phương pháp AHP [36] ta có thể kết luận là các trọng số đã tính được là phù hợp, chấp nhận được. Bước 4. Tổng hợp kết quả trọng số Trọng số cho các lớp chức năng an toàn được tổng hợp trong Bảng 2 như sau. Bảng 2. Trọng số cho các lớp Lớp chức năng an toàn Trọng số FAU w2 = 0.2151 FCO w4 = 0.0762 FCS w6 = 0.0248 FDP w1 = 0.3984 FIA w4 = 0.0762 FMT w2 = 0.2151 FPR w5 = 0.0450 FPT w2 = 0.2151 FRU w5 = 0.0450 FTA w3 = 0.1371 FTP w4 = 0.0762 3) Xác định mức độ an toàn cho cổng TTĐT Như đã nêu ở phần đầu mục F, các bước tạo hồ sơ bảo vệ theo chuẩn và xác định trọng số cho các lớp chỉ cần thực hiện một lần ban đầu khi thiết lập hệ thống đánh giá. Quá trình đánh giá mức độ an toàn cho cổng TTĐT bao gồm các bước chính như sau. - Bước 1: Truy xuất tập dữ liệu đã thu thập lưu trong cơ sở dữ liệu (khối tổng hợp dữ liệu), ánh xạ dữ liệu vào một tập đích an toàn (ST- Security Target) được tạo theo mẫu của hồ sơ bảo vệ (Protection Profile). Mỗi tập dữ liệu tương ứng với một lần quét kiểm tra cổng TTĐT do khối thu thập dữ liệu cung cấp. - Bước 2: Từ bảng dữ liệu của tập đích an toàn ST, thực hiện tính điểm đánh giá cho từng lớp chức năng an toànFktheo công thức (12), cụ thể như sau. 𝐹𝑘 = ℎ1 ∑ ∑ 𝑃𝑖,𝑘 𝑀𝑘 𝑖=1 𝑁1 𝑛=1 (12) +ℎ2 ∑ ∑ 𝑃𝑖,𝑘 𝑀𝑘 𝑖=1 𝑁2 𝑛=1 +ℎ3 ∑ ∑ 𝑃𝑖,𝑘 𝑀𝑘 𝑖=1 𝑁3 𝑛=1 +ℎ4 ∑ ∑ 𝑃𝑖,𝑘 𝑀𝑘 𝑖=1 𝑁4 𝑛=1 +ℎ5 ∑ ∑ 𝑃𝑖,𝑘 𝑀𝑘 𝑖=1 𝑁5 𝑛=1 Trong đó: Fk là điểm đánh giá cho lớp k Pi,k là giá trị điểm của mỗi thành phần i thuộc lớp k đã gán trong hồ sơ bảo vệ, với k = 111 Mk là số thành phần có trong mỗi lớp k nlà từng nguy cơ tấn côngđã kiểm tra được và ghi trong tập đích an toàn ST. Nk là tổng số nguy cơ tấn côngtrong mỗi tập hợp nhóm nguy cơ. Các giá trịh1, h2, h2, h4, h5, là hệ số của các tập hợp nhóm nguy cơ tương ứng. - Bước 3: Với các trọng số cho các lớp chức năng an toàn đã thiết lập (xem phần F.2 ở trên), ta tính được tổng điểm đánh giá cho cổng TTĐT như sau. 𝐹 = ∑ 𝑤𝑘𝐹𝑘 11 𝑘=1 (13) Trong đó,F là điểm đánh giá (mức độ an toàn) của cổng TTĐT,wk là trọng số của lớp Fk với k = 111. Từ các trọng số trong Bảng 2, ta có: 𝐹 = 𝑤1𝐹𝐹𝐷𝑃 + 𝑤2(𝐹𝐹𝐴𝑈 + 𝐹𝐹𝑀𝑇 + 𝐹𝐹𝑀𝑇) + 𝑤3𝐹𝐹𝑇𝐴 + 𝑤4(𝐹𝐹𝐶𝑂 + 𝐹𝐹𝑇𝑃 + 𝐹𝐹𝐼𝐴) + 𝑤5(𝐹𝐹𝑅𝑈 + 𝐹𝐹𝑃𝑅) + 𝑤6𝐹𝐹𝐶𝑆 Trong đó, các giá trị FFDP, FFAU, FFMT, FFPT, FFTA, FFCO, FFTP, FFIA, FFRU, FFPR, FFCS là điểm đánh giá của từng lớpnhư liệt kê trong Bảng 2. Các tác giả bài báo đã thực hiện thử nghiệm giải pháp cho gần 200 cổng TTĐT. Kết quả thử nghiệm cho thấy giải pháp kết hợp giám sát và đánh giá là khả thi, cho phép xác định mức độ an toàn cho từng cổng TTĐT, đặc biệt là cho phép so sánh mức độ an toàn giữa các cổng TTĐT. Hoàng Đăng Hải, Phạm Thiếu Nga Để minh họa kết quả đánh giá, chúng tôi chọn ra hai cổng TTĐT (ký hiệu là cổng TTĐT A và cổng TTĐT B). Từ tập dữ liệu thu thập được từ các cổng TTĐT đã lưu trong khối tổng hợp dữ liệu cho lần quét kiểm tra, hệ thống tính được các điểm đánh giá cho các lớp chức năng an toàn của hai cổng TTĐT A và cổng TTĐT B như biểu thị trong Bảng 3.Với các trọng số cho các lớp đã xác định ở phần trên, ta tính được điểm đánh giá cho các cổng TTĐT A và cổng TTĐT B là: FA = 69.84, FB = 62.36 Hình 9 và Hình 10 là kết quả thử nghiệm đánh giá mức độ an toàn cho hai cổng TTĐT đã chọn. Giá trị FA và FB được biểu thị bằng cột màu đậm ngoài cùng bên trái các hình (biểu thị bằng F). Các cột còn lại là điểm đánh giá cho từng lớp của mỗicổng TTĐT. Đồ thị được biểu diễn trên thang điểm 100. Giá trị 100% là tốt nhất. Với cổng TTĐT A, giá trị FDP là an toàn nhất (89.50%), giá trị FCO là kém an toàn nhất (7.00%). Đối với cổng TTĐT B, giá trị FDP là an toàn nhất (72.30%), giá trị FPR là kém an toàn nhất (14.30%). Như đã nêu, bên cạnh khả năng đánh giá mức độ an toàn cho từng lớp chức năng và cho toàn bộ cổng TTĐT, ta còn có thể so sánh mức độ an toàn giữa các cổng TTĐT. Như trong ví dụ đã nêu, cổng TTĐT A được đánh giá là an toàn hơn cổng TTĐT B, do FA = 69.84 > FB = 62.36. Bảng 3. Kết quả điểm đánh giá cho hai cổng TTĐT A và cổng TTĐT B Lớp chức năng an toàn Điểm cho cổng TTĐT A Điểm cho cổng TTĐT B FDP 38.30 32.50 FCO 7.00 44.80 FCS 12.00 18.20 FDP 89.50 72.30 FIA 7.20 25.30 FMT 45.40 32.80 FPR 11.00 14.30 FPT 54.00 34.80 FRU 8.10 32.70 FTA 11.00 18.20 FTP 11.00 22.50 IV. KẾT LUẬN Hình 9. Điểm đánh giá các lớp chức năng an toàn của cổng TTĐT A Hình 10. Điểm đánh giá các lớp chức năng an toàn của cổng TTĐT B GIẢI PHÁP KẾT HỢP GIÁM SÁT VÀ ĐÁNH GIÁ AN TOÀN CỔNG THÔNG TIN Giám sát và đánh giá an toàn cho cổng TTĐT là hai nhiệm vụ thường không tách rời khi xem xét mức độ an toàn của cổng TTĐT, song tới nay vẫn chưa có giải pháp nào quan tâm đồng thời đến điều này. Bài báo đề xuất một giải pháp kết hợp giám sát tập trung và đánh giá an toàn cho cổng TTĐT. Nguồn dữ liệu thu thập cho giám sát và đánh giá được thiết kế phù hợp với 10 nhóm nguy cơ đã được công bố trong chuẩn OWASP Top 10, đồng thời tương thích với 11 lớp chức năng an toàn của chuẩn ISO 15408. Việc kết hợp này mang lại hiệu quả và lợi ích vì tận dụng được nguồn dữ liệu giám sát thu thập được, cho phép sử dụng dữ liệu thu thập được để đánh giá mức độ an toàn và so sánh mức độ an toàn giữa các cổng TTĐT. Mặt khác, hầu hết các giải pháp đánh giá hiện có vẫn chủ yếu là định tính, chưa theo tiêu chuẩn, còn phụ thuộc vào chủ quan của chuyên gia đánh giá. Do đó, bài báo đã đề xuất giải pháp đánh giá định lượng theo chuẩn ISO 15408. Phương thức AHP đã được áp dụng để xác định các trọng số phù hợp cho các lớp chức năng an toàn theo chuẩn. Sử dụng nguồn dữ liệu thu thập được từ cổng TTĐT, hệ thống thực hiện ánh xạ vào tệp đích an toàn theo chuẩn dựa theo một tập mẫu hồ sơ bảo vệ thiết lập ban đầu. Trên cơ sở đó, hệ thống tính điểm đánh giá cho từng lớp, tính điểm tổng các lớp theo trọng số đã xác định để đưa ra mức đánh giá an toàn cho cổng TTĐT. Kết quả đánh giá cho thấy tính khả thi của giải pháp, đưa ra mức độ an toàn định lượng, khách quan và đáp ứng nhu cầu so sánh mức độ bảo đảm an toàn giữa các cổng TTĐT. LỜI CẢM ƠN Bài báo được thực hiện trong khuôn khổ đề tài cấp Nhà nước mã số KC.01.08/16-20 của Bộ Khoa học và Công nghệ. Một phần tài trợ từ đề tài ASEAN IVO “A Hybrid Security Framework for IoT Networks” của Viện NICT (Nhật Bản).Các tác giả xin trân trọng cảm ơn các nguồn tài trợ cho nhóm thực hiện nghiên cứu. TÀI LIỆU THAM KHẢO [1] R. Bejtlich, The Tao of Network Security Monitoring Beyond Intrusion Detection, Addison Wesley, 2004. [2] L. Heberlein, G. Dias, K. Levitt, B. Mukherjee, J. Wood, and D. Wolber, "A Network Security Monitor," Proceedings of the 1990 IEEE Symposium on Research in Security and Privacy, pp. 296–304 (May 1990). [3] K.Alhamazani, et.al., An Overview of the Commercial Cloud Monitoring Tools: Research Dimensions, Design Issues and State-Of-The-Art. Journal Computing, Vol 97, Issue 4, Apr.2015, pp.357-377. [4] M. Kolomeec, A. Chechulin, A. Pronoza, I. Kotenkom.Technique of Data Visualization: Example of Network Topology Display for Security Monitoring. Journal of Wireless Mobile Networks, Ubiquitous Computing, and Dependable Applications, 7:1 (Mar. 2016), pp. 58-78. [5] A. Ghaleb, I. Tracre, K. Ganame. A Framework Architecture for Agentless Cloud Endpoint Security Monitoring. Proc. of IEEE Conference on Communications and Network Security (CNS) 2019, 10- 12 June 2019. [6] I. Sharafa, A.H. Lashkari, A.A. Ghorbani. An Evaluation Framework for Network Security Visualizations. Computers & Security, Vol. 84, July 2019, pp. 70-92. [7] Y. Suna, H. Wang. Intelligent Computer Security Monitoring Information Network Analysis. Proc. of IEEE Conference on Communications and Network Security (CNS) 2019, 10-12 June 2019. [8] H. Haywood. Web portal for managing premise security. US Patent No. 14,154,096 A1. US Patents May. 2014. [9] M.J. Ranum, R.Gula. System and Method for Strategic Anti-malware Monitoring. US Patent No. 9,088,606 B2. US Patents Jul. 2015. [10] N.M.Daswani, A.Ranadive, S.Rizvi. Monitoring forProblems and Detecting Malware. US Patent No. 9,154,364 B2. US Patents Apr. 2015. [11] J.Ngoc Ki Pang, N.Yadav, et.al. Application Monitoring Prioritization. US Patent No. 15,173,477 A1. US Patents Dec. 2016. [12] F. Charpentier. Common Criteria Web Application Security Scoring(CCWAPSS).Technical Report. November 2007, [13] ISO/IEC 15408. Information technology - Security Techniques-Evaluation criteria for IT security; Part 1: Introduction and General Model; Part 2:Security Functional Components; Part 3: Security Assurance Components.https://www.iso.org/standard/, 2010. [14] J. Fonseca, M.Vieira, H.Madeira. Evaluation of Web Security Mechanisms Using Vulnerability & Attack Injection. IEEE Transactions on Dependable and Secure Computing, Vol 11, Issue 5, Sept.-Oct. 2014, pp.440-453. [15] Y. Zhou, D. Evans. Understanding and Monitoring Embedded Web Scripts. IEEE Symposium on Security and Privacy, 2015, pp. 850-865. [16] J.Pandey, M.Jain. An Analytical study and synthesis on Web server security. COMPUSOFFT, Intl. Jourrnal of advanced computer technology 4(4), April 2015, pp.1690- 1694. [17] A.R. Cavalli, A.Benameur, W.Mallouli, K. Li. A Passive Testing Approach for Security Checking and its Practical Usage for Web Services Monitoring.Proc. of Conférence Internationale sur Les NOuvelles TEchnologies de la REpartition, June 2016. [18] Y.L. Ruan , X.Q. Yan. Research on Key Technology of Web Application Security Test Platform. Proc. of Intl. Conference onEducation, Management and Social Science (EMSS) 2018, pp.218–223. [19] L. Heberlein, K. Levitt, B. Mukherjee. Internetwork Security Monitor: An Intrusion-Detection System for Large-Scale Networks. Proc. of the 15th National Information Systems Security Conference, Oct. 1992, pp. 262–271. [20] M. Trecka, et.al. Network Security and Surveillance system. US Patent No. 6,453,345. US Patents 2002. [21] T.Drees, L.Rachitsky, D.Taylor. Systems and Methods for Isolating Local Performance Variation in Website Monitoring. US Patent No. 7,546,368 B2. US Patents Jun. 2009 [22] R. Simon, L. Ahuja. Website monitoring: Contemporary Way to Test and Verify. Global Journal of Enterprise Information System, January-June 2012, Volume-4 Issue- I. [23] U.Erlingsson, Y.Xie, B.Livshits, C.Fournet. Enhanced Security and Performance of Web Applications, US Patent No. 8,677,141 B2. US Patents Mar. 2014. [24] L.V.Goldspink, M.Ducket. Website Monitoring and Cookie Setting. US Patent No. 8,880,710 B2. US Patents Nov. 2014. [25] D.H. Hoang, T.N. Pham. Evaluating the Security Levels of the Web-Portals Based on the Standard ISO/ IEC 15408. Proc. of Intl. Symposium on Information and Communication Technology (SoICT) 2018, Dec. 2018, pp. 463-469. Hoàng Đăng Hải, Phạm Thiếu Nga [26] A. Richard. Evaluation of the Security of Components in Distributed Information Systems. TR. LITH-ISY-EX- 3430-2003, LinköpingUniversity, Sweden (2003). [27] M. Peterson. CAESAR- A Proposed Method for Evaluating Security inComponent-based Distributed Information Systems.TR. LITH-ISYEX-3581-2004, Lin- köping University, Sweden. 2004. [28] J. Hallberg, A. Hunstad, M. Peterson. A Framework for System Security Assessment. Proc. of the Sixth Annual IEEE Information Assurance Workshop (IAW’05), 2005, pp.224–231. [29] J. Williams. OWASP Testing Guide 3.0, OWASP Foundation. sting_Guide. 2008. [30] A. Petukhov, D. Kozlov. Detecting Security Vulnerabilities in Web Applications Using Dynamic Analysis with Penetration Testing. Proc. of OWASPApplication Security, Europe 2008 Conference, June 2008, pp.1–16. [31] M. Pistoia, O. Segal, O. Tripp. Detecting Security Vulnerabilitiesin Web Applications. US Patent US13174628. US Patents 2011. [32] W.Pei, N. Chen, D.Litong. Online XSS Testing Tool Based onPHP. Journal of Modern Electronics Techniques 20 (2015), pp.41–43. [33] Y. Zhou, D.Evans. SSOScan: Automated Testing of Web Applications for Single Sign-On Vulnerabilities. IEEE Proceedings of the 23rdUSENIX Security Symposium, San Diego, CA, 2014, pp.495–510. [34] OWASP Projects. https://owasp.org/www-project-top- ten/OWASP_Top_Ten_2017/ [35] C. Vega, P. Roquero, et.al. Loginson: A Transform and Load System for Very Large Scale Log Analysis in Large IT Infrastructures. Journal of Supercomputing. Springer.No.7, Mar. 2017. [36] L.T. Saaty. The Analytic Hierarchy Process, McGraw-Hill International, New York, 1980. COMBINED SOLUTION FOR SECURITY MONITORING AND EVALUATION OF WEB- PORTALS USING STANDARDIZATION Abstract: Security monitoring and security evaluation are two tasks that seam to be separate, but have a close relationship with each other. Most of the known solutions often focus on either one of these two tasks. On the other hand, there is still no solution to this problem using a published standard. This paper proposes a combined solution for security monitoring and security evaluation of Web-Portals using starndardization, namely the standard ISO 15408. The idea of this solution is to provide a seamless system architecture across various processes such as monitoring, collecting data, security evaluating in a centralized large scale monitoring network. Our system uses collected data for both attack threats detection and security evaluation. The Analytic Hierarchy Process (AHP) is applied to calculate the weights for security function classes according to the standard ISO 15408 and to provide a quantitative evaluation of the security level for Web-Portals. Tests were conducted with nearly 200 Web-Portals to show the feasibility of our solution. Keywords: Security Monitoring, Web application security, Web application security evaluation. Hoàng Đăng Hải, TS (1999), TSKH (2002) tại CHLB Đức, PGS (2009). Hiện đang đang công tác tại Học viện Công nghệ Bưu chính Viễn thông. Lĩnh vực nghiên cứu: Mạng và hệ thống thông tin, các giao thức truyền thông, chất lượng dịch vụ, mạng IoT, an toàn thông tin, an toàn mạng. Phạm Thiếu Nga. TS. (2000) tại CHLB Đức. Hiện đang là giảng viên chính tại Khoa Công nghệ thông tin, Đại học Xây dựng, Hà Nội. Lĩnh vực nghiên cứu: logic mờ, điều khiển mờ, mạng và hệ thống thông tin, mạng WSN, mạng IoT, hệ trợ giúp quyết định, hệ chuyên gia, đánh giá an toàn thông tin.

File đính kèm:

giai_phap_ket_hop_giam_sat_va_danh_gia_an_toan_cong_thong_ti.pdf

giai_phap_ket_hop_giam_sat_va_danh_gia_an_toan_cong_thong_ti.pdf