Ứng dụng hệ mã hóa dựa trên định danh bảo mật hệ thống thông tin

Tổng quan hệ mã hóa dựa trên định danh

1.1. Khái niệm mật mã dựa trên định danh

IBE (Indetity Base Encryption) là một công nghệ mã hóa khóa công khai, cho

phép một người sử dụng tính khóa công khai từ một chuỗi bất kỳ. Chuỗi này như là biểu

diễn định danh của dạng nào đó và được sử dụng không chỉ như là một định danh để

tính khóa công khai, mà còn có thể chứa thông tin về thời hạn hợp lệ của khóa để tránh

cho một người sử dụng dùng mãi một khóa IBE hoặc để đảm bảo rằng người sử dụng sẽ

nhận được các khóa khác nhau từ các hệ thống IBE khác nhau Bởi vậy, có một số ít

tình huống không thể giải quyết bài toán bất kỳ với các công nghệ khóa công khai

truyền thống, nhưng lại có thể giải quyết được với IBE và sử dụng IBE đơn giản hơn

nhiều về cài đặt và ít tốn kém hơn về nguồn lực để hỗ trợ.

1.2. Ưu thế IBE trong các ứng dụng thực tế

IBE cho phép người sử dụng giao tiếp an toàn, có thể xác minh chữ ký dễ dàng mà

không cần trao đổi các mã khóa công khai hoặc khóa riêng. Không cần lưu giữ bí mật

các thư mục quan trọng, cũng như không cần sử dụng dịch vụ của bên thứ ba. Lược đồ

đặt giả thiết về sự tồn tại đáng tin cậy của các trung tâm tạo mã nhằm cung cấp cho mỗi

người dùng một thẻ thông minh cá nhân khi lần đầu tiên tham gia hệ thống.

IBE là giải pháp lý tưởng cho nhóm khách hàng cao cấp bí mật như giám đốc điều

hành ở các công ty đa quốc gia hoặc các chi nhánh của một ngân hàng lớn. IBE cũng

duy trì tính thiết thực trên phạm vi toàn quốc với hàng trăm hệ thống tạo khóa cùng với

hàng triệu người dùng. Đây sẽ là một tiền đề cho sản phẩm thẻ nhận dạng tiện dụng mới

mà mọi người có thể sử dụng trong việc ký séc, quẹt thẻ tín dụng, văn bản pháp luật, và

thư điện

Trang 1

Trang 2

Trang 3

Trang 4

Trang 5

Trang 6

Trang 7

Tóm tắt nội dung tài liệu: Ứng dụng hệ mã hóa dựa trên định danh bảo mật hệ thống thông tin

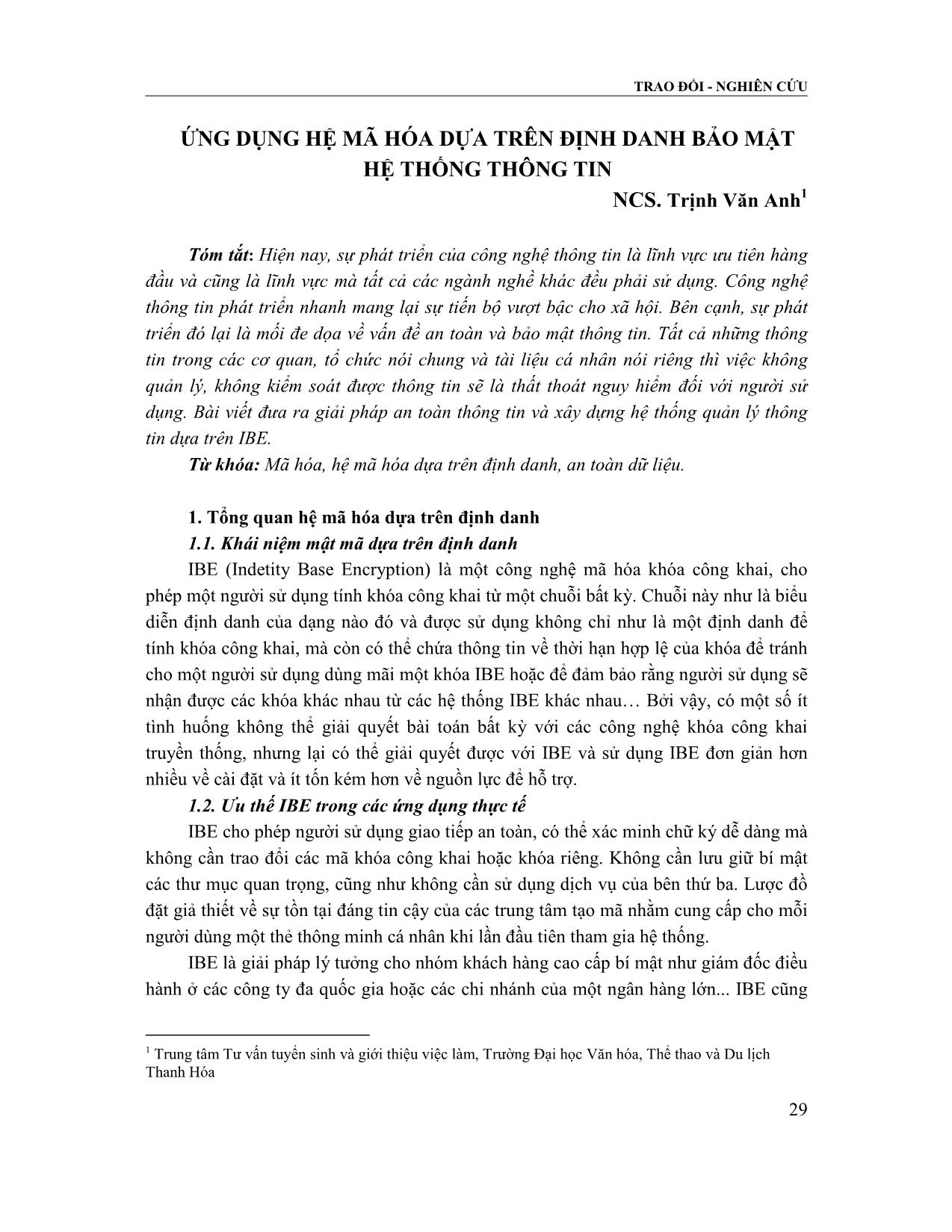

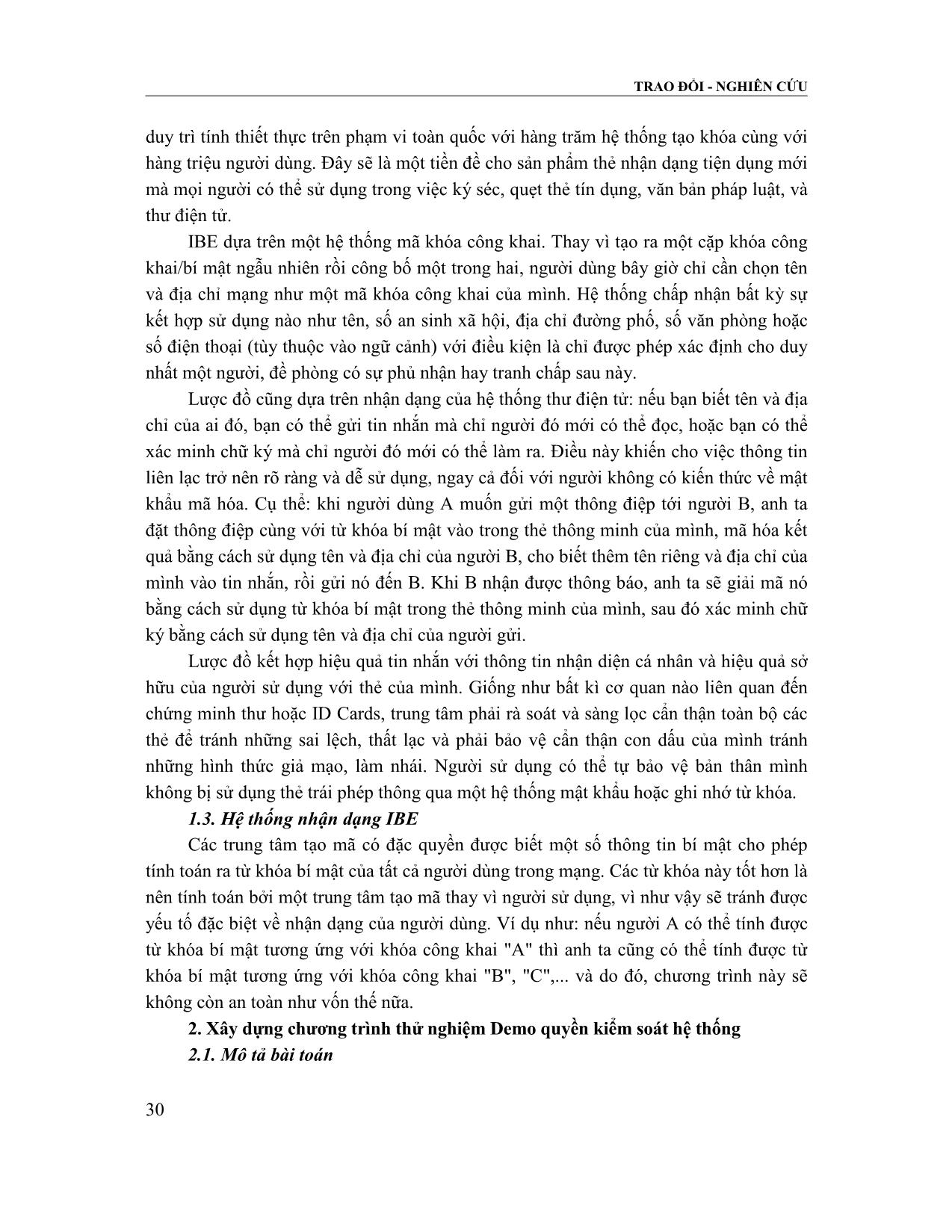

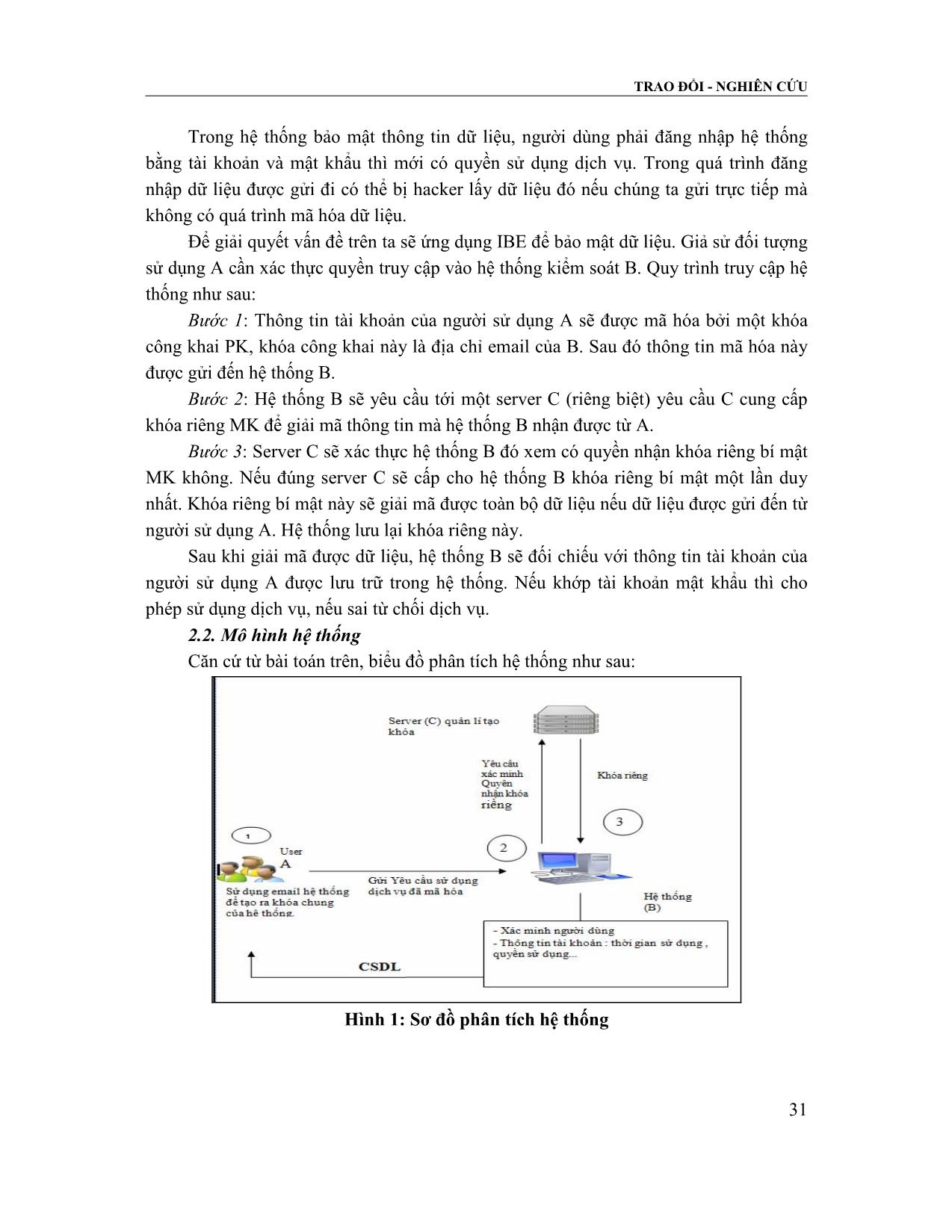

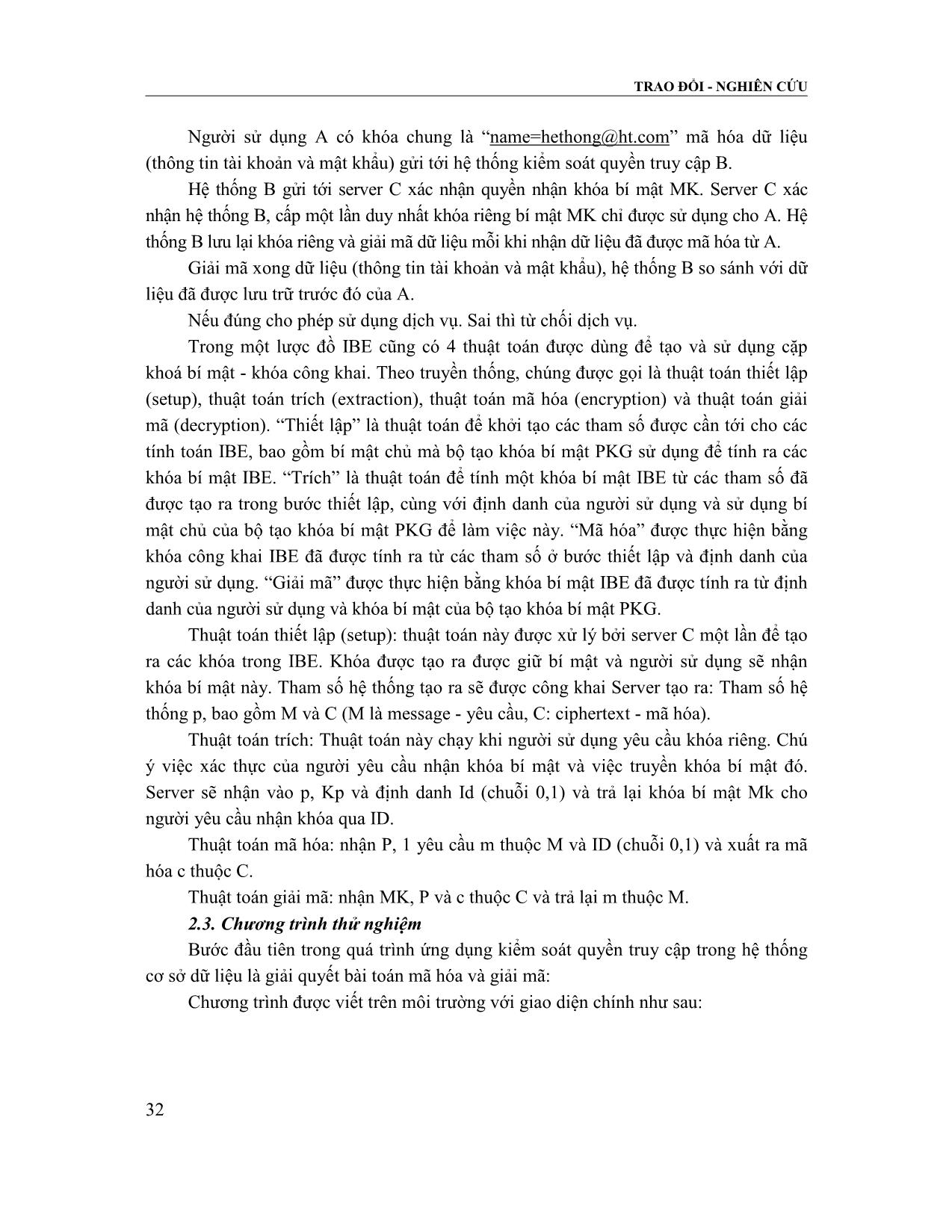

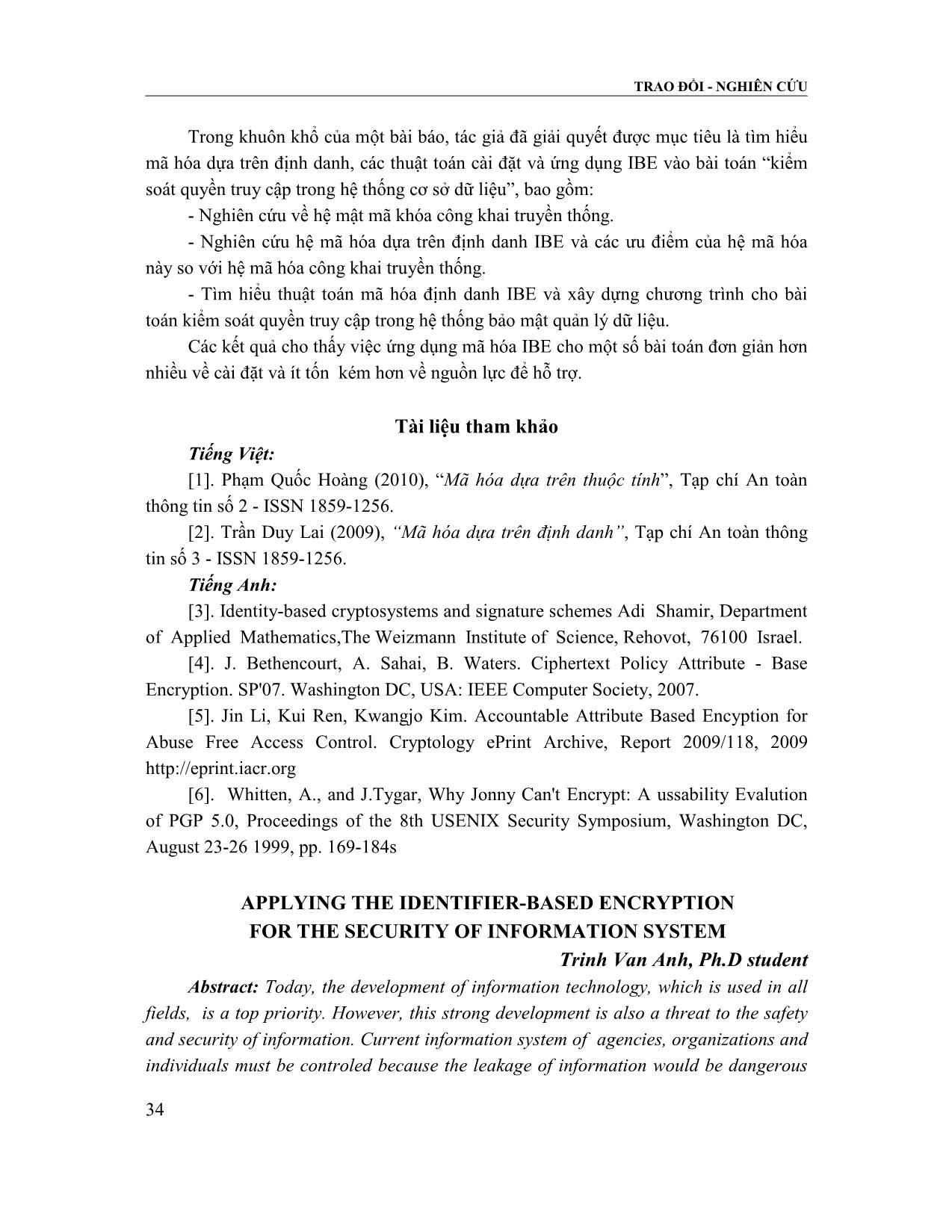

TRAO ĐỔI - NGHIÊN CỨU ỨNG DỤNG HỆ MÃ HÓA DỰA TRÊN ĐỊNH DANH BẢO MẬT HỆ THỐNG THÔNG TIN NCS. Trịnh Văn Anh1 Tóm tắt: Hiện nay, sự phát triển của công nghệ thông tin là lĩnh vực ưu tiên hàng đầu và cũng là lĩnh vực mà tất cả các ngành nghề khác đều phải sử dụng. Công nghệ thông tin phát triển nhanh mang lại sự tiến bộ vượt bậc cho xã hội. Bên cạnh, sự phát triển đó lại là mối đe dọa về vấn đề an toàn và bảo mật thông tin. Tất cả những thông tin trong các cơ quan, tổ chức nói chung và tài liệu cá nhân nói riêng thì việc không quản lý, không kiểm soát được thông tin sẽ là thất thoát nguy hiểm đối với người sử dụng. Bài viết đưa ra giải pháp an toàn thông tin và xây dựng hệ thống quản lý thông tin dựa trên IBE. Từ khóa: Mã hóa, hệ mã hóa dựa trên định danh, an toàn dữ liệu. 1. Tổng quan hệ mã hóa dựa trên định danh 1.1. Khái niệm mật mã dựa trên định danh IBE (Indetity Base Encryption) là một công nghệ mã hóa khóa công khai, cho phép một người sử dụng tính khóa công khai từ một chuỗi bất kỳ. Chuỗi này như là biểu diễn định danh của dạng nào đó và được sử dụng không chỉ như là một định danh để tính khóa công khai, mà còn có thể chứa thông tin về thời hạn hợp lệ của khóa để tránh cho một người sử dụng dùng mãi một khóa IBE hoặc để đảm bảo rằng người sử dụng sẽ nhận được các khóa khác nhau từ các hệ thống IBE khác nhau Bởi vậy, có một số ít tình huống không thể giải quyết bài toán bất kỳ với các công nghệ khóa công khai truyền thống, nhưng lại có thể giải quyết được với IBE và sử dụng IBE đơn giản hơn nhiều về cài đặt và ít tốn kém hơn về nguồn lực để hỗ trợ. 1.2. Ưu thế IBE trong các ứng dụng thực tế IBE cho phép người sử dụng giao tiếp an toàn, có thể xác minh chữ ký dễ dàng mà không cần trao đổi các mã khóa công khai hoặc khóa riêng. Không cần lưu giữ bí mật các thư mục quan trọng, cũng như không cần sử dụng dịch vụ của bên thứ ba. Lược đồ đặt giả thiết về sự tồn tại đáng tin cậy của các trung tâm tạo mã nhằm cung cấp cho mỗi người dùng một thẻ thông minh cá nhân khi lần đầu tiên tham gia hệ thống. IBE là giải pháp lý tưởng cho nhóm khách hàng cao cấp bí mật như giám đốc điều hành ở các công ty đa quốc gia hoặc các chi nhánh của một ngân hàng lớn... IBE cũng 1 Trung tâm Tư vấn tuyển sinh và giới thiệu việc làm, Trường Đại học Văn hóa, Thể thao và Du lịch Thanh Hóa 29 TRAO ĐỔI - NGHIÊN CỨU duy trì tính thiết thực trên phạm vi toàn quốc với hàng trăm hệ thống tạo khóa cùng với hàng triệu người dùng. Đây sẽ là một tiền đề cho sản phẩm thẻ nhận dạng tiện dụng mới mà mọi người có thể sử dụng trong việc ký séc, quẹt thẻ tín dụng, văn bản pháp luật, và thư điện tử. IBE dựa trên một hệ thống mã khóa công khai. Thay vì tạo ra một cặp khóa công khai/bí mật ngẫu nhiên rồi công bố một trong hai, người dùng bây giờ chỉ cần chọn tên và địa chỉ mạng như một mã khóa công khai của mình. Hệ thống chấp nhận bất kỳ sự kết hợp sử dụng nào như tên, số an sinh xã hội, địa chỉ đường phố, số văn phòng hoặc số điện thoại (tùy thuộc vào ngữ cảnh) với điều kiện là chỉ được phép xác định cho duy nhất một người, đề phòng có sự phủ nhận hay tranh chấp sau này. Lược đồ cũng dựa trên nhận dạng của hệ thống thư điện tử: nếu bạn biết tên và địa chỉ của ai đó, bạn có thể gửi tin nhắn mà chỉ người đó mới có thể đọc, hoặc bạn có thể xác minh chữ ký mà chỉ người đó mới có thể làm ra. Điều này khiến cho việc thông tin liên lạc trở nên rõ ràng và dễ sử dụng, ngay cả đối với người không có kiến thức về mật khẩu mã hóa. Cụ thể: khi người dùng A muốn gửi một thông điệp tới người B, anh ta đặt thông điệp cùng với từ khóa bí mật vào trong thẻ thông minh của mình, mã hóa kết quả bằng cách sử dụng tên và địa chỉ của người B, cho biết thêm tên riêng và địa chỉ của mình vào tin nhắn, rồi gửi nó đến B. Khi B nhận được thông báo, anh ta sẽ giải mã nó bằng cách sử dụng từ khóa bí mật trong thẻ thông minh của mình, sau đó xác minh chữ ký bằng cách sử dụng tên và địa chỉ của người gửi. Lược đồ kết hợp hiệu quả tin nhắn với thông tin nhận diện cá nhân và hiệu quả sở hữu của người sử dụng với thẻ của mình. Giống như bất kì cơ quan nào liên quan đến chứng minh thư hoặc ID Cards, trung tâm phải rà soát và sàng lọc cẩn thận toàn bộ các thẻ để tránh những sai lệch, thất lạc và phải bảo vệ cẩn thận con dấu của mình tránh những hình thức giả mạo, làm nhái. Người sử dụng có thể tự bảo vệ bản thân mình không bị sử dụng thẻ trái phép thông qua một hệ thống mật khẩu hoặc ghi nhớ từ khóa. 1.3. Hệ thống nhận dạng IBE Các trung tâm tạo mã có đặc quyền được biết một số thông tin bí mật cho phép tính toán ra từ khóa bí mật của tất cả người dùng trong mạng. Các từ khóa này tốt hơn là nên tính toán bởi một trung tâm tạo mã thay vì người sử dụng, vì như vậy sẽ tránh được yếu tố đặc biệt về nhận dạng của người dùng. Ví dụ như: nếu người A có thể tính được từ khóa bí mật tương ứng với khóa công khai "A" thì anh ta cũng có thể tính được từ khóa bí mật tương ứng với khóa công khai "B", "C",... và do đó, chương trình này sẽ không còn an toàn như vốn thế nữa. 2. Xây dựng chương trình thử nghiệm Demo quyền kiểm soát hệ thống 2.1. Mô tả bài toán 30 TRAO ĐỔI - NGHIÊN CỨU Trong hệ thống bảo mật thông tin dữ liệu, người dùng phải đăng nhập hệ thống bằng tài khoản và mật khẩu thì mới có quyền sử dụng dịch vụ. Trong quá trình đăng nhập dữ liệu được gửi đi có thể bị hacker lấy dữ liệu đó nếu chúng ta gửi trực tiếp mà không có quá trình mã hóa dữ liệu. Để giải quyết vấn đề trên ta sẽ ứng dụng IBE để bảo mật dữ liệu. Giả sử đối tượng sử dụng A cần xác thực quyền truy cập vào hệ thống kiểm soát B. Quy trình truy cập hệ thống như sau: Bước 1: Thông tin tài khoản của người sử dụng A sẽ được mã hóa bởi một khóa công khai PK, khóa công khai này là địa chỉ email của B. Sau đó thông tin mã hóa này được gửi đến hệ thống B. Bước 2: Hệ thống B sẽ yêu cầu tới một server C (riêng biệt) yêu cầu C cung cấp khóa riêng MK để giải mã thông tin mà hệ thống B nhận được từ A. Bước 3: Server C sẽ xác thực hệ thống B đó xem có quyền nhận khóa riêng bí mật MK không. Nếu đúng server C sẽ cấp cho hệ thống B khóa riêng bí mật một lần duy nhất. Khóa riêng bí mật này sẽ giải mã được toàn bộ dữ liệu nếu dữ liệu được gửi đến từ người sử dụng A. Hệ thống lưu lại khóa riêng này. Sau khi giải mã được dữ liệu, hệ thống B sẽ đối chiếu với thông tin tài khoản của người sử dụng A được lưu trữ trong hệ thống. Nếu khớp tài khoản mật khẩu thì cho phép sử dụng dịch vụ, nếu sai từ chối dịch vụ. 2.2. Mô hình hệ thống Căn cứ từ bài toán trên, biểu đồ phân tích hệ thống như sau: Hình 1: Sơ đồ phân tích hệ thống 31 TRAO ĐỔI - NGHIÊN CỨU Người sử dụng A có khóa chung là “name=hethong@ht.com” mã hóa dữ liệu (thông tin tài khoản và mật khẩu) gửi tới hệ thống kiểm soát quyền truy cập B. Hệ thống B gửi tới server C xác nhận quyền nhận khóa bí mật MK. Server C xác nhận hệ thống B, cấp một lần duy nhất khóa riêng bí mật MK chỉ được sử dụng cho A. Hệ thống B lưu lại khóa riêng và giải mã dữ liệu mỗi khi nhận dữ liệu đã được mã hóa từ A. Giải mã xong dữ liệu (thông tin tài khoản và mật khẩu), hệ thống B so sánh với dữ liệu đã được lưu trữ trước đó của A. Nếu đúng cho phép sử dụng dịch vụ. Sai thì từ chối dịch vụ. Trong một lược đồ IBE cũng có 4 thuật toán được dùng để tạo và sử dụng cặp khoá bí mật - khóa công khai. Theo truyền thống, chúng được gọi là thuật toán thiết lập (setup), thuật toán trích (extraction), thuật toán mã hóa (encryption) và thuật toán giải mã (decryption). “Thiết lập” là thuật toán để khởi tạo các tham số được cần tới cho các tính toán IBE, bao gồm bí mật chủ mà bộ tạo khóa bí mật PKG sử dụng để tính ra các khóa bí mật IBE. “Trích” là thuật toán để tính một khóa bí mật IBE từ các tham số đã được tạo ra trong bước thiết lập, cùng với định danh của người sử dụng và sử dụng bí mật chủ của bộ tạo khóa bí mật PKG để làm việc này. “Mã hóa” được thực hiện bằng khóa công khai IBE đã được tính ra từ các tham số ở bước thiết lập và định danh của người sử dụng. “Giải mã” được thực hiện bằng khóa bí mật IBE đã được tính ra từ định danh của người sử dụng và khóa bí mật của bộ tạo khóa bí mật PKG. Thuật toán thiết lập (setup): thuật toán này được xử lý bởi server C một lần để tạo ra các khóa trong IBE. Khóa được tạo ra được giữ bí mật và người sử dụng sẽ nhận khóa bí mật này. Tham số hệ thống tạo ra sẽ được công khai Server tạo ra: Tham số hệ thống p, bao gồm M và C (M là message - yêu cầu, C: ciphertext - mã hóa). Thuật toán trích: Thuật toán này chạy khi người sử dụng yêu cầu khóa riêng. Chú ý việc xác thực của người yêu cầu nhận khóa bí mật và việc truyền khóa bí mật đó. Server sẽ nhận vào p, Kp và định danh Id (chuỗi 0,1) và trả lại khóa bí mật Mk cho người yêu cầu nhận khóa qua ID. Thuật toán mã hóa: nhận P, 1 yêu cầu m thuộc M và ID (chuỗi 0,1) và xuất ra mã hóa c thuộc C. Thuật toán giải mã: nhận MK, P và c thuộc C và trả lại m thuộc M. 2.3. Chương trình thử nghiệm Bước đầu tiên trong quá trình ứng dụng kiểm soát quyền truy cập trong hệ thống cơ sở dữ liệu là giải quyết bài toán mã hóa và giải mã: Chương trình được viết trên môi trường với giao diện chính như sau: 32 TRAO ĐỔI - NGHIÊN CỨU Hình 2 Khi nhập mã định danh ví dụ như email vananh@hubt.edu.vn, ta có kết quả mã hóa chương trình như sau: Hình 3 Và ngược lại quá trình giải mã sẽ được thực hiện: Hình 4 3. Kết luận Trong sự phát triển mạnh mẽ của công nghệ thông tin, cùng với nhu cầu cấp thiết về việc bảo vệ an ninh thông tin nói chung và bảo vệ thông tin cá nhân nói riêng, việc xây dựng các ứng dụng để bảo mật và kiểm soát trên hệ thống là vô cùng quan trọng. 33 TRAO ĐỔI - NGHIÊN CỨU Trong khuôn khổ của một bài báo, tác giả đã giải quyết được mục tiêu là tìm hiểu mã hóa dựa trên định danh, các thuật toán cài đặt và ứng dụng IBE vào bài toán “kiểm soát quyền truy cập trong hệ thống cơ sở dữ liệu”, bao gồm: - Nghiên cứu về hệ mật mã khóa công khai truyền thống. - Nghiên cứu hệ mã hóa dựa trên định danh IBE và các ưu điểm của hệ mã hóa này so với hệ mã hóa công khai truyền thống. - Tìm hiểu thuật toán mã hóa định danh IBE và xây dựng chương trình cho bài toán kiểm soát quyền truy cập trong hệ thống bảo mật quản lý dữ liệu. Các kết quả cho thấy việc ứng dụng mã hóa IBE cho một số bài toán đơn giản hơn nhiều về cài đặt và ít tốn kém hơn về nguồn lực để hỗ trợ. Tài liệu tham khảo Tiếng Việt: [1]. Phạm Quốc Hoàng (2010), “Mã hóa dựa trên thuộc tính”, Tạp chí An toàn thông tin số 2 - ISSN 1859-1256. [2]. Trần Duy Lai (2009), “Mã hóa dựa trên định danh”, Tạp chí An toàn thông tin số 3 - ISSN 1859-1256. Tiếng Anh: [3]. Identity-based cryptosystems and signature schemes Adi Shamir, Department of Applied Mathematics,The Weizmann Institute of Science, Rehovot, 76100 Israel. [4]. J. Bethencourt, A. Sahai, B. Waters. Ciphertext Policy Attribute - Base Encryption. SP'07. Washington DC, USA: IEEE Computer Society, 2007. [5]. Jin Li, Kui Ren, Kwangjo Kim. Accountable Attribute Based Encyption for Abuse Free Access Control. Cryptology ePrint Archive, Report 2009/118, 2009 [6]. Whitten, A., and J.Tygar, Why Jonny Can't Encrypt: A ussability Evalution of PGP 5.0, Proceedings of the 8th USENIX Security Symposium, Washington DC, August 23-26 1999, pp. 169-184s APPLYING THE IDENTIFIER-BASED ENCRYPTION FOR THE SECURITY OF INFORMATION SYSTEM Trinh Van Anh, Ph.D student Abstract: Today, the development of information technology, which is used in all fields, is a top priority. However, this strong development is also a threat to the safety and security of information. Current information system of agencies, organizations and individuals must be controled because the leakage of information would be dangerous 34 TRAO ĐỔI - NGHIÊN CỨU for users. To contribute to solve this problem, the paper explores the identifier-based encryption system and its advantages in comparison with traditional public encryption system as well as algorithms installed by identifier-based encryption system and apply the identifier-based encryption system to control the access of data management security systems. Key words: Encryption, identifier-based encryption, data safety. 35

File đính kèm:

ung_dung_he_ma_hoa_dua_tren_dinh_danh_bao_mat_he_thong_thong.pdf

ung_dung_he_ma_hoa_dua_tren_dinh_danh_bao_mat_he_thong_thong.pdf