Mã hóa dữ liệu AES đường truyền kết nối ZigBee và IoT trong giám sát nước thải công nghiệp

Bài báo này trình bày kỹ thuật

mã hóa dữ liệu môi trường sử dụng tiêu chuẩn

mã hóa tiên tiến AES (Advanced Encryption

Standard) trong Internet kết nối vạn vật (IoT)

kết hợp đường truyền ZigBee vô tuyến tầm ngắn

để giám sát nước thải công nghiệp thời gian thực.

Trong một số ứng dụng giám sát mang tính đặc

thù của mạng IoT, bảo mật dữ liệu đường truyền

vô tuyến có ý nghĩa đặc biệt quan trọng. Chúng

hạn chế được sự mất mát thông tin do can thiệp

vào kênh vật lý bởi bên thứ ba. Chúng tôi lần

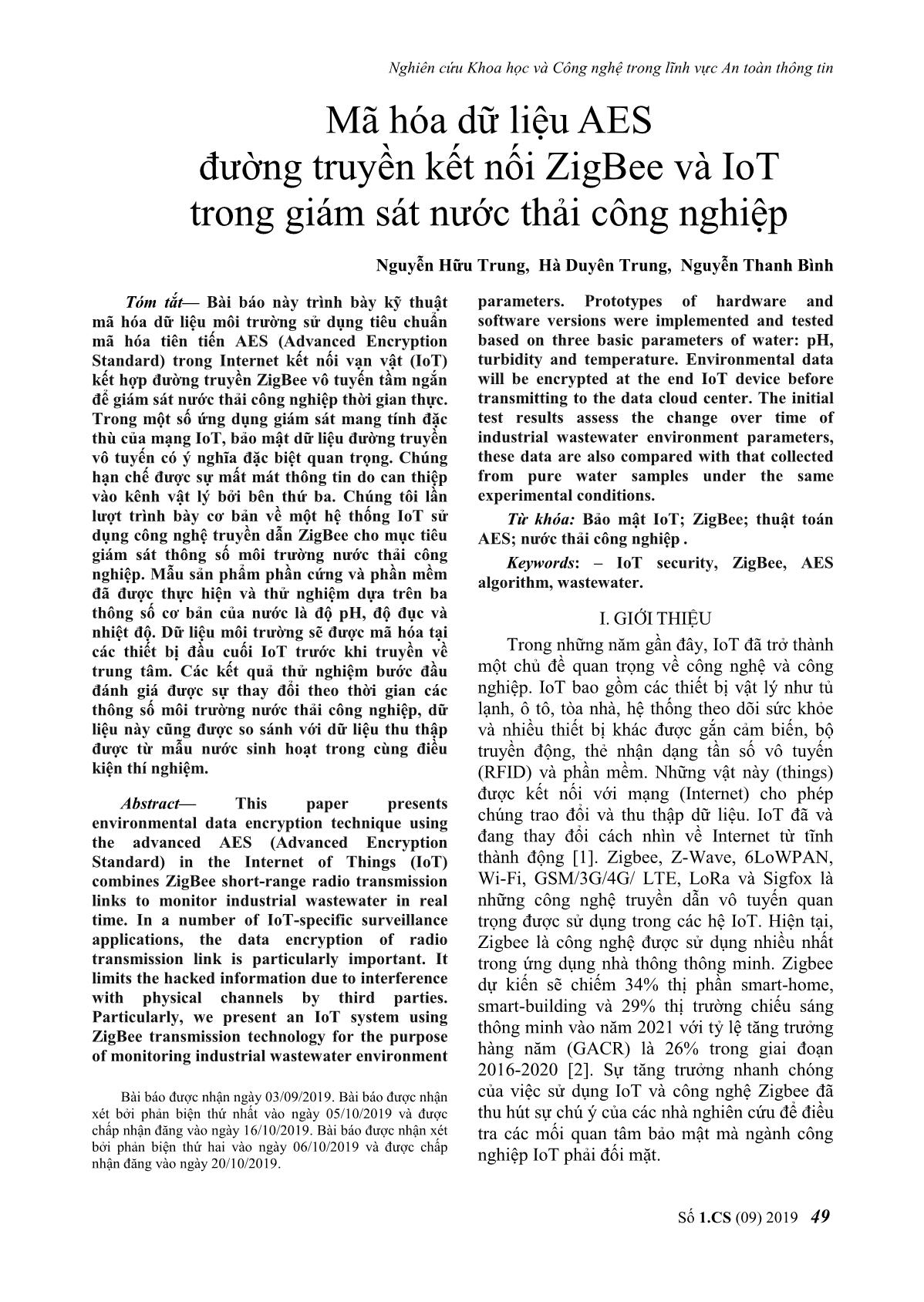

lượt trình bày cơ bản về một hệ thống IoT sử

dụng công nghệ truyền dẫn ZigBee cho mục tiêu

giám sát thông số môi trường nước thải công

nghiệp. Mẫu sản phẩm phần cứng và phần mềm

đã được thực hiện và thử nghiệm dựa trên ba

thông số cơ bản của nước là độ pH, độ đục và

nhiệt độ. Dữ liệu môi trường sẽ được mã hóa tại

các thiết bị đầu cuối IoT trước khi truyền về

trung tâm. Các kết quả thử nghiệm bước đầu

đánh giá được sự thay đổi theo thời gian các

thông số môi trường nước thải công nghiệp, dữ

liệu này cũng được so sánh với dữ liệu thu thập

được từ mẫu nước sinh hoạt trong cùng điều

kiện thí nghiệm.

Trang 1

Trang 2

Trang 3

Trang 4

Trang 5

Trang 6

Trang 7

Trang 8

Tóm tắt nội dung tài liệu: Mã hóa dữ liệu AES đường truyền kết nối ZigBee và IoT trong giám sát nước thải công nghiệp

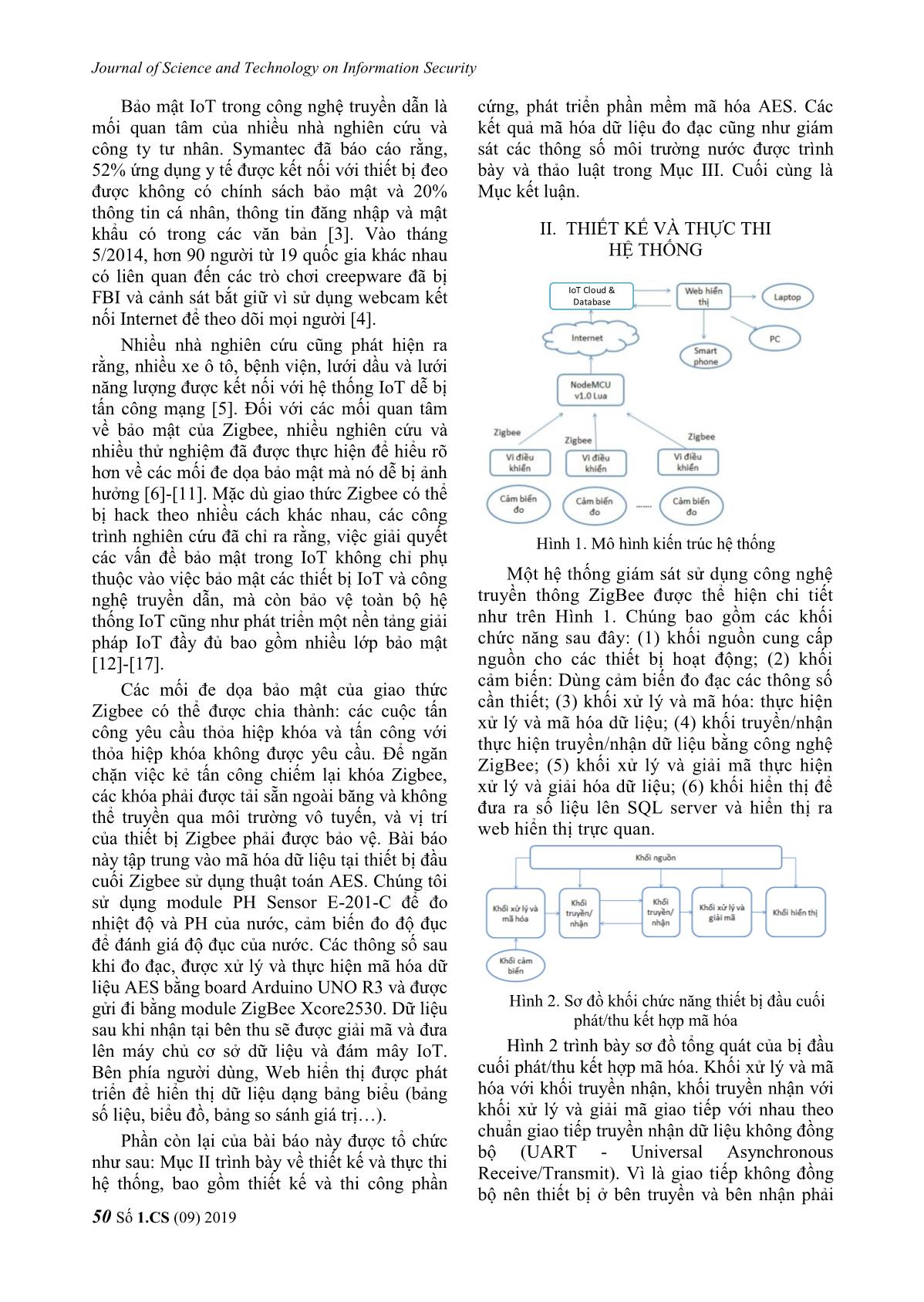

cho phép tải xuống tối đa 104 Chúng tôi sử dụng các cảm biến đo PH, E-

bytes. Tiêu chuẩn này hỗ trợ địa chỉ 64bit cũng 201-C, đo nhiệt độ, DS18B20, và đo độ đục

nhƣ địa chỉ ngắn 16bit. Loại địa chỉ 64bit chỉ module cảm biến đo pH (Hình 6a) bao gồm 1

xác định đƣợc mỗi thiết bị có cùng 1 địa chỉ IP cảm biến đo pH hay còn gọi là đầu dò pH và

duy nhất. Khi mạng đƣợc thiết lập, những địa một board mạch điều hòa tín hiệu có đầu ra tỉ lệ

chỉ ngắn có thể đƣợc sử dụng và cho phép hơn với giá trị pH và có thể giao tiếp trực tiếp với

65000 nút đƣợc liên kết. Ngoài 2 tầng vật lý và bất kì vi điều khiển nào. Một điện cực pH đƣợc

tầng MAC xác định bởi tiêu chuẩn 802.15.4, cấu tạo bởi hai loại thủy tinh. Thân điện cực

tiêu chuẩn ZigBee còn có thêm các tầng trên đƣợc làm bằng loại thủy tinh không dẫn điện,

của hệ thống bao gồm: tầng mạng, tầng hỗ trợ đầu điện cực có dạng hình cầu và cấu tạo bởi

ứng dụng, tầng đối tƣợng thiết bị và các đối loại thủy tinh có công thức gồm các oxit,

tƣợng ứng dụng. Cấu trúc giao thức ZigBee sillica, lithium, canxi và các nguyên tố khác

đƣợc thể hiện nhƣ trên Hình 3.

Số 1.CS (09) 2019 51

Journal of Science and Technology on Information Security

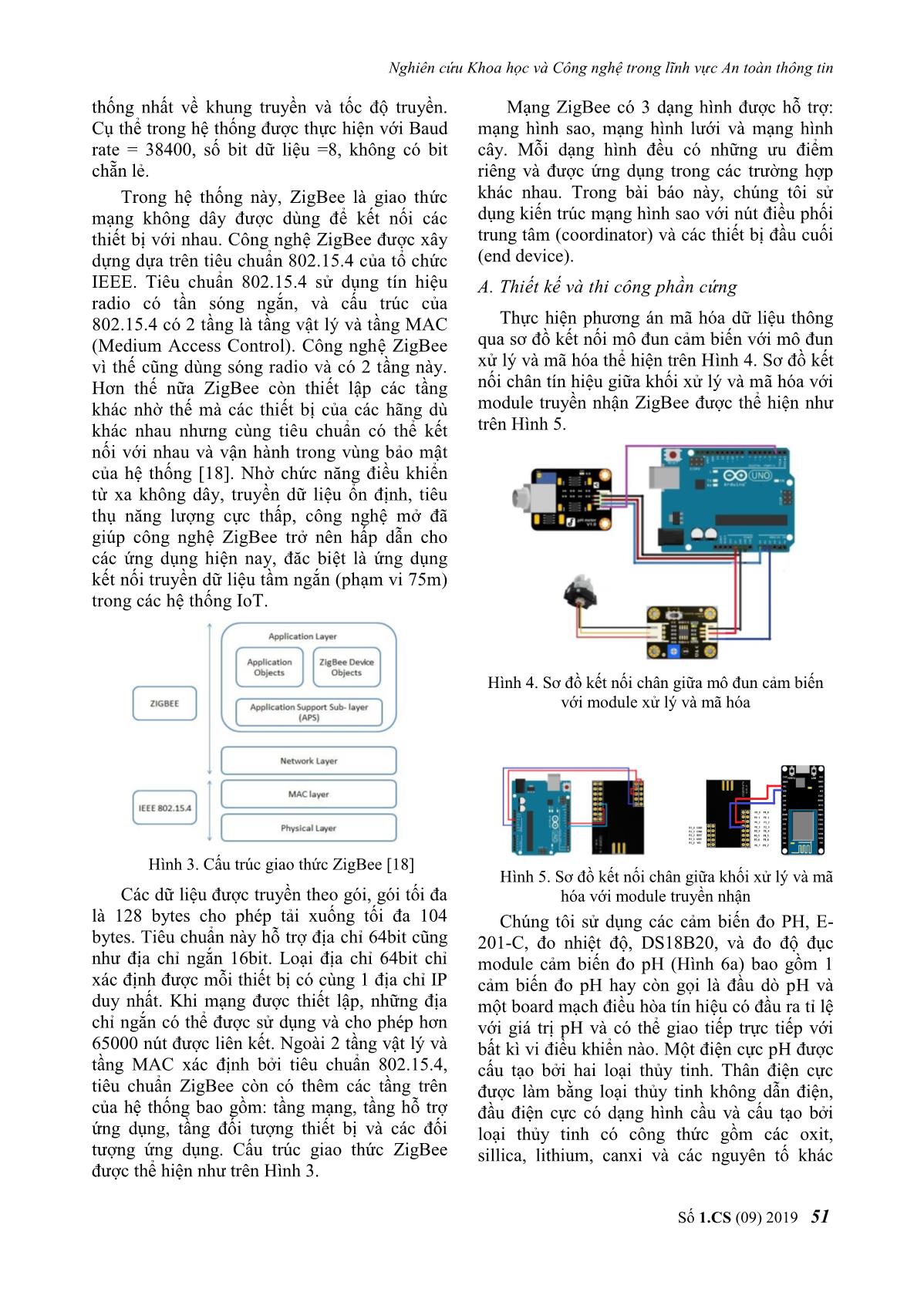

cho phép ion lithiun xuyên qua. Cấu trúc của B. Phát triển phần mềm

điện cực thủy tinh cho phép ion lithium trao đổi

1. Phương pháp mã hóa AES

với các ion hydro trong chất lỏng tạo thành lớp

thủy hợp. Một điện thế cỡ mV đƣợc sinh ra AES là một thuật toán mã hóa khóa đối

giữa tiết diện của đầu thủy tinh đo pH với dung xứng với độ dài khóa 128 bits, 192 bits và 256

dịch lỏng bên ngoài. Độ lớn của điện thế này bits tƣơng ứng đƣợc gọi là AES-128, AES-192

phụ thuộc vào giá trị pH của dung dịch. và AES-256. Chúng lần lƣợt sử dụng 10 vòng

(round), 12 vòng và 14 vòng [18]. Vòng lặp

chính của AES thực hiện các hàm sau:

SubBytes(), ShiftRow(), MixColumns() và

AddRoundKey(). Trong đó, ba hàm đầu của

một vòng AES đƣợc thiết kế để ngăn chặn phân

(a) Cảm biến đo PH, E- (b) Cảm biến đo nhiệt độ, tích mã bằng phƣơng thức “mập mờ”

201-C DS18B20 (confusion) và phƣơng thức “khuếch tán”

(diffusion), còn hàm thứ tƣ mới thực sự đƣợc

thiết kế để mã hóa dữ liệu.

Trong thuật toán AES, độ dài khóa mã K có

thể là 128,192 hay 256 bits. Độ dài khóa đƣợc

(c) Cảm biến đo độ đục biểu diễn bằng Nk=4, 6 hoặc 8 thể hiện số

Hình 6. Các loại cảm biến đƣợc sử dụng lƣợng các từ 32 bits (số cột) của khóa mã. Đối

Cảm biến DS18B20 chống nƣớc, đây là loại với thuật toán mã hóa AES, số vòng đƣợc thay

cảm biến kỹ thuật số đo nhiệt độ của hãng đổi trong quá trình thực hiện thuật toán phụ

MAXIM với độ phân giải cao (12bit). Cảm thuộc và kích cỡ khóa. Số vòng này đƣợc ký

biến sử dụng giao tiếp 1 dây rất gọn gàng và có hiệu là Nr=10 khi Nk=4, Nr=12 khi Nk=6 và

chức năng cảnh báo nhiệt độ khi vƣợt ngƣỡng. Nr=14 khi Nk=8.

Cảm biến độ đục phát hiện chất lƣợng nƣớc Đối với phép mã hóa và phép giải mã, thuật

bằng cách đo mức độ đục. Nó sử dụng ánh sáng toán AES sử dụng một hàm vòng gồm bốn

để phát hiện các hạt lơ lửng trong nƣớc bằng phép biến đổi byte nhƣ sau: Phép thay thế byte

cách đo độ truyền ánh sáng và tốc độ tán xạ, (một nhóm gồm 8 bit) sử dụng một bảng thay

thay đổi theo tổng lƣợng chất rắn lơ lửng (TSS) thế (Hộp-S), phép dịch chuyển hàng của mảng

trong nƣớc. Khi TSS tăng, mức độ đục của chất trạng thái theo các offset khác nhau, phép trộn

lỏng tăng và ngƣợc lại. Cảm biến chất lỏng này dữ liệu trong mỗi cột của mảng trạng thái, phép

cung cấp chế độ đầu ra tín hiệu analog và cộng khóa vòng và trạng thái.

digital. Vector khởi tạo trong mật mã hóa: Trong

Biểu thức biểu thị mối quan hệ giữa độ đục mật mã, một vecto khởi tạo (IV) là một khối bit

(Y) và điện thế (X) là: Y = -1120.4X2 + đƣợc yêu cầu để cho phép một mật mã dòng

5742.3X - 4352.9. Chẳng hạn, khi đo đƣợc điện hoặc một mã khối đƣợc thực hiện ở bất kỳ chế

áp V=3 (V) => độ đục = 2790 (NTU). độ tuyến tính hoạt động để tạo ra luồng duy

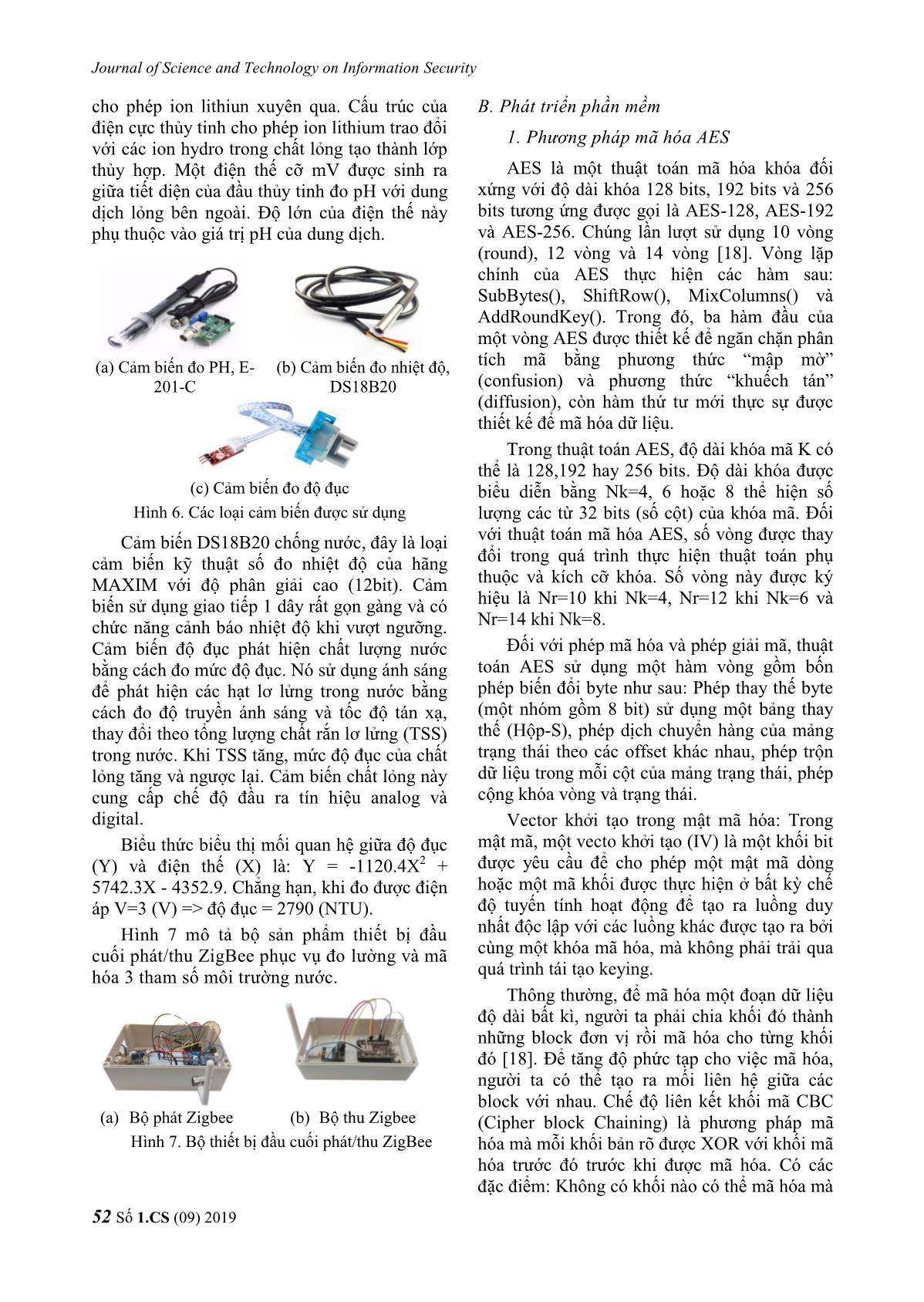

Hình 7 mô tả bộ sản phẩm thiết bị đầu nhất độc lập với các luồng khác đƣợc tạo ra bởi

cuối phát/thu ZigBee phục vụ đo lƣờng và mã cùng một khóa mã hóa, mà không phải trải qua

hóa 3 tham số môi trƣờng nƣớc. quá trình tái tạo keying.

Thông thƣờng, để mã hóa một đoạn dữ liệu

độ dài bất kì, ngƣời ta phải chia khối đó thành

những block đơn vị rồi mã hóa cho từng khối

đó [18]. Để tăng độ phức tạp cho việc mã hóa,

ngƣời ta có thể tạo ra mối liên hệ giữa các

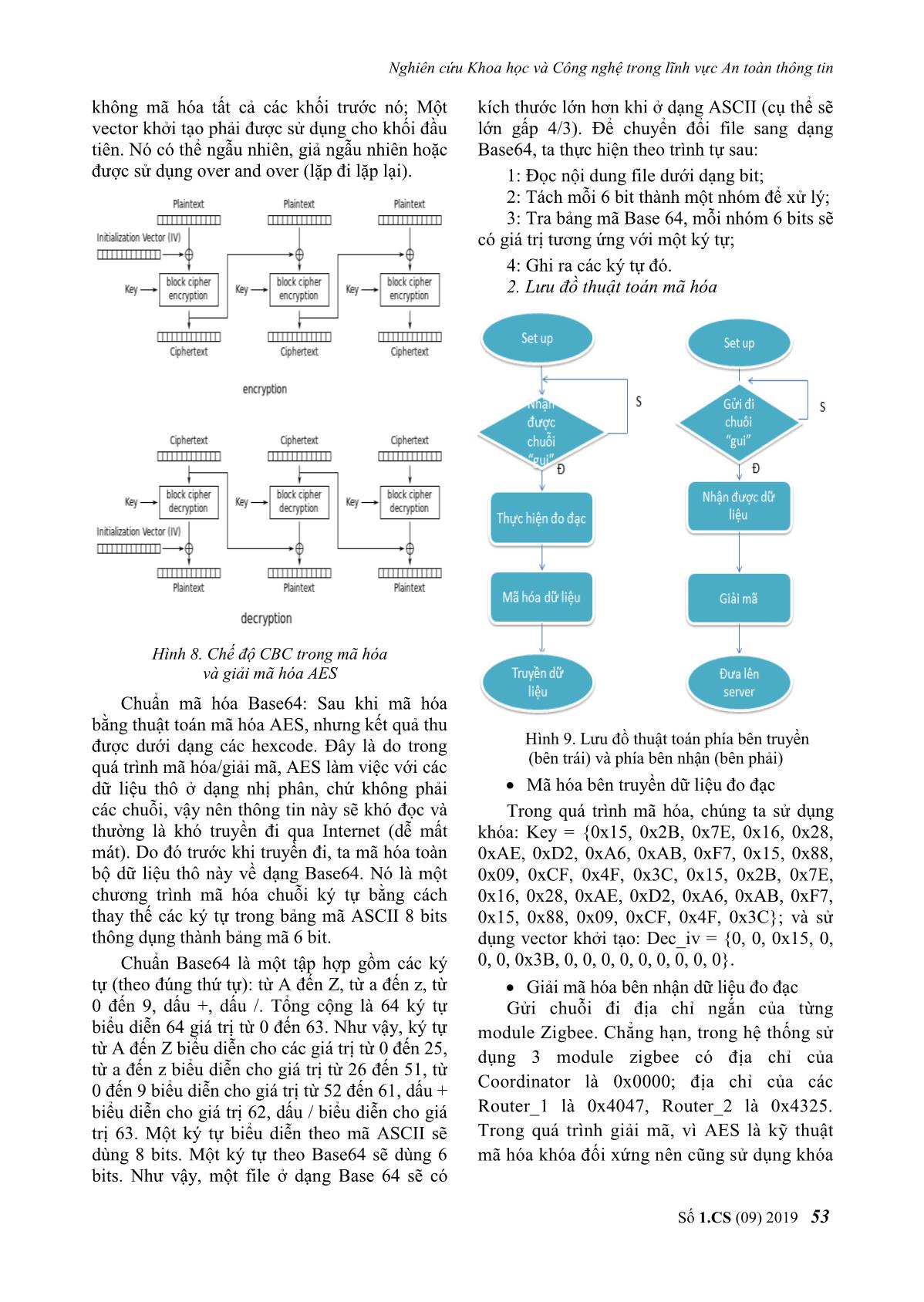

block với nhau. Chế độ liên kết khối mã CBC

(a) Bộ phát Zigbee (b) Bộ thu Zigbee (Cipher block Chaining) là phƣơng pháp mã

Hình 7. Bộ thiết bị đầu cuối phát/thu ZigBee hóa mà mỗi khối bản rõ đƣợc XOR với khối mã

hóa trƣớc đó trƣớc khi đƣợc mã hóa. Có các

đặc điểm: Không có khối nào có thể mã hóa mà

52 Số 1.CS (09) 2019

Nghiên cứu Khoa học và Công nghệ trong lĩnh vực An toàn thông tin

không mã hóa tất cả các khối trƣớc nó; Một kích thƣớc lớn hơn khi ở dạng ASCII (cụ thể sẽ

vector khởi tạo phải đƣợc sử dụng cho khối đầu lớn gấp 4/3). Để chuyển đổi file sang dạng

tiên. Nó có thể ngẫu nhiên, giả ngẫu nhiên hoặc Base64, ta thực hiện theo trình tự sau:

đƣợc sử dụng over and over (lặp đi lặp lại). 1: Đọc nội dung file dƣới dạng bit;

2: Tách mỗi 6 bit thành một nhóm để xử lý;

3: Tra bảng mã Base 64, mỗi nhóm 6 bits sẽ

có giá trị tƣơng ứng với một ký tự;

4: Ghi ra các ký tự đó.

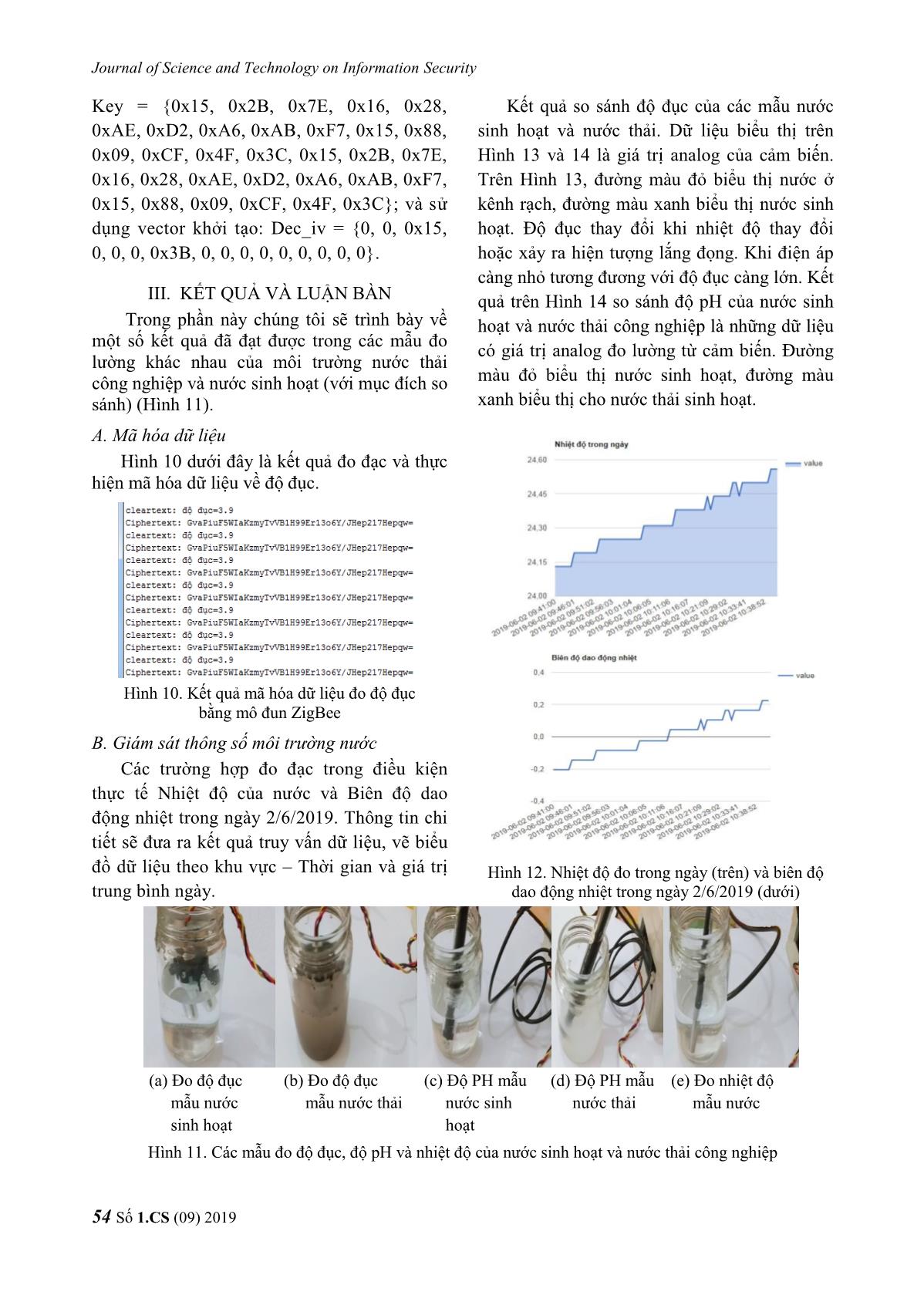

2. Lưu đồ thuật toán mã hóa

Hình 8. Chế độ CBC trong mã hóa

và giải mã hóa AES

Chuẩn mã hóa Base64: Sau khi mã hóa

bằng thuật toán mã hóa AES, nhƣng kết quả thu

đƣợc dƣới dạng các hexcode. Đây là do trong Hình 9. Lƣu đồ thuật toán phía bên truyền

quá trình mã hóa/giải mã, AES làm việc với các (bên trái) và phía bên nhận (bên phải)

dữ liệu thô ở dạng nhị phân, chứ không phải Mã hóa bên truyền dữ liệu đo đạc

các chuỗi, vậy nên thông tin này sẽ khó đọc và Trong quá trình mã hóa, chúng ta sử dụng

thƣờng là khó truyền đi qua Internet (dễ mất khóa: Key = {0x15, 0x2B, 0x7E, 0x16, 0x28,

mát). Do đó trƣớc khi truyền đi, ta mã hóa toàn 0xAE, 0xD2, 0xA6, 0xAB, 0xF7, 0x15, 0x88,

bộ dữ liệu thô này về dạng Base64. Nó là một 0x09, 0xCF, 0x4F, 0x3C, 0x15, 0x2B, 0x7E,

chƣơng trình mã hóa chuỗi ký tự bằng cách 0x16, 0x28, 0xAE, 0xD2, 0xA6, 0xAB, 0xF7,

thay thế các ký tự trong bảng mã ASCII 8 bits 0x15, 0x88, 0x09, 0xCF, 0x4F, 0x3C}; và sử

thông dụng thành bảng mã 6 bit. dụng vector khởi tạo: Dec_iv = {0, 0, 0x15, 0,

Chuẩn Base64 là một tập hợp gồm các ký 0, 0, 0x3B, 0, 0, 0, 0, 0, 0, 0, 0, 0}.

tự (theo đúng thứ tự): từ A đến Z, từ a đến z, từ Giải mã hóa bên nhận dữ liệu đo đạc

0 đến 9, dấu +, dấu /. Tổng cộng là 64 ký tự Gửi chuỗi đi địa chỉ ngắn của từng

biểu diễn 64 giá trị từ 0 đến 63. Nhƣ vậy, ký tự module Zigbee. Chẳng hạn, trong hệ thống sử

từ A đến Z biểu diễn cho các giá trị từ 0 đến 25, dụng 3 module zigbee có địa chỉ của

từ a đến z biểu diễn cho giá trị từ 26 đến 51, từ

0 đến 9 biểu diễn cho giá trị từ 52 đến 61, dấu + Coordinator là 0x0000; địa chỉ của các

biểu diễn cho giá trị 62, dấu / biểu diễn cho giá Router_1 là 0x4047, Router_2 là 0x4325.

trị 63. Một ký tự biểu diễn theo mã ASCII sẽ Trong quá trình giải mã, vì AES là kỹ thuật

dùng 8 bits. Một ký tự theo Base64 sẽ dùng 6 mã hóa khóa đối xứng nên cũng sử dụng khóa

bits. Nhƣ vậy, một file ở dạng Base 64 sẽ có

Số 1.CS (09) 2019 53

Journal of Science and Technology on Information Security

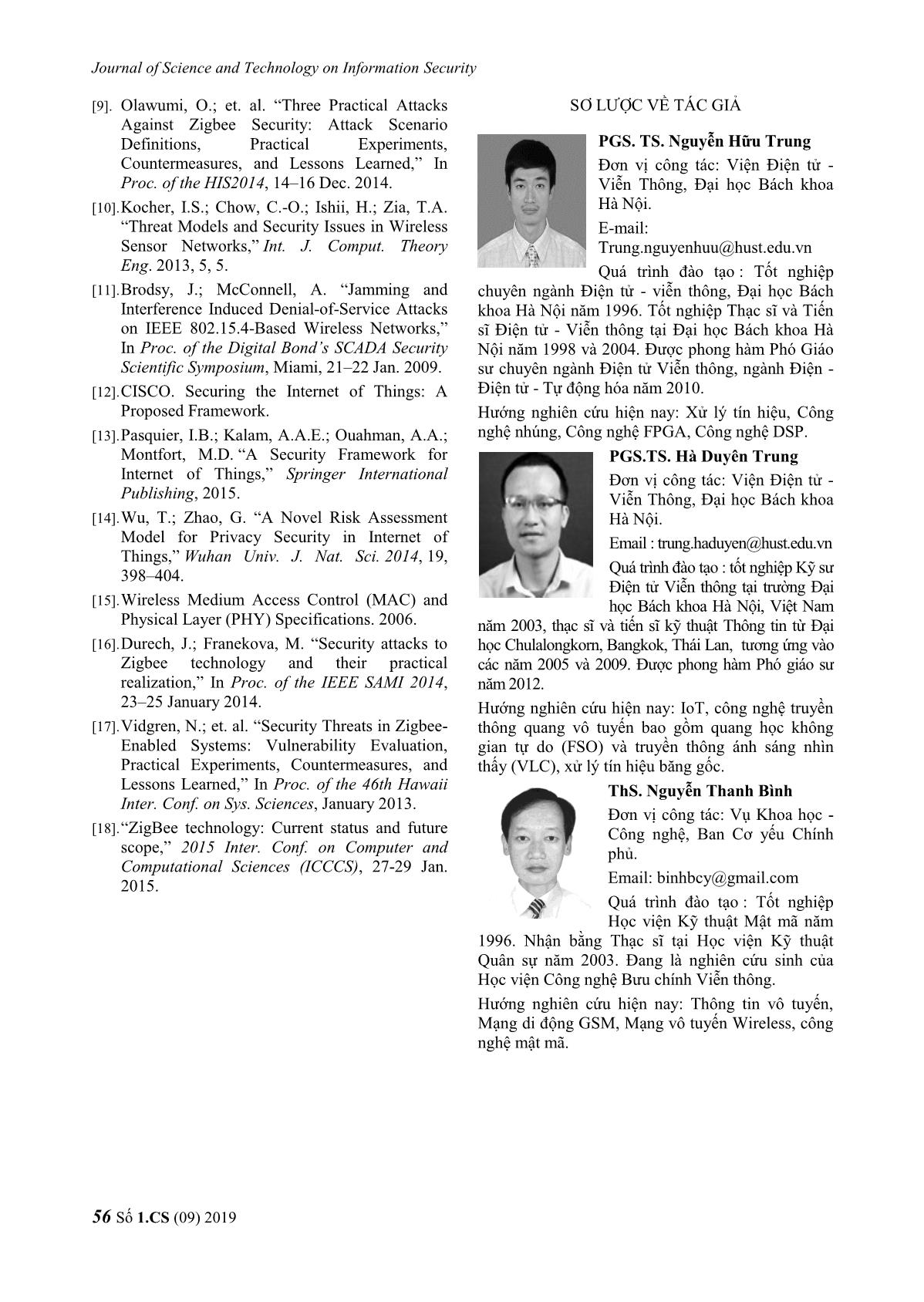

Key = {0x15, 0x2B, 0x7E, 0x16, 0x28, Kết quả so sánh độ đục của các mẫu nƣớc

0xAE, 0xD2, 0xA6, 0xAB, 0xF7, 0x15, 0x88, sinh hoạt và nƣớc thải. Dữ liệu biểu thị trên

0x09, 0xCF, 0x4F, 0x3C, 0x15, 0x2B, 0x7E, Hình 13 và 14 là giá trị analog của cảm biến.

0x16, 0x28, 0xAE, 0xD2, 0xA6, 0xAB, 0xF7, Trên Hình 13, đƣờng màu đỏ biểu thị nƣớc ở

0x15, 0x88, 0x09, 0xCF, 0x4F, 0x3C}; và sử kênh rạch, đƣờng màu xanh biểu thị nƣớc sinh

dụng vector khởi tạo: Dec_iv = {0, 0, 0x15, hoạt. Độ đục thay đổi khi nhiệt độ thay đổi

0, 0, 0, 0x3B, 0, 0, 0, 0, 0, 0, 0, 0, 0}. hoặc xảy ra hiện tƣợng lắng đọng. Khi điện áp

càng nhỏ tƣơng đƣơng với độ đục càng lớn. Kết

III. KẾT QUẢ VÀ LUẬN BÀN quả trên Hình 14 so sánh độ pH của nƣớc sinh

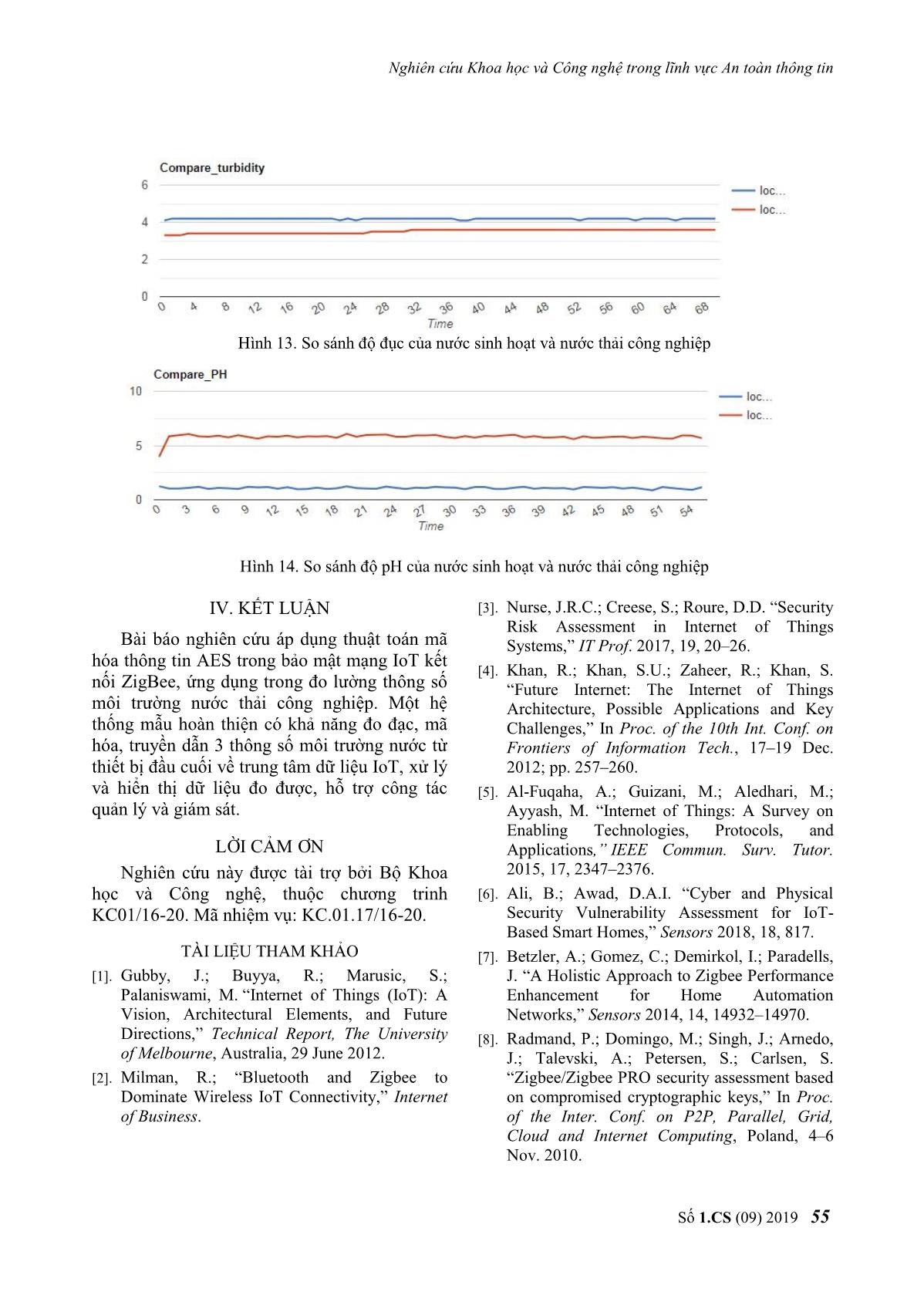

Trong phần này chúng tôi sẽ trình bày về hoạt và nƣớc thải công nghiệp là những dữ liệu

một số kết quả đã đạt đƣợc trong các mẫu đo

có giá trị analog đo lƣờng từ cảm biến. Đƣờng

lƣờng khác nhau của môi trƣờng nƣớc thải

công nghiệp và nƣớc sinh hoạt (với mục đích so màu đỏ biểu thị nƣớc sinh hoạt, đƣờng màu

sánh) (Hình 11). xanh biểu thị cho nƣớc thải sinh hoạt.

A. Mã hóa dữ liệu

Hình 10 dƣới đây là kết quả đo đạc và thực

hiện mã hóa dữ liệu về độ đục.

Hình 10. Kết quả mã hóa dữ liệu đo độ đục

bằng mô đun ZigBee

B. Giám sát thông số môi trường nước

Các trƣờng hợp đo đạc trong điều kiện

thực tế Nhiệt độ của nƣớc và Biên độ dao

động nhiệt trong ngày 2/6/2019. Thông tin chi

tiết sẽ đƣa ra kết quả truy vấn dữ liệu, vẽ biểu

đồ dữ liệu theo khu vực – Thời gian và giá trị Hình 12. Nhiệt độ đo trong ngày (trên) và biên độ

trung bình ngày. dao động nhiệt trong ngày 2/6/2019 (dƣới)

(a) Đo độ đục (b) Đo độ đục (c) Độ PH mẫu (d) Độ PH mẫu (e) Đo nhiệt độ

mẫu nƣớc mẫu nƣớc thải nƣớc sinh nƣớc thải mẫu nƣớc

sinh hoạt hoạt

Hình 11. Các mẫu đo độ đục, độ pH và nhiệt độ của nƣớc sinh hoạt và nƣớc thải công nghiệp

54 Số 1.CS (09) 2019

Nghiên cứu Khoa học và Công nghệ trong lĩnh vực An toàn thông tin

Hình 13. So sánh độ đục của nƣớc sinh hoạt và nƣớc thải công nghiệp

Hình 14. So sánh độ pH của nƣớc sinh hoạt và nƣớc thải công nghiệp

IV. KẾT LUẬN [3]. Nurse, J.R.C.; Creese, S.; Roure, D.D. “Security

Risk Assessment in Internet of Things

Bài báo nghiên cứu áp dụng thuật toán mã Systems,” IT Prof. 2017, 19, 20–26.

hóa thông tin AES trong bảo mật mạng IoT kết

[4]. Khan, R.; Khan, S.U.; Zaheer, R.; Khan, S.

nối ZigBee, ứng dụng trong đo lƣờng thông số “Future Internet: The Internet of Things

môi trƣờng nƣớc thải công nghiệp. Một hệ Architecture, Possible Applications and Key

thống mẫu hoàn thiện có khả năng đo đạc, mã Challenges,” In Proc. of the 10th Int. Conf. on

hóa, truyền dẫn 3 thông số môi trƣờng nƣớc từ Frontiers of Information Tech., 17–19 Dec.

thiết bị đầu cuối về trung tâm dữ liệu IoT, xử lý 2012; pp. 257–260.

và hiển thị dữ liệu đo đƣợc, hỗ trợ công tác [5]. Al-Fuqaha, A.; Guizani, M.; Aledhari, M.;

quản lý và giám sát. Ayyash, M. “Internet of Things: A Survey on

Enabling Technologies, Protocols, and

LỜI CẢM ƠN Applications,” IEEE Commun. Surv. Tutor.

Nghiên cứu này đƣợc tài trợ bởi Bộ Khoa 2015, 17, 2347–2376.

học và Công nghệ, thuộc chƣơng trinh [6]. Ali, B.; Awad, D.A.I. “Cyber and Physical

KC01/16-20. Mã nhiệm vụ: KC.01.17/16-20. Security Vulnerability Assessment for IoT-

Based Smart Homes,” Sensors 2018, 18, 817.

TÀI LIỆU THAM KHẢO [7]. Betzler, A.; Gomez, C.; Demirkol, I.; Paradells,

[1]. Gubby, J.; Buyya, R.; Marusic, S.; J. “A Holistic Approach to Zigbee Performance

Palaniswami, M. “Internet of Things (IoT): A Enhancement for Home Automation

Vision, Architectural Elements, and Future Networks,” Sensors 2014, 14, 14932–14970.

Directions,” Technical Report, The University [8]. Radmand, P.; Domingo, M.; Singh, J.; Arnedo,

of Melbourne, Australia, 29 June 2012. J.; Talevski, A.; Petersen, S.; Carlsen, S.

[2]. Milman, R.; “Bluetooth and Zigbee to “Zigbee/Zigbee PRO security assessment based

Dominate Wireless IoT Connectivity,” Internet on compromised cryptographic keys,” In Proc.

of Business. of the Inter. Conf. on P2P, Parallel, Grid,

Cloud and Internet Computing, Poland, 4–6

Nov. 2010.

Số 1.CS (09) 2019 55

Journal of Science and Technology on Information Security

[9]. Olawumi, O.; et. al. “Three Practical Attacks SƠ LƢỢC VỀ TÁC GIẢ

Against Zigbee Security: Attack Scenario

Definitions, Practical Experiments, PGS. TS. Nguyễn Hữu Trung

Countermeasures, and Lessons Learned,” In Đơn vị công tác: Viện Điện tử -

Proc. of the HIS2014, 14–16 Dec. 2014. Viễn Thông, Đại học Bách khoa

[10]. Kocher, I.S.; Chow, C.-O.; Ishii, H.; Zia, T.A. Hà Nội.

“Threat Models and Security Issues in Wireless E-mail:

Sensor Networks,” Int. J. Comput. Theory Trung.nguyenhuu@hust.edu.vn

Eng. 2013, 5, 5. Quá trình đào tạo : Tốt nghiệp

[11]. Brodsy, J.; McConnell, A. “Jamming and chuyên ngành Điện tử - viễn thông, Đại học Bách

Interference Induced Denial-of-Service Attacks khoa Hà Nội năm 1996. Tốt nghiệp Thạc sĩ và Tiến

on IEEE 802.15.4-Based Wireless Networks,” sĩ Điện tử - Viễn thông tại Đại học Bách khoa Hà

In Proc. of the Digital Bond’s SCADA Security Nội năm 1998 và 2004. Đƣợc phong hàm Phó Giáo

Scientific Symposium, Miami, 21–22 Jan. 2009. sƣ chuyên ngành Điện tử Viễn thông, ngành Điện -

[12]. CISCO. Securing the Internet of Things: A Điện tử - Tự động hóa năm 2010.

Proposed Framework. Hƣớng nghiên cứu hiện nay: Xử lý tín hiệu, Công

[13]. Pasquier, I.B.; Kalam, A.A.E.; Ouahman, A.A.; nghệ nhúng, Công nghệ FPGA, Công nghệ DSP.

Montfort, M.D. “A Security Framework for PGS.TS. Hà Duyên Trung

Internet of Things,” Springer International Đơn vị công tác: Viện Điện tử -

Publishing, 2015. Viễn Thông, Đại học Bách khoa

[14]. Wu, T.; Zhao, G. “A Novel Risk Assessment Hà Nội.

Model for Privacy Security in Internet of Email : trung.haduyen@hust.edu.vn

Things,” Wuhan Univ. J. Nat. Sci. 2014, 19,

398–404. Quá trình đào tạo : tốt nghiệp Kỹ sƣ

Điện tử Viễn thông tại trƣờng Đại

[15]. Wireless Medium Access Control (MAC) and học Bách khoa Hà Nội, Việt Nam

Physical Layer (PHY) Specifications. 2006. năm 2003, thạc sĩ và tiến sĩ kỹ thuật Thông tin từ Đại

[16]. Durech, J.; Franekova, M. “Security attacks to học Chulalongkorn, Bangkok, Thái Lan, tƣơng ứng vào

Zigbee technology and their practical các năm 2005 và 2009. Đƣợc phong hàm Phó giáo sƣ

realization,” In Proc. of the IEEE SAMI 2014, năm 2012.

23–25 January 2014. Hƣớng nghiên cứu hiện nay: IoT, công nghệ truyền

[17]. Vidgren, N.; et. al. “Security Threats in Zigbee- thông quang vô tuyến bao gồm quang học không

Enabled Systems: Vulnerability Evaluation, gian tự do (FSO) và truyền thông ánh sáng nhìn

Practical Experiments, Countermeasures, and thấy (VLC), xử lý tín hiệu băng gốc.

Lessons Learned,” In Proc. of the 46th Hawaii ThS. Nguyễn Thanh Bình

Inter. Conf. on Sys. Sciences, January 2013.

Đơn vị công tác: Vụ Khoa học -

[18]. “ZigBee technology: Current status and future Công nghệ, Ban Cơ yếu Chính

scope,” 2015 Inter. Conf. on Computer and phủ.

Computational Sciences (ICCCS), 27-29 Jan.

2015. Email: binhbcy@gmail.com

Quá trình đào tạo : Tốt nghiệp

Học viện Kỹ thuật Mật mã năm

1996. Nhận bằng Thạc sĩ tại Học viện Kỹ thuật

Quân sự năm 2003. Đang là nghiên cứu sinh của

Học viện Công nghệ Bƣu chính Viễn thông.

Hƣớng nghiên cứu hiện nay: Thông tin vô tuyến,

Mạng di động GSM, Mạng vô tuyến Wireless, công

nghệ mật mã.

56 Số 1.CS (09) 2019

File đính kèm:

ma_hoa_du_lieu_aes_duong_truyen_ket_noi_zigbee_va_iot_trong.pdf

ma_hoa_du_lieu_aes_duong_truyen_ket_noi_zigbee_va_iot_trong.pdf