Giải pháp phát hiện tấn công ngập lụt trên mạng manet

Mạng tùy biến di động (MANET) là một mạng không dây đặc biệt, với ưu điểm là khả năng hoạt động độc lập

không phụ thuộc vào cơ sở hạ tầng mạng cố định, chi phí thấp, triển khai nhanh và tính di động cao. Các nút trong

mạng MANET phối hợp với nhau để truyền thông nên đảm nhận chức năng của bộ định tuyến. [1]

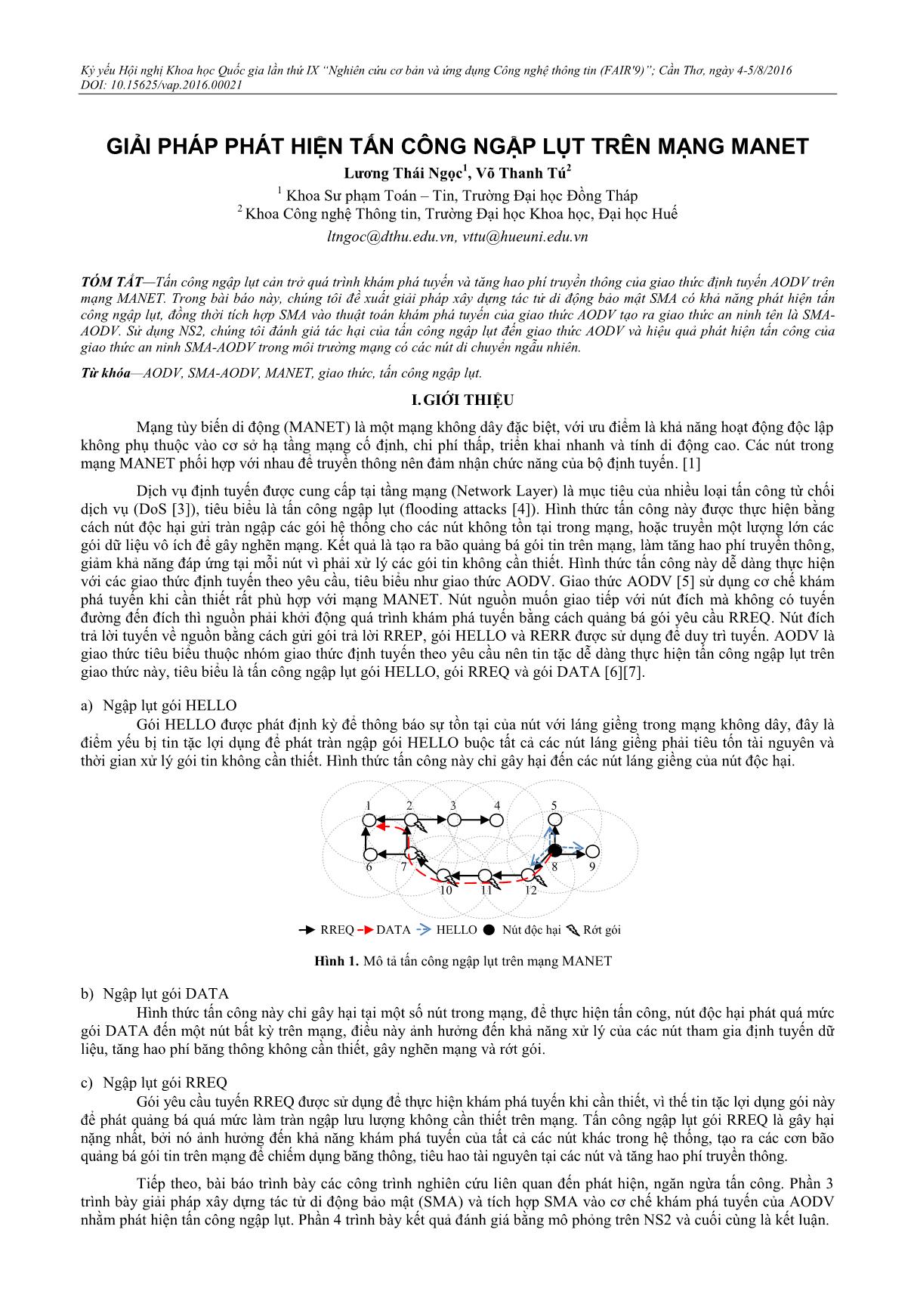

Dịch vụ định tuyến được cung cấp tại tầng mạng (Network Layer) là mục tiêu của nhiều loại tấn công từ chối

dịch vụ (DoS [3]), tiêu biểu là tấn công ngập lụt (flooding attacks [4]). Hình thức tấn công này được thực hiện bằng

cách nút độc hại gửi tràn ngập các gói hệ thống cho các nút không tồn tại trong mạng, hoặc truyền một lượng lớn các

gói dữ liệu vô ích để gây nghẽn mạng. Kết quả là tạo ra bão quảng bá gói tin trên mạng, làm tăng hao phí truyền thông,

giảm khả năng đáp ứng tại mỗi nút vì phải xử lý các gói tin không cần thiết. Hình thức tấn công này dễ dàng thực hiện

với các giao thức định tuyến theo yêu cầu, tiêu biểu như giao thức AODV. Giao thức AODV [5] sử dụng cơ chế khám

phá tuyến khi cần thiết rất phù hợp với mạng MANET. Nút nguồn muốn giao tiếp với nút đích mà không có tuyến

đường đến đích thì nguồn phải khởi động quá trình khám phá tuyến bằng cách quảng bá gói yêu cầu RREQ. Nút đích

trả lời tuyến về nguồn bằng cách gửi gói trả lời RREP, gói HELLO và RERR được sử dụng để duy trì tuyến. AODV là

giao thức tiêu biểu thuộc nhóm giao thức định tuyến theo yêu cầu nên tin tặc dễ dàng thực hiện tấn công ngập lụt trên

giao thức này, tiêu biểu là tấn công ngập lụt gói HELLO, gói RREQ và gói DATA [6][7]

Trang 1

Trang 2

Trang 3

Trang 4

Trang 5

Trang 6

Trang 7

Trang 8

Tóm tắt nội dung tài liệu: Giải pháp phát hiện tấn công ngập lụt trên mạng manet

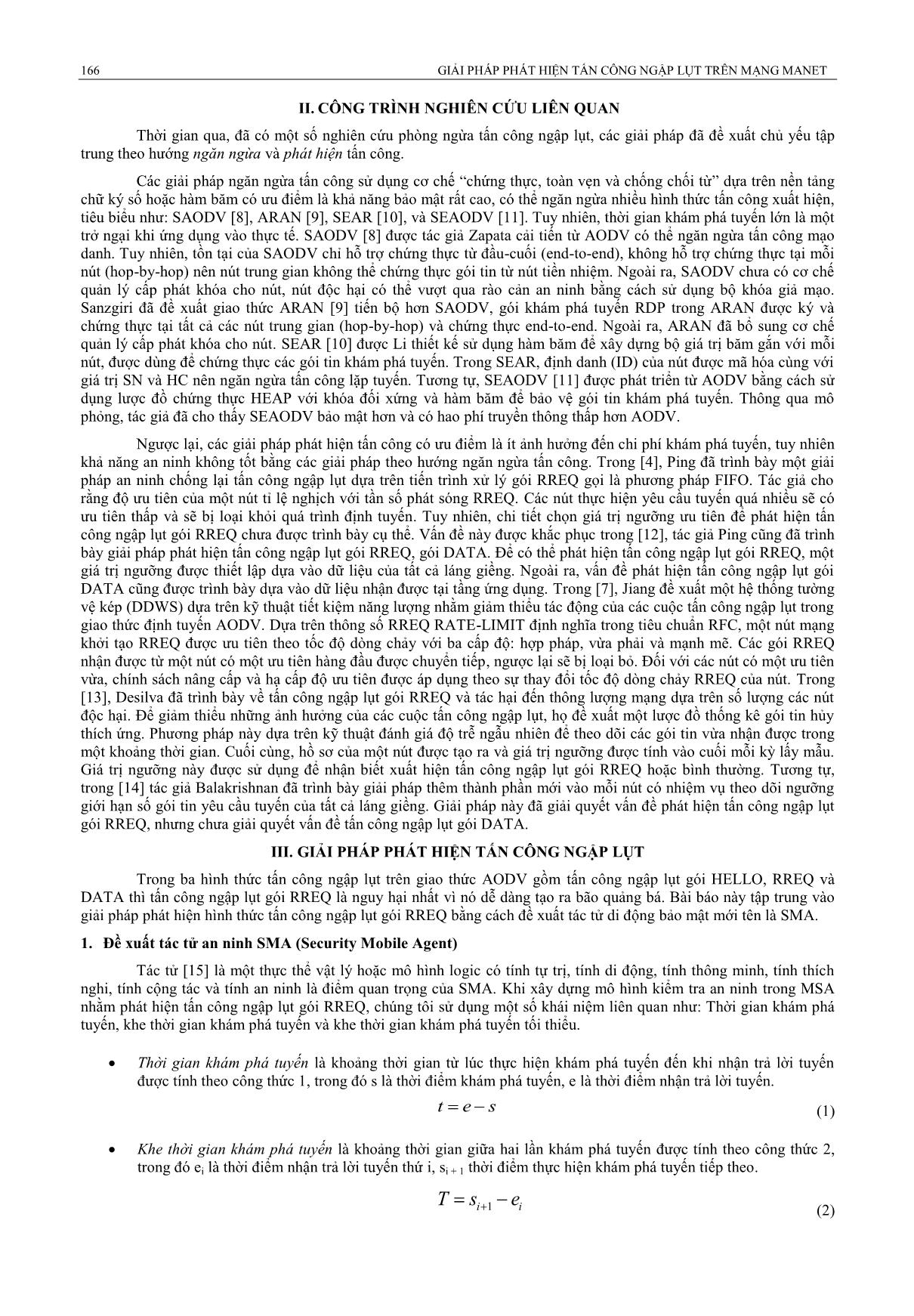

nút sẽ thu thập thông tin khám phá tuyến của các nút khác

trong hệ thống nhằm xây dựng biểu đồ khe thời gian, hình 3 mô tả biểu đồ khe thời gian tại nút Ni.

Bước 2: Sử dụng dữ liệu vào là biểu đồ khe thời gian khám phá tuyến được xây dựng tại bước 1, áp dụng

công thức 3 để tính khe thời gian tối thiểu (Tmin) của mỗi nút.

Bước 3: Dựa vào dữ liệu đã thu thập tại bước 1 và 2, áp dụng công thức 4 để tính khe thời gian tối thiểu

(TSmin) của hệ thống. Đây là giá trị ngưỡng để kiểm tra an ninh tại bước 4.

Nút

t1 t2 t3 t4 t5 t6

N1 Thời gian

T1 T2 T3 T4 T5

s1 e1 s2 e2 s3 e3 s4 e4 s5 e5 s6 e6

a) Của nút N1 tại nút Ni

Nút

t1 T1 t2 T2 t3 T3 t4

Nn

t1 T1 t2 T2 t3 T3 t4 T5 t6 T6 t7

N2

N Thời gian

1 t1 T1 t2 T2 t3 T3 t4 T5 t6 T6 t7

s1 e1 s2 e2 s3 e3 s4 e4 s5 e5 s6 e6

b) Của hệ thống tại nút Ni

Hình 3. Biểu đồ khe thời gian khám phá tuyến

Bước 4: Khi hết thời gian huấn luyện, mỗi nút sẽ kiểm tra an ninh khi nhận được yêu cầu tuyến RREQ từ nút

nguồn bất kỳ Ni. Nếu khe thời gian khám phá tuyến của nút Ni nhỏ hơn khe thời gian khám phá tuyến tối thiểu của hệ

thống (T < TSmin) thì xuất hiện tấn công ngập lụt.

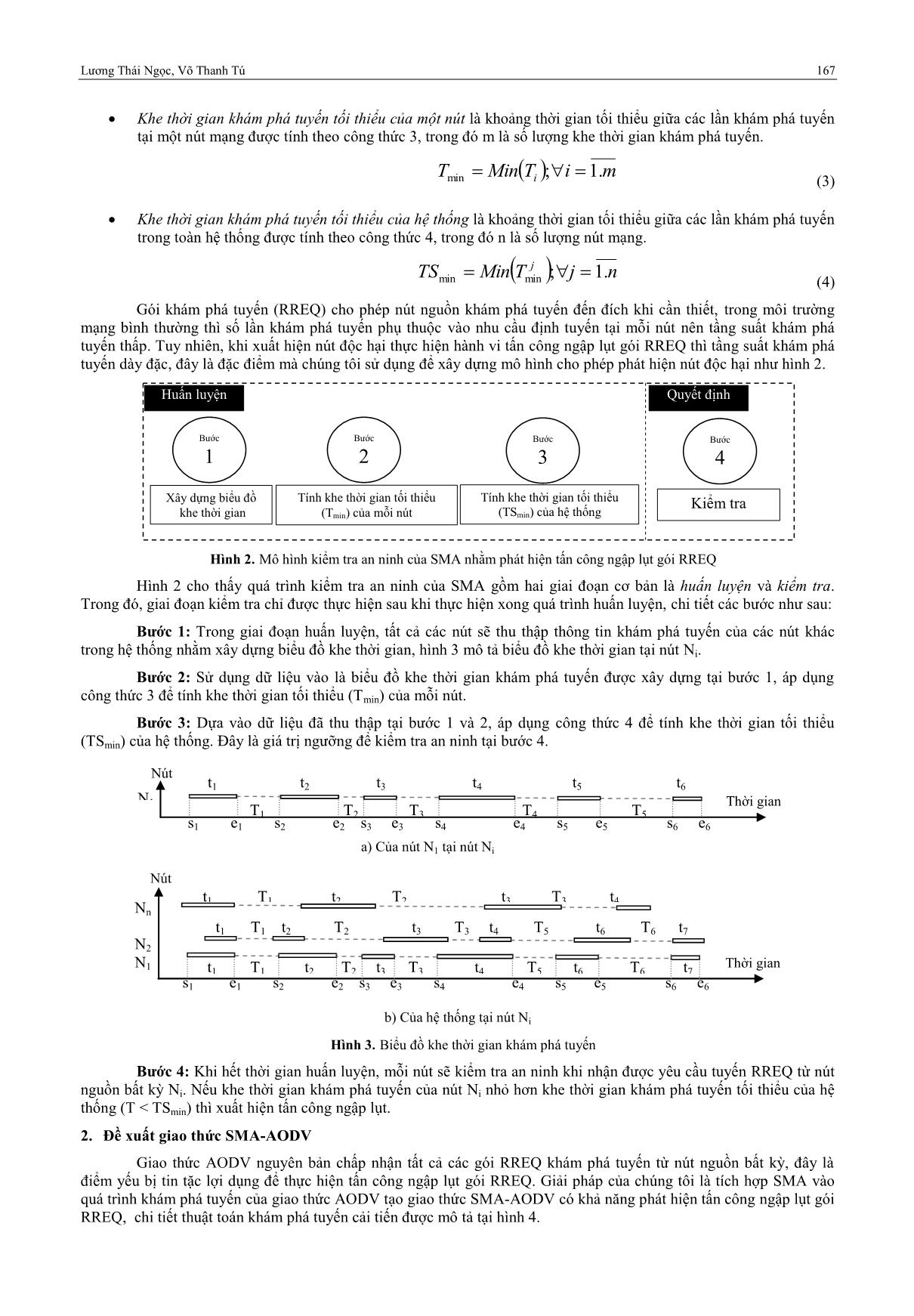

2. Đề xuất giao thức SMA-AODV

Giao thức AODV nguyên bản chấp nhận tất cả các gói RREQ khám phá tuyến từ nút nguồn bất kỳ, đây là

điểm yếu bị tin tặc lợi dụng để thực hiện tấn công ngập lụt gói RREQ. Giải pháp của chúng tôi là tích hợp SMA vào

quá trình khám phá tuyến của giao thức AODV tạo giao thức SMA-AODV có khả năng phát hiện tấn công ngập lụt gói

RREQ, chi tiết thuật toán khám phá tuyến cải tiến được mô tả tại hình 4.

168 GIẢI PHÁP PHÁT HIỆN TẤN CÔNG NGẬP LỤT TRÊN MẠNG MANET

Bắt đầu

Nút nguồn Khởi tạo gói RREQ

Nút trung gian Quảng bá gói RREQ

(Nút đã nhận RREQ rồi)?

Thêm đường đi về nguồn

RREQ.hopcount ++ y

n

Thêm vào Cache Huỷ gói RREQ

(Hết thời gian

huấn luyện)?

SMA n

y

Tính khe thời gian khám phá Xuất hiện tấn công

tuyến (T) của gói RREQ

Thu thập thông tin, tính khe thời y

gian tối thiểu của hệ thống (TSmin)

n (T < TSmin)?

(Nút có tuyến đến

đích và đủ tươi)? y Kết thúc

n

(Nút hiện tại là nút đích)?

Trả lời gói RREP

Nút đích n y

Hình 4. Thuật toán khám phá tuyến cải tiến trong giao thức SMA-AODV

Thuật toán khám phá tuyến trong SMA-AODV (hình 4) cho thấy trong giai đoạn huấn luyện thì giao thức SMA-

AODV hoạt động như giao thức AODV, tất cả gói RREQ nhận được đều được chấp nhận và tiếp tục quảng bá gói RREQ

đến tất cả láng giềng để khám phá tuyến. Điểm khác biệt so với AODV là tác tử SMA thu thập thông tin để tính khe thời

gian tối thiểu của hệ thống (TSmin), đây là giá trị cơ sở để phát hiện tấn công ngập lụt gói RREQ, vì vậy yêu cầu trong giai

đoạn này là hệ thống không được tồn tại nút độc hại. Sau giai đoạn huấn luyện, nút Ni kiểm tra an ninh gói RREQ nhận

được từ Nj trước khi quảng bá đến láng giềng. Nếu khe thời gian khám phá tuyến (T) của gói RREQ nhỏ hơn khe thời

gian khám phá tuyến tối thiểu của hệ thống (TSmin) thì xuất hiện tấn công ngập lụt, gói RREQ bị hủy.

IV. ĐÁNH GIÁ KẾT QUẢ BẰNG MÔ PHỎNG

1. Thông số mô phỏng và tiêu chí đánh giá

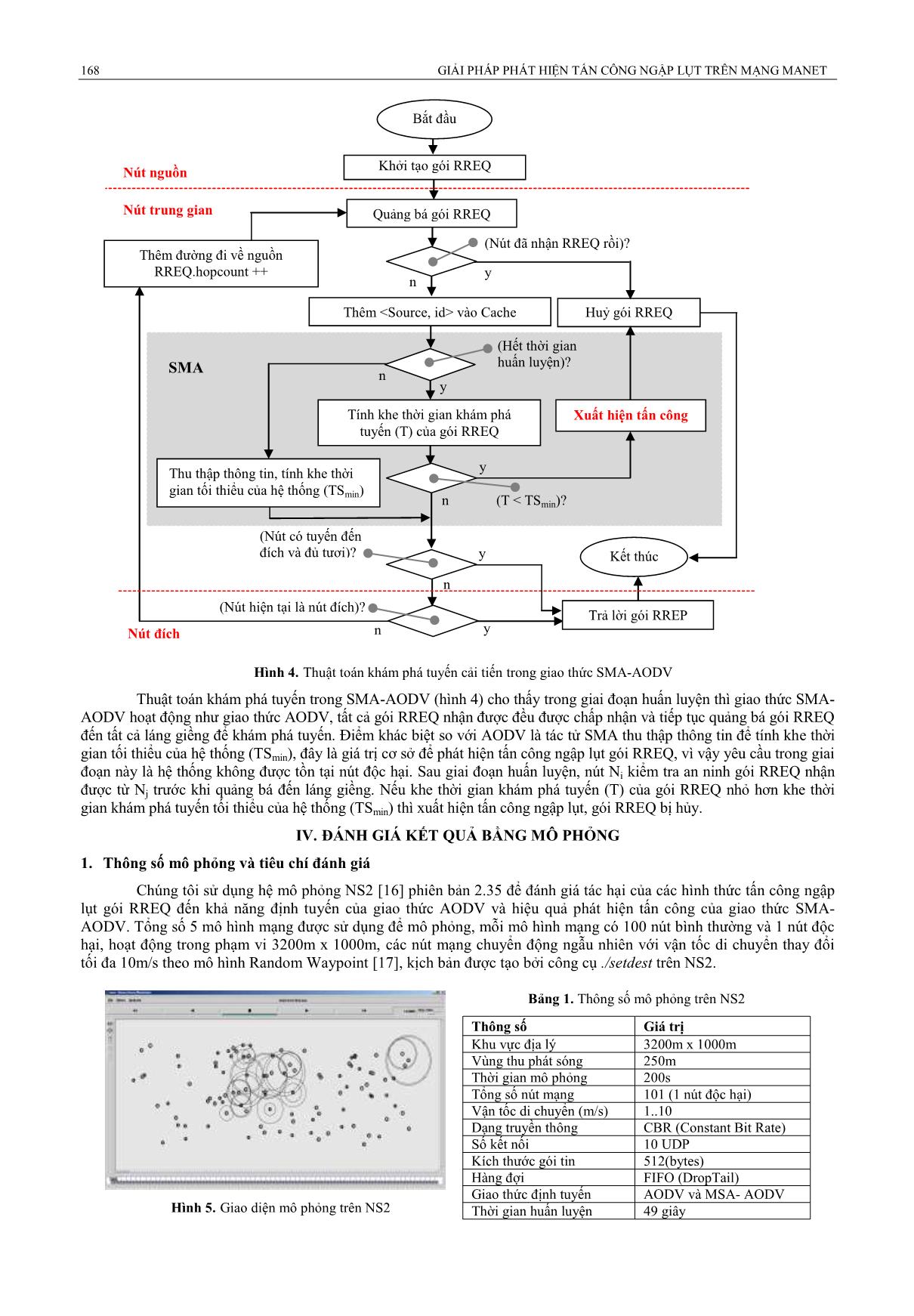

Chúng tôi sử dụng hệ mô phỏng NS2 [16] phiên bản 2.35 để đánh giá tác hại của các hình thức tấn công ngập

lụt gói RREQ đến khả năng định tuyến của giao thức AODV và hiệu quả phát hiện tấn công của giao thức SMA-

AODV. Tổng số 5 mô hình mạng được sử dụng để mô phỏng, mỗi mô hình mạng có 100 nút bình thường và 1 nút độc

hại, hoạt động trong phạm vi 3200m x 1000m, các nút mạng chuyển động ngẫu nhiên với vận tốc di chuyển thay đổi

tối đa 10m/s theo mô hình Random Waypoint [17], kịch bản được tạo bởi công cụ ./setdest trên NS2.

Bảng 1. Thông số mô phỏng trên NS2

Thông số Giá trị

Khu vực địa lý 3200m x 1000m

Vùng thu phát sóng 250m

Thời gian mô phỏng 200s

Tổng số nút mạng 101 (1 nút độc hại)

Vận tốc di chuyển (m/s) 1..10

Dạng truyền thông CBR (Constant Bit Rate)

Số kết nối 10 UDP

Kích thước gói tin 512(bytes)

Hàng đợi FIFO (DropTail)

Giao thức định tuyến AODV và MSA- AODV

Hình 5. Giao diện mô phỏng trên NS2 Thời gian huấn luyện 49 giây

Lương Thái Ngọc, Võ Thanh Tú 169

Giao thức mô phỏng là AODV và SMA-AODV, thời gian mô phỏng 200s, vùng phát sóng 250m, hàng đợi

FIFO, có 10 kết nối UDP, nguồn phát CBR, kích thước gói tin 512 byte, nút độc hại đứng yên tại vị trí trung tâm (1600,

500) và thực hiện hành vi tấn công ngập lụt gói RREQ bắt đầu tại giây thứ 50, nguồn phát UDP đầu tiên bắt đầu tại giây

thứ 0, các nguồn phát tiếp theo cách nhau 5 giây. Nút tham gia luồng dữ liệu (nút nguồn, đích) gồm {(0, 19); (3, 56); (6,

93); (21, 77); (41, 59); (62, 91); (65, 73); (80, 12); (84, 32); (99, 40)}. Trong quá trình mô phỏng có 5 nguồn phát CBR

ngưng từ giây 100 đến giây 150 thì phát lại. Chi tiết các thông số mô phỏng được tổng hợp trong bảng 1.

Để đánh giá tác hại của tấn công ngập lụt gói RREQ và giải pháp cải tiến giao thức AODV nhằm phát hiện tấn

công, chúng tôi sử dụng một số tiêu chí là: Hiệu quả phát hiện gói RREQ độc hại, hiệu quả khám phá tuyến (gồm thời

gian khám phá tuyến trung bình, số lần khám phá tuyến), tỷ lệ gửi gói tin thành công, thông lượng mạng, hao phí

truyền thông, thời gian trễ trung bình.

Hiệu quả phát hiện gói RREQ độc hại: Thông số cho biết khả năng phát hiện gói RREQ do nút độc hại sử

dụng để thực hiện tấn công ngập lụt.

Hiệu quả khám phá tuyến: Thông số cho biết tác hại của tấn công ngập lụt và hiệu quả an ninh của SMA-

AODV, được đánh giá dựa vào thời gian khám phá tuyến và số lần khám phá tuyến.

Tỷ lệ gửi gói tin thành công: Thông số cho biết tỷ lệ gói tin gửi đến đích/tổng số gói tin đã gửi.

Thông lượng mạng: Là thông số đo lượng thông tin truyền thông, được tính bằng (tổng số gói tin gửi thành

công * kích thước gói tin) / thời gian mô phỏng.

Hao phí truyền thông: Thông số cho biết tổng số gói tin điều khiển tuyến đã gửi, hoặc chuyển tiếp tại tất cả

nút mạng.

Thời gian trễ trung bình: Thông số đo khoảng thời gian trung bình để định tuyến một gói dữ liệu thành công

từ nguồn đến đích.

2. Kết quả mô phỏng

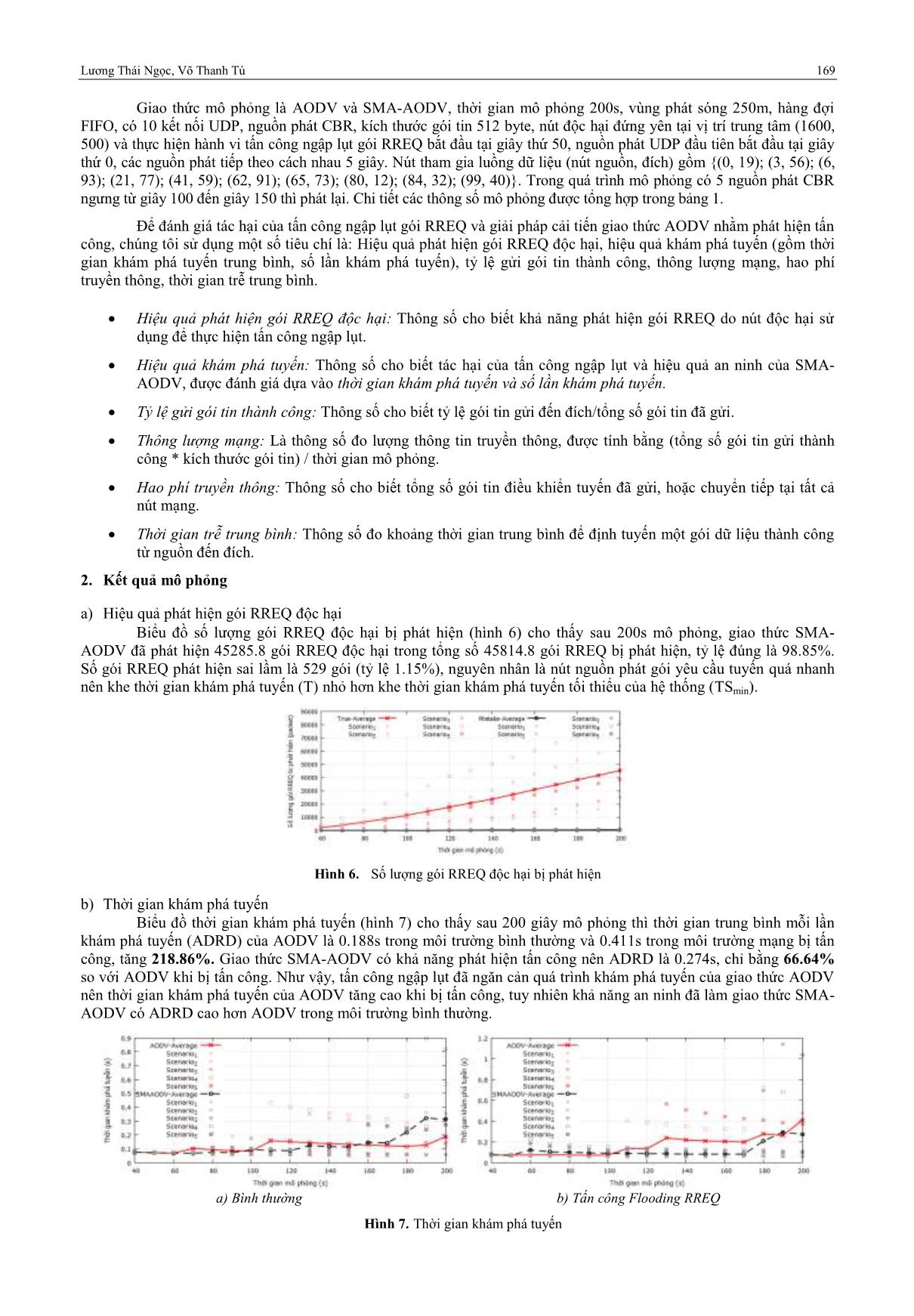

a) Hiệu quả phát hiện gói RREQ độc hại

Biểu đồ số lượng gói RREQ độc hại bị phát hiện (hình 6) cho thấy sau 200s mô phỏng, giao thức SMA-

AODV đã phát hiện 45285.8 gói RREQ độc hại trong tổng số 45814.8 gói RREQ bị phát hiện, tỷ lệ đúng là 98.85%.

Số gói RREQ phát hiện sai lầm là 529 gói (tỷ lệ 1.15%), nguyên nhân là nút nguồn phát gói yêu cầu tuyến quá nhanh

nên khe thời gian khám phá tuyến (T) nhỏ hơn khe thời gian khám phá tuyến tối thiểu của hệ thống (TSmin).

Hình 6. Số lượng gói RREQ độc hại bị phát hiện

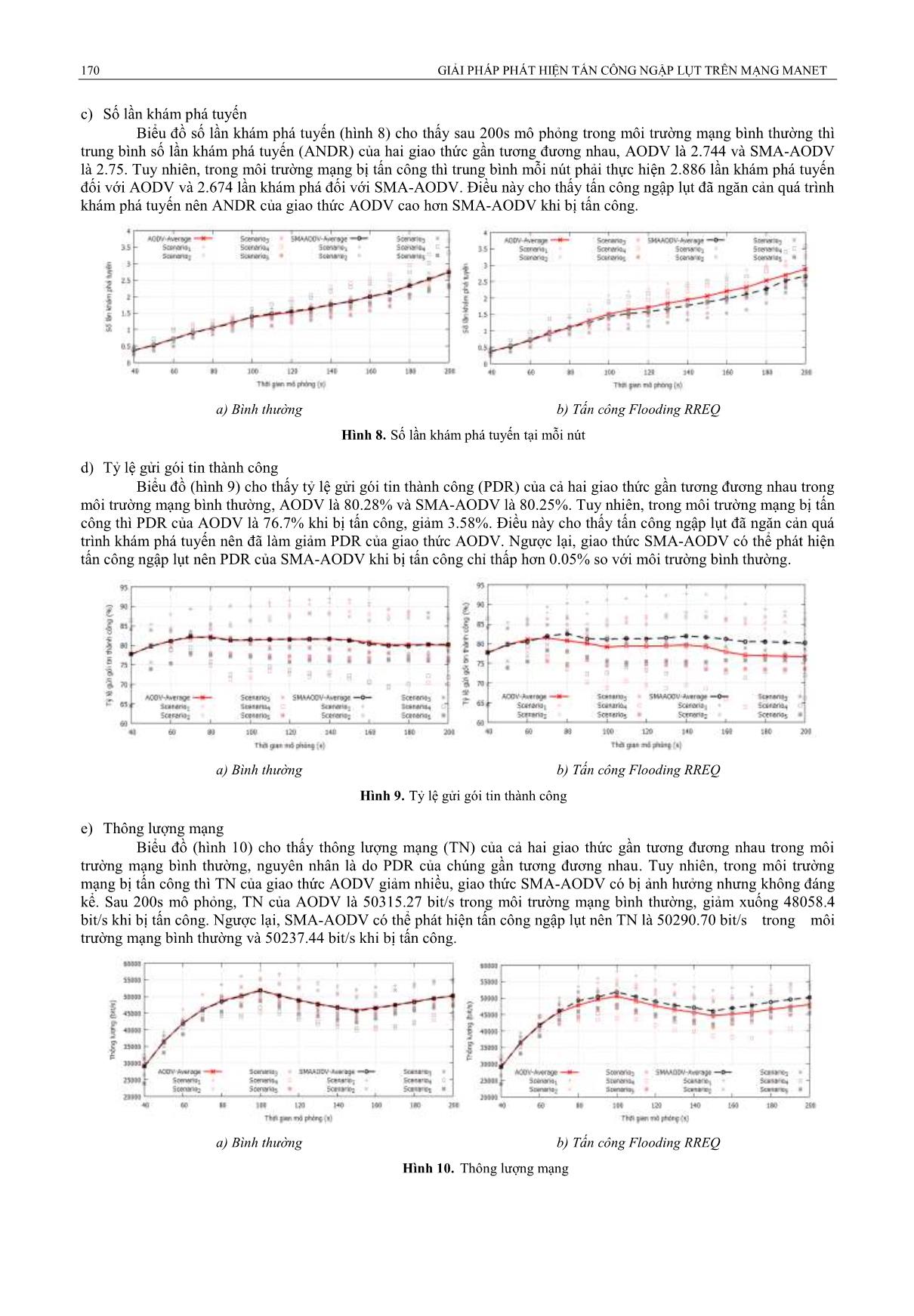

b) Thời gian khám phá tuyến

Biểu đồ thời gian khám phá tuyến (hình 7) cho thấy sau 200 giây mô phỏng thì thời gian trung bình mỗi lần

khám phá tuyến (ADRD) của AODV là 0.188s trong môi trường bình thường và 0.411s trong môi trường mạng bị tấn

công, tăng 218.86%. Giao thức SMA-AODV có khả năng phát hiện tấn công nên ADRD là 0.274s, chỉ bằng 66.64%

so với AODV khi bị tấn công. Như vậy, tấn công ngập lụt đã ngăn cản quá trình khám phá tuyến của giao thức AODV

nên thời gian khám phá tuyến của AODV tăng cao khi bị tấn công, tuy nhiên khả năng an ninh đã làm giao thức SMA-

AODV có ADRD cao hơn AODV trong môi trường bình thường.

a) Bình thường b) Tấn công Flooding RREQ

Hình 7. Thời gian khám phá tuyến

170 GIẢI PHÁP PHÁT HIỆN TẤN CÔNG NGẬP LỤT TRÊN MẠNG MANET

c) Số lần khám phá tuyến

Biểu đồ số lần khám phá tuyến (hình 8) cho thấy sau 200s mô phỏng trong môi trường mạng bình thường thì

trung bình số lần khám phá tuyến (ANDR) của hai giao thức gần tương đương nhau, AODV là 2.744 và SMA-AODV

là 2.75. Tuy nhiên, trong môi trường mạng bị tấn công thì trung bình mỗi nút phải thực hiện 2.886 lần khám phá tuyến

đối với AODV và 2.674 lần khám phá đối với SMA-AODV. Điều này cho thấy tấn công ngập lụt đã ngăn cản quá trình

khám phá tuyến nên ANDR của giao thức AODV cao hơn SMA-AODV khi bị tấn công.

a) Bình thường b) Tấn công Flooding RREQ

Hình 8. Số lần khám phá tuyến tại mỗi nút

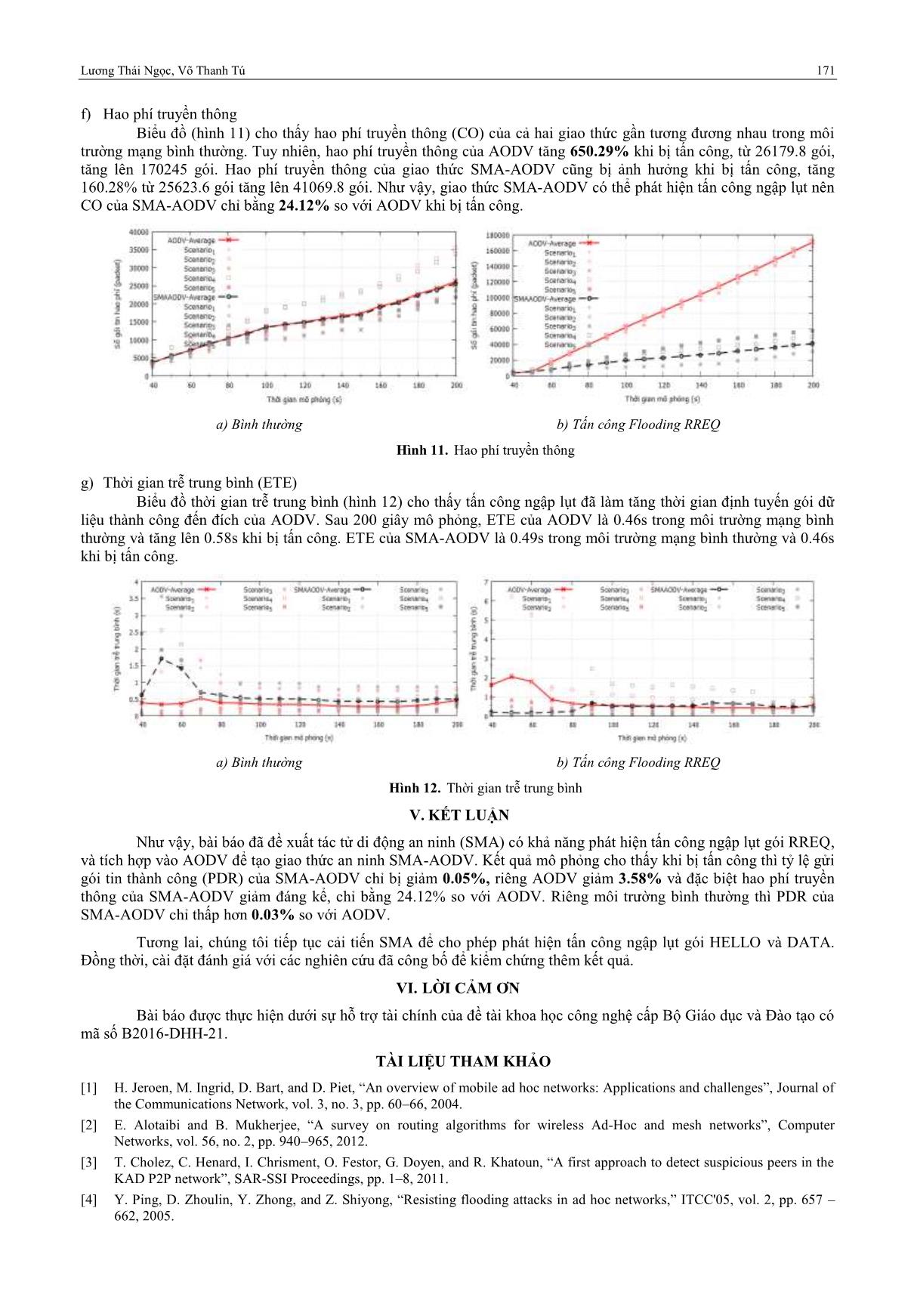

d) Tỷ lệ gửi gói tin thành công

Biểu đồ (hình 9) cho thấy tỷ lệ gửi gói tin thành công (PDR) của cả hai giao thức gần tương đương nhau trong

môi trường mạng bình thường, AODV là 80.28% và SMA-AODV là 80.25%. Tuy nhiên, trong môi trường mạng bị tấn

công thì PDR của AODV là 76.7% khi bị tấn công, giảm 3.58%. Điều này cho thấy tấn công ngập lụt đã ngăn cản quá

trình khám phá tuyến nên đã làm giảm PDR của giao thức AODV. Ngược lại, giao thức SMA-AODV có thể phát hiện

tấn công ngập lụt nên PDR của SMA-AODV khi bị tấn công chỉ thấp hơn 0.05% so với môi trường bình thường.

a) Bình thường b) Tấn công Flooding RREQ

Hình 9. Tỷ lệ gửi gói tin thành công

e) Thông lượng mạng

Biểu đồ (hình 10) cho thấy thông lượng mạng (TN) của cả hai giao thức gần tương đương nhau trong môi

trường mạng bình thường, nguyên nhân là do PDR của chúng gần tương đương nhau. Tuy nhiên, trong môi trường

mạng bị tấn công thì TN của giao thức AODV giảm nhiều, giao thức SMA-AODV có bị ảnh hưởng nhưng không đáng

kể. Sau 200s mô phỏng, TN của AODV là 50315.27 bit/s trong môi trường mạng bình thường, giảm xuống 48058.4

bit/s khi bị tấn công. Ngược lại, SMA-AODV có thể phát hiện tấn công ngập lụt nên TN là 50290.70 bit/s trong môi

trường mạng bình thường và 50237.44 bit/s khi bị tấn công.

a) Bình thường b) Tấn công Flooding RREQ

Hình 10. Thông lượng mạng

Lương Thái Ngọc, Võ Thanh Tú 171

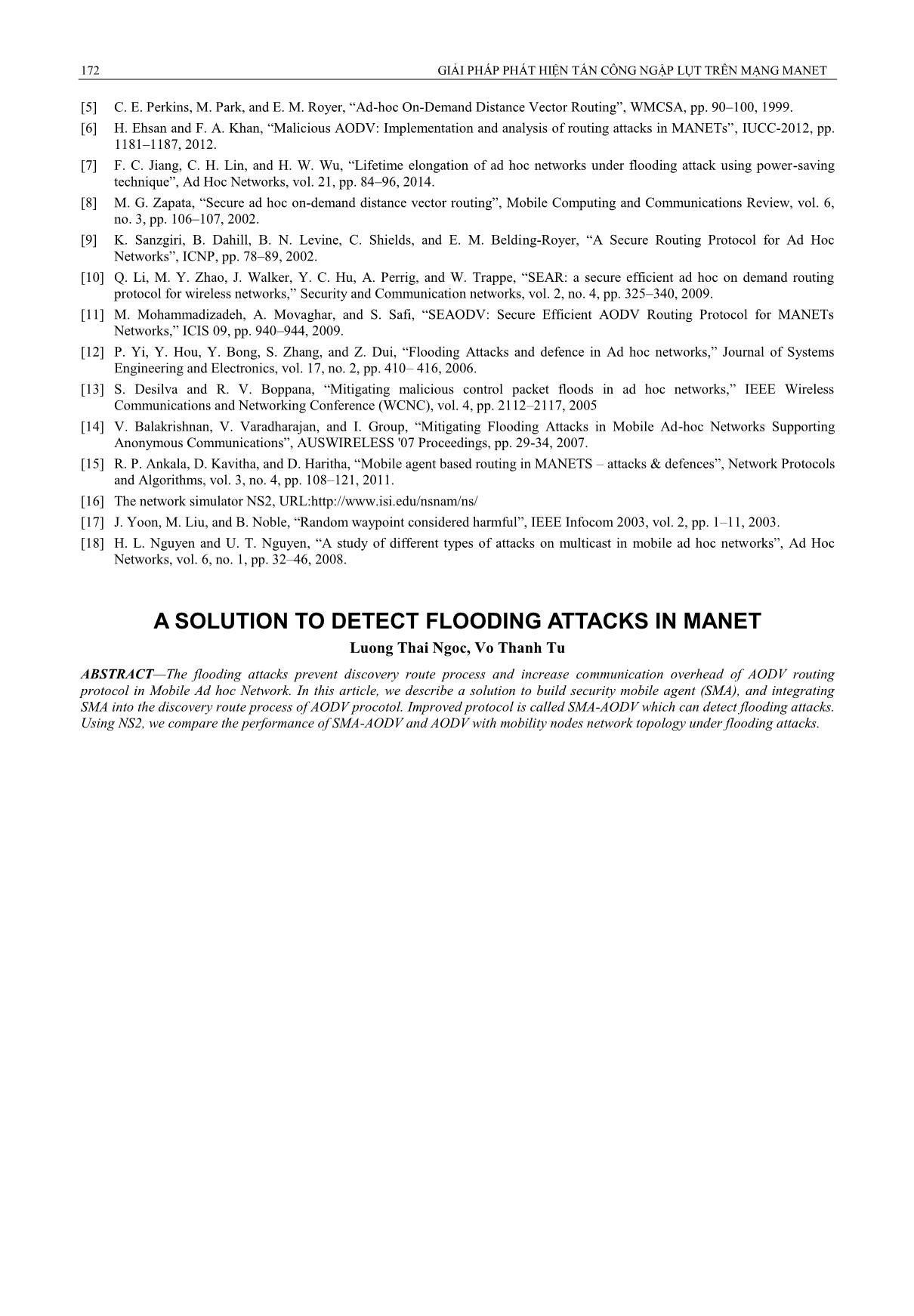

f) Hao phí truyền thông

Biểu đồ (hình 11) cho thấy hao phí truyền thông (CO) của cả hai giao thức gần tương đương nhau trong môi

trường mạng bình thường. Tuy nhiên, hao phí truyền thông của AODV tăng 650.29% khi bị tấn công, từ 26179.8 gói,

tăng lên 170245 gói. Hao phí truyền thông của giao thức SMA-AODV cũng bị ảnh hưởng khi bị tấn công, tăng

160.28% từ 25623.6 gói tăng lên 41069.8 gói. Như vậy, giao thức SMA-AODV có thể phát hiện tấn công ngập lụt nên

CO của SMA-AODV chỉ bằng 24.12% so với AODV khi bị tấn công.

a) Bình thường b) Tấn công Flooding RREQ

Hình 11. Hao phí truyền thông

g) Thời gian trễ trung bình (ETE)

Biểu đồ thời gian trễ trung bình (hình 12) cho thấy tấn công ngập lụt đã làm tăng thời gian định tuyến gói dữ

liệu thành công đến đích của AODV. Sau 200 giây mô phỏng, ETE của AODV là 0.46s trong môi trường mạng bình

thường và tăng lên 0.58s khi bị tấn công. ETE của SMA-AODV là 0.49s trong môi trường mạng bình thường và 0.46s

khi bị tấn công.

a) Bình thường b) Tấn công Flooding RREQ

Hình 12. Thời gian trễ trung bình

V. KẾT LUẬN

Như vậy, bài báo đã đề xuất tác tử di động an ninh (SMA) có khả năng phát hiện tấn công ngập lụt gói RREQ,

và tích hợp vào AODV để tạo giao thức an ninh SMA-AODV. Kết quả mô phỏng cho thấy khi bị tấn công thì tỷ lệ gửi

gói tin thành công (PDR) của SMA-AODV chỉ bị giảm 0.05%, riêng AODV giảm 3.58% và đặc biệt hao phí truyền

thông của SMA-AODV giảm đáng kể, chỉ bằng 24.12% so với AODV. Riêng môi trường bình thường thì PDR của

SMA-AODV chỉ thấp hơn 0.03% so với AODV.

Tương lai, chúng tôi tiếp tục cải tiến SMA để cho phép phát hiện tấn công ngập lụt gói HELLO và DATA.

Đồng thời, cài đặt đánh giá với các nghiên cứu đã công bố để kiểm chứng thêm kết quả.

VI. LỜI CẢM ƠN

Bài báo được thực hiện dưới sự hỗ trợ tài chính của đề tài khoa học công nghệ cấp Bộ Giáo dục và Đào tạo có

mã số B2016-DHH-21.

TÀI LIỆU THAM KHẢO

[1] H. Jeroen, M. Ingrid, D. Bart, and D. Piet, “An overview of mobile ad hoc networks: Applications and challenges”, Journal of

the Communications Network, vol. 3, no. 3, pp. 60–66, 2004.

[2] E. Alotaibi and B. Mukherjee, “A survey on routing algorithms for wireless Ad-Hoc and mesh networks”, Computer

Networks, vol. 56, no. 2, pp. 940–965, 2012.

[3] T. Cholez, C. Henard, I. Chrisment, O. Festor, G. Doyen, and R. Khatoun, “A first approach to detect suspicious peers in the

KAD P2P network”, SAR-SSI Proceedings, pp. 1–8, 2011.

[4] Y. Ping, D. Zhoulin, Y. Zhong, and Z. Shiyong, “Resisting flooding attacks in ad hoc networks,” ITCC'05, vol. 2, pp. 657 –

662, 2005.

172 GIẢI PHÁP PHÁT HIỆN TẤN CÔNG NGẬP LỤT TRÊN MẠNG MANET

[5] C. E. Perkins, M. Park, and E. M. Royer, “Ad-hoc On-Demand Distance Vector Routing”, WMCSA, pp. 90–100, 1999.

[6] H. Ehsan and F. A. Khan, “Malicious AODV: Implementation and analysis of routing attacks in MANETs”, IUCC-2012, pp.

1181–1187, 2012.

[7] F. C. Jiang, C. H. Lin, and H. W. Wu, “Lifetime elongation of ad hoc networks under flooding attack using power-saving

technique”, Ad Hoc Networks, vol. 21, pp. 84–96, 2014.

[8] M. G. Zapata, “Secure ad hoc on-demand distance vector routing”, Mobile Computing and Communications Review, vol. 6,

no. 3, pp. 106–107, 2002.

[9] K. Sanzgiri, B. Dahill, B. N. Levine, C. Shields, and E. M. Belding-Royer, “A Secure Routing Protocol for Ad Hoc

Networks”, ICNP, pp. 78–89, 2002.

[10] Q. Li, M. Y. Zhao, J. Walker, Y. C. Hu, A. Perrig, and W. Trappe, “SEAR: a secure efficient ad hoc on demand routing

protocol for wireless networks,” Security and Communication networks, vol. 2, no. 4, pp. 325–340, 2009.

[11] M. Mohammadizadeh, A. Movaghar, and S. Safi, “SEAODV: Secure Efficient AODV Routing Protocol for MANETs

Networks,” ICIS 09, pp. 940–944, 2009.

[12] P. Yi, Y. Hou, Y. Bong, S. Zhang, and Z. Dui, “Flooding Attacks and defence in Ad hoc networks,” Journal of Systems

Engineering and Electronics, vol. 17, no. 2, pp. 410– 416, 2006.

[13] S. Desilva and R. V. Boppana, “Mitigating malicious control packet floods in ad hoc networks,” IEEE Wireless

Communications and Networking Conference (WCNC), vol. 4, pp. 2112–2117, 2005

[14] V. Balakrishnan, V. Varadharajan, and I. Group, “Mitigating Flooding Attacks in Mobile Ad-hoc Networks Supporting

Anonymous Communications”, AUSWIRELESS '07 Proceedings, pp. 29-34, 2007.

[15] R. P. Ankala, D. Kavitha, and D. Haritha, “Mobile agent based routing in MANETS – attacks & defences”, Network Protocols

and Algorithms, vol. 3, no. 4, pp. 108–121, 2011.

[16] The network simulator NS2, URL:

[17] J. Yoon, M. Liu, and B. Noble, “Random waypoint considered harmful”, IEEE Infocom 2003, vol. 2, pp. 1–11, 2003.

[18] H. L. Nguyen and U. T. Nguyen, “A study of different types of attacks on multicast in mobile ad hoc networks”, Ad Hoc

Networks, vol. 6, no. 1, pp. 32–46, 2008.

A SOLUTION TO DETECT FLOODING ATTACKS IN MANET

Luong Thai Ngoc, Vo Thanh Tu

ABSTRACT—The flooding attacks prevent discovery route process and increase communication overhead of AODV routing

protocol in Mobile Ad hoc Network. In this article, we describe a solution to build security mobile agent (SMA), and integrating

SMA into the discovery route process of AODV procotol. Improved protocol is called SMA-AODV which can detect flooding attacks.

Using NS2, we compare the performance of SMA-AODV and AODV with mobility nodes network topology under flooding attacks. File đính kèm:

giai_phap_phat_hien_tan_cong_ngap_lut_tren_mang_manet.pdf

giai_phap_phat_hien_tan_cong_ngap_lut_tren_mang_manet.pdf