Bảo mật cho mạng cảm biến không dây bằng thuật toán DES

Mạng cảm biến không dây (WSNs) là một hệ thống các cảm biến có kết nối không dây được phát tán

ngẫu nhiên trong môi trường mà không cần sự tham gia của con người để thu thập các thông tin của

một khu vực trong một khoảng thời gian xác định.

Bài báo đề xuất một lược đồ khóa tạo ra hiệu quả cho việc áp dụng thuật toán DES trong mô hình phân

cấp của mạng cảm biến không dây mã hóa dữ liệu. Trong mô hình phân cấp, quá trình mã hóa được

chia thành nhiều nhiệm vụ rồi phân phối cho nhiều nút dọc theo một đường dẫn từ nút nguồn đến trạm

gốc. Chúng tôi thực hiện mô phỏng tính toán để so sánh mô hình phân cấp và mô hình tập trung. Kết

quả cho thấy rằng mô hình phân cấp cân bằng năng lượng tiêu thụ hơn mô hình tập trung. Việc quản

lý khóa được đề xuất cũng cải thiện mức độ bảo mật của dữ liệu trong mạng WSN bằng cách tăng số

lượng khóa với một thuật toán đơn giản.

Trang 1

Trang 2

Trang 3

Trang 4

Trang 5

Trang 6

Trang 7

Tóm tắt nội dung tài liệu: Bảo mật cho mạng cảm biến không dây bằng thuật toán DES

hân phối khóa, xác thực, cập nhật, lưu trữ

và thu hồi. Một hệ thống quản lý khóa hiệu quả

là cơ sở cho các cơ chế bảo mật khác như bảo

mật định tuyến mạng, bảo mật vị trí và tính toàn

vẹn dữ liệu. Một số cơ chế quản lý khóa WSN, ví

dụ quản lý khóa cục bộ, quản lý khóa ngẫu nhiên,

quản lý khóa cục bộ, quản lý cụm và quản lý khóa

công khai.

WSNs sử dụng truyền dữ liệu đa luồng và kiến

trúc mạng tự tổ chức. Mỗi nút cần thiết lập định

tuyến, định tuyến công khai và duy trì định tuyến.

Bảo mật định tuyến là một yêu cầu cơ bản để đảm

bảo tính toàn vẹn dữ liệu trong mạng và tránh các

lỗi khi gửi dữ liệu từ các nút nguồn đến các nút

chìm. Có ba kiểu định hình lưu lượng cơ bản cho

WSN, cụ thể là định tuyến bằng phẳng, định tuyến

phân cấp và định tuyến dựa trên vị trí.

Tính toàn vẹn của dữ liệu được đảm bảo để đảm

bảo rằng dữ liệu ở mỗi nút được bảo vệ. Quy trình

bảo mật toàn vẹn chung thực hiện như sau:

Các nút phải có khả nĕng cung cấp thông tin đáng

tin cậy cho các nút có mức tập hợp dữ liệu cao

hơn. Nút có mức tập hợp dữ liệu cao hơn này

đánh giá độ tin cậy của thông tin nhận được và gửi

thông tin đến nút trung tâm. Nút trung tâm đánh

giá độ tin cậy của thông tin và thực hiện tính toán

tập dữ liệu cuối cùng.

Thuật toán DES khi áp dụng vào mạng WSN gồm

2 bước:

Bước 1: Sinh khóa và mã hóa DES;

Bước 2: Áp dụng thuật toán DES vào mạng WSN

dựa trên số “hops”.

16

NGHIÊN CỨU KHOA HỌC

Tạp chí Nghiên cứu khoa học - Đại học Sao Đỏ, ISSN 1859-4190 Số 2(65).2019

2.1. Thuật toán sinh khóa và mã hóa DES

DES là một mật mã khối có dạng như sau:

Nó xử lý từng khối thông tin của một chiều dài

được chỉ định và biến đổi nó thành các quy trình

phức tạp để trở thành khối thông tin của bản mã

có độ dài không đổi. Trong trường hợp DES, chiều

dài của mỗi khối là 64 bit. DES cũng sử dụng

khóa để cá nhân hóa quá trình chuyển đổi. Do đó,

chúng tôi chỉ mã hóa nếu chúng tôi biết khóa cơ

bản. Khóa sử dụng trong DES có tổng chiều dài là

64 bit. Tuy nhiên, chỉ 56 bit thực sự được sử dụng

và 8 bit còn lại chỉ dành cho mục đích thử nghiệm.

Do đó, độ dài thực tế của khóa chỉ là 56 bit.

Giống như các thuật toán mã hóa khối khác, khi

áp dụng cho các tài liệu dài hơn 64 bit, DES phải

được sử dụng theo một cách nhất định. Trong

FIPS-81, một số phương pháp đã được xác định,

bao gồm một phương pháp xác thực [14].

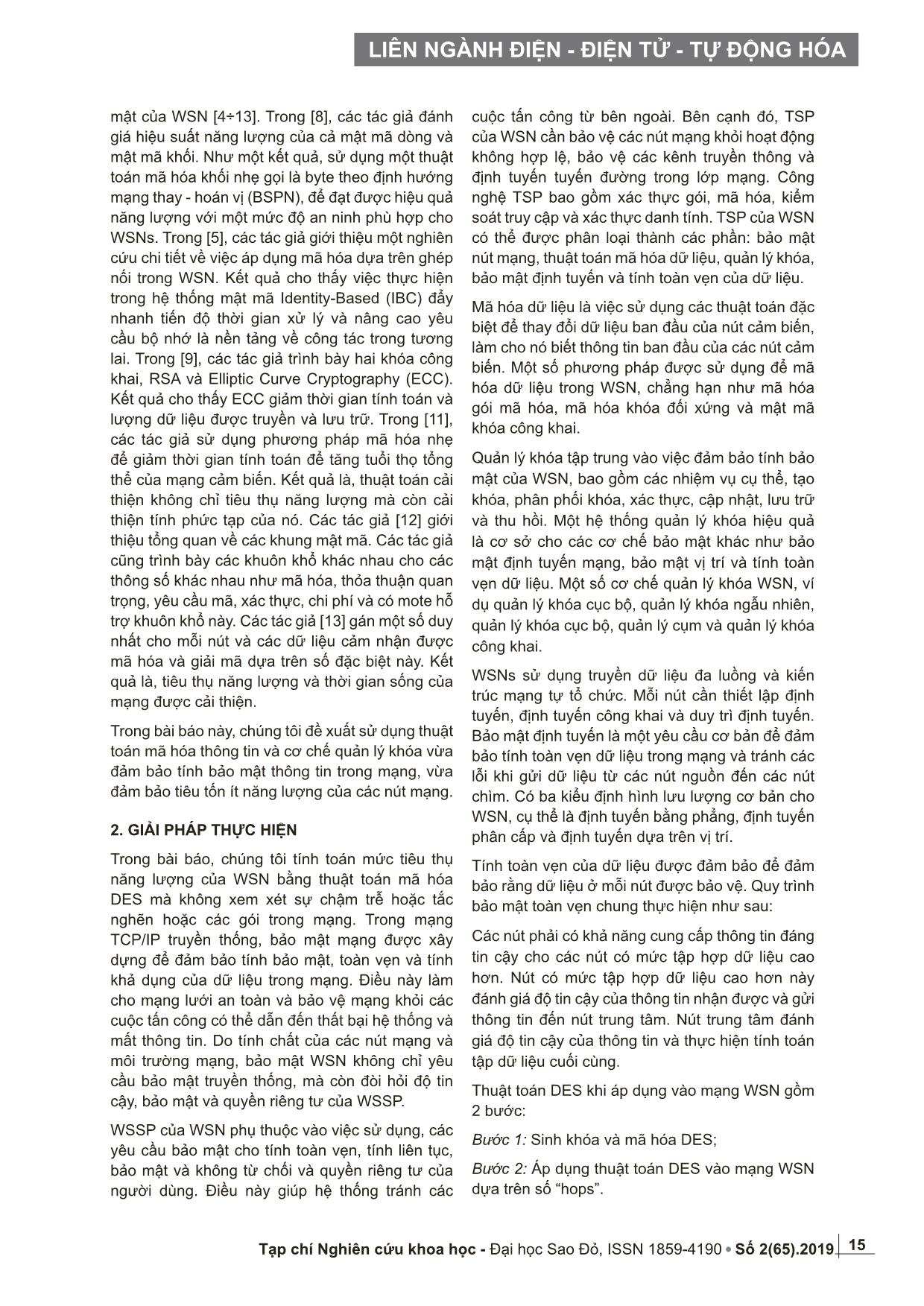

Thuật toán mã hóa DES là thuật toán mã hóa khóa

đối xứng sử dụng khóa 64 bit để mã hóa gói dữ

liệu 64 bit thành gói dữ liệu 64 bit. Quá trình mã

hóa dữ liệu bằng DES gồm: Initial Permutation, 16

Round mã hóa, Final Permutation. Khóa 64 bit ban

đầu sẽ được sử dụng để sinh khóa cho mỗi 16

round. Trước khi mã hóa, dữ liệu được đi qua khối

hoán vị Inittial Permutation, sau đó tại mỗi round

dữ liệu sẽ được đưa vào các hàm Freistel để biến

đổi, cuối cùng dữ liệu sẽ đi qua khối hoán vị Final

Permuation như hình 1.

Hình 1. Sơ đồ khối mã hóa DES [14, 15]

2.2. Áp dụng DES cho mạng WSNS

Để mã hóa gói tin bằng thuật toán DES, ta cần sử

dụng các khóa có độ dài 64 bit, tức là ta có thể sử

dụng 264 khóa cho việc mã hóa. Tuy nhiên, để tiết

kiệm bộ nhớ ta không thể sử dụng tất cả 264 khóa

cho việc mã hóa, do đó chúng tôi đề xuất thuật

toán sinh khóa và quản lý khóa cho việc mã hóa

gói tin trong mạng cảm biến không dây bằng thuật

toán DES như sau:

Ta sẽ khởi tạo 64 khóa, mỗi khóa có độ dài 64 bit

k

0

,k

1

,,k

63

. Trong mạng cảm biến không dây, các

gói tin truyền đa chặng từ nút nguồn đến nút đích.

Thuật toán sinh khóa và quản lý khóa chúng tôi đề

xuất sẽ phụ thuộc vào số chặng gói tin cần đi qua

để đến nút đích.

Xét gói tin (package) được truyền từ nút nguồn tới

nút đích.

Nếu gói tin truyền thẳng từ nút nguồn đến nút đích,

không truyên qua chặng trung gian nào, ta mặc

định sử dụng khóa k

0

để mã hóa gói tin trước khi

gửi đi.

Nếu gói tin truyền qua một chặng để đi từ nút

nguồn đến nút đích, truyền qua một chặng trung

gian, ta sử dụng khóa k

1

để mã hóa gói tin trước

khi gửi đi.

Nếu gói tin truyền qua n chặng (n>2), ta sử dụng

khóa k (64 mod n) với (64 mod n) là số dư của 64

khi chia cho n. Với n = 5, (64 mod 5) = 4, ta sử

dụng khóa k4 để mã hóa gói tin.

Chi tiết thuật toán được chỉ ra như dưới đây.

Thuật toán: Áp dụng mã DES cho mạng WSNs

Input: Thiết lập dữ liệu đầu vào

Step 1:

Nút nguồn (S) quảng bá thông tin đến hàng xóm.

Các nút gửi thông tin đến nút cluster head H.

Step 2:

Nút H tính số “hop” từ nút nguồn đến nút sink.

If N

hop

< 2 then

{

If N

hop

=1 then

Mã hóa dữ liệu bằng thuật toán

DES sử dụng khóa k_1 trước

khi gửi tới nút H.

Else

Mã hóa dữ liệu bằng thuật toán

DES sử dụng khóa k_0 trước

khi gửi tới nút H.

}

Else

{

Tính khóa k_i theo biểu thức

i = 64 mod nhop

Mã hóa dữ liệu bằng thuật toán DES sử

dụng khóa k_i trước khi gửi tới nút H.

}

Step 3:

Lặp lại bước 2 cho đến khi các nút nguồn hết

nĕng lượng.

17

LIÊN NGÀNH ĐIỆN - ĐIỆN TỬ - TỰ ĐỘNG HÓA

Tạp chí Nghiên cứu khoa học - Đại học Sao Đỏ, ISSN 1859-4190 Số 2(65).2019

Output:

Dữ liệu được mã hóa sử dụng thuật toán DES.

3. KẾT QUẢ ĐẠT ĐƯỢC

3.1. Thiết lập ban đầu

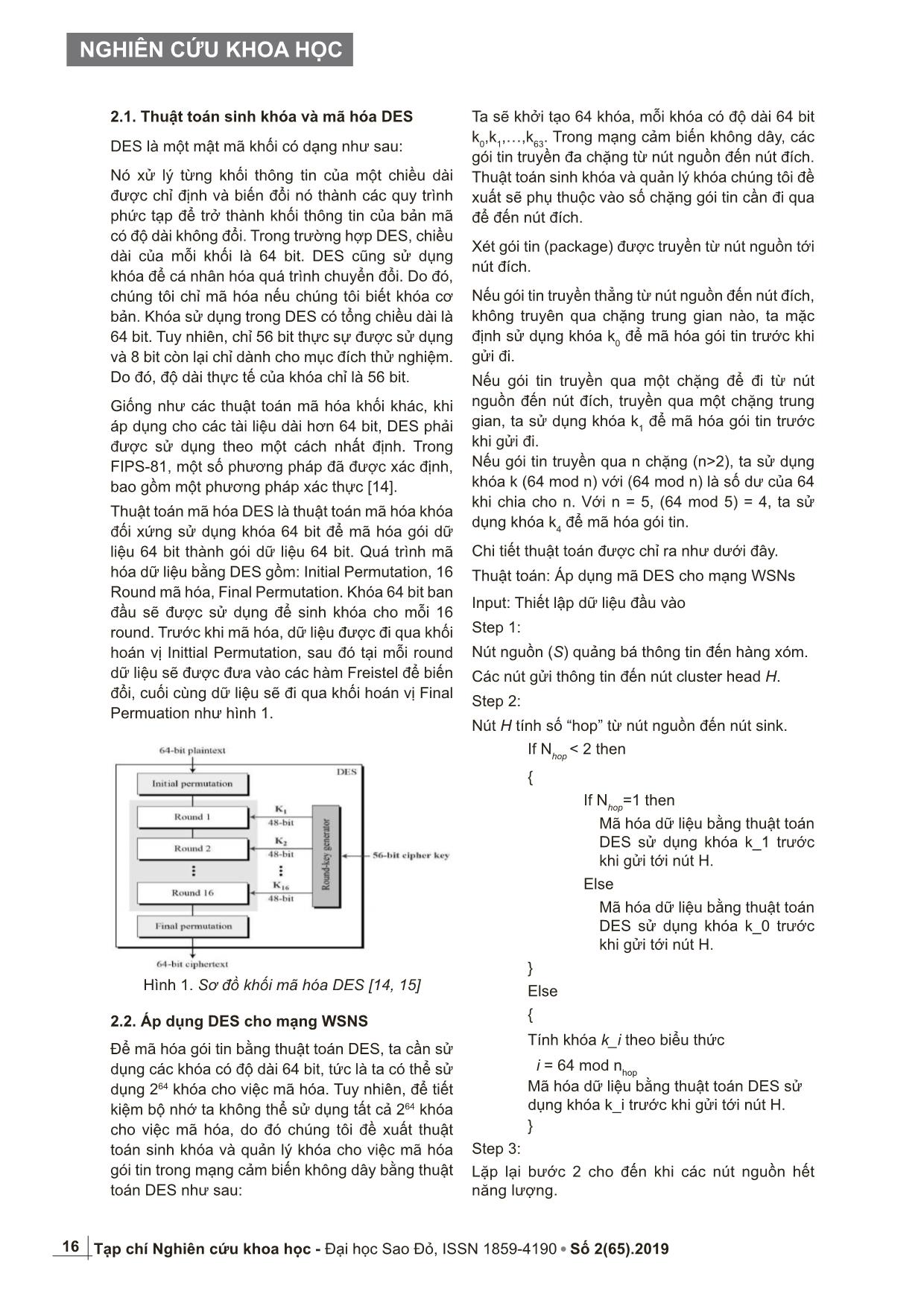

Thiết lập mô phỏng mạng cảm biến không dây 100

nodes mạng, vị trí các nút ngẫu nhiên trên vùng có

kích thước 500 m × 500 m. Nĕng lượng ban đầu

mỗi nodes mạng là 2J, số lượng node nguồn là 15

như hình 2. Giải pháp chúng tôi đề xuất là truyền

đa chặng xử lí phân tán trên các node mạng.

Trong bài viết này, chúng tôi thực hiện mô phỏng

cả hai trường hợp truyền đa chặng, mã hóa phân

tán và má hóa tập trung tại một nút nguồn để đánh

giá hiệu quả về bảo mật và nĕng lượng của giải

pháp đề xuất.

Hình 2. Mô hình mạng cảm biến không dây

Để tính nĕng lượng sử dụng cho truyền dữ liệu,

chúng tôi sử dụng mô hình tính toán nĕng lượng

như đã trình bày trong [1, 2].

(1)

(2)

Với:

etx: nĕng lượng truyền 1 bit dữ liệu và erx là nĕng lượng nhận 1 bit dữ liệu;

d

0

: khoảng cách ngưỡng được xác định nhờ đo

khoảng cách truyền lớn nhất;

d: khoảng cách giữa thiết bị truyền và nhận;

εelec: nĕng lượng tiêu tốn bởi mạch điện cho 1 bit;

εfsd2, εmpd4: nĕng lượng phụ thuộc vào phương thức truyền.

Nĕng lượng cho việc bảo mật trong mạng theo

phương pháp chúng tôi đề xuất gồm nĕng lượng

cho việc quản lý khóa, nĕng lượng mã hóa theo

thuật toán DES. Tuy nhiên, nĕng lượng tiêu tốn

cho quản lý khóa là không đáng kể, nên ta chỉ xét

nĕng lượng tiêu tốn cho việc mã hóa gói tin.

Theo [3], nĕng lượng cần cho mã hóa 8 bytes dữ

liệu bằng DES là:

(3)

Ở đây chúng tôi chọn kích thước gói tin cần mã

hóa là 500 bytes, nên nĕng lượng cho việc mã

hóa sẽ là:

(4)

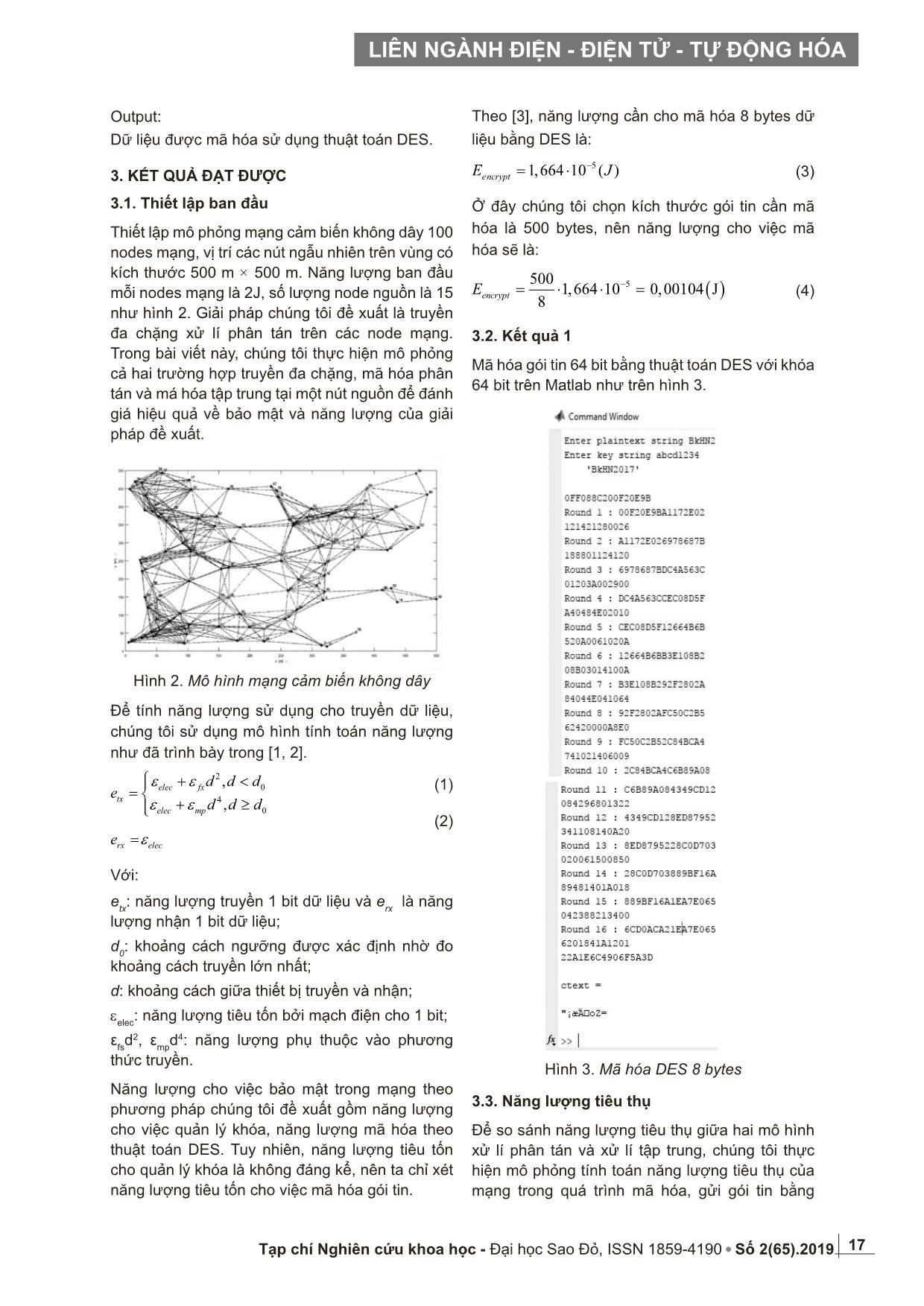

3.2. Kết quả 1

Mã hóa gói tin 64 bit bằng thuật toán DES với khóa

64 bit trên Matlab như trên hình 3.

Hình 3. Mã hóa DES 8 bytes

3.3. Nĕng lượng tiêu thụ

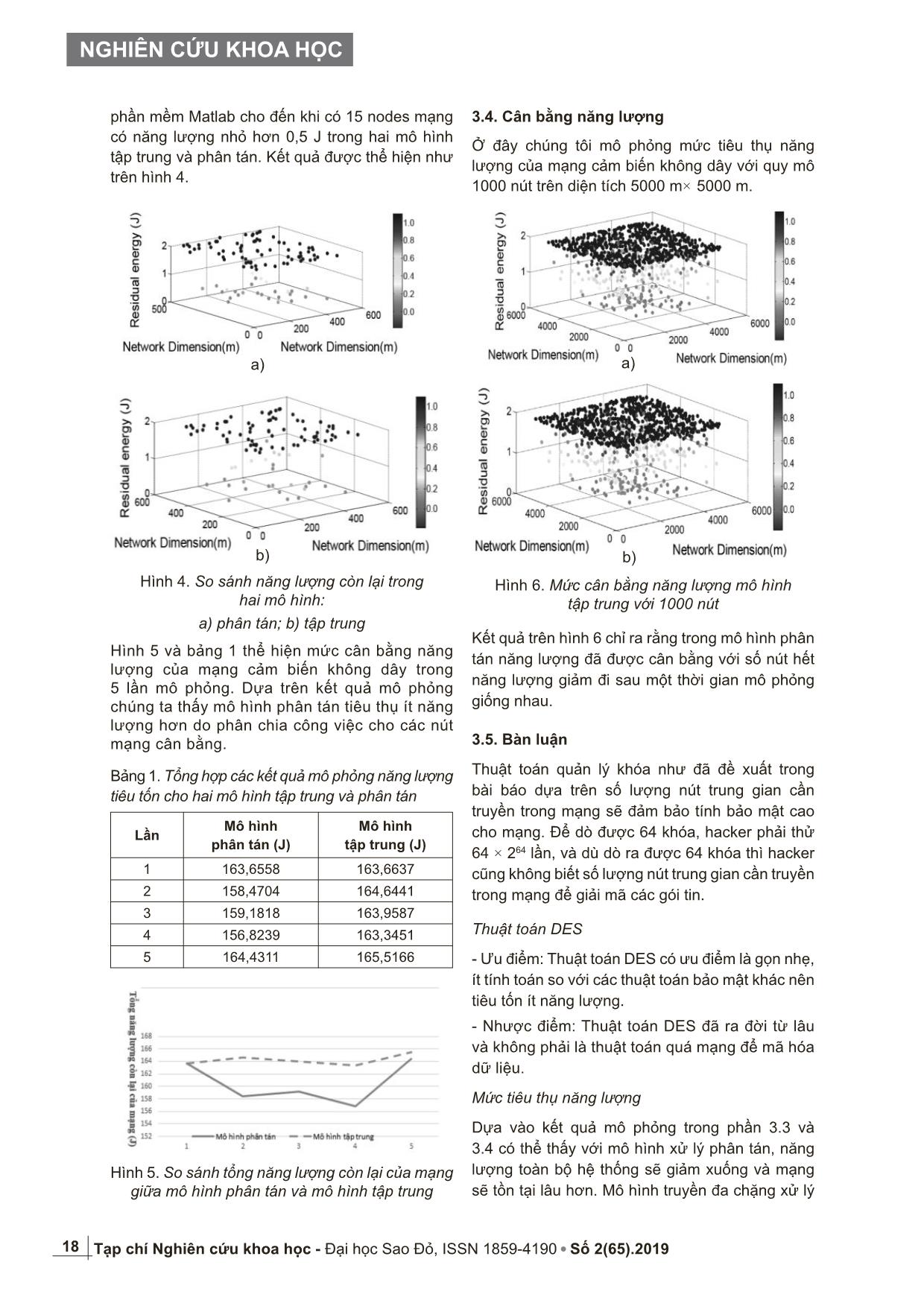

Để so sánh nĕng lượng tiêu thụ giữa hai mô hình

xử lí phân tán và xử lí tập trung, chúng tôi thực

hiện mô phỏng tính toán nĕng lượng tiêu thụ của

mạng trong quá trình mã hóa, gửi gói tin bằng

2

0

4

0

,

,

elec fx

tx

elec mp

d d d

e

d d d

ε ε

ε ε

+ <

=

+ ≥

rx elece ε=

51,664 10 ( )encryptE J

−

= ⋅

( )5

500

1,664 10 0,00104 J

8

encryptE

−= ⋅ ⋅ =

18

NGHIÊN CỨU KHOA HỌC

Tạp chí Nghiên cứu khoa học - Đại học Sao Đỏ, ISSN 1859-4190 Số 2(65).2019

phần mềm Matlab cho đến khi có 15 nodes mạng

có nĕng lượng nhỏ hơn 0,5 J trong hai mô hình

tập trung và phân tán. Kết quả được thể hiện như

trên hình 4.

Hình 4. So sánh nĕng lượng còn lại trong

hai mô hình:

a) phân tán; b) tập trung

Hình 5 và bảng 1 thể hiện mức cân bằng nĕng

lượng của mạng cảm biến không dây trong

5 lần mô phỏng. Dựa trên kết quả mô phỏng

chúng ta thấy mô hình phân tán tiêu thụ ít nĕng

lượng hơn do phân chia công việc cho các nút

mạng cân bằng.

Bảng 1. Tổng hợp các kết quả mô phỏng nĕng lượng

tiêu tốn cho hai mô hình tập trung và phân tán

Lần Mô hình phân tán (J)

Mô hình

tập trung (J)

1 163,6558 163,6637

2 158,4704 164,6441

3 159,1818 163,9587

4 156,8239 163,3451

5 164,4311 165,5166

Hình 5. So sánh tổng nĕng lượng còn lại của mạng

giữa mô hình phân tán và mô hình tập trung

3.4. Cân bằng nĕng lượng

Ở đây chúng tôi mô phỏng mức tiêu thụ nĕng

lượng của mạng cảm biến không dây với quy mô

1000 nút trên diện tích 5000 m× 5000 m.

Hình 6. Mức cân bằng nĕng lượng mô hình

tập trung với 1000 nút

Kết quả trên hình 6 chỉ ra rằng trong mô hình phân

tán nĕng lượng đã được cân bằng với số nút hết

nĕng lượng giảm đi sau một thời gian mô phỏng

giống nhau.

3.5. Bàn luận

Thuật toán quản lý khóa như đã đề xuất trong

bài báo dựa trên số lượng nút trung gian cần

truyền trong mạng sẽ đảm bảo tính bảo mật cao

cho mạng. Để dò được 64 khóa, hacker phải thử

64 × 264 lần, và dù dò ra được 64 khóa thì hacker

cũng không biết số lượng nút trung gian cần truyền

trong mạng để giải mã các gói tin.

Thuật toán DES

- Ưu điểm: Thuật toán DES có ưu điểm là gọn nhẹ,

ít tính toán so với các thuật toán bảo mật khác nên

tiêu tốn ít nĕng lượng.

- Nhược điểm: Thuật toán DES đã ra đời từ lâu

và không phải là thuật toán quá mạng để mã hóa

dữ liệu.

Mức tiêu thụ nĕng lượng

Dựa vào kết quả mô phỏng trong phần 3.3 và

3.4 có thể thấy với mô hình xử lý phân tán, nĕng

lượng toàn bộ hệ thống sẽ giảm xuống và mạng

sẽ tồn tại lâu hơn. Mô hình truyền đa chặng xử lý

b) b)

a) a)

19

LIÊN NGÀNH ĐIỆN - ĐIỆN TỬ - TỰ ĐỘNG HÓA

Tạp chí Nghiên cứu khoa học - Đại học Sao Đỏ, ISSN 1859-4190 Số 2(65).2019

phân tán mang lại sự cân bằng nĕng lượng cho

mạng cảm biến không dây.

Đánh giá tính bảo mật

Với cơ chế quản lý khóa như đề xuất, nếu gói tin bị

bắt lại trên đường truyền và kẻ xấu dò ra khóa của

gói tin này thì chỉ có khả nĕng giải mã được gói tin

này mà không thể giải mã toàn bộ các gói tin được

gửi trong mạng.

- Mô hình phân tán: Trong quá trình truyền, nếu gói

tin bị bắt lại thì dù kẻ xấu có dò được khóa thì cũng

không biết gói tin đang ở bước nào của quá trình

mã hóa để giải mã gói tin gốc cần truyền.

- Mô hình tập trung: Trong quá trình truyền tin,

nếu gói tin bị bắt lại, nếu dò được khóa sử dụng

để mã hóa thì kẻ xấu có thể giải mã được gói tin

gốc cần truyền.

4. KẾT LUẬN

Bài báo nghiên cứu việc áp dụng thuật toán mã

hóa thông tin DES trong bảo mật của mạng cảm

biến không dây với thuật toán quản lý khóa dựa

vào số lượng nút trung gian mỗi gói tin cần truyền.

Ở đây chúng tôi mô phỏng quá trình tập hợp dữ

liệu lần lượt cho từng nút nguồn, hướng tiếp theo

chúng tôi sẽ thực hiện:

- Mô phỏng quá trình tập hợp dữ liệu cho toàn bộ

mạng cùng một thời điểm.

- Đánh giá mức tiêu thụ nĕng lượng của thuật

toán quản lý khóa với số lượng khóa ban đầu

nhiều hơn.

TÀI LIỆU THAM KHẢO

[1] W.B. Heinzelman, A.P. Chandrakasan, and H.

Balakrishnan (2002), An application-specific

protocol architecture for wireless microsensor

net-works. IEEE Trans Wireless Commun.,

vol. 1, no. 4, pp. 660-670.

[2] Q. Lu, W. Luo, J. Wang, and B. Chen (2008),

Low-complexity and Energy efficient image

compression scheme for wireless sensor

networks, Elsevier Comput. Netw. , vol. 52,

no. 13, pp. 2594-2603.

[3] A. B. Patnam, R.R. Dalvi, and D.M. Thakkar

(2015), Overview of energy consumption

in wireless sensor network. ASEE.

[4] H .Jin, W. Jiang (2010), Handbook of research

on Development and Trends in Wireless

Sensor Networks: From principle to practice,

New York.

[5] R. Rosil, Y. M. Yosoff, H. Hashim (2011), A

review on Pairing Based Cryptography in

Wireless Sensor Networks, IEEE Symposium

on Wireless Technology and Application.

[6] N.H. Phat, T.Q. Vinh, T. Miyoshi (2012), Multi-

hop Reed Solomon Encoding Scheme for

Image Transmission on Wireless Sensor

Networks, ICCE.

[7] M. Simek, P. Moravek, J. sa Silva (2017),

Wireless Sensor Networking in Matlab: Step -

by - Step, 6 pages.

[8] X. Zhang, H.M. Heys, and C. Li (2010). Energy

efficiency of symmetric key cryptographic

algorithms in wireless sensor networks, 25th

Biennial Symp, on Comm., pp, 168-172.

[9] M. Panda (2014), Security in wireless sensor

networks using cryptographic techniques.

American Journal of Engineering Research

(AJER), vol. 3, no. 1, pp. 50-56.

[10] A. J. Menezes, P.C. Oorschot and S.A.Vanstone

(1996), Handbook of applied cryptography,

ISBN: 0 - 8493-8523-7.

[11] N. Bisht, J. Thomas, and Thanikaiselvan V

(2016). Implementation of security algorithm

for wireless sensor networks over multimedia

images, International Conf, on Comm. and

Elect. Syst. (ICCES), pp. 1-6.

[12] G. Sharma, S. Bala, and A. K. Verma (2012),

Security frameworks for wireless sensor

networks-review, 2nd International Conf, on

Comm., Computing & Security (ICCCS), vol. 6,

pp. 978-987.

[13] A. Rani and S. Kumar (2017), A low

complexity security algorithm for wireless

sensor networks, International Conf,

on Innovations in Power and Advanced

Computing Technol, (i-PACT2017), pp. 1-5.

[14] E. Biham and A. Biryukov (1997), An

Improvement of Davies' Attack on DES. J.

Cryptology, vol 10, no. 3, pp. 195-206.

20

NGHIÊN CỨU KHOA HỌC

Tạp chí Nghiên cứu khoa học - Đại học Sao Đỏ, ISSN 1859-4190 Số 2(65).2019

Nguyễn Trọng Các

- Tóm tắt quá trình đào tạo, nghiên cứu (thời điểm tốt nghiệp và chương trình đào tạo,

nghiên cứu):

+ Nĕm 2002: Tốt nghiệp Đại học ngành Điện, chuyên ngành Điện nông nghiệp, Trường

Đại học Nông nghiệp I Hà Nội

+ Nĕm 2005: Tốt nghiệp Thạc sĩ ngành Kỹ thuật tự động hóa, chuyên ngành Tự động

hóa, Trường Đại học Bách khoa Hà Nội

+ Nĕm 2015: Tốt nghiệp Tiến sĩ ngành Kỹ thuật điện tử, chuyên ngành Kỹ thuật điện tử,

Trường Đại học Bách khoa Hà Nội

- Tóm tắt công việc hiện tại: Giảng viên khoa Điện, Trường Đại học Sao Đỏ

- Lĩnh vực quan tâm: DCS, SCADA, NCS

- Email: cacdhsd@gmail.com

- Điện thoại: 0904369421

Lê Thị Hải Thanh

- Tóm tắt quá trình đào tạo, nghiên cứu: (thời điểm tốt nghiệp và chương trinh đào tạo,

nghiên cứu):

+ Nĕm 2000: Tốt nghiệp Đại học chuyên ngành Vật lý lý thuyết, Trường Đại học Khoa

học tự nhiên

+ Nĕm 2002: Tốt nghiệp Thạc sĩ chuyên ngành Khoa học vật liệu, Trường Đại học Bách

khoa Hà Nội

- Tóm tắt công việc hiện tại: Giảng viên Bộ môn Vật lý Đại cương, Viện VLKTTrường Đại

học Bách khoa Hà Nội

- Lĩnh vực quan tâm: Vật lý lý thuyết, vật lý tin học, vật liệu điện tử

- Email: thanh.lethihai@hust.edu.vn

- Điện thoại: 02438682322

THÔNG TIN TÁC GIẢ

Ngyễn Hữu Phát

- Tóm tắt quá trình đào tạo, nghiên cứu (thời điểm tốt nghiệp và chương trình đào tạo,

nghiên cứu):

+ Nĕm 2012: Tốt nghiệp Tiến sĩ tại Viện Công nghệ Shibaura, Nhật Bản

- Tên cơ quan: C9-409, Bộ môn Mạch và XLTH, Viện ĐTVT, Trường Đại học Bách khoa

Hà Nội

- Lĩnh vực quan tầm: Xử lý ảnh và video; Mạng cảm biến không dây; Mã sửa lỗi trước;

Mạng M2M (machine-to-machine); Mạng di động; Bảo mật hệ thống

- Email: phat.nguyenhuu@hust.edu.vn; m709506@shibaura-it.ac.jp

- Điện thoại: +84-916525426

File đính kèm:

bao_mat_cho_mang_cam_bien_khong_day_bang_thuat_toan_des.pdf

bao_mat_cho_mang_cam_bien_khong_day_bang_thuat_toan_des.pdf