Bài giảng Quản lý khóa trong mật mã - Phân phối khoá cho mật mã khóa công khai (Tiếp theo) - Nguyễn Hiếu Minh

Các bước thực hiện

1. A phát sinh cặp khoá công khai và khoá riêng (KUA,

KR

A) và truyền tin tức về phía B, bao gồm KUA và

định danh của A (IDA).

2. B phát sinh khoá mật Ks và truyền khoá này về phía

A, tin tức được mã hoá bằng khoá công khai của A.

10/28/2012 Bộ môn An ninh mạng - Khoa CNTT - HVKTQS 65(tiếp)

3. A tính DKRa[EKUa[Ks]], để khôi phục khoá mật . Bởi vì

chỉ có A mới có khả năng giải mã bản tin đó, và chỉ

có các A, B biết khoá mật Ks.

4. A bỏ khóa KUa, KRa, còn B bỏ khóa KUa

Trang 1

Trang 2

Trang 3

Trang 4

Trang 5

Trang 6

Trang 7

Trang 8

Trang 9

Trang 10

Tải về để xem bản đầy đủ

Bạn đang xem 10 trang mẫu của tài liệu "Bài giảng Quản lý khóa trong mật mã - Phân phối khoá cho mật mã khóa công khai (Tiếp theo) - Nguyễn Hiếu Minh", để tải tài liệu gốc về máy hãy click vào nút Download ở trên

Tóm tắt nội dung tài liệu: Bài giảng Quản lý khóa trong mật mã - Phân phối khoá cho mật mã khóa công khai (Tiếp theo) - Nguyễn Hiếu Minh

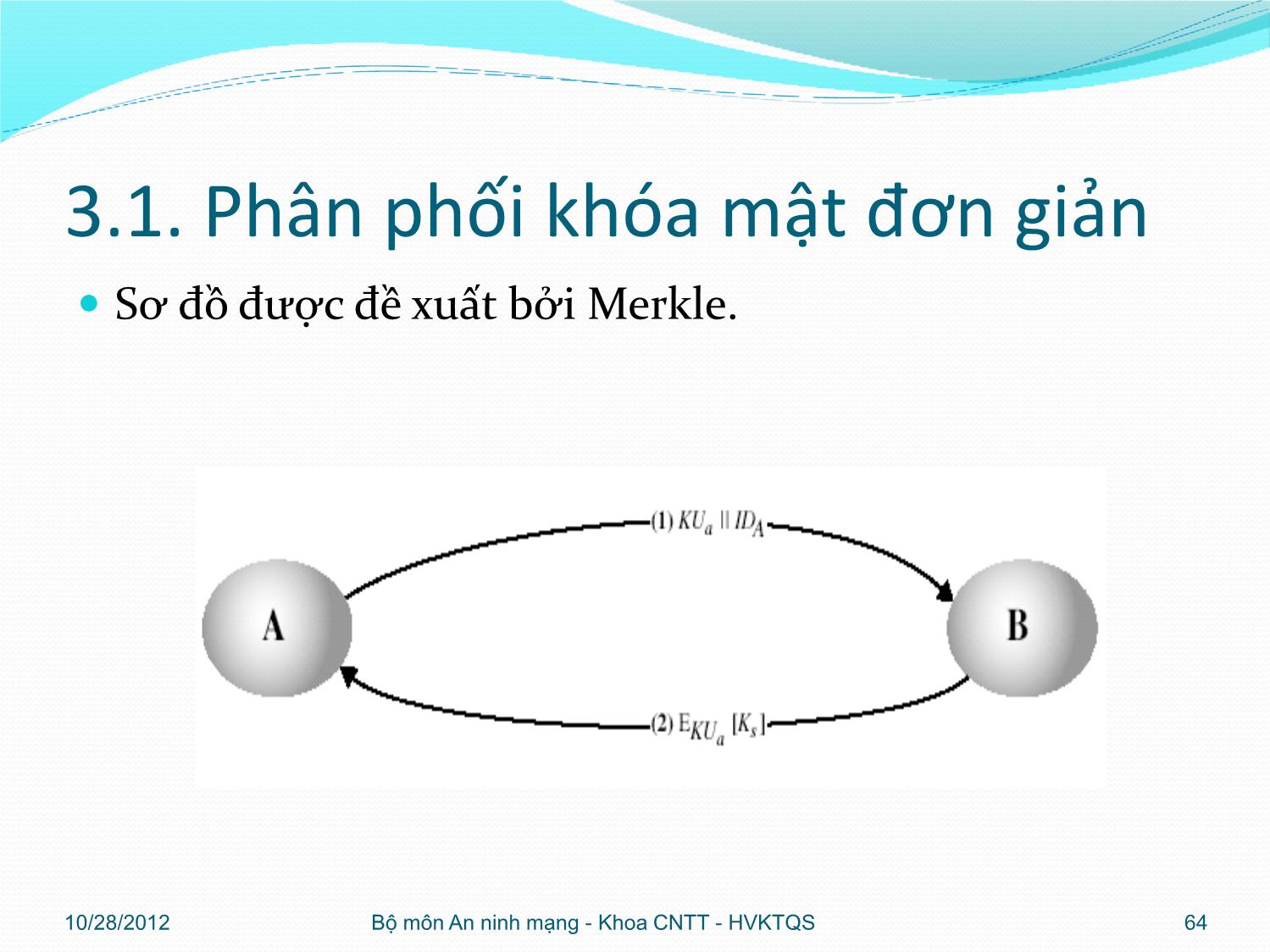

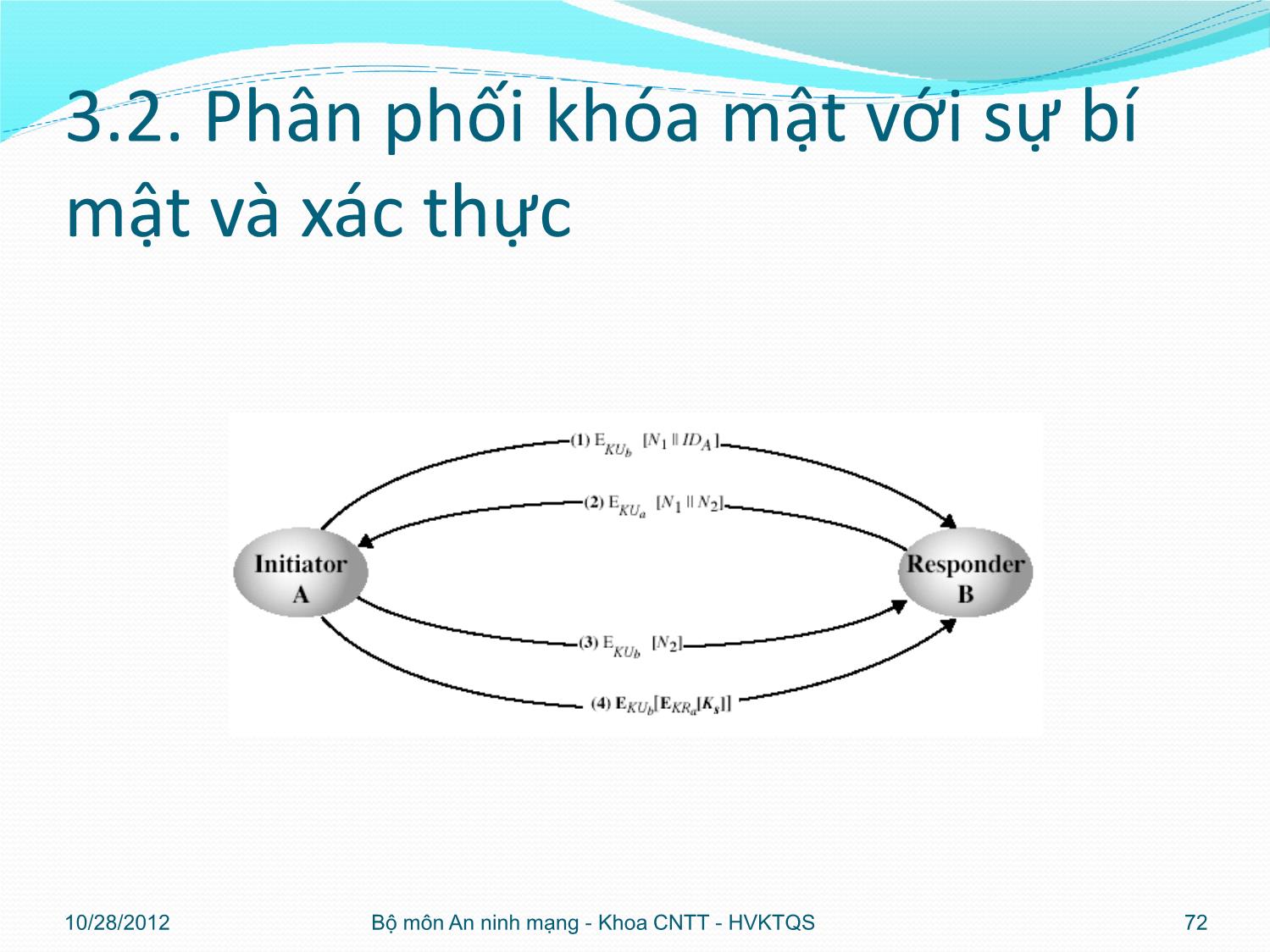

3. Phân phối khóa mật sử dụng mật mã khóa công khai Phân phối khóa mật đơn giản. Phân phối khóa mật với bảo mật và xác thực. Sơ đồ lai ghép. 10/28/2012 Bộ môn An ninh mạng - Khoa CNTT - HVKTQS 63 3.1. Phân phối khóa mật đơn giản Sơ đồ được đề xuất bởi Merkle. 10/28/2012 Bộ môn An ninh mạng - Khoa CNTT - HVKTQS 64 Các bước thực hiện 1. A phát sinh cặp khoá công khai và khoá riêng (KUA, KRA) và truyền tin tức về phía B, bao gồm KUA và định danh của A (IDA). 2. B phát sinh khoá mật Ks và truyền khoá này về phía A, tin tức được mã hoá bằng khoá công khai của A. 10/28/2012 Bộ môn An ninh mạng - Khoa CNTT - HVKTQS 65 (tiếp) 3. A tính DKRa[EKUa[Ks]], để khôi phục khoá mật . Bởi vì chỉ có A mới có khả năng giải mã bản tin đó, và chỉ có các A, B biết khoá mật Ks. 4. A bỏ khóa KUa, KRa, còn B bỏ khóa KUa. 10/28/2012 Bộ môn An ninh mạng - Khoa CNTT - HVKTQS 66 Nhận xét Sau khi kết thúc liên lạc, cả A, B đều vứt bỏ khoá mật Ks. Không khảo sát tính đơn giản, thủ tục này quả là thuận lợi. Không có khoá nào tồn tại trước mỗi phiên liên lạc, không có khoá nào còn lại sau mỗi phiên liên lạc. Bởi vậy, khả năng bị mất khoá trở nên rất hiếm hoi. Các cuộc liên lạc xem ra có vẻ an toàn. 10/28/2012 Bộ môn An ninh mạng - Khoa CNTT - HVKTQS 67 (tiếp) Không an toàn khi đối phương có thể chặn tin tức (giữ chậm hoặc thay đổi nội dung) → tấn công theo kiểu man-in-the-middle attack. Đối phương có thể can thiệp vào phiên truyền thông theo cách sau (không phát hiện được). 10/28/2012 Bộ môn An ninh mạng - Khoa CNTT - HVKTQS 68 Mô tả 1. A phát sinh cặp khoá công khai và khoá riêng (KUA, KRA) và truyền tin tức về phía B, bao gồm KUA và định danh của A (IDA). 2. Đối phương E chặn tin tức, và tạo nên một cặp khoá giả (KUe, KRe) và truyền về phía B, bao gồm KUe và IDA. 10/28/2012 Bộ môn An ninh mạng - Khoa CNTT - HVKTQS 69 (tiếp) 3. B phát sinh khoá mật Ks và truyền với EKUe [Ks]. 4. E chặn tin tức này và biết Ks khi tính DKRe[EKUe[Ks]]. 5. E truyền cho A tin tức EKUa[Ks]]. 10/28/2012 Bộ môn An ninh mạng - Khoa CNTT - HVKTQS 70 Nhận xét A và B đều biết Ks, nhưng sẽ không biết rằng Ks còn được biết cả bởi đối phương E. Thủ tục sẽ hữu dụng chỉ trong trường hợp kênh truyền chỉ có một nguy cơ nghe trộm. 10/28/2012 Bộ môn An ninh mạng - Khoa CNTT - HVKTQS 71 3.2. Phân phối khóa mật với sự bí mật và xác thực 10/28/2012 Bộ môn An ninh mạng - Khoa CNTT - HVKTQS 72 Nhận xét Mô hình có khả năng chống lại cả tấn công thụ động và chủ động. Mô hình được thực hiện với giả thiết A và B đã có khóa công khai của nhau. 10/28/2012 Bộ môn An ninh mạng - Khoa CNTT - HVKTQS 73 Các bước thực hiện 1. A sử dụng khóa công khai của B để gửi cho B một văn bản mã, bao gồm định danh của A (IDA) và nonce (N1). 2. B gửi tin tức cho A, tin tức được mã hoá nhờ KUA, bao gồm nonce (N1) và (N2. Rõ ràng rằng chỉ có B mới có khả năng giải mã tin tức (1), sự có mặt của N1 trong tin tức (2), thuyết phục A rằng tin tức đã được gửi từ phía B. 10/28/2012 Bộ môn An ninh mạng - Khoa CNTT - HVKTQS 74 (tiếp) 3. A gửi trở (N2), được mã hoá bằng khoá công khai của B, điều đó bảo đảm rằng tin tức là của phía A. 4. A chọn khoá mật Ks và gửi cho B tin tức: M = EKUb [EKRa[Ks]]. Tin tức này được mã hoá bằng khoá công khai của B, để chứng tỏ rằng chỉ có B mới giải mã được nhờ khoá riêng của mình, còn mã hoá bằng khoá riêng của A, xác thực rằng chỉ có A là người đã gửi tin tức đó. 10/28/2012 Bộ môn An ninh mạng - Khoa CNTT - HVKTQS 75 (tiếp) 5. B tính DKUa[EKRb[M]], để khôi phục lại được khoá mật Ks. 10/28/2012 Bộ môn An ninh mạng - Khoa CNTT - HVKTQS 76 3.3. Sơ đồ lai ghép Phương pháp được sử dụng trên máy tính lớn của IBM (Le, A.; Matyas. S.; Johnson, D.; and Wilkins, J. "A Public Key Extension to the Common Cryptographic Architecture." IBM Systems Journal, No. 3, 1993.) 10/28/2012 Bộ môn An ninh mạng - Khoa CNTT - HVKTQS 77 Mô tả Sử dụng trung tâm phân phối khóa KDC (chia xẻ khóa chủ với người dùng). Phân phối khóa phiên bí mật được mã hóa bởi khóa chủ. Sử dụng sơ đồ khóa công khai để phân phối khóa chủ. 10/28/2012 Bộ môn An ninh mạng - Khoa CNTT - HVKTQS 78 Nhận xét 1. Hiệu năng: Tồn tại nhiều ứng dụng, đặc biệt là các ứng dụng “transaction-oriented”, khoá phiên cần phải được thay đổi thường xuyên. Sự tạo khoá phiên nhờ sơ đồ khoá công khai có thể làm cho hiệu năng của hệ thống suy giảm, do yêu cầu cao cho việc tính toán khi mã/giải mã theo mật mã công khai. Đối với sơ đồ ba mức với khoá công khai chỉ ứng dụng hạn chế, để thay đổi khoá chủ. 10/28/2012 Bộ môn An ninh mạng - Khoa CNTT - HVKTQS 79 (tiếp) 2. Tính hoà hợp ngược: Sơ đồ lai ghép có thể dễ dàng được thực hiện dưới dạng mở rộng sơ đồ sử dụng KDC với sự thay đổi tối thiểu thủ tục đã định và chương trình bảo đảm. 10/28/2012 Bộ môn An ninh mạng - Khoa CNTT - HVKTQS 80 3.4. Mô hình trao đổi khóa Diffie- Hellman Mục đích của sơ đồ là bảo đảm cho hai người sử dụng trao đổi khoá với nhau một cách an toàn, trước khi trao đổi số liệu. Giới hạn của thuật toán chỉ là thủ tục trao đổi khoá. Hiệu quả của thuật toán Diffie - Hellman là ở chỗ rất khó khăn trong việc tính toán logarit rời rạc. 10/28/2012 Bộ môn An ninh mạng - Khoa CNTT - HVKTQS 81 Mô hình trao đổi khóa Diffie- Hellman Alice Bob a gb ga b Khóa riêng của Khóa công khai Khóa công khai Khóa riêg của Alice của Bob của Alice Bob gba gab Khóa bí mật Khóa bí mật Khóa bí mật được chia xẻ 10/28/2012 Bộ môn An ninh mạng - Khoa CNTT - HVKTQS 82 Mô hình truyền tin bí mật sử dụng trao đổi khóa diffie-hellman Khóa riêng của Khóa công khai Khóa công khai Khóa riêng của người gửi của người nhận của người gửi người nhận Chia sẻ Chia sẻ khóa bí khóa bí mật mật Tài liệu ban Tài liệu đã mã hóa Tài liệu ban đầu đầu Quá trình Quá trình mã hóa giải mã Người nhận Người gửi 10/28/2012 Bộ môn An ninh mạng - Khoa CNTT - HVKTQS 83 Thí dụ 10/28/2012 Bộ môn An ninh mạng - Khoa CNTT - HVKTQS 84

File đính kèm:

bai_giang_quan_ly_khoa_trong_mat_ma_phan_phoi_khoa_cho_mat_m.pdf

bai_giang_quan_ly_khoa_trong_mat_ma_phan_phoi_khoa_cho_mat_m.pdf