Bài giảng Nhập môn An toàn thông tin - Chương IV: Tin cậy hai bên - Nguyễn Linh Giang

Phân cấp khóa

l Quản trị và phân phối khóa trong sơ đồ mã

hóa đối xứng

l Quản trị khóa trong sơ đồ mã hóa công khai

l Chia sẻ khóa phiên bí mật bằng hệ mã hóa

công khai

l Đảm bảo tính mật

Trang 1

Trang 2

Trang 3

Trang 4

Trang 5

Trang 6

Trang 7

Trang 8

Trang 9

Trang 10

Tải về để xem bản đầy đủ

Bạn đang xem 10 trang mẫu của tài liệu "Bài giảng Nhập môn An toàn thông tin - Chương IV: Tin cậy hai bên - Nguyễn Linh Giang", để tải tài liệu gốc về máy hãy click vào nút Download ở trên

Tóm tắt nội dung tài liệu: Bài giảng Nhập môn An toàn thông tin - Chương IV: Tin cậy hai bên - Nguyễn Linh Giang

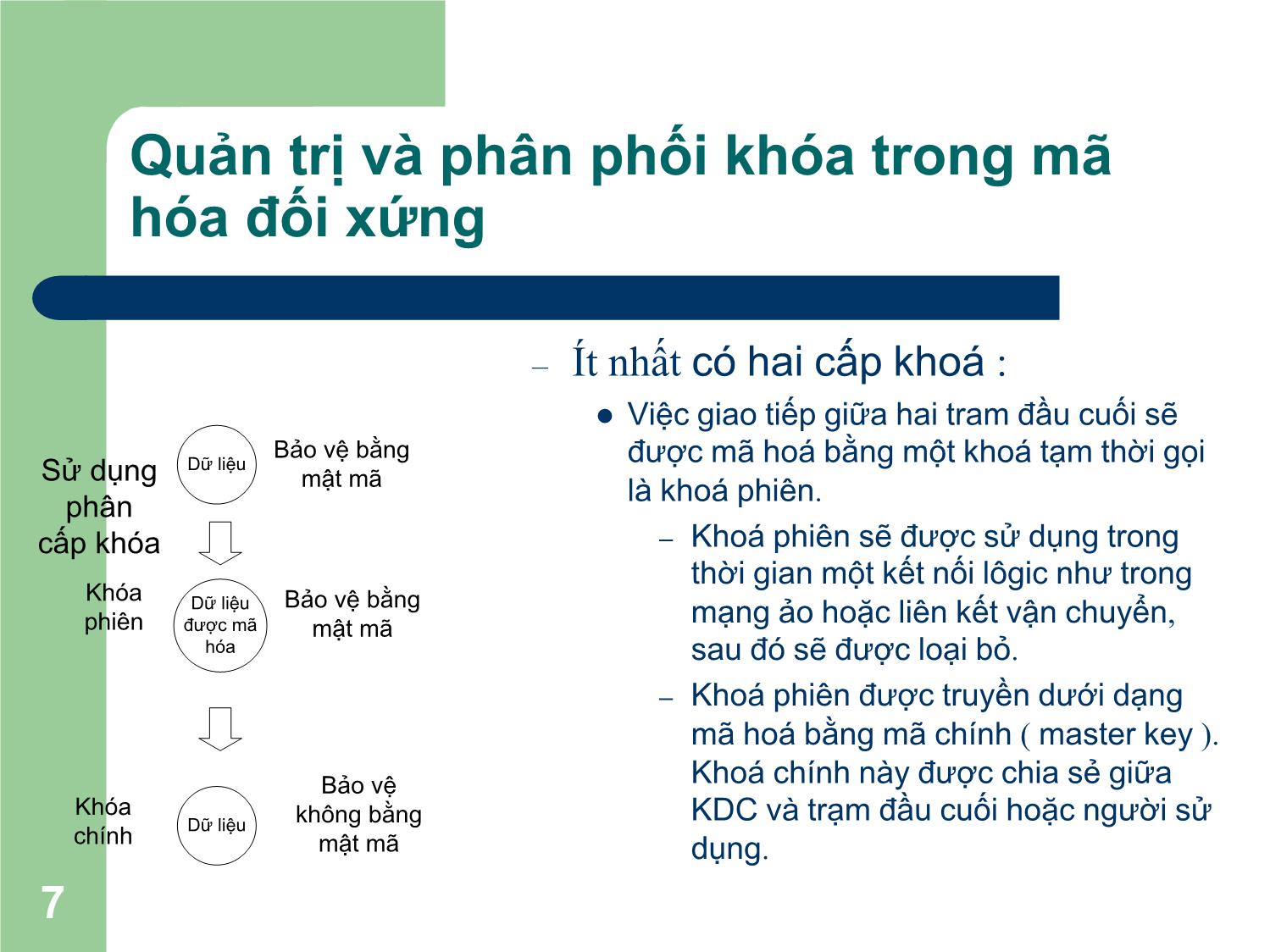

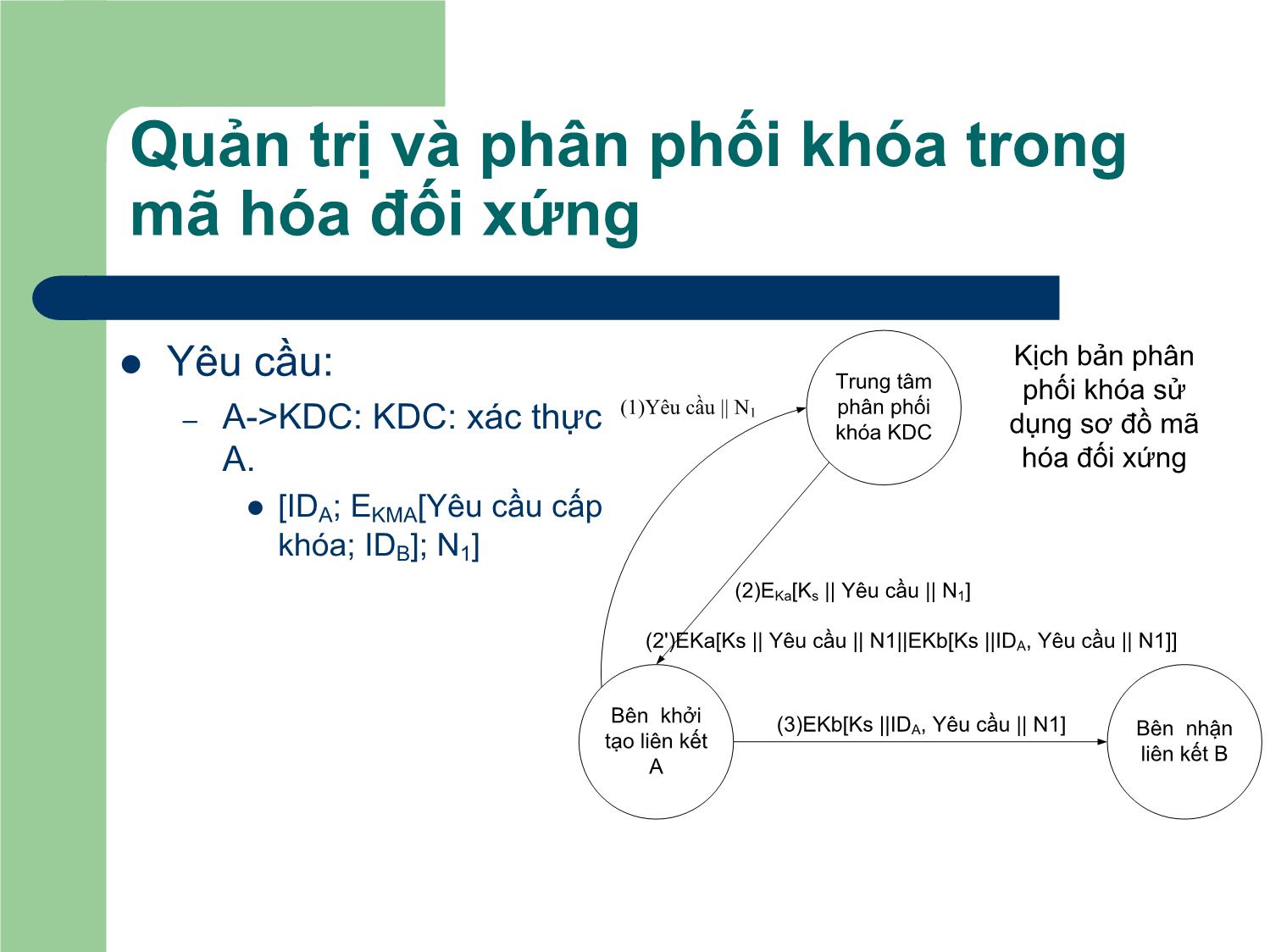

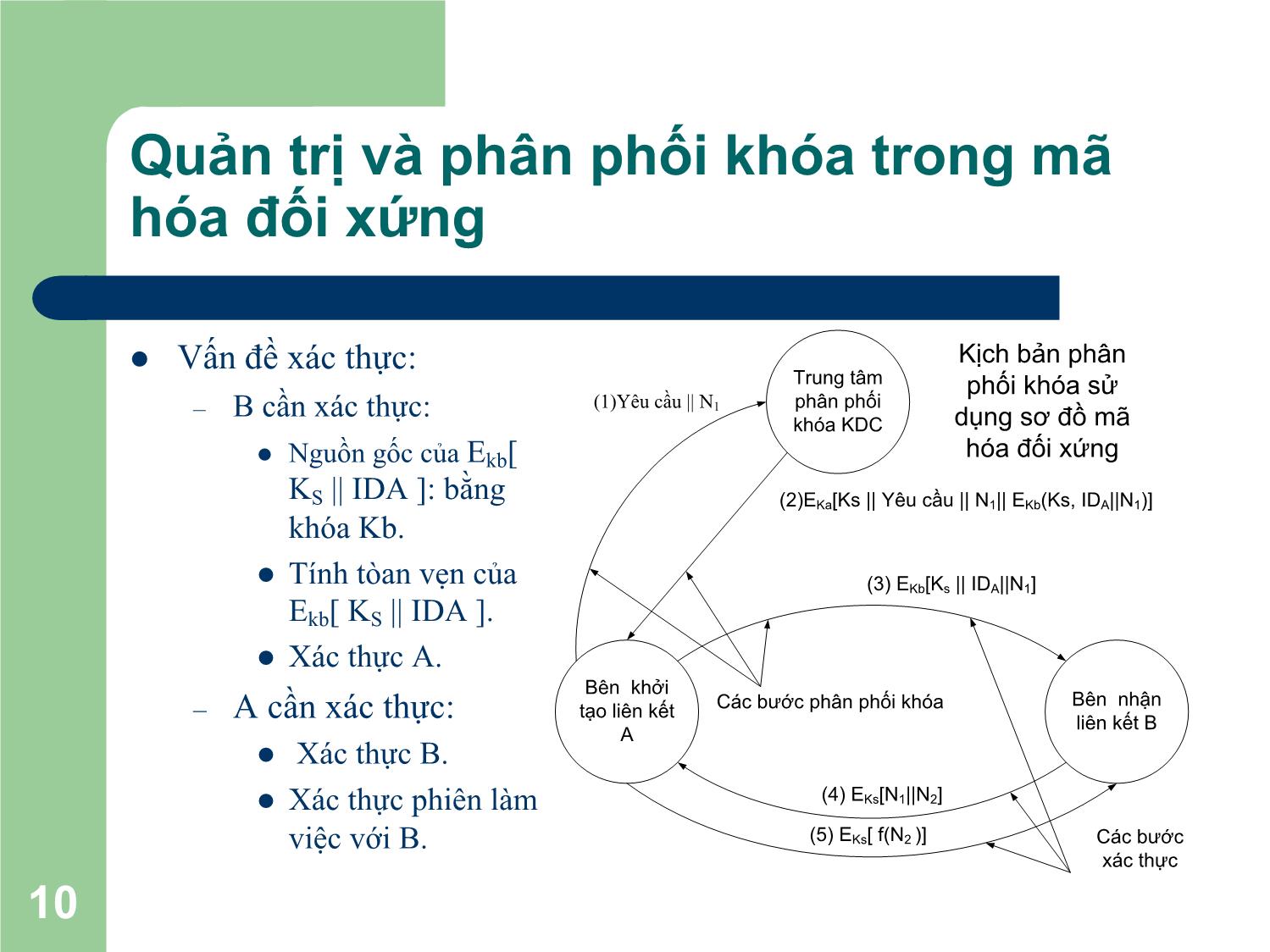

Nhập môn An toàn thông tin PGS. Nguyễn Linh Giang Bộ môn Truyền thông và Mạng máy tính Nội dung I. Nhập môn An toàn thông tin II. Đảm bảo tính mật I. Các hệ mật khóa đối xứng (mã hóa đối xứng) II. Các hệ mật khóa công khai ( mã hóa bất đối xứng ) III. Bài toán xác thực I. Cơ sở bài toán xác thực II. Xác thực thông điệp III. Chữ ký số và các giao thức xác thực IV. Các cơ chế xác thực trong các hệ phân tán IV. An toàn an ninh hệ thống I. Phát hiện và ngăn chặn xâm nhập ( IDS, IPS ) II. Lỗ hổng hệ thống 2 Nội dung l Tài liệu môn học: – W. Stallings “Networks and Internetwork security” – W. Stallings “Cryptography and network security” – Introduction to Cryptography – PGP – D. Stinson – Cryptography: Theory and Practice 3 Chương IV. Tin cậy hai bên l Phân cấp khóa l Quản trị và phân phối khóa trong sơ đồ mã hóa đối xứng l Quản trị khóa trong sơ đồ mã hóa công khai l Chia sẻ khóa phiên bí mật bằng hệ mã hóa công khai l Đảm bảo tính mật 4 Quản trị và phân phối khóa trong mã hóa đối xứng l Đặt vấn đề: – Trong kỹ thuật mật mã truyền thống, hai phía tham gia vào truyền tin phải chia sẻ khoá mật Þ khoá phải được đảm bảo bí mật : phải duy trì được kênh mật phân phối khóa. – Khóa phải được sử dụng một lần: Khoá phải được thường xuyên thay đổi. – Mức độ an toàn của bất kỳ hệ mật sẽ phụ thuộc vào kỹ thuật phân phối khoá. 5 Quản trị và phân phối khóa trong mã hóa đối xứng l Một số kỹ thuật phân phối khoá. – Phân phối khóa không tập trung: Khoá được A lựa chọn và phân phối vật lý tới B. – Phân phối khóa tập trung: Người thứ ba C lựa chọn khoá và phân phối vật lý tới A và B. – Nhận xét: l Hai kỹ thuật này khá cồng kềnh khi các bên tham gia vào trao đổi thông tin với số lượng lớn. 6 Quản trị và phân phối khóa trong mã hóa đối xứng – Ít nhất có hai cấp khoá : l Việc giao tiếp giữa hai tram đầu cuối sẽ Bảo vệ bằng được mã hoá bằng một khoá tạm thời gọi Sử dụng Dữ liệu mật mã là khoá phiên. phân cấp khóa – Khoá phiên sẽ được sử dụng trong thời gian một kết nối lôgic như trong Khóa Dữ liệu Bảo vệ bằng mạng ảo hoặc liên kết vận chuyển, phiên được mã mật mã hóa sau đó sẽ được loại bỏ. – Khoá phiên được truyền dưới dạng mã hoá bằng mã chính ( master key ). Bảo vệ Khoá chính này được chia sẻ giữa Khóa Dữ liệu không bằng KDC và trạm đầu cuối hoặc người sử chính mật mã dụng. 7 Quản trị và phân phối khóa trong mã hóa đối xứng l Kịch bản quá trình phân phối khóa. – Giả thiết: mội người sử dụng cùng chia sẻ một khóa mật chính với trung tâm phân phối khóa ( KDC ). – Tiền đề: l Người sử dụng A muốn thiết lập kết nối lôgic với người sử dụng B. l Hai phía trao đổi thông tin yêu cầu khóa phiên sử dụng một lần để bảo mật dữ liệu truyền qua kết nối. l Phía A có khóa mật KMA, khóa này chỉ có A và KDC biết. l Phía B có khóa mật KMB, khóa này chỉ có B và KDC biết. 8 Quản trị và phân phối khóa trong mã hóa đối xứng l Yêu cầu: Kịch bản phân Trung tâm phối khóa sử (1)Yêu cầu || N1 phân phối – A->KDC: KDC: xác thực khóa KDC dụng sơ đồ mã A. hóa đối xứng l [IDA; EKMA[Yêu cầu cấp khóa; IDB]; N1] (2)EKa[Ks || Yêu cầu || N1] (2')EKa[Ks || Yêu cầu || N1||EKb[Ks ||IDA, Yêu cầu || N1]] Bên khởi (3)EKb[Ks ||IDA, Yêu cầu || N1] Bên nhận tạo liên kết liên kết B A Quản trị và phân phối khóa trong mã hóa đối xứng l Vấn đề xác thực: Kịch bản phân Trung tâm phối khóa sử – B cần xác thực: (1)Yêu cầu || N1 phân phối khóa KDC dụng sơ đồ mã l Nguồn gốc của Ekb[ hóa đối xứng KS || IDA ]: bằng (2)EKa[Ks || Yêu cầu || N1|| EKb(Ks, IDA||N1)] khóa Kb. l Tính tòan vẹn của (3) EKb[Ks || IDA||N1] Ekb[ KS || IDA ]. l Xác thực A. Bên khởi Bên nhận – tạo liên kết Các bước phân phối khóa A cần xác thực: liên kết B A l Xác thực B. l Xác thực phiên làm (4) EKs[N1||N2] việc với B. (5) EKs[ f(N2 )] Các bước xác thực 10 Quản trị và phân phối khóa trong mã hóa đối xứng Kịch bản phân phối khóa không tập trung (1)Yêu cầu || N1 Bên khởi Bên nhận tạo liên kết liên kết B A (2)EMKm[Ks || Yêu cầu || IDB || f(N1) || N2)] (3) EKs[ f(N2 )] 11 Quản lý khóa trong sơ đồ mật mã khóa công khai l Các mô hình quản lý khóa – Bài toán phân phối khóa: tập trung xây dựng kênh mật phân phối khóa phiên bí mật. – Hai hướng sử dụng mật mã khóa công khai: l Phân phối khóa công khai; l Sử dụng mã hóa khóa công khai để phân phối khóa phiên 12 Phân phối khóa công khai l Các mô hình – Công bố công khai – Công bố thư mục công khai – Trung tâm ủy quyền khóa công khai – Chứng thư khóa công khai 13 Phân phối khóa công khai l Công bố công khai – Các bên tham gia trao đổi thông tin tự công bố khóa công khai; – Điểm mạnh: đơn giản. – Điểm yếu: l Một người thứ 3 có thể giả mạo khóa công khai; – Bên C giả mạo bên nhận tin B, gửi khóa công khai của mình KPC cho A; – A mã hóa các bản tin gửi cho B bằng khóa KPC của C; – B không đọc được bản tin A gửi 14 – C có thể đọc được bản tin A gửi B Phân phối khóa công khai l Quản lý thư mục khóa công khai – Có bên thứ ba C được ủy quyền quản lý khóa công khai; – Bên thứ ba C tạo cho mỗi bên tham gia trao đổi thông tin một thư mục lưu trữ khóa; – Các bên đăng ký và gửi khóa công khai tới C. Quá trình đăng ký có thể thực hiện trên kênh bảo mật. – Các bên có thể thay thế khóa công khai theo nhu cầu l Khi đã sử dụng khóa nhiều lần để mã hóa lượng dữ liệu lớn; l Khi khóa riêng cần phải thay thế 15 Phân phối khóa công khai – Bên C định kỳ công bố toàn bộ thư mục khóa hoặc cập nhật; – Các bên có thể truy cập thư mục khóa qua các kênh bảo mật. l Vấn đề xác thực đối với bên thứ ba C. – Điểm yếu: l Nếu thám mã biết được khóa riêng của C – Toàn bộ các khóa công khai được lưu trữ có thể bị giả mạo. – Có thể nghe trộm các thông điệp do các bên trao đổi . 16 Phân phối khóa công khai l Ủy quyền khóa Trung tâm (1)Yêu cầu Kịch bản quản lý quản lý công khai khóa KPB || T1 khóa PKA khóa công khai – Bên thứ ba được (5)EKRpka[KPA || Yêu cầu || T2] ủy quyền PKA (4)Yêu cầu khóa (2)EKRpka[KPB || Yêu cầu || T1] tham gia lưu giữ KPA || T2 khóa; (3) EKpb[IDA||N1] – Các bên A, B biết khóa công khai Bên khởi Bên nhận của PKA; tạo A B (6) EKPA[N1||N2] (7) EKPB[ f(N2 )] Các bước xác thực 17 Phân phối khóa công khai l Chứng chỉ khóa công khai – Trung tâm cấp phát chứng thư số CA; – Chỉ cần xác nhận khóa công khai một lần; – Không cần truy cập CA mỗi khi cần khóa công khai; – Khóa công khai sẽ do các bên tự quản lý; – Sơ đồ hoạt động: l Các bên gửi khóa công khai tới CA để chứng thực; l Nhận chứng thư số từ CA kèm thời gian hiệu lực; l Các bên xuất trình chứng thư số trong các giao dịch; 18 Phân phối khóa công khai Trung tâm (1)Yêu cầu cấp phát cấp phát Kịch bản cấp phát chứng thư số || KPA chứng chỉ chứng thư số số CA (1)Yêu cầu cấp phát chứng thư số || KPB (2)Chứng thư số A (2)Chứng thư số B (3) Chứng thư số A Chứng thư số: - Số serial của chứng thư số; - Thông tin riêng của người sở hữu; - Khóa công khai của người sở hữu; - Chứng thực của CA: mã hóa bằng Bên A Bên B khóa riêng của CA – KRCA - Thời hạn hiệu lực của chứng thư số - Đảm bảo tính toàn vẹn của chứng thư số - Thuật toán mật mã (4) Chứng thư số B Phân phối khóa mật đối xứng sử dụng mã hóa công khai l Sơ đồ đơn giản: – A gửi B: KPA || IDA – B tạo khóa phiên Ks và gửi lại A: EKPA(KS) l Sơ đồ kèm xác thực – A gửi B: EKPB(N1||IDA) – B gửi A: EKPA(N1||N2) – A gửi B: EKPB(N2) – A gửi B: EKPB(EKRA(KS)) 20 Đảm bảo tính riêng tư 1. Các cơ chế đảm bảo an toàn hệ thống: – Cơ chế bảo mật đường liên kết ( link encryption approaches ). l Mỗi đường truyền thông có thể bị tấn công đều được kết nối với các thiết bị mã hóa tại hai đầu Þ mọi quá trình truyền tải trên đường đều được bảo mật. l Nhược điểm: – Yêu cầu nhiều thiết bị mã hóa – giải mã đối với mạng lớn. – Thông điệp phải được giải mã mỗi khi đi vào bộ chuyển mạch gói bởi vì bộ chuyển mạch cần phải đọc địa chỉ ( vitual circuit number ) trong phần đầu gói tin để định tuyến cho gói. – Như vậy thông điệp là một điểm yếu tại mỗi bộ chuyển mạch. Do đó nếu phải làm việc với mạng công cộng, người sử dụng không thể kiểm soát được an toàn thông tin tại nút mạng. 21 Đảm bảo tính riêng tư – Cơ chế bảo mật đầu – cuối ( end – to – end encryption approaches ). l Quá trình mã hóa mật được thực hiện tại hai hệ thống đầu cuối. Máy trạm nguồn mã hóa thông tin và được truyền qua mạng tới trạm đích. l Trạm nguồn và trạm đích cùng chia sẻ khóa mật và do đó có thể giải mã thông điệp. l Dạng bảo mật này cho phép bảo đảm an toàn đối với các tấn công vào các điểm kết nối hoặc các điểm chuyển mạch. l Dạng bảo mật này cho phép người sử dụng yên tâm về mức độ an toàn của mạng và đường liên kết truyền thông. 22 Đảm bảo tính riêng tư – Thủ tục đệm luồng truyền tải: Khóa Bản Bản rõ rời mật liên rạc tục Mã hóa Bộ tạo sinh dữ liệu ngẫu nhiên liên tục 23 Kết chương – Quản lý khóa công khai l Giải quyết vấn đề giả mạo khóa công khai. l Bên thứ 3 chứng thực khóa công khai. – Yêu cầu giao dịch chứng thực mỗi khi có phiên trao đổi thông tin: phức tạp, làm tăng giao dịch trong mạng – Cấp chứng chỉ số xác nhận chủ thể cho các bên tham gia trao đổi thông tin. l Các thông tin xác nhận chủ thể l ID của chứng chỉ. l Dấu hiệu đặc trưng xác định duy nhất chủ thể: khóa công khai (quan hệ 1-1 với khóa riêng bí mật). 24 l Dấu xác thực của bên cấp chứng chỉ số: mã hóa bằng khóa riêng của bên thứ 3 cấp chứng chỉ số Kết chương l Thời hạn hiệu lực của chứng chỉ số. l Dấu hiệu để xác thực tính toàn vẹn về mặt nội dung của chứng chỉ số. 25

File đính kèm:

bai_giang_nhap_mon_an_toan_thong_tin_chuong_iv_tin_cay_hai_b.pdf

bai_giang_nhap_mon_an_toan_thong_tin_chuong_iv_tin_cay_hai_b.pdf