Bài giảng Bảo mật hệ thống thông tin - Lê Phúc

Giới thiệu:

Chương này giúp học viên nắm được các khái niệm thường dùng trong bảo mật và an

toàn hệ thống, nguyên tắc xây dựng một hệ thống thông tin bảo mật, nhận diện và phân tích các

nguy cơ và rủi ro đối với hệ thống thông tin, từ đó có kế hoạch nâng cấp và bảo vệ hệ thống.

Nội dung chương này gồm các phần như sau:

-Các đặc trưng của một hệ thống bảo mật.

-Nguy cơ và rủi ro đối với hệ thống thông tin.

-Các khái niệm dùng trong bảo mật hệ thống

-Chiến lược bảo mật hệ thống AAA.

-Một số hình thức xâm nhập hệ thống.

-Kỹ thuật ngăn chặn và phát hiện xâm nhập.

I.1 TỔNG QUAN

Vấn đề bảo đảm an toàn cho các hệ thống thông tin là một trong những vấn đề quan trọng

cần cân nhắc trong suốt quá trình thiết kế, thi công, vận hành và bảo dưỡng hệ thống thông tin.

Cũng như tất cả các hoạt động khác trong đời sống xã hội, từ khi con người có nhu cầu

lưu trữ và xử lý thông tin, đặc biệt là từ khi thông tin được xem như một bộ phận của tư liệu sản

xuất, thì nhu cầu bảo vệ thông tin càng trở nên bức thiết. Bảo vệ thông tin là bảo vệ tính bí mật

của thông tin và tính toàn vẹn của thông tin. Một số loại thông tin chỉ còn ý nghĩa khi chúng được

giữ kín hoặc giới hạn trong một số các đối tượng nào đó, ví dụ như thông tin về chiến lược quân

sự chẳng hạn. Đây là tính bí mật của thông tin. Hơn nữa, thông tin không phải luôn được con

người ghi nhớ do sự hữu hạn của bộ óc, nên cần phải có thiết bị để lưu trữ thông tin. Nếu thiết bị

lưu trữ hoạt động không an toàn, thông tin lưu trữ trên đó bị mất đi hoặc sai lệch toàn bộ hay một

phần, khi đó tính toàn vẹn của thông tin không còn được bảo đảm.

Khi máy tính được sử dụng để xử lý thông tin, hiệu quả xử lý thông tin được nâng cao lên,

khối lượng thông tin được xử lý càng ngày càng lớn lên, và kéo theo nó, tầm quan trọng của thông

tin trong đời sống xã hội cũng tăng lên. Nếu như trước đây, việc bảo vệ thông tin chỉ chú trọng

vào vấn đề dùng các cơ chế và phương tiện vật lý để bảo vệ thông tin theo đúng nghĩa đen của từ

này, thì càng về sau, vấn đề bảo vệ thông tin đã trở nên đa dạng hơn và phức tạp hơn. Có thể kể ra

hai điều thay đổi lớn sau đây đối với vấn đề bảo vệ thông tin:

1-Sự ứng dụng của máy tính trong việc xử lý thông tin làm thay đổi dạng lưu trữ của

thông tin và phương thức xử lý thông tin. Cần thiết phải xây dựng các cơ chế bảo vệ thông tin

theo đặc thù hoạt động của máy tính. Từ đây xuất hiện yêu cầu bảo vệ sự an toàn hoạt động của

máy tính (Computer Security) tồn tại song song với yêu cầu bảo vệ sự an toàn của thông tin

(Information Security).

2-Sự phát triển mạnh mẽ của mạng máy tính và các hệ thống phân tán làm thay đổi phạm

vi tổ chức xử lý thông tin. Thông tin được trao đổi giữa các thiết bị xử lý thông qua một khoảng

cách vật lý rất lớn, gần như không giới hạn, làm xuất hiện thêm nhiều nguy cơ hơn đối với sự an

toàn của thông tin. Từ đó xuất hiện yêu cầu bảo vệ sự an toàn của hệ thống mạng (Network3

Security), gồm các cơ chế và kỹ thuật phù hợp với việc bảo vệ sự an toàn của thông tin khi chúng

được trao đổi giữa các thiết bị trên mạng.

Cùng với việc nhận diện hai điều thay đổi lớn đối với vấn đề bảo đảm an toàn thông tin,

hiện nay, khái niệm bảo đảm thông tin (Information Assurance) được đề xuất như một giải pháp

toàn diện hơn cho bảo mật thông tin. Theo đó, vấn đề an toàn của thông tin không còn chỉ giới

hạn trong việc đảm bảo tính bí mật và tính toàn vẹn của thông tin, phạm vi bảo vệ không còn giới

hạn trong các hệ thống máy tính làm chức năng xử lý thông tin nữa, mà diễn ra trong tất cả các hệ

thống tự động (automated systems). Yêu cầu bảo vệ không còn chỉ tập trung ở vấn đề an toàn

động (Security) nữa mà bao gồm cả vấn đề an toàn tĩnh (Safety) và vấn đề tin cậy của hệ thống

(Reliability).

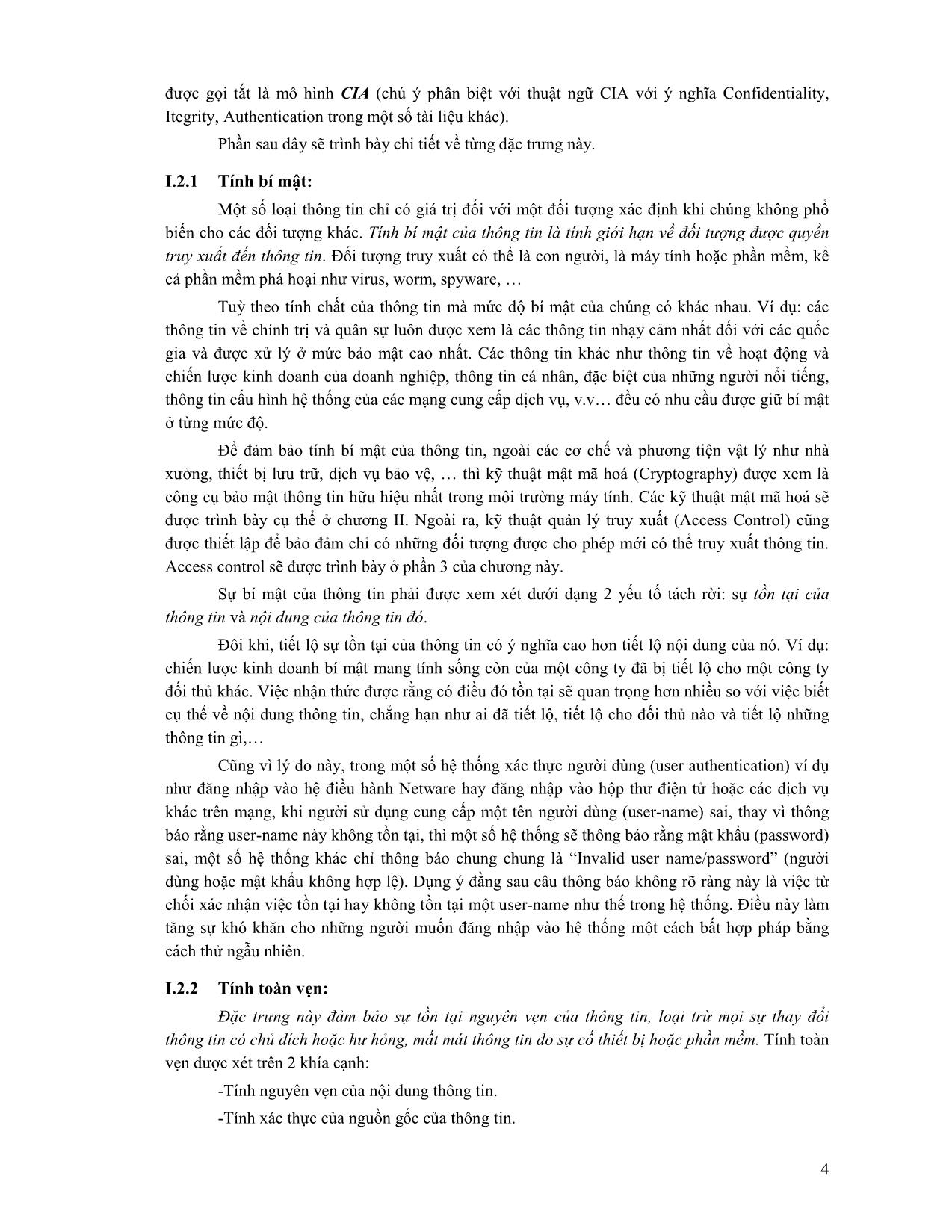

Trong phạm vi tài liệu này, vấn đề Bảo mật hệ thống thông tin (Information System

Security) là vấn đề trọng tâm nhất. Toàn bộ tài liệu sẽ tập trung vào việc mô tả, phân tích các cơ

chế và kỹ thuật nhằm cung cấp sự bảo mật cho các hệ thống thông tin. Một hệ thống thông tin,

theo cách hiểu ngầm định trong tài liệu này, là hệ thống xử lý thông tin bằng công cụ máy tính,

được tổ chức tập trung hoặc phân tán. Do vậy, nội dung của tài liệu sẽ vừa đề cập đến vấn đề bảo

mật máy tính (Computer Security) và bảo mật mạng (Network Security). Tuy vậy, các kỹ thuật

bảo mật mạng chỉ được đề cập một cách giản lược, dành phần cho một tài liệu khác thuộc chuyên

ngành Mạng máy tính và truyền thông, đó là tài liệu Bảo mật mạng.

Trang 1

Trang 2

Trang 3

Trang 4

Trang 5

Trang 6

Trang 7

Trang 8

Trang 9

Trang 10

Tải về để xem bản đầy đủ

Tóm tắt nội dung tài liệu: Bài giảng Bảo mật hệ thống thông tin - Lê Phúc

hung trong một bản tin để tiết kiệm chi phí truyền trên mạng. d- Là một chữ ký nhưng được tạo ra bằng việc áp dụng hàm tạo chữ ký hai lần lên cùng một khối thông tin gốc nhằm đảm bảo tính an toàn của chữ ký. Câu 21. Thứ tự thực hiện các giao tác trong SET: a- Xác thực thanh toán, yêu cầu mua hàng, thực hiện thanh toán. b- Yêu cầu mua hàng, xác thực thanh toán, thực hiện thanh toán. c- Yêu cầu mua hàng, thực hiện thanh toán, xác thực thanh toán. d- Tuỳ từng trường hợp mà thứ tự thực thi có thể khác nhau. B- Bài tập Câu 22. Trong giao thức AH của IPSec, thao tác tạo ra mã xác thực (MAC) không được thực hiện trên toàn bộ gói dữ liệu IP mà chỉ thực hiện trên các phần không thay đổi trong quá trình truyền (imutable) hoặc những phần có thay đổi nhưng có thể đoán được. Hãy chỉ ra trong gói IP (version 4), những phần nào có thay đổi, không thay đổi hoặc thay đổi nhưng đoán trước được trong qúa trình truyền? Câu 23. Ở chế độ vận chuyển của IPSec, một lớp tiêu đề (header) khác của gói IP được tạo ra song song với tiêu đề cũ. Những thành phần nào của tiêu đề mới giống với tiêu đề cũ? Câu 24. Thực hiện cấu hình IPSec trên Windows 2003 server. Câu 25. Cài đặt và cấu SSL cho Website trên Windows 2003 server. ---------- 129 HƯỚNG DẪN TRẢ LỜI CÂU HỎI VÀ BÀI TẬP. Chương I: Câu 1. c Câu 9. d Câu 17. a Câu 25. d Câu 2. b Câu 10. b Câu 18. d Câu 26. d Câu 3. d Câu 11. a Câu 19. c Câu 27. c Câu 4. d Câu 12. d Câu 20. d Câu 28. a Câu 5. a Câu 13. c Câu 21. b Câu 29. c Câu 6. b Câu 14. d Câu 22. c Câu 30. d Câu 7. c Câu 15. c Câu 23. c Câu 31. d Câu 8. a Câu 16. a Câu 24. d Chương II: Câu 1. b Câu 6. a Câu 11. d Câu 16. a Câu 2. d Câu 7. b Câu 12. d Câu 17. d Câu 3. c Câu 8. b Câu 13. c Câu 18. d Câu 4. b Câu 9. a Câu 14. c Câu 19. a Câu 5. b Câu 10. c Câu 15. d Câu 20. D Câu 21. Thực hiện thuật toán DES bằng tay. Chú ý khoá phụ là K16. Câu 22. Chứng minh tương tự đối với cấu trúc Feistel. Câu 23. Câu 24. Thực hiện bằng tay thao tác mở rộng khoá (expand key) của AES. Câu 25. Thực hiện thuật toán RSA với các thông số tương ứng. Câu 26. Thực hiện thuật toán Diffie-Hellman. Chương III: Câu 1. b Câu 7. a Câu 13. d Câu 19. a Câu 2. b Câu 8. a Câu 14. c Câu 20. b Câu 3. a Câu 9. d Câu 15. c Câu 21. b Câu 4. d Câu 10. b Câu 16. b Câu 5. a Câu 11. d Câu 17. d Câu 6. d Câu 12. d Câu 18. b 130 THUẬT NGỮ VIẾT TẮT. 3DES Triple Data Encryption Standard AAA Access Control, Authentication, Auditing AES Advanced Encryption Standard AH Authentication Header ANSI American National Standards Institute AS Authentication Server CBC Cipher Block Chaining CC Common Criteria CESG Communications-Electronics Security Group CFB Cipher Feedback CHAP Challenge Handshake Authentication Protocol CIA Confidentiality, Integrity, Availability CMAC Cipher-Based Message Authentication Code CRT Chinese Remainder Theorem DAC Discretionary Access Control DDoS Distributed Denial of Service DES Data Encryption Standard DoS Denial of Service DSA Digital Signature Algorithm DSS Digital Signature Standard ECB Electronic Codebook ESP Encapsulating Security Payload FIPS Federal Information Processing Standard HMAC Hash-based Message Authentication Code IAB Internet Architecture Board ICMP Internet Control Message Protocol IDS Intrusion Detection System IDEA International Data Encryption Algorithm IETF Internet Engineering Task Force IP Internet Protocol IPSec IP Security ISAKMP Internet Security Association and Key Management Protocol ISO International Organization for Standardization ITU International Telecommunication Union ITU-T ITU Telecommunication Standardization Sector IV Initialization Vector 131 KDC Key Distribution Center LAN Local Area Network MAC Message Authentication Code MAC Mandatory Access Control MD5 Message Digest, Version 5 MIC Message Integrity Code MIME Multipurpose Internet Mail Extension MITM Man-in-the-middle attack MTU Maximum Transmission Unit NAT Network Address Translation NIST National Institute of Standards and Technology NSA National Security Agency NTFS NT File System OFB Output Feedback PAP Password Authentication Protocol PCBC Propagating Cipher Block Chaining PGP Pretty Good Privacy PKI Public Key Infrastructure PRNG Pseudorandom Number Generator RBAC Role-based Access Control RFC Request for Comments RNG Random Number Generator SATAN System Administrator Tool for Analyzing Network RSA Rivest-Shamir-Adelman SET Secure Electronic Transaction SHA Secure Hash Algorithm SHS Secure Hash Standard S/MIME Secure MIME SNMP Simple Network Management Protocol SNMPv3 Simple Network Management Protocol Version 3 SSL Secure Sockets Layer TCP Transmission Control Protocol TGS Ticket-Granting Server TLS Transport Layer Security UDP User Datagram Protocol WAN Wide Area Network. 132 TÀI LIỆU THAM KHẢO: [1] William Stallings, Cryptography and Network Security: Principles and Practices, 4th edition, Prentice Hall, 2005. [2] Matt Bishop, Introduction to Computer Security, Prentice Hall PTR, 2004. [3] Mark Stamp, Information Security: Principles and Practices, John Wiley & Sons, 2006 [4] Wenbo Mao, Modern Cryptography: Theory and Practice, Prentice Hall PTR, 2003 [5] Vesna Hasler, Security Fundamentals for E-Commerce, Artech House, 2001 [6] Will Schmied, Security + Study guide, Syngress, 2003. 133 MỤC LỤC CHƯƠNG I TỔNG QUAN VỀ BẢO MẬT HỆ THỐNG THÔNG TIN ............................... 2 I.1 TỔNG QUAN.................................................................................................................. 2 I.2 CÁC ĐẶC TRƯNG CỦA MỘT HỆ THỐNG THÔNG TIN BẢO MẬT ...................... 3 I.2.1 Tính bí mật: ................................................................................................................. 4 I.2.2 Tính toàn vẹn:.............................................................................................................. 4 I.2.3 Tính khả dụng:............................................................................................................. 5 I.3 CÁC NGUY CƠ VÀ RỦI RO ĐỐI VỚI HỆ THỐNG THÔNG TIN............................. 6 I.3.1 Nguy cơ: ...................................................................................................................... 6 I.3.2 Rủi ro và quản lý rủi ro:............................................................................................... 7 I.3.3 Vấn đề con người trong bảo mật hệ thống: ................................................................. 8 I.4 NGUYÊN TẮC XÂY DỰNG MỘT HỆ THỐNG BẢO MẬT....................................... 9 I.4.1 Chính sách và cơ chế:.................................................................................................. 9 I.4.2 Các mục tiêu của bảo mật hệ thống:.......................................................................... 11 I.5 CHIẾN LƯỢC BẢO MẬT HỆ THỐNG AAA............................................................. 12 I.5.1 Điều khiển truy xuất: ................................................................................................. 12 I.5.2 Xác thực:.................................................................................................................... 14 I.5.3 Kiểm tra:.................................................................................................................... 16 I.6 CÁC HÌNH THỨC XÂM NHẬP HỆ THỐNG............................................................. 18 I.6.1 Các phương thức tấn công:........................................................................................ 20 I.6.2 Các phương thức xâm nhập hệ thống bằng phần mềm phá hoại............................... 27 I.7 KỸ THUẬT NGĂN CHẶN VÀ PHÁT HIỆN XÂM NHẬP ....................................... 30 I.7.1 Tường lửa: ................................................................................................................. 30 I.7.2 Hệ thống phát hiện xâm nhập:................................................................................... 33 CHƯƠNG II MẬT MÃ VÀ XÁC THỰC THÔNG TIN......................................................... 42 II.1 TỔNG QUAN VỀ MẬT MÃ:....................................................................................... 42 II.1.1 Giới thiệu:.............................................................................................................. 42 II.1.2 Các thành phần của một hệ thống mã hoá:............................................................ 42 II.1.3 Các tiêu chí đặc trưng của một hệ thống mã hoá: ................................................. 43 II.1.4 Tấn công một hệ thống mật mã:............................................................................ 43 II.2 KỸ THUẬT MẬT MÃ ĐỐI XỨNG:............................................................................ 44 II.2.1 Cấu trúc mã khối cơ bản Feistel:........................................................................... 45 II.2.2 Thuật toán mật mã DES: ....................................................................................... 49 II.2.3 Thuật tóan mật mã Triple DES:............................................................................. 55 II.2.4 Thuật tóan mật mã AES: ....................................................................................... 57 II.2.5 Các thuật toán mật mã đối xứng khác: .................................................................. 63 134 II.3 KỸ THUẬT MẬT MÃ BẤT ĐỐI XỨNG.................................................................... 64 II.3.1 Cấu trúc hệ thống mật mã bất đối xứng: ............................................................... 64 II.3.2 Thuật toán mật mã RSA: ....................................................................................... 66 II.3.3 Thuật toán trao đổi khoá Diffie-Hellman: ............................................................. 68 II.3.4 Đánh giá kỹ thuật mật mã bất đối xứng: ............................................................... 70 II.4 CÁC HÀM BĂM........................................................................................................... 70 II.4.1 Xác thực thông tin:................................................................................................ 70 II.4.2 Các hàm băm bảo mật: .......................................................................................... 73 II.4.3 Thuật toán băm SHA:............................................................................................ 74 II.4.4 Thuật toán băm MD5: ........................................................................................... 77 II.5 CHỮ KÝ SỐ.................................................................................................................. 77 II.5.1 Nguyên lý hoạt động của chữ ký số: ..................................................................... 77 II.5.2 Chuẩn chữ ký DSS: ............................................................................................... 80 II.6 QUẢN LÝ KHOÁ......................................................................................................... 83 II.6.1 Quản lý khoá công khai trong mật mã bất đối xứng: ............................................ 83 II.6.2 Sử dụng mật mã bất đối xứng để trao đổi khóa bí mật:......................................... 84 II.6.3 Cơ sở hạ tầng khóa công khai: .............................................................................. 85 CHƯƠNG III CÁC ỨNG DỤNG BẢO MẬT TRONG HỆ THỐNG THÔNG TIN ............. 93 III.1 GIAO THỨC XÁC THỰC............................................................................................ 93 III.1.1 Mật khẩu:............................................................................................................... 93 III.1.2 Xác thực trong mô hình điểm-điểm: ..................................................................... 94 III.1.3 Xác thực trong các hệ thống phân tán: .................................................................. 95 III.1.4 Giao thức xác thực Kerberos:................................................................................ 98 III.2 IP SECURITY ............................................................................................................. 104 III.2.1 Các ứng dụng và đặc điểm của IPSec: ................................................................ 104 III.2.2 Cấu trúc IPSec:.................................................................................................... 105 III.2.3 Quan hệ bảo mật:................................................................................................. 106 III.2.4 Chế độ vận chuyển và chế độ đường hầm:.......................................................... 106 III.2.5 AH: ...................................................................................................................... 107 III.2.6 ESP:..................................................................................................................... 110 III.2.7 Quản lý khóa trong IPSec:................................................................................... 111 III.3 SECURE SOCKETS LAYER..................................................................................... 112 III.3.1 Cấu trúc SSL: ...................................................................................................... 112 III.3.2 Giao thức truyền dữ liệu SSL:............................................................................. 113 III.3.3 Giao thức thay đổi thông số mã:.......................................................................... 114 III.3.4 Giao thức cảnh báo:............................................................................................. 114 III.3.5 Giao thức bắt tay: ................................................................................................ 115 III.3.6 So sánh SSL và IPSec: ........................................................................................ 115 135 III.4 SECURE ELECTRONIC TRANSACTION............................................................... 118 III.4.1 Tổng quan về SET:.............................................................................................. 118 III.4.2 Chữ ký song song:............................................................................................... 120 III.4.3 Thực hiện thanh toán trong SET: ........................................................................ 121 HƯỚNG DẪN TRẢ LỜI CÁC CÂU HỎI VÀ BÀI TẬP....................................................... 130 THUẬT NGỮ VIẾT TẮT........................................................................................................ 131 TÀI LIỆU THAM KHẢO........................................................................................................ 133 ---------- 136

File đính kèm:

bai_giang_bao_mat_he_thong_thong_tin_le_phuc.pdf

bai_giang_bao_mat_he_thong_thong_tin_le_phuc.pdf