Bài giảng An toàn và bảo mật hệ thống thông tin - Chương 2, Phần 1: Các kỹ thuật tấn công phổ biến vào hệ thống thông tin

Định nghĩa

Nguy cơ: các sự kiện có chủ đích hoặc ngẫu nhiên có tác

động xấu tới các nguồn lực của doanh nghiệp

Nguy cơ về an toàn thông tin là sự kiện có chủ đích hoặc

ngẫu nhiên đe dọa đến khả năng an ninh của hệ thống thông

tin của doanh nghiệp

Nguy cơ về an toàn thông tin ảnh hưởng tới tính bí mật, toàn

vẹn và sẵn sàng

Các thách thức về an ninh thông tin

Sự phát triển của công nghệ tập trung vào giao diện thân

thiện với người sử dụng

Số lượng các ứng dụng trên mạng tăng rất nhanh

Quản trị và quản lý hạ tầng thông tin ngày càng phức tạp

Việc bảo mật cho một hệ thống máy tính lớn là rất khó

Vi phạm an ninh tác động trực tiếp đến uy tín và tài sản của

công ty

Sự tuân thủ pháp luật và các quy định của chính ph

Trang 1

Trang 2

Trang 3

Trang 4

Trang 5

Trang 6

Trang 7

Trang 8

Trang 9

Trang 10

Tải về để xem bản đầy đủ

Tóm tắt nội dung tài liệu: Bài giảng An toàn và bảo mật hệ thống thông tin - Chương 2, Phần 1: Các kỹ thuật tấn công phổ biến vào hệ thống thông tin

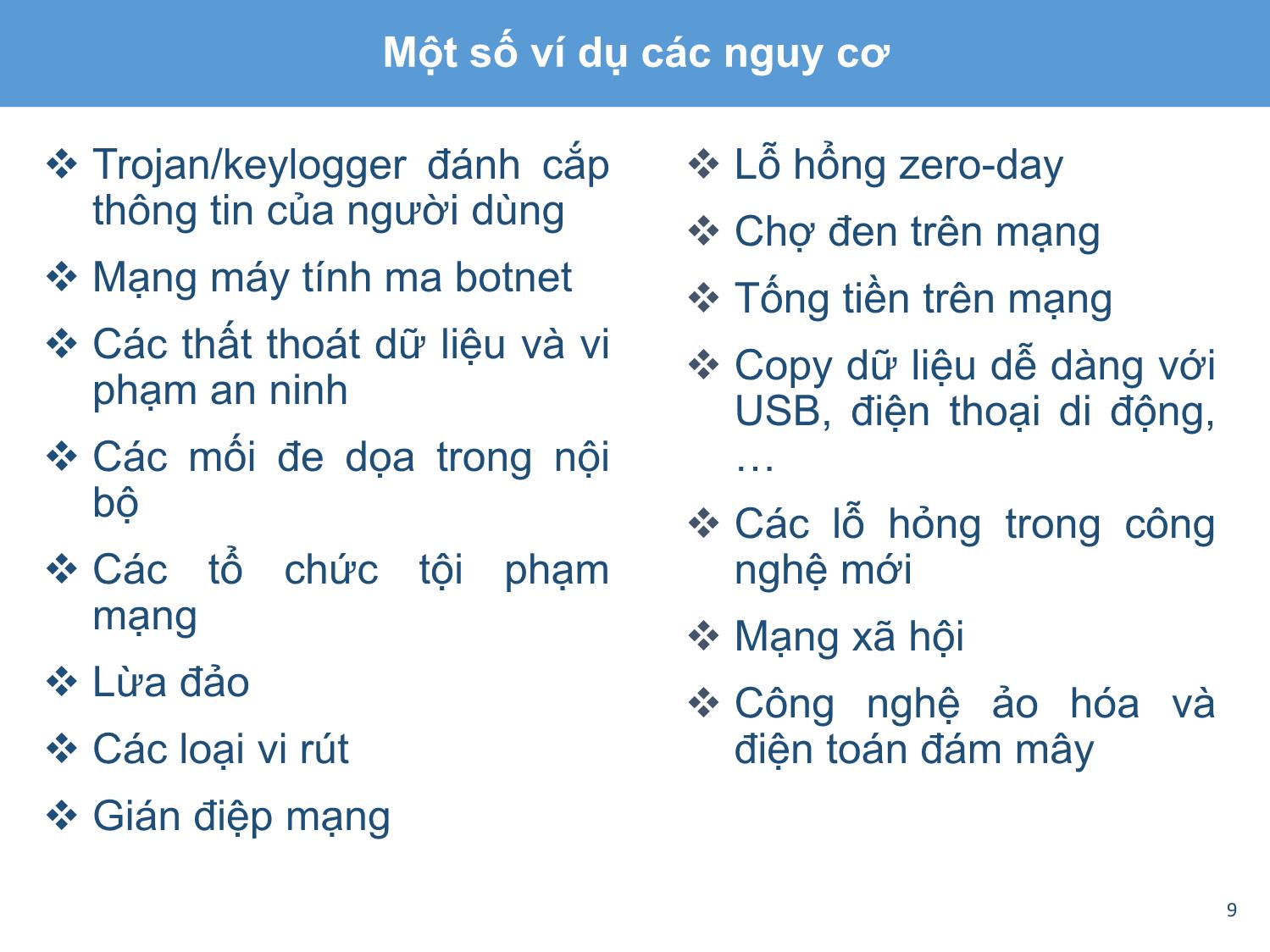

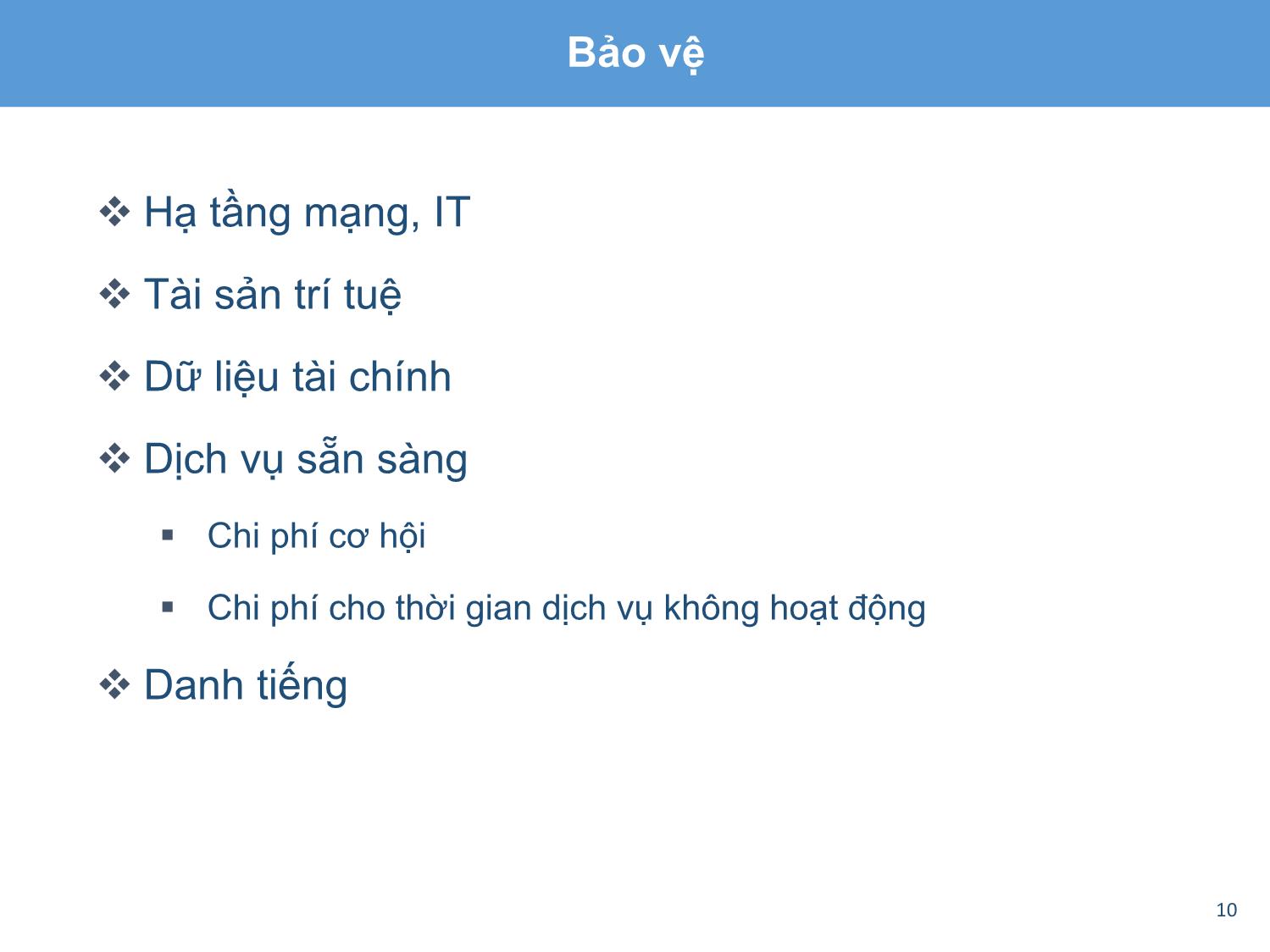

CHƯƠNG 2 CÁC KỸ THUẬT TẤN CÔNG PHỔ BIẾN VÀO HỆ THỐNG THÔNG TIN TỔNG QUAN NỘI DUNG 1. Khái quát kỹ thuật tấn công hệ thống máy tính 2. Một số kỹ thuật tấn công phổ biến 2 1. Khái quát kỹ thuật tấn công hệ thống máy tính 1. Khái quát kỹ thuật tấn công hệ thống máy tính 1.1. Khái quát các nguy cơ mất an toàn thông tin và hệ thống thông tin 1.2. Tổng quan các phương pháp tấn công hệ thống thông tin 1.3. Quy trình, kỹ thuật tấn công vào hệ thống thông tin 4 1. Khái quát kỹ thuật tấn công hệ thống máy tính 1.1. Khái quát các nguy cơ mất an toàn thông tin và hệ thống thông tin 1.2. Tổng quan các phương pháp tấn công hệ thống thông tin 1.3. Quy trình, kỹ thuật tấn công vào hệ thống thông tin 5 Định nghĩa Nguy cơ: các sự kiện có chủ đích hoặc ngẫu nhiên có tác động xấu tới các nguồn lực của doanh nghiệp Nguy cơ về an toàn thông tin là sự kiện có chủ đích hoặc ngẫu nhiên đe dọa đến khả năng an ninh của hệ thống thông tin của doanh nghiệp Nguy cơ về an toàn thông tin ảnh hưởng tới tính bí mật, toàn vẹn và sẵn sàng 6 Các thách thức về an ninh thông tin Sự phát triển của công nghệ tập trung vào giao diện thân thiện với người sử dụng Số lượng các ứng dụng trên mạng tăng rất nhanh Quản trị và quản lý hạ tầng thông tin ngày càng phức tạp Việc bảo mật cho một hệ thống máy tính lớn là rất khó Vi phạm an ninh tác động trực tiếp đến uy tín và tài sản của công ty Sự tuân thủ pháp luật và các quy định của chính phủ 7 Các loại nguy cơ Phần mềm độc hại Lỗi thiết bị Lỗi ứng dụng Thảm họa tự nhiên Hacker xâm nhập 8 Một số ví dụ các nguy cơ Trojan/keylogger đánh cắp Lỗ hổng zero-day thông tin của người dùng Chợ đen trên mạng Mạng máy tính ma botnet Tống tiền trên mạng Các thất thoát dữ liệu và vi Copy dữ liệu dễ dàng với phạm an ninh USB, điện thoại di động, Các mối đe dọa trong nội bộ Các lỗ hỏng trong công Các tổ chức tội phạm nghệ mới mạng Mạng xã hội Lừa đảo Công nghệ ảo hóa và Các loại vi rút điện toán đám mây Gián điệp mạng 9 Bảo vệ Hạ tầng mạng, IT Tài sản trí tuệ Dữ liệu tài chính Dịch vụ sẵn sàng . Chi phí cơ hội . Chi phí cho thời gian dịch vụ không hoạt động Danh tiếng 10 1. Khái quát kỹ thuật tấn công hệ thống máy tính 1.1. Khái quát các nguy cơ mất an toàn thông tin và hệ thống thông tin 1.2. Tổng quan các phương pháp tấn công hệ thống thông tin 1.3. Quy trình, kỹ thuật tấn công vào hệ thống thông tin 11 1.2. Tổng quan các phương pháp tấn công hệ thống thông tin 1. Nhận dạng tội phạm 2. Các công cụ tấn công 3. Các tấn công gây hại 4. Phần mềm mã độc 12 Ảnh hưởng của các cuộc tấn công Các cuộc tấn công hàng năm gây hại trung bình 2,2 triệu USD cho các công ty lớn (theo Symantec) Trộm cắp thông tin khách hàng/hack trang chủ làm giảm uy tín của công ty Tấn công DoS/DDoS và các cuộc tấn công khác làm gián đoạn thời gian hoạt động dịch vụ của doanh nghiệp, gây mất mát về doanh thu Các thông tin quan trong trong các hợp đồng bị ăn cắp, tiết lộ cho đối thủ cạnh tranh 13 1.2.1. Nhận dạng tội phạm Hồ sơ tội phạm số 1 Gửi những tin qua email khẩn cầu giúp đỡ bằng cách quyên tiền tới nạn nhân Không dựa vào xâm nhập để thực hiện hành vị phạm tội Có động cơ là lợi ích kinh tế CÂU TRẢ LỜI: Lừa đảo trên internet (Internet Scammer) 14 Nhận dạng tội phạm Hồ sơ tội phạm số 2 Tham gia các giao dịch chợ đen bất hợp pháp trên Internet Thuốc phiện, vũ khí, hàng cấm Có động cơ là lợi ích kinh tế CÂU TRẢ LỜI: Khủng bố 15 Nhận dạng tội phạm Hồ sơ tội phạm số 3 Xâm nhập hệ thống trái phép và cảnh báo về tính an toàn bảo mật của hệ thống Không làm việc cho công ty hoặc các khách hàng của công ty Không định gây hại, chỉ tỏ ra là “có ích” Động cơ chỉ là bốc đồng CÂU TRẢ LỜI: Hacker mũ xám 16 Nhận dạng tội phạm Hồ sơ tội phạm số 4 Xâm nhập hệ thống trái phép lợi dụng các vấn đề bảo mật Không làm việc cho công ty hoặc các khách hàng của công ty Không muốn giúp đỡ mà chỉ gây hại Động cơ là do từ cộng đồng tội phạm này tham gia CÂU TRẢ LỜI: Hacker mũ đen hay cracker 17 Nhận dạng tội phạm Hồ sơ tội phạm số 5 Xâm nhập hệ thống để kiểm tra, xác nhận vấn đề về an toàn bảo mật hệ thống Làm việc cho công ty hoặc các khách hàng của công ty Không định gây hại, là “có ích” CÂU TRẢ LỜI: Hacker mũ trắng 18 1.2.2. Các công cụ tấn công Vulnerability Scanner - Quét lỗ hổng Port Scaner - Quét cổng Sniffer - Nghe trộm Wardialer – phần mềm quét số điện thoại Keylogger – nghe trộm bàn phím 19 Công cụ quét lỗ hổng Nessus, Giới thiệu về các công cụ quét lỗ hổng website . Acunetix . Paros . Havij . APP SCAN . WebScarab . . 20 Công cụ quét cổng Port scanning là quá trình gửi các gói tin tới cổng TCP và UDP trên hệ thống đích để xác định dịch vụ nào đang chạy hoặc trong tình trạng đang lắng nghe. . Netcat, Nmap . BackTrack: Autoscan, Umit, NmapFE, ... 21 22 Công cụ nghe trộm Wireshark Ettercap 23 Keylogger Phần mềm hoặc phần cứng . Phần cứng yêu cầu truy cập . Có thể truyền hoặc lưu trữ Phần mềm có thể lưu và truyền đi Thử nghĩ xem: bạn có bao giờ dùng một wifi công cộng hay máy tính công cộng không? 24 Các nguy cơ khác Nghe trộm đường truyền Spam Cookies . Text files – thông tin credit card, địa chỉ, tham số . Không thể phát tán virus hay nhiễm vào các file khác 25 1.2.3. Tấn công gây hại 1. Tấn công mật khẩu 2. Giả mạo 3. Chiếm quyền 4. Lừa đảo 5. Giả mạo 26 Tấn công mật khẩu Tấn công vào mật khẩu là kiểu tấn công cổ điển chiếm quyền truy cập máy tính nạn nhân, bằng cách tìm ra mật khẩu và đăng nhập. Có nhiều kiểu tấn công: . Vét cạn . Sử dụng từ điển . Nghe trộm 27 Kiểu tấn công – Vét cạn mật khẩu Sử dụng mọi tổ hợp của tất cả các ký tự để đưa vào hash và so sánh. Khả năng thành công là tuyệt đối nếu có đủ thời gian vì tốc độ crack rất lâu trong trường hợp password dài và phức tạp. Chỉ tốt cho password ngắn. 28 Kiểu tấn công – Từ điển Kẻ tấn công sẽ sử dụng file từ điển có sẵn chứa các hash để so sánh với hash của password để tìm ra dạng plaint text của password nếu hash trùng nhau. Chúng ta có thể thêm hoặc đảo các từ có trong từ điển (Hybird Attacks). Dạng này ứng dụng tốt khi password là những ký tự thông thường, tốc độ nhanh, mức độ thành công tùy thuộc vào từ điển. 29 Các kiểu tấn công – Kết hợp Kết hợp hai cách trên bằng cách tạo sẵn các bản hash của tất cả tổ hợp các ký tự và chỉ so sánh trong quá trình hash. Tốc độ crack chỉ mất vài phút nếu có sẵn các bản hash 30 Kiểu tấn công – Truy cập vật lý Tài khoản Admin Tài khoản Guest Dùng đĩa khởi động để truy cập . Thêm tài khoản . Thiết lập lại password . Ăn cắp thông tin Copy dữ liệu 31 Các công cụ phá mật khẩu Hydra Medusa 32 Phá mật khẩu trên các giao thức: HTTP Xác thực đơn giản 33 hydra –f –L login.txt –P password.txt 192.168.10.1 http-get Trong đó: -f: finish:tìm được cặp username và password hợp lệ đầu tiên sẽ kết thúc -L: file username (-l username) -P: file password (-p password) 192.168.10.1: địa chỉ ip cần bẻ khóa mật khẩu đăng nhập http-get: dịch vụ http cổng 80 (http được thay thế bằng http-get và httphead) là trang web cần cho quá trình crack. 34 Tấn công giả mạo địa chỉ Dễ dàng thực hiện – cố gắng tạo ra một địa chỉ mạng giả, và vượt qua các thiết bị firewall, switch và router. Nếu chúng làm cho bạn (hoặc firewall hoặc switch của bạn) nghĩ đây là một địa chỉ tốt, thì chúng đã thắng một nửa thế trận. 35 Hijacking – Chiếm quyền Man-in-the-middle – tấn công này dựa vào việc bạn nghĩ là bạn có một kết nối an toàn, trong khi kẻ tấn công đang chuyển tiếp thông tin. Chiếm quyền điều khiển trình duyệt (Browser hijacking) – người dùng bị chuyển hướng đến một website khác. Chiếm quyền điều khiển phiên (Session hijacking) – kẻ tấn công sẽ tiếp cuộc liên lạc, trong khi đó ngắt kết nối ban đầu. Tấn công phát lại (Replaying) – tái sử dụng các cuộc liên lạc trước. 36 Tấn công Social Engineering Thẻ ID Mật khẩu Truy nhập vào các nhà cung cấp Thông tin Web công khai Yêu cầu bạn thiết lập lại mật khẩu Kiểm tra tài khoản ngân hàng của bạn 37 38 Phishing và Pharming Phishing – giả mạo website . Thường gắn với tấn công kiểu man-in-the-middle . Có thể đơn giản thay .org thay vì .com . Thường để lừa đảo (xổ số, giúp bạn bè, lừa đảo về bảo mật) . Do thiếu hiểu biết và tò mò Pharming – dùng DNS xấu hay giả mạo tên miền 39 1.3.4. Các dạng phần mềm độc hại 1. Vi rút (Viruses) 2. Sâu (worms) 3. Trojan Horses, backdoor 4. Rootkits 5. Phần mềm quảng cáo và do thám (Adware và Spyware) 6. Zombies 40 1. Khái quát kỹ thuật tấn công hệ thống máy tính 1.1. Khái quát các nguy cơ mất an toàn thông tin và hệ thống thông tin 1.2. Tổng quan các phương pháp tấn công hệ thống thông tin 1.3. Quy trình, kỹ thuật tấn công vào hệ thống thông tin 41 Quy trình, kỹ thuật tấn công vào hệ thống thông tin Đảm bảo môi trường ẩn danh . Sử dụng các công cụ như Tor, VPN, Proxy chaining Thực hiện tấn công theo từng giai đoạn 42 Đảm bảo môi trường ẩn danh: Tor 43 Đảm bảo môi trường ẩn danh: VPN tunnel 44 Đảm bảo môi trường ẩn danh: Proxy chaining 45 Đảm bảo môi trường ẩn danh: Tor to VPN 46 Đảm bảo môi trường ẩn danh: VPN to Tor 47 Các giai đoạn tấn công một hệ thống thông tin Trinh sát Dò quét hệ thống Truy cập hệ thống Duy trì truy cập Xóa dấu vết 48 Giai đoạn 1: Trinh sát Kẻ tấn công tìm kiếm, thu thập các thông tin về mục tiêu cần tấn công Bao gồm cả các hoạt động của công ty, khách hàng, các nhân viên, hệ thống thông tin Gồm 2 loại: . Trinh sát thụ động: thu thập thông tin mà không cần tiếp xúc với mục tiêu . Trinh sát chủ động: hoạt động tương tác với mục tiêu. Ví dụ: gọi điện thoại 49 Giai đoạn 2: Dò quét hệ thống Dựa trên thông tin đã thu thập trong giai đoạn trước đó, kẻ tấn công tiến hành dò quét mạng của hệ thống thông tin Việc dò quét bao gồm quét các cổng, quét số điện thoại, lập bản đồ mạng, quét các lỗ hổng, Khai thác các thông tin như tên máy tính, địa chỉ IP, và các tài khoản người dùng sẽ tấn công 50 Giai đoạn 3: Truy cập Kẻ tấn công truy cập vào hệ điều hành hay phần mềm qua các lỗ hổng an ninh Kẻ tấn công có thể truy cập ở mức hệ điều hành, mức ứng dụng hay mức mạng Tiến hành nâng quyền hệ thống và tiến tới kiểm soát toàn bộ hệ thống Ví dụ: tấn công bẻ mật khẩu, tràn bộ đệm hoặc đánh cắp tài khoản nhờ cài Trojan 51 Giai đoạn 4: Duy trì truy cập Kẻ tấn công sau khi có quyền truy cập hệ thống muốn duy trì quyền kiểm soát hệ thống Sử dụng các công cụ như backdoor, rootkit hoặc Trojan Khai thác dữ liệu trên hệ thống đã kiểm soát Sử dụng các hệ thống đã kiểm soát để làm bàn đạp tấn công các hệ thống khác 52 Giai đoạn 5: Xóa dấu vết Kẻ tấn công thực hiện che dấu hành vi tấn công của mình Việc xóa dấu vết nhằm xóa các bằng chứng liên quan tới bản thân để bị phát hiện hay chú ý, từ đó có thể tiếp tục truy cập vào hệ thống đã kiểm soát Xóa dấu vết bằng cách: . Xóa các bản ghi log trên hệ thống, trong các ứng dụng . Ẩn dấu các phần mềm độc hại dùng để duy trì truy cập 53

File đính kèm:

bai_giang_an_toan_va_bao_mat_he_thong_thong_tin_chuong_2_cac.pdf

bai_giang_an_toan_va_bao_mat_he_thong_thong_tin_chuong_2_cac.pdf