Bài giảng An toàn an ninh mạng - Bài 3: Xác thực thông điệp - Bùi Trọng Tùng

Xác thực thông điệp

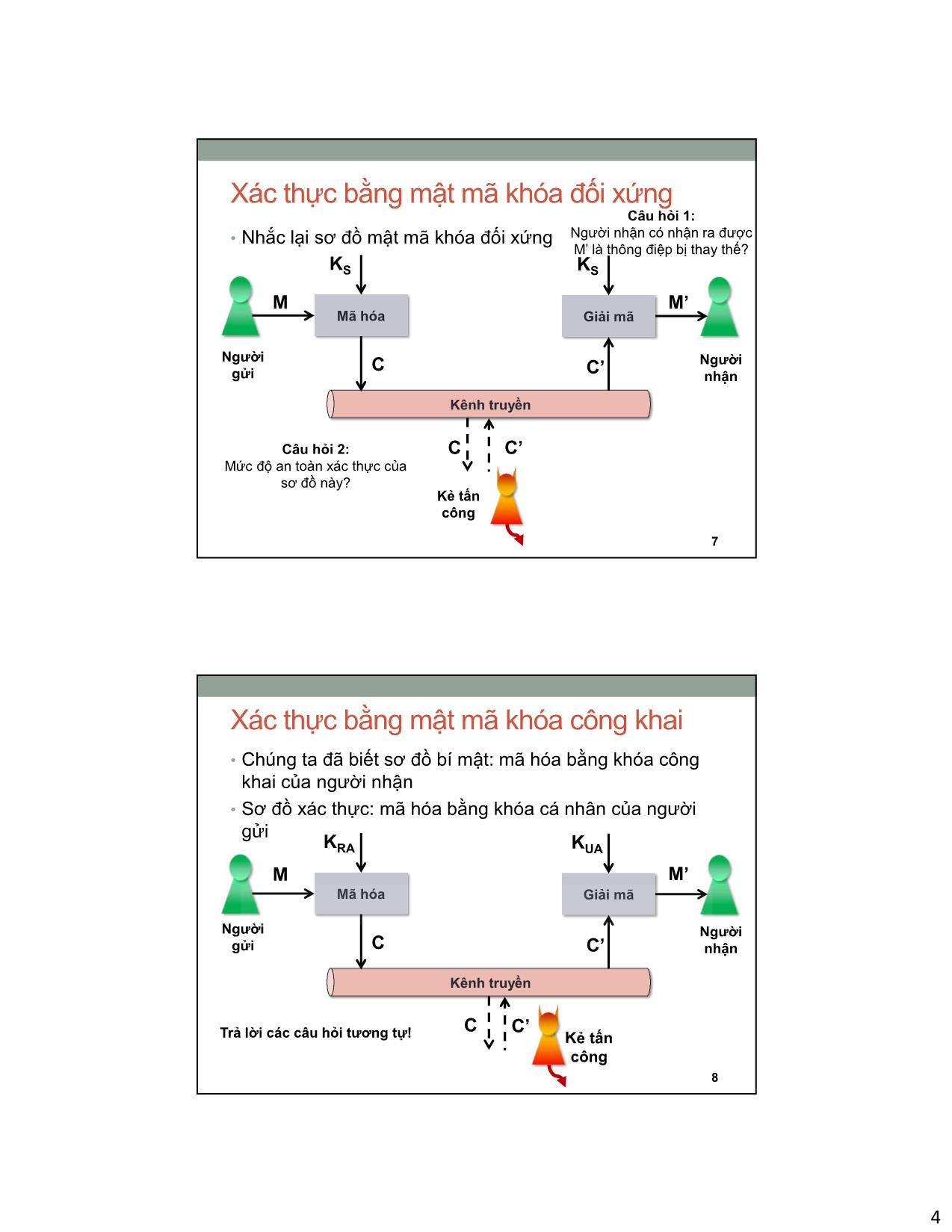

• Bản tin phải được xác minh:

Nội dung toàn vẹn: bản tin không bị sửa đổi

Bao hàm cả trường hợp Bob cố tình sửa đổi

Nguồn gốc tin cậy:

Bao hàm cả trường hợp Alice phủ nhận bản tin

Bao hàm cả trường hợp Bob tự tạo thông báo và “vu khống”

Alice tạo ra thông báo này

Đúng thời điểm

Các dạng tấn công điển hình vào tính xác thực: Thay

thế (Substitution), Giả danh (Masquerade), tấn công

phát lại (Reply attack), Phủ nhận (Repudiation)

Message Authentication Code

• Xây dựng trên cơ sở hệ mật mã khóa đối xứng:

Hai bên đã trao đổi một cách an toàn khóa mật K

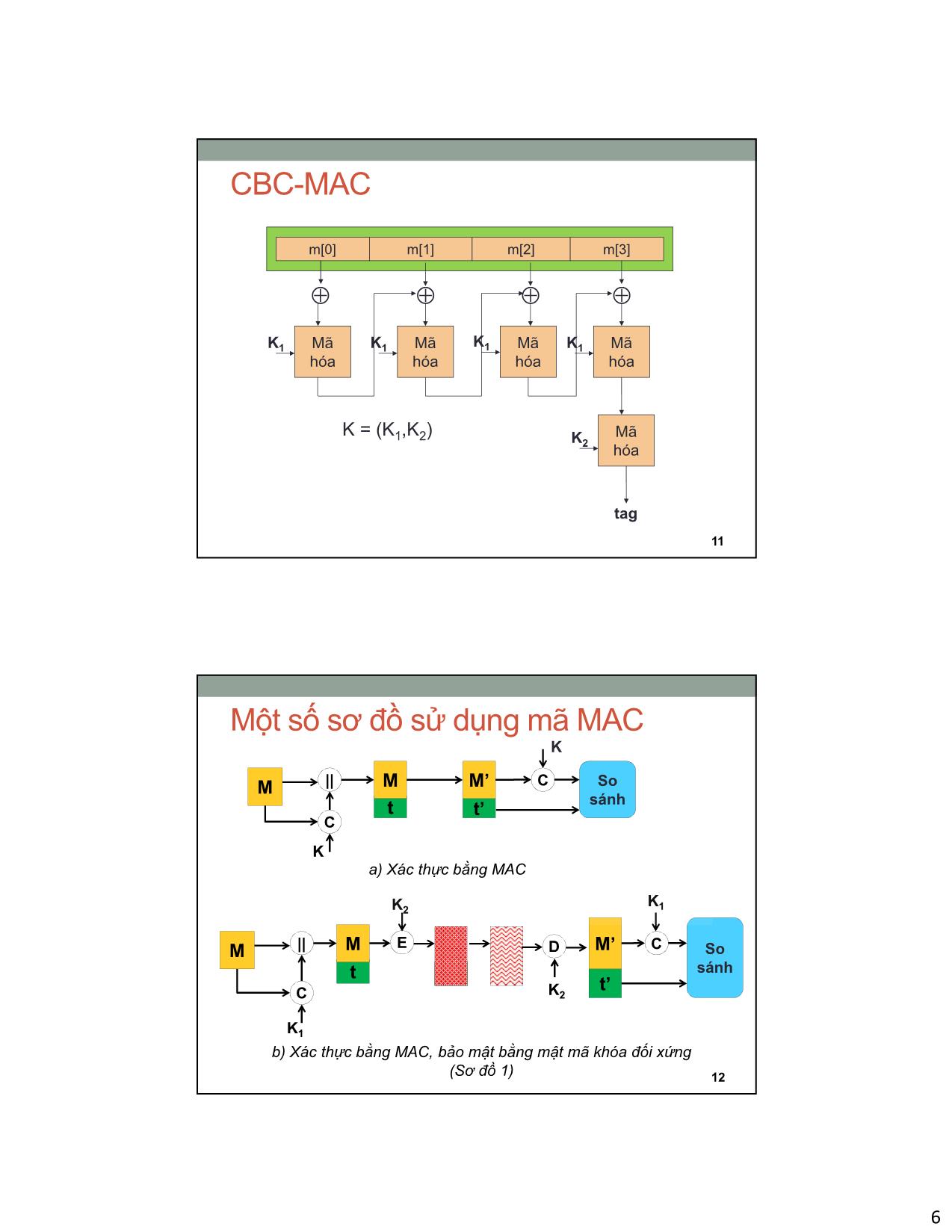

Sử dụng các thuật toán mã hóa khối ở chế độ CBC-MAC

• Bên gửi:

Tính toán tag t = MAC(K, M) : kích thước cố định, không phụ thuộc

kích thước của M

Truyền (M||t)

• Bên nhận: xác minh Verify(K, M’, t)

Tính t’ = MAC(K,M’)

So sánh: nếu t’ = t thì Verify(K, M,t) = 1, ngược lại Verify(K, M,t) = 0

Trang 1

Trang 2

Trang 3

Trang 4

Trang 5

Trang 6

Trang 7

Trang 8

Trang 9

Trang 10

Tải về để xem bản đầy đủ

Tóm tắt nội dung tài liệu: Bài giảng An toàn an ninh mạng - Bài 3: Xác thực thông điệp - Bùi Trọng Tùng

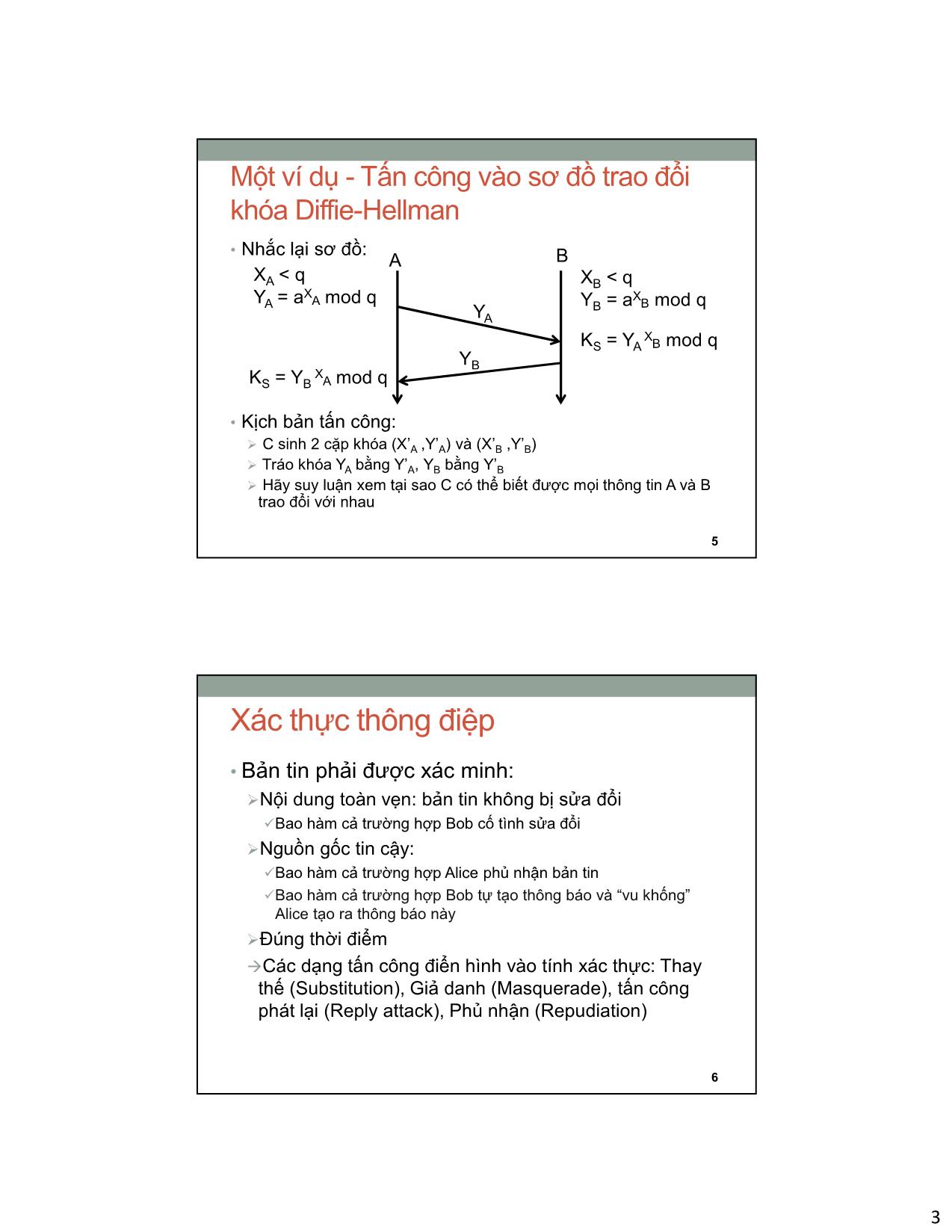

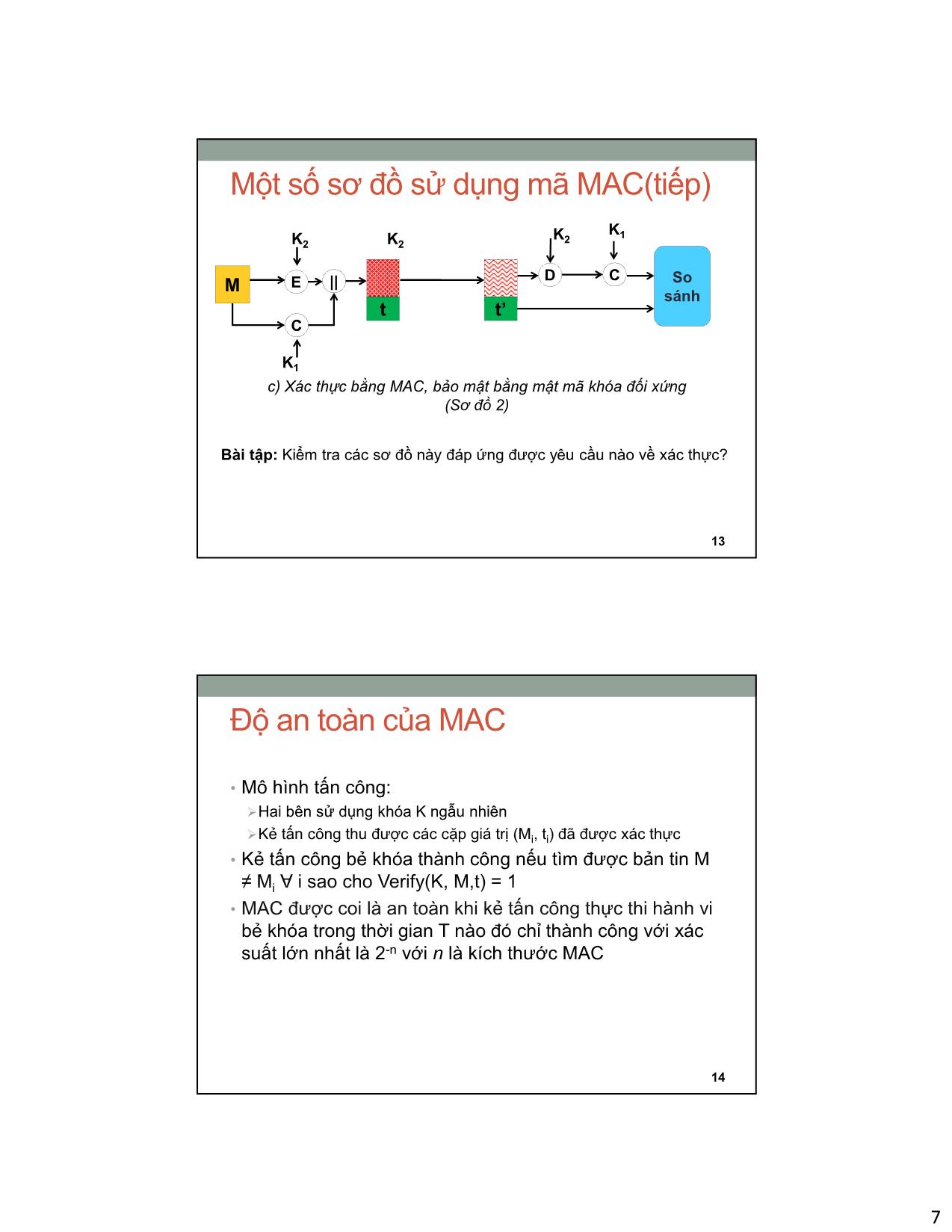

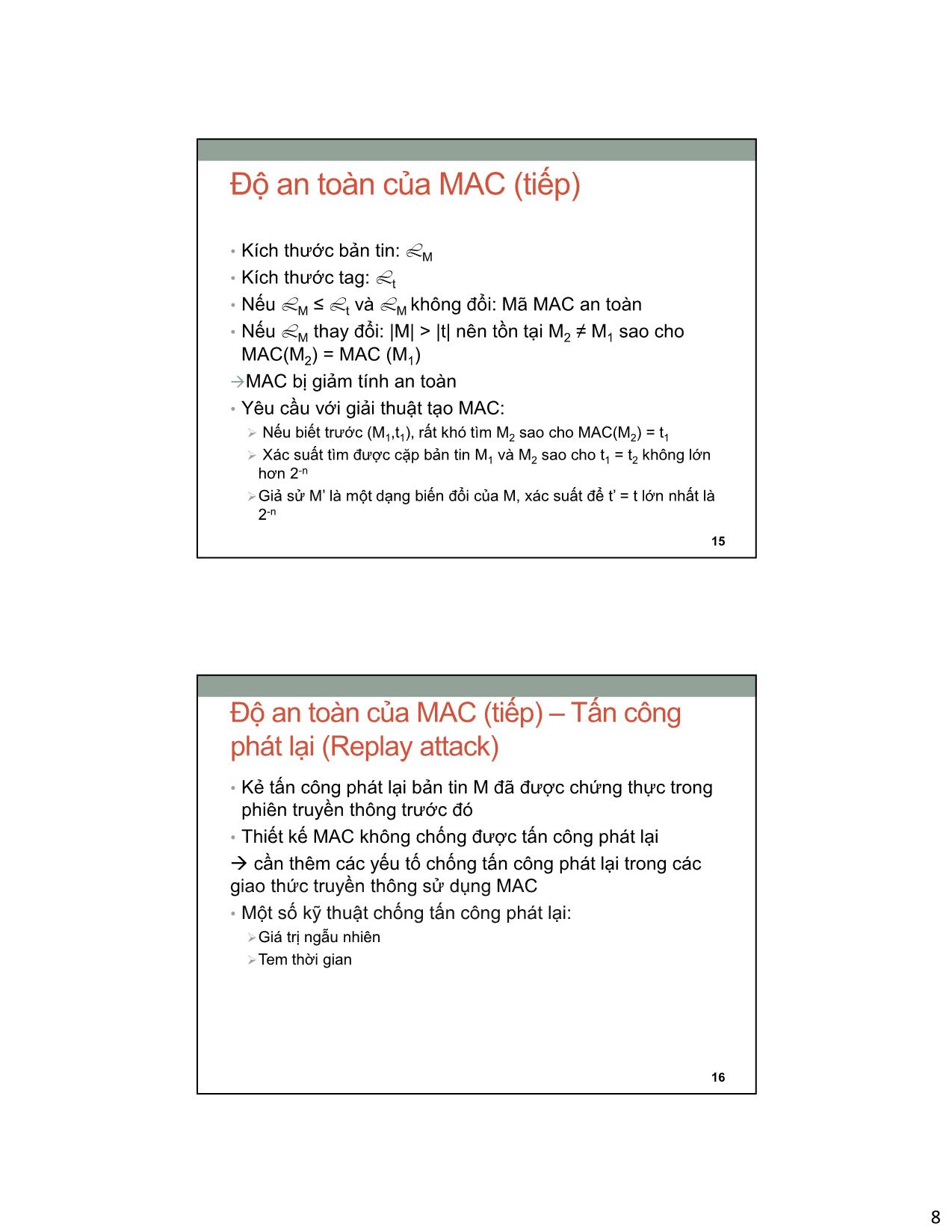

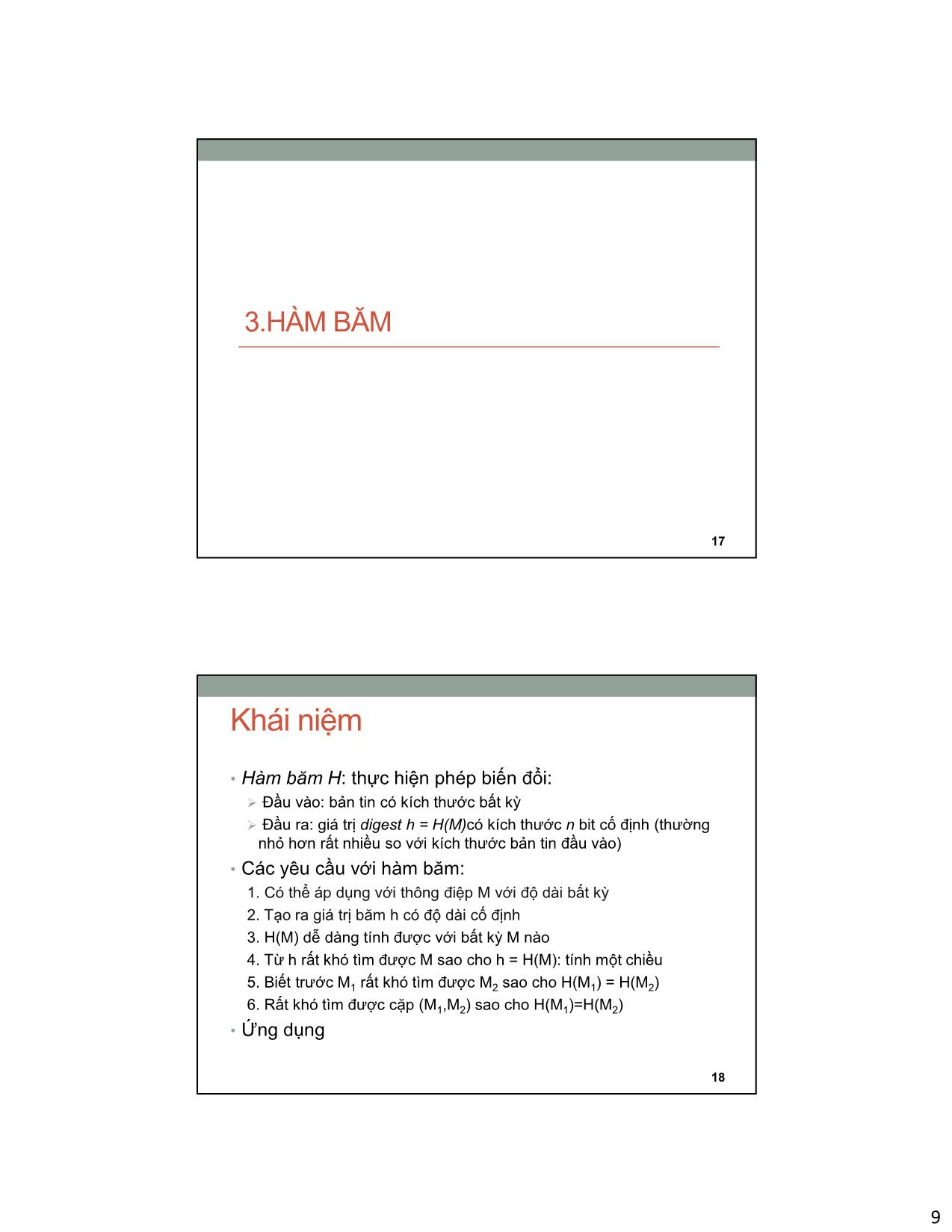

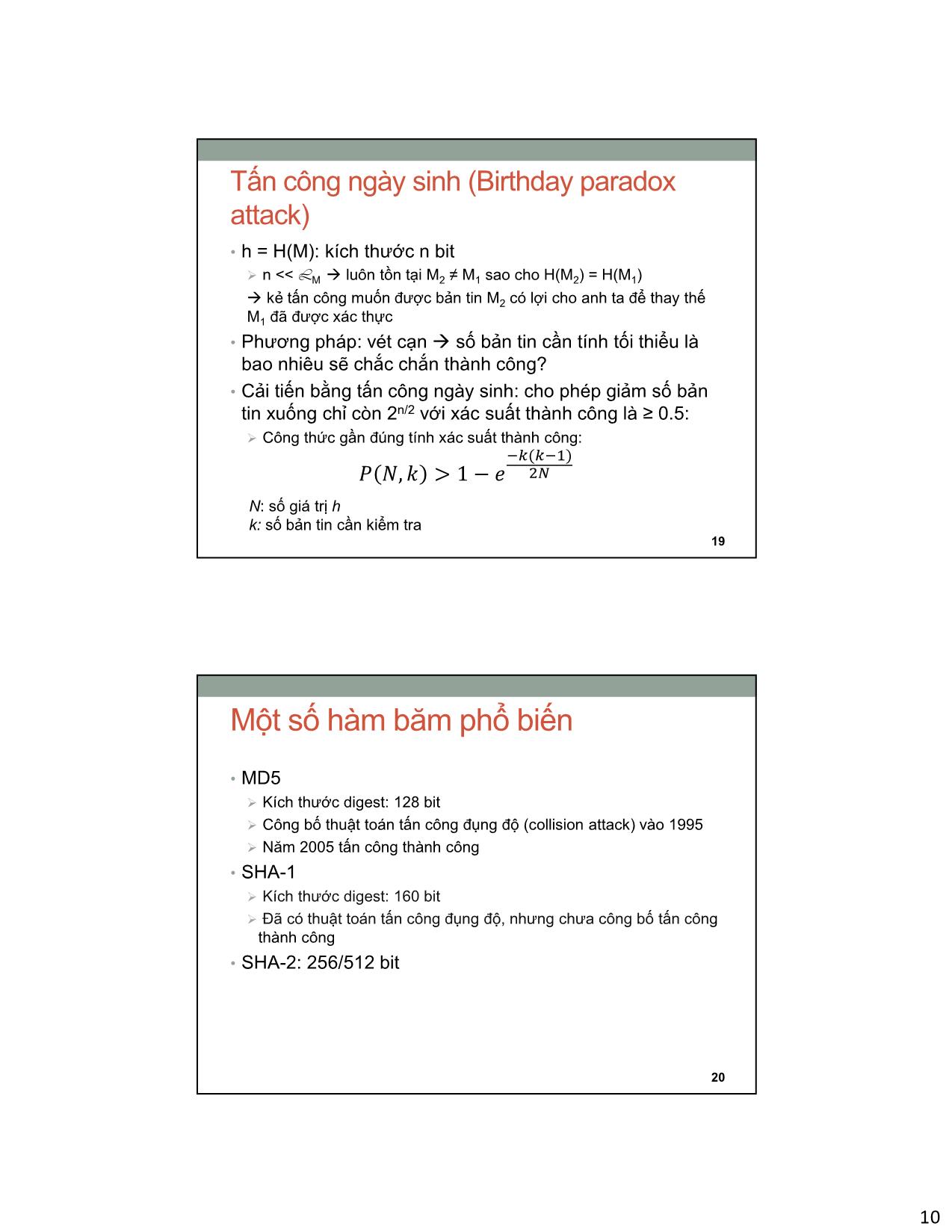

BÀI 3. XÁC THỰC THÔNG ĐIỆP Bùi Trọng Tùng, Viện Công nghệ thông tin và Truyền thông, Đại học Bách khoa Hà Nội 1 Nội dung • Các vấn đề xác thực thông điệp • Mã xác thực thông điệp (MAC) • Hàm băm và hàm băm mật HMAC • Chữ ký số 2 1 1. ĐẶT VẤN ĐỀ 3 1. Đặt vấn đề M Kênh truyền Alice Bob M’ Thay đổi nội dung M thành M’ Mallory Hoặc, bản tin M’’ M’’ giả danh Alice 4 2 Một ví dụ - Tấn công vào sơ đồ trao đổi khóa Diffie-Hellman • Nhắc lại sơ đồ: A B XA < q XB < q X X YA = a A mod q YB = a B mod q YA X KS = YA B mod q YB X KS = YB A mod q • Kịch bản tấn công: C sinh 2 cặp khóa (X’A ,Y’A) và (X’B ,Y’B) Tráo khóa YA bằng Y’A, YB bằng Y’B Hãy suy luận xem tại sao C có thể biết được mọi thông tin A và B trao đổi với nhau 5 Xác thực thông điệp • Bản tin phải được xác minh: Nội dung toàn vẹn: bản tin không bị sửa đổi Bao hàm cả trường hợp Bob cố tình sửa đổi Nguồn gốc tin cậy: Bao hàm cả trường hợp Alice phủ nhận bản tin Bao hàm cả trường hợp Bob tự tạo thông báo và “vu khống” Alice tạo ra thông báo này Đúng thời điểm Các dạng tấn công điển hình vào tính xác thực: Thay thế (Substitution), Giả danh (Masquerade), tấn công phát lại (Reply attack), Phủ nhận (Repudiation) 6 3 Xác thực bằng mật mã khóa đối xứng Câu hỏi 1: • Nhắc lại sơ đồ mật mã khóa đối xứng Người nhận có nhận ra được M’ là thông điệp bị thay thế? KS KS M M’ Mã hóa Giải mã Người C Người gửi C’ nhận Kênh truyền Câu hỏi 2: C C’ Mức độ an toàn xác thực của sơ đồ này? Kẻ tấn công 7 Xác thực bằng mật mã khóa công khai • Chúng ta đã biết sơ đồ bí mật: mã hóa bằng khóa công khai của người nhận • Sơ đồ xác thực: mã hóa bằng khóa cá nhân của người gửi KRA KUA M M’ Mã hóa Giải mã Người Người gửi C C’ nhận Kênh truyền C C’ Trả lời các câu hỏi tương tự! Kẻ tấn công 8 4 2. Mà XÁC THỰC THÔNG ĐIỆP (MAC) 9 Message Authentication Code • Xây dựng trên cơ sở hệ mật mã khóa đối xứng: Hai bên đã trao đổi một cách an toàn khóa mật K Sử dụng các thuật toán mã hóa khối ở chế độ CBC-MAC • Bên gửi: Tính toán tag t = MAC(K, M) : kích thước cố định, không phụ thuộc kích thước của M Truyền (M||t) • Bên nhận: xác minh Verify(K, M’, t) Tính t’ = MAC(K,M’) So sánh: nếu t’ = t thì Verify(K, M,t) = 1, ngược lại Verify(K, M,t) = 0 10 5 CBC-MAC m[0] m[1] m[2] m[3] K1 Mã K1 Mã K1 Mã K1 Mã hóa hóa hóa hóa tag K = (K1,K2) K Mã 2 hóa tag 11 Một số sơ đồ sử dụng mã MAC K M || M M’ C So sánh t t’ C K a) Xác thực bằng MAC K K2 1 M || M E D M’ C So t t sánh t’ C K2 K1 b) Xác thực bằng MAC, bảo mật bằng mật mã khóa đối xứng (Sơ đồ 1) 12 6 Một số sơ đồ sử dụng mã MAC(tiếp) K K1 K2 K2 2 D C M E || So sánh t t’ C K1 c) Xác thực bằng MAC, bảo mật bằng mật mã khóa đối xứng (Sơ đồ 2) Bài tập: Kiểm tra các sơ đồ này đáp ứng được yêu cầu nào về xác thực? 13 Độ an toàn của MAC • Mô hình tấn công: Hai bên sử dụng khóa K ngẫu nhiên Kẻ tấn công thu được các cặp giá trị (Mi, ti) đã được xác thực • Kẻ tấn công bẻ khóa thành công nếu tìm được bản tin M ≠ Mi Ɐ i sao cho Verify(K, M,t) = 1 • MAC được coi là an toàn khi kẻ tấn công thực thi hành vi bẻ khóa trong thời gian T nào đó chỉ thành công với xác suất lớn nhất là 2-n với n là kích thước MAC 14 7 Độ an toàn của MAC (tiếp) • Kích thước bản tin: LM • Kích thước tag: Lt • Nếu LM ≤ Lt và LM không đổi: Mã MAC an toàn • Nếu LM thay đổi: |M| > |t| nên tồn tại M2 ≠ M1 sao cho MAC(M2) = MAC (M1) MAC bị giảm tính an toàn • Yêu cầu với giải thuật tạo MAC: Nếu biết trước (M1,t1), rất khó tìm M2 sao cho MAC(M2) = t1 Xác suất tìm được cặp bản tin M1 và M2 sao cho t1 = t2 không lớn hơn 2-n Giả sử M’ là một dạng biến đổi của M, xác suất để t’ = t lớn nhất là 2-n 15 Độ an toàn của MAC (tiếp) – Tấn công phát lại (Replay attack) • Kẻ tấn công phát lại bản tin M đã được chứng thực trong phiên truyền thông trước đó • Thiết kế MAC không chống được tấn công phát lại cần thêm các yếu tố chống tấn công phát lại trong các giao thức truyền thông sử dụng MAC • Một số kỹ thuật chống tấn công phát lại: Giá trị ngẫu nhiên Tem thời gian 16 8 3.HÀM BĂM 17 Khái niệm • Hàm băm H: thực hiện phép biến đổi: Đầu vào: bản tin có kích thước bất kỳ Đầu ra: giá trị digest h = H(M)có kích thước n bit cố định (thường nhỏ hơn rất nhiều so với kích thước bản tin đầu vào) • Các yêu cầu với hàm băm: 1. Có thể áp dụng với thông điệp M với độ dài bất kỳ 2. Tạo ra giá trị băm h có độ dài cố định 3. H(M) dễ dàng tính được với bất kỳ M nào 4. Từ h rất khó tìm được M sao cho h = H(M): tính một chiều 5. Biết trước M1 rất khó tìm được M2 sao cho H(M1) = H(M2) 6. Rất khó tìm được cặp (M1,M2) sao cho H(M1)=H(M2) • Ứng dụng 18 9 Tấn công ngày sinh (Birthday paradox attack) • h = H(M): kích thước n bit n << LM luôn tồn tại M2 ≠ M1 sao cho H(M2) = H(M1) kẻ tấn công muốn được bản tin M2 có lợi cho anh ta để thay thế M1 đã được xác thực • Phương pháp: vét cạn số bản tin cần tính tối thiểu là bao nhiêu sẽ chắc chắn thành công? • Cải tiến bằng tấn công ngày sinh: cho phép giảm số bản tin xuống chỉ còn 2n/2 với xác suất thành công là ≥ 0.5: Công thức gần đúng tính xác suất thành công: ��(���) � �, � > 1 − � �� N: số giá trị h k: số bản tin cần kiểm tra 19 Một số hàm băm phổ biến • MD5 Kích thước digest: 128 bit Công bố thuật toán tấn công đụng độ (collision attack) vào 1995 Năm 2005 tấn công thành công • SHA-1 Kích thước digest: 160 bit Đã có thuật toán tấn công đụng độ, nhưng chưa công bố tấn công thành công • SHA-2: 256/512 bit 20 10 HMAC • Hashed MAC: kết hợp MAC và hàm băm để tăng cường an toàn cho hàm băm K M H(M) t H MAC 21 Một số sơ đồ sử dụng hàm băm để xác thực KS M || M E D M’ H So sánh h t h’ H KS a) Xác thực thông điệp và bảo mật bằng mật mã khóa đối xứng M || M M’ H So D sánh H E KS KS b) Xác thực thông điệp, mã băm được bảo vệ bằng mật mã khóa đối xứng 22 11 Một số sơ đồ sử dụng hàm băm để xác thực s M || M M’ H So sánh h h’ H s c) Xác thực thông điệp sử dụng HMAC Bài tập: 1. Kiểm tra những sơ đồ trên đáp ứng được yêu cầu nào về xác thực 2. Kết hợp sử dụng hệ mật mã khóa công khai để tạo ra một số sơ đồ mới 23 4. CHỮ KÝ ĐIỆN TỬ 24 12 Khái niệm – Digital Signature • Chữ kí điện tử (chữ ký số) là đoạn dữ liệu được bên gửi gắn vào văn bản gốc trước khi truyền đi để chứng thực tác giả của văn bản và giúp người nhận kiểm tra tính toàn vẹn của dữ liệu mà mình thu được. • Một số yêu cầu: Chữ ký phải mang đặc trưng của người tạo văn bản Chữ ký không thể sử dụng lại Văn bản đã ký không được sửa đổi. Nếu có thì cần phải thực hiện ký lại trên văn bản mới. • Đề xuất của Diffie-Hellman: sử dụng khóa cá nhân của người gửi để mã hóa bản tin Hạn chế? 25 Sơ đồ chung • Phía gửi : hàm ký 1. Băm bản tin gốc, thu được giá trị băm H 2. Mã hóa giá trị băm bằng khóa riêng chữ kí số S 3. Gắn chữ kí số lên bản tin gốc (M || S) • Phía nhận : hàm xác thực 1. Tách chữ kí số S khỏi bản tin. 2. Băm bản tin M, thu được giá trị băm H 3. Giải mã S với khóa công khai của người gửi, thu được H’ 4. So sánh : H’ và H’’. Kết luận. 26 13 Một số loại chữ ký điện tử • Chữ ký điện tử trên các hệ mật mã khóa công khai: RSA, El-Gamal • Chữ ký điện tử DSS • Chữ ký mù (blind-signature) • Chữ ký nhóm (group-signature) • Chữ ký chống sao chép, xâm phạm bản quyền • Chữ ký ủy nhiệm • Chữ ký đồng thời 27 Tăng cường an toàn cho chữ ký điện tử • Bảo vệ khóa cá nhân Sử dụng thẻ thông minh (smart card) Kết hợp sinh trắc học • Chứng thực khóa công khai: PKI • Chống phát lại (replay attack) 28 14

File đính kèm:

bai_giang_an_toan_an_ninh_mang_bai_3_xac_thuc_thong_diep_bui.pdf

bai_giang_an_toan_an_ninh_mang_bai_3_xac_thuc_thong_diep_bui.pdf