Bài giảng An toàn an ninh mạng - Bài 1: Tổng quan về an toàn an ninh mạng - Bùi Trọng Tùng

Đặt vấn đề

• Báo cáo về an toàn bảo mật năm 2016

IBM X-Force 2016 Trend and Risk Report

Symatec Internet Security Threat Report 2016

Verizon 2016 Data Breach Investigations Report

Cisco 2016 Annual Security Report

“Security” là gì?

Ngăn chặn, bảo vệ tài nguyên hệ thống trước các hành vi

làm tổn hại

• Tài nguyên hệ thống:

Phần cứng: máy tính, đường truyền, thiết bị mạng.

Phần mềm

Dữ liệu

Người dùng

• Các hành vi làm tổn hại: tấn công

Vật lý: tấn công vào phần cứng

Logic: sử dụng các chương trình phá hoại để can thiệp vào quá

trình xử lý và truyền dữ liệu

Trang 1

Trang 2

Trang 3

Trang 4

Trang 5

Trang 6

Trang 7

Trang 8

Trang 9

Trang 10

Tải về để xem bản đầy đủ

Bạn đang xem 10 trang mẫu của tài liệu "Bài giảng An toàn an ninh mạng - Bài 1: Tổng quan về an toàn an ninh mạng - Bùi Trọng Tùng", để tải tài liệu gốc về máy hãy click vào nút Download ở trên

Tóm tắt nội dung tài liệu: Bài giảng An toàn an ninh mạng - Bài 1: Tổng quan về an toàn an ninh mạng - Bùi Trọng Tùng

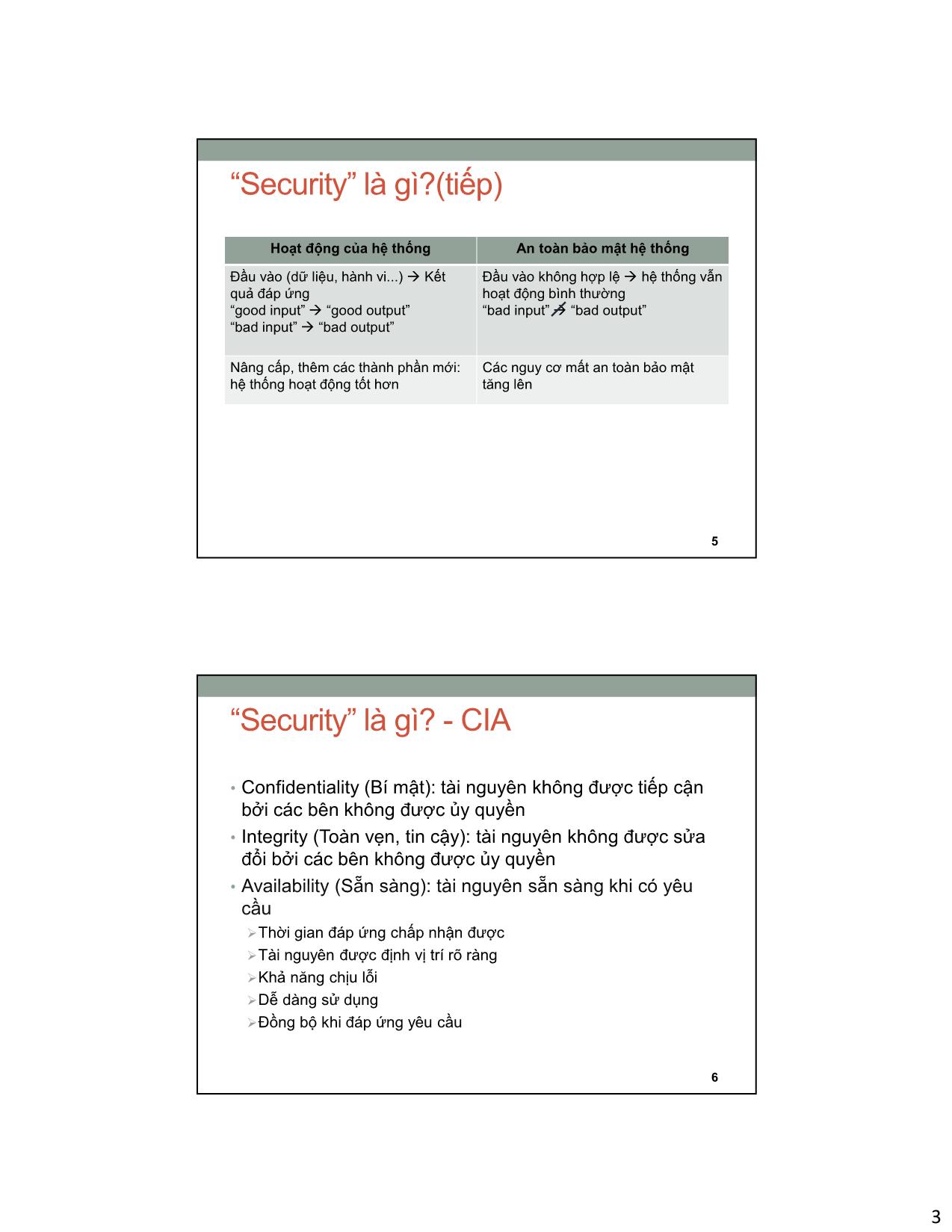

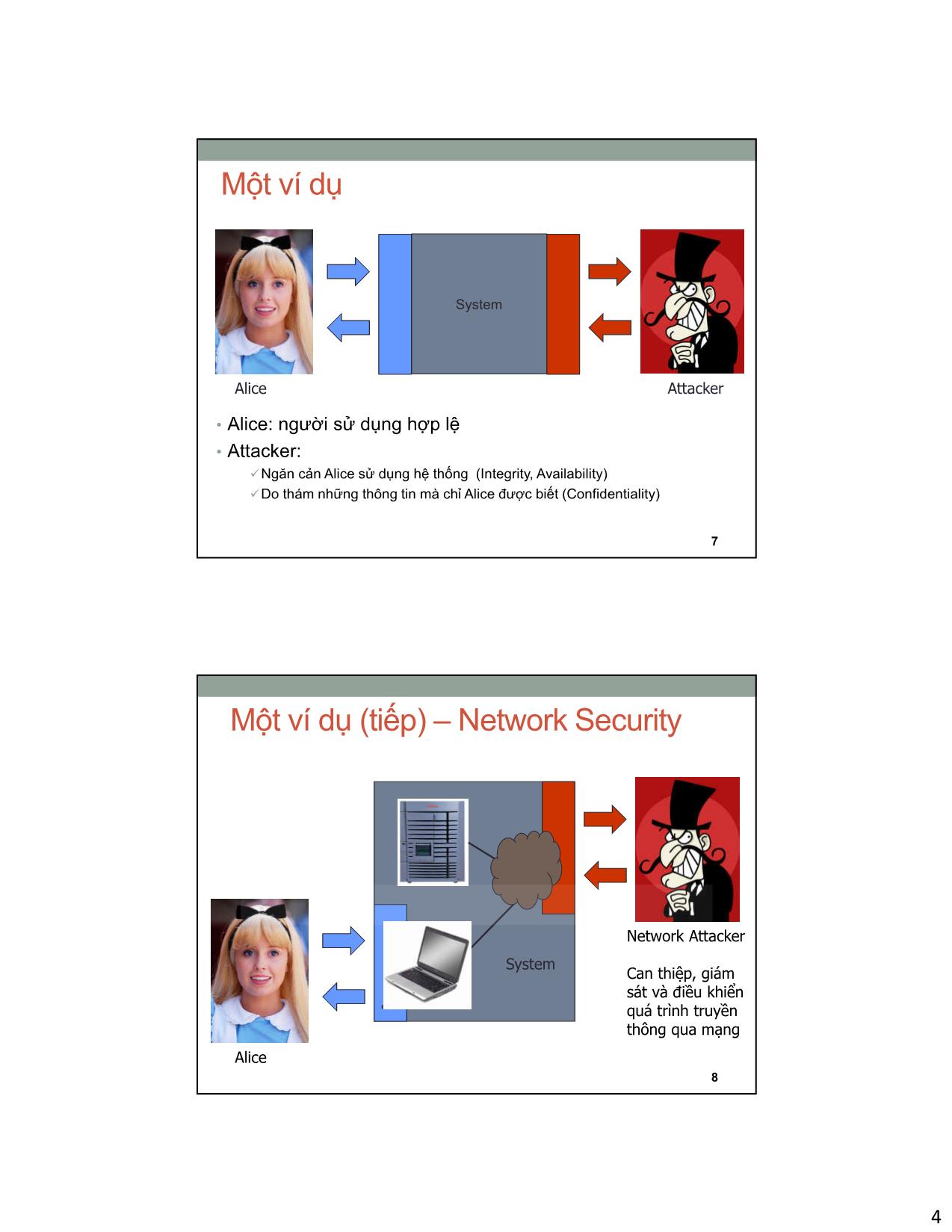

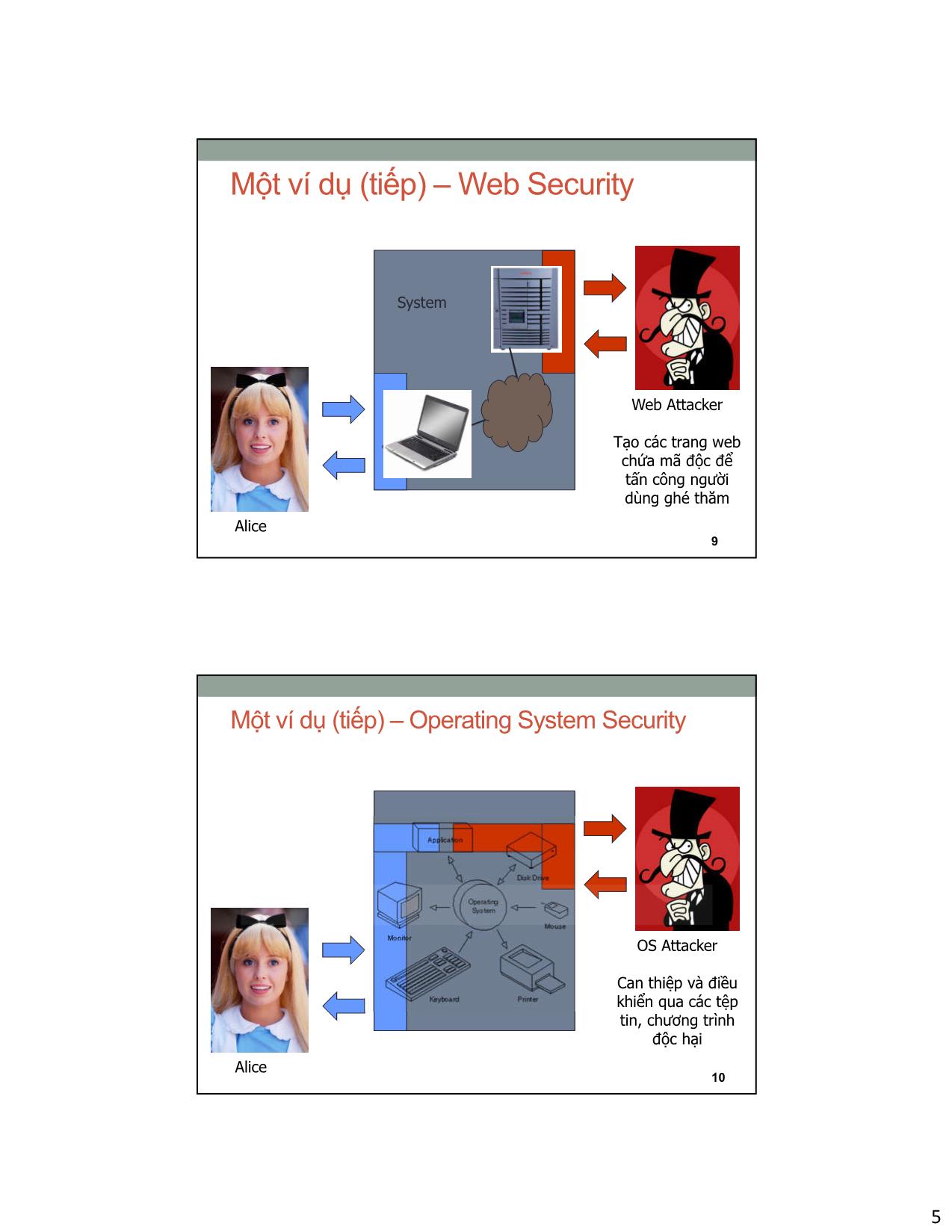

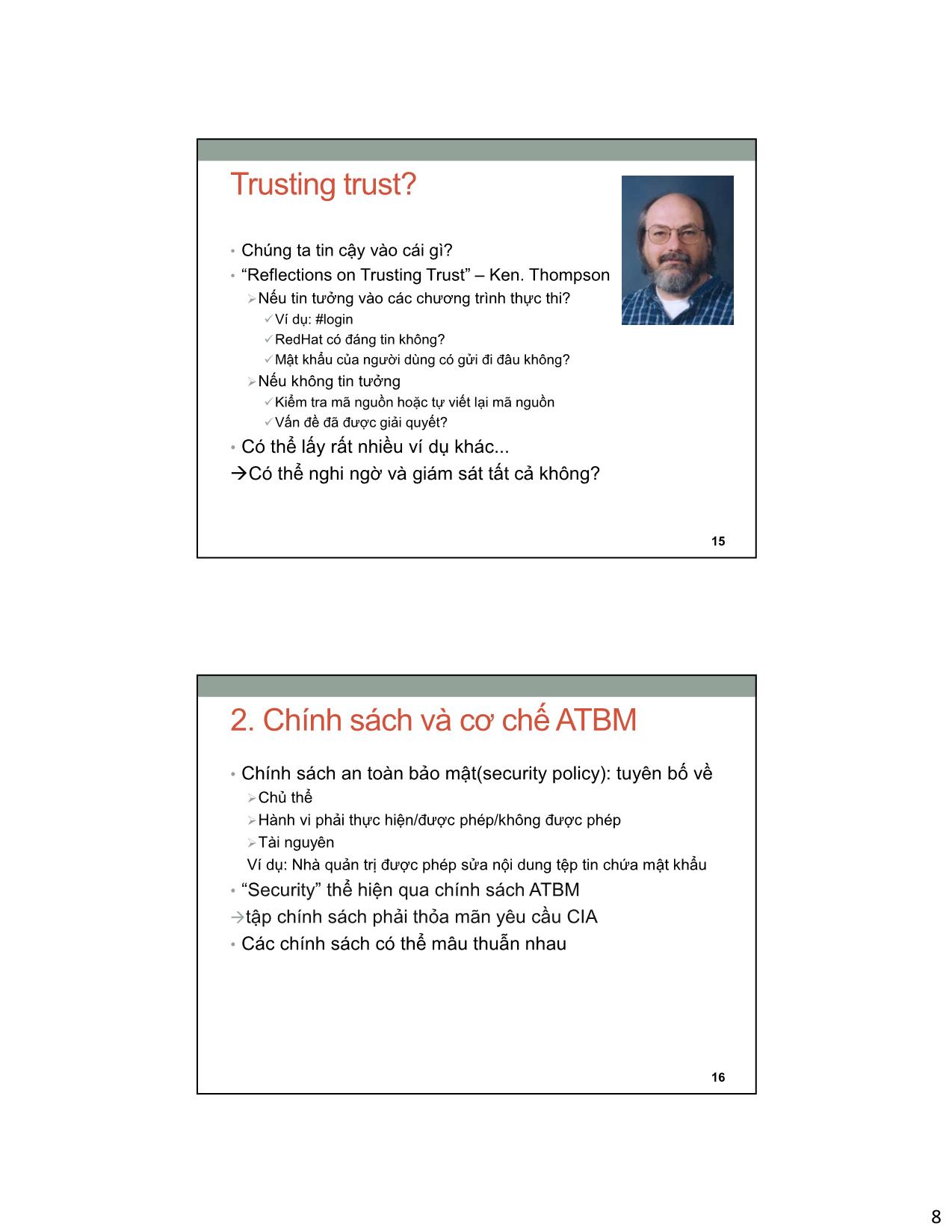

BÀI 1. TỔNG QUAN VỀ AN TOÀN AN NINH MẠNG Bùi Trọng Tùng, Viện Công nghệ thông tin và Truyền thông, Đại học Bách khoa Hà Nội 1 Nội dung • An toàn bảo mật (security) là gì? • Chính sách và các cơ chế an toàn bảo mật • Lỗ hổng an toàn bảo mật, nguy cơ an toàn bảo mật • Nguyên tắc chung của hệ thống an toàn bảo mật 2 1 1. Đặt vấn đề • Báo cáo về an toàn bảo mật năm 2016 IBM X-Force 2016 Trend and Risk Report Symatec Internet Security Threat Report 2016 Verizon 2016 Data Breach Investigations Report Cisco 2016 Annual Security Report • 3 “Security” là gì? Ngăn chặn, bảo vệ tài nguyên hệ thống trước các hành vi làm tổn hại • Tài nguyên hệ thống: Phần cứng: máy tính, đường truyền, thiết bị mạng... Phần mềm Dữ liệu Người dùng • Các hành vi làm tổn hại: tấn công Vật lý: tấn công vào phần cứng Logic: sử dụng các chương trình phá hoại để can thiệp vào quá trình xử lý và truyền dữ liệu 4 2 “Security” là gì?(tiếp) Hoạt động của hệ thống An toàn bảo mật hệ thống Đầu vào (dữ liệu, hành vi...) Kết Đầu vào không hợp lệ hệ thống vẫn quả đáp ứng hoạt động bình thường “good input” “good output” “bad input” “bad output” “bad input” “bad output” Nâng cấp, thêm các thành phần mới: Các nguy cơ mất an toàn bảo mật hệ thống hoạt động tốt hơn tăng lên 5 “Security” là gì? - CIA • Confidentiality (Bí mật): tài nguyên không được tiếp cận bởi các bên không được ủy quyền • Integrity (Toàn vẹn, tin cậy): tài nguyên không được sửa đổi bởi các bên không được ủy quyền • Availability (Sẵn sàng): tài nguyên sẵn sàng khi có yêu cầu Thời gian đáp ứng chấp nhận được Tài nguyên được định vị trí rõ ràng Khả năng chịu lỗi Dễ dàng sử dụng Đồng bộ khi đáp ứng yêu cầu 6 3 Một ví dụ System Alice Attacker • Alice: người sử dụng hợp lệ • Attacker: Ngăn cản Alice sử dụng hệ thống (Integrity, Availability) Do thám những thông tin mà chỉ Alice được biết (Confidentiality) 7 Một ví dụ (tiếp) – Network Security Network Attacker System Can thiệp, giám sát và điều khiển quá trình truyền thông qua mạng Alice 8 4 Một ví dụ (tiếp) – Web Security System Web Attacker Tạo các trang web chứa mã độc để tấn công người dùng ghé thăm Alice 9 Một ví dụ (tiếp) – Operating System Security OS Attacker Can thiệp và điều khiển qua các tệp tin, chương trình độc hại Alice 10 5 Khó khăn • Các phương thức tấn công gây tổn hại Không dễ dàng để phát hiện Phát triển nhanh Rẻ, dễ dàng thực hiện Phân tán Ẩn danh (Tor, VPN, proxy...) Có thể xuất phát từ bên trong hệ thống • Rất nhiều hệ thống ban đầu không được thiết kế để đối mặt với các hành vi xâm phạm • Yêu cầu an toàn bảo mật xung đột với các yêu cầu khác của hệ thống. • Tài nguyên phân tán • Người sử dụng không được đào tạo đầy đủ 11 12 6 “North American Underground The Glass Tank” – Trend Micro 13 14 7 Trusting trust? • Chúng ta tin cậy vào cái gì? • “Reflections on Trusting Trust” – Ken. Thompson Nếu tin tưởng vào các chương trình thực thi? Ví dụ: #login RedHat có đáng tin không? Mật khẩu của người dùng có gửi đi đâu không? Nếu không tin tưởng Kiểm tra mã nguồn hoặc tự viết lại mã nguồn Vấn đề đã được giải quyết? • Có thể lấy rất nhiều ví dụ khác... Có thể nghi ngờ và giám sát tất cả không? 15 2. Chính sách và cơ chế ATBM • Chính sách an toàn bảo mật(security policy): tuyên bố về Chủ thể Hành vi phải thực hiện/được phép/không được phép Tài nguyên Ví dụ: Nhà quản trị được phép sửa nội dung tệp tin chứa mật khẩu • “Security” thể hiện qua chính sách ATBM tập chính sách phải thỏa mãn yêu cầu CIA • Các chính sách có thể mâu thuẫn nhau 16 8 Cơ chế an toàn bảo mật • Là các kỹ thuật, phương pháp, thành phần để thi hành và đảm bảo chính sách ATBM được thi hành Ngăn chặn (Preventation): ngăn chặn chính sách bị xâm phạm Phát hiện (Detection): phát hiện chính sách bị xâm phạm Thường kết hợp với các cơ chế phục hồi (recovery) Có thể bao hàm giảm thiểu (deterrence) Ví dụ:? 17 Cơ chế an toàn bảo mật (tiếp) • Định danh (Identification) • Xác thực (Authentication) • Ủy quyền (Authorization) KHÔNG CÓ • Nhật ký (Logging) CƠ CHẾ VẠN • Kiểm toán(Auditting) NĂNG • Bảo vệ vật lý (Physical protection) • Mật mã học (Cryptography) • Giả lập, ngụy trang (Deception) • Gây nhiễu, ngẫu nhiên(randomness) 18 9 3. Lỗ hổng và nguy cơ ATBM • Lỗ hổng (Vulnerability): là những điểm yếu trong hệ thống có thể bị khai thác, lợi dụng để gây tổn hại cho hệ thống https://cve.mitre.org/ Tầm soát lỗ hổng định kỳ • Nguy cơ (Threat): các hành vi tiềm ẩn khả năng gây hại cho hệ thống • Tấn công (Attack): thực thi nguy cơ Thường lợi dụng, khai thác lỗ hổng Kẻ tấn công là ai? Kẻ tấn công có gì? • Độ rủi ro (Risk): xác suất nguy cơ được thực thi 19 Lỗ hổng và nguy cơ ATBM (tiếp) • Tấn công vào tính bảo mật: Nghe lén Phân tích tải • Tấn công vào tính toàn vẹn: Sửa đổi nội dung Giả mạo Từ chối Phát lại • Tấn công vào tính sẵn sàng: Tấn công từ chối dịch vụ 20 10 Nghe lén bằng kỹ thuật tấn công kênh bên (side-channel attack) 21 Nghe lén 22 11 Nghe lén 23 Các bước thực thi tấn công Chiếm Quét rà Thăm dò quyền soát truy cập Xóa dấu Duy trì vết truy cập 24 12 Xu hướng các hành vi tấn công ATBM • Cuộc đua giữa tin tặc và các nhà nghiên cứu, nhà sản xuất • Công cụ tự động hóa tấn công • Hình thành thị trường ngầm price-list-from-the-dark-web/d/d-id/1324895?image_number=1 • Mở rộng các hành vi đánh cắp thông tin cá nhân • Tình báo • Trở thành vấn đề an ninh quốc gia: Kiểm duyệt Tình báo Chiến tranh mạng 25 Symatec Internet Security Threat Report 2016 26 13 Top5 Web Attack Toolkits 27 28 14 29 Symatec Internet Security Threat Report 2016 30 15 31 32 16 “North American Underground The Glass Tank” – Trend Micro 33 Ransomware xuất hiện trong tháng 8/2016 (Trend Micro) • LOCKY • SATANA • RansomLock • SHADE • KOREAN HIDDENTEAR • FSOCIETY • POKEMON GO RANSOMWARE • SHARK • DETOXCRYPTO 34 17 35 36 18 37 38 19 4. Xây dựng hệ thống an toàn bảo mật 39 4.1. Một số nguyên tắc chung • Xác định mọi nguy cơ có thể đối với hệ thống • Không thể đạt an toàn hoàn hảo Xây dựng hệ thống là an toàn nhất trong các điều kiện ràng buộc Đôi khi giải pháp tốt nhất là giải pháp làm cho hệ thống không phải mục tiêu dễ dàng nhất. • Đánh giá chi phí hệ thống qua: Giá trị tài nguyên cần bảo vệ/ Chi phí để bảo vệ Mức tổn thương mà một nguy cơ gây ra / Chi phí để chống lại các kỹ thuật tấn công thực hiện nguy cơ Chi phí thực thi 1 nguy cơ / Giá trị thu lại Xác suất nguy cơ được thực thi quản trị độ rủi ro (risk management) để giảm ½ độ rủi ro cần tăng gấp đôi chi phí (Adi Shamir) 40 20 4.1. Một số nguyên tắc chung (tiếp) • Bảo vệ liên tục cho tới khi tài nguyên hết giá trị sử dụng • Giám soát hoàn toàn các truy cập • Bảo vệ theo nhiều tầng (Defense in Depth) Ví dụ: 41 4.1. Một số nguyên tắc chung (tiếp) • KISS • Dễ dàng để sử dụng, chấp nhận được cho người dùng • Không phụ thuộc vào các giải pháp an toàn bảo mật dựa trên việc che giấu mọi thứ (“security through obsecurity”) Ví dụ: giữ mật thiết kế, thuật toán, mã nguồn... • Tối thiểu hóa quyền: chỉ cung cấp đủ quyền cho chủ thể thực hiện tác vụ. Không làm giảm độ rủi ro nhưng làm giảm thiệt hại • Sử dụng chính sách dạng positive 42 21 4.1. Một số nguyên tắc chung (tiếp) • Chia sẻ đặc quyền: Không cho phép thành phần nào có toàn quyền trên hệ thống Yêu cầu chỉ đáp ứng khi có >=2 bên cùng yêu cầu • Phát hiện những kỹ thuật tấn công không thể ngăn chặn • Dự phòng và khôi phục • Xây dựng các giải pháp an toàn bảo mật ngay trong khi thiết kế 43 4.1. Một số nguyên tắc chung (tiếp) Đào tạo người dùng!!! 44 22 4.2. Quy trình xây dựng Xác định nguy cơ Các giai đoạn được thực hiện tuần tự Xây dựng chính sách Luôn có sự phản hồi của giai đoạn sau tới giai Phân tích yêu cầu đoạn trước Chia để trị Thiết kế Xem xét, đánh giá, Triển khai phát hiện nguy cơ mới ở mọi giai đoạn Vận hành, bảo trì 45 4.2. Quy trình xây dựng • Xác định nguy cơ: 1. Xác định, phân vùng tài nguyên cần bảo vệ 2. Xác định các thành phần, luồng dữ liệu, hành vi tương tác trên tài nguyên 3. Phân tích các hoạt động diễn ra trên tài nguyên 4. Xác định các nguy cơ có thể có, phân loại và đánh giá 5. Xác định các lỗ hổng liên quan 46 23 4.2. Quy trình xây dựng • Xây dựng chính sách: có thể mô tả ban đầu bằng ngôn ngữ tự nhiên: Hành vi phải thực hiện/được phép/ không được phép Chủ thể của hành vi Đối tượng hành vi tác động tới Điều kiện Chú ý: cần xác định ngay các cơ chế ATBM để đảm bảo việc thực thi các chính sách • Chính sách ATBM phải phù hợp với quy định luật pháp 47 4.2. Quy trình xây dựng • Phân tích yêu cầu: xác định thành phần nào của hệ thống chịu trách nhiệm thực thi chính sách và đảm bảo việc thực thi chính sách • Thiết kế các thành phần theo yêu cầu Chú ý: cụ thể hóa cơ chế ATBM bằng các dịch vụ, công nghệ • Triển khai Chú ý: đào tạo người dùng • Vận hành và bảo trì: Chú ý: cần liên tục giám sát 48 24 4.3. Một số mô hình • Mô hình ATBM truyền tin Bên thứ 3 được tin cậy Thông Thông Thông điệp điệp Thông Kênh truyền điệp được được điệp giữ mật giữ mật Thông tin Thông tin bí mật bí mật Kẻ tấn công Bên gửi Bên nhận Các phép biến đổi thông tin ATBM 49 Mô hình ATBM truyền tin • Các kỹ thuật sử dụng trong mô hình ATBM truyền tin có 2 thành phần chính: Các phép biến đổi thông tin ATBM Thông tin mật chia sẻ giữa 2 bên truyền tin • Các bên truyền tin: người dùng, chương trình (trình duyệt Web, mail client...) • Bên thứ 3 được tin cậy:trọng tài, người phân xử... • Kẻ tấn công: người dùng, chương trình(chặn bắt và phân tích gói tin, phân tích tải...) • Các nhiệm vụ chính: Xây dựng thuật toán để biến đổi thông tin Sinh thông tin bí mật Phát triển các phương pháp phân phối thông tin bí mật Xây dựng giao thức chia sẻ thông tin 50 25 Mô hình ATBM truy cập hệ thống Hệ thống thông tin Tài nguyên hệ thống: - Dữ liệu Kẻ tấn công Kênh truy cập - Tiến trình - Phần mềm - Người dùng Kiểm soát Kiểm soát ATBM bên truy cập trong Kiểm soát truy cập: firewall, IDS, quét và phát hiện mã độc... Bảo vệ đa tầng 51 Bài giảng có sử dụng hình ảnh từ các bài giảng: • Computer and Network Security, Stanford University • Computer Security, Berkeley University 52 26

File đính kèm:

bai_giang_an_toan_an_ninh_mang_bai_1_tong_quan_ve_an_toan_an.pdf

bai_giang_an_toan_an_ninh_mang_bai_1_tong_quan_ve_an_toan_an.pdf