Bài giảng An ninh mạng - Chương 7: Mạng riêng - Nguyễn Đại Thọ

Các loại VPN phổ biến hiện nay

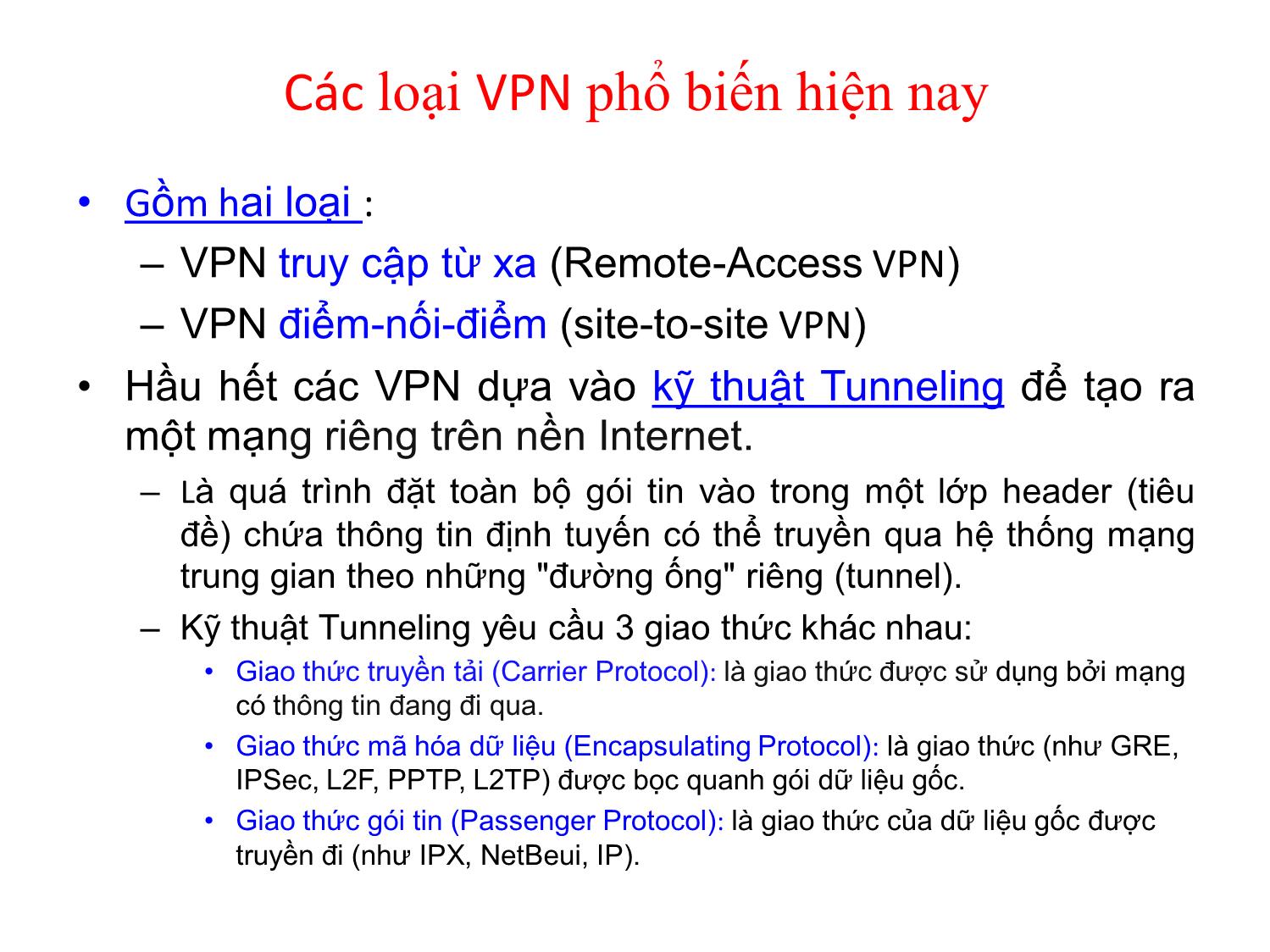

• Gồm hai loại :

– VPN truy cập từ xa (Remote-Access VPN)

– VPN điểm-nối-điểm (site-to-site VPN)

• Hầu hết các VPN dựa vào kỹ thuật Tunneling để tạo ra

một mạng riêng trên nền Internet.

– Là quá trình đặt toàn bộ gói tin vào trong một lớp header (tiêu

đề) chứa thông tin định tuyến có thể truyền qua hệ thống mạng

trung gian theo những "đường ống" riêng (tunnel).

– Kỹ thuật Tunneling yêu cầu 3 giao thức khác nhau:

• Giao thức truyền tải (Carrier Protocol): là giao thức được sử dụng bởi mạng

có thông tin đang đi qua.

• Giao thức mã hóa dữ liệu (Encapsulating Protocol): là giao thức (như GRE,

IPSec, L2F, PPTP, L2TP) được bọc quanh gói dữ liệu gốc.

• Giao thức gói tin (Passenger Protocol): là giao thức của dữ liệu gốc được

truyền đi (như IPX, NetBeui, IP).VPN điểm-nối-điểm (site-to-site VPN)

• Sử dụng mật mã dành cho nhiều người để kết nối nhiều điểm

cố định với nhau thông qua một mạng công cộng như

Internet.

• Giao thức mã hóa định tuyến GRE (Generic Routing

Encapsulation) cung cấp cơ cấu "đóng gói" giao thức gói tin

(Passenger Protocol) để truyền đi trên giao thức truyền tải

(Carier Protocol).

• Phân loại dựa trên Intranet hoặc Extranet.

– Loại dựa trên Intranet: Nếu một công ty có vài địa điểm từ xa

muốn tham gia vào một mạng riêng duy nhất, họ có thể tạo ra

một VPN intranet (VPN nội bộ) để nối LAN với LAN.

– Loại dựa trên Extranet: Khi một công ty có mối quan hệ mật thiết

với một công ty khác (ví dụ như đối tác cung cấp, khách hàng.),

họ có thể xây dựng một VPN extranet (VPN mở rộng) kết nối

LAN với LAN để nhiều tổ chức khác nhau có thể làm việc trên

một môi trường chung.

Trang 1

Trang 2

Trang 3

Trang 4

Trang 5

Trang 6

Trang 7

Trang 8

Trang 9

Trang 10

Tải về để xem bản đầy đủ

Tóm tắt nội dung tài liệu: Bài giảng An ninh mạng - Chương 7: Mạng riêng - Nguyễn Đại Thọ

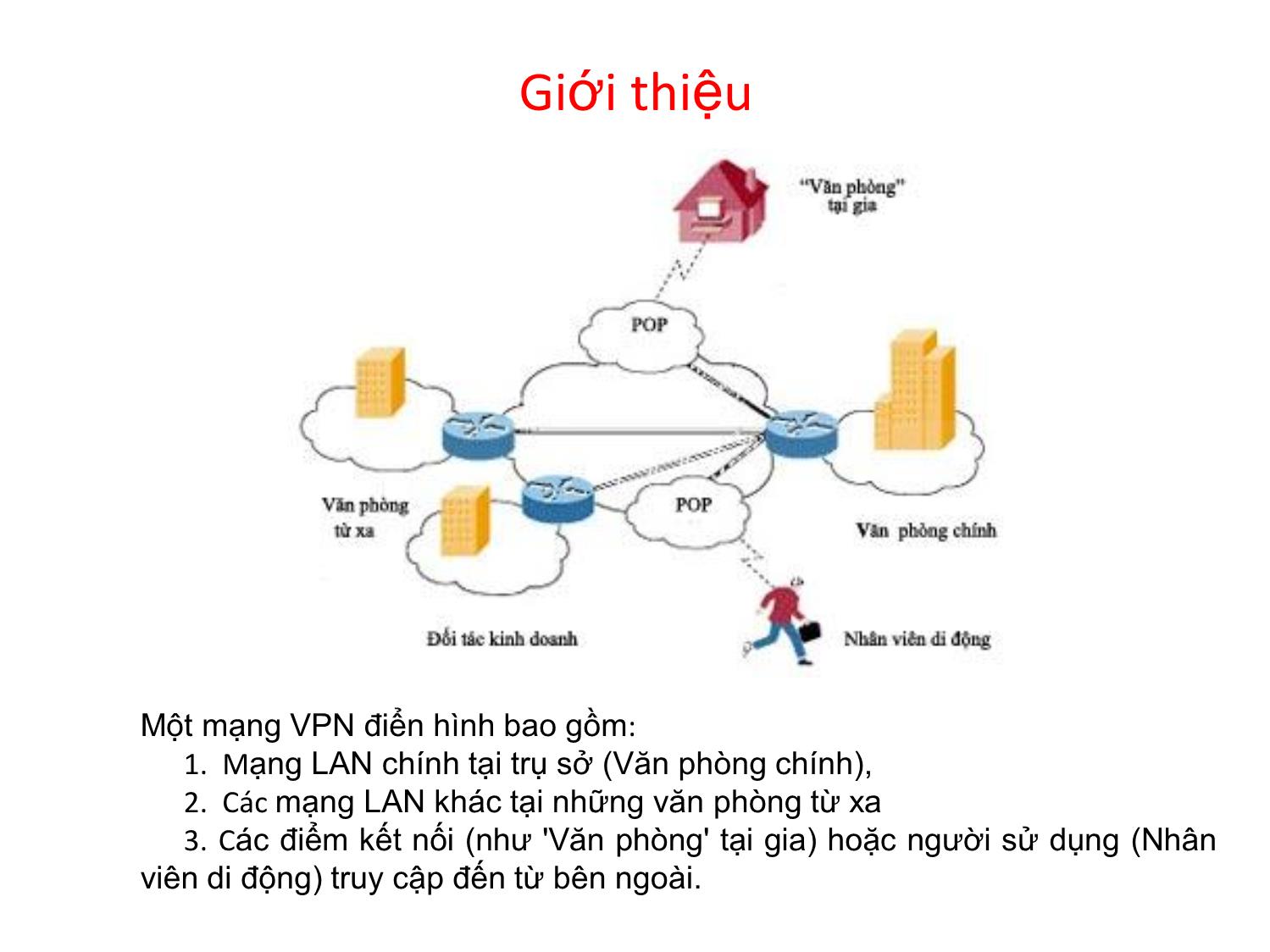

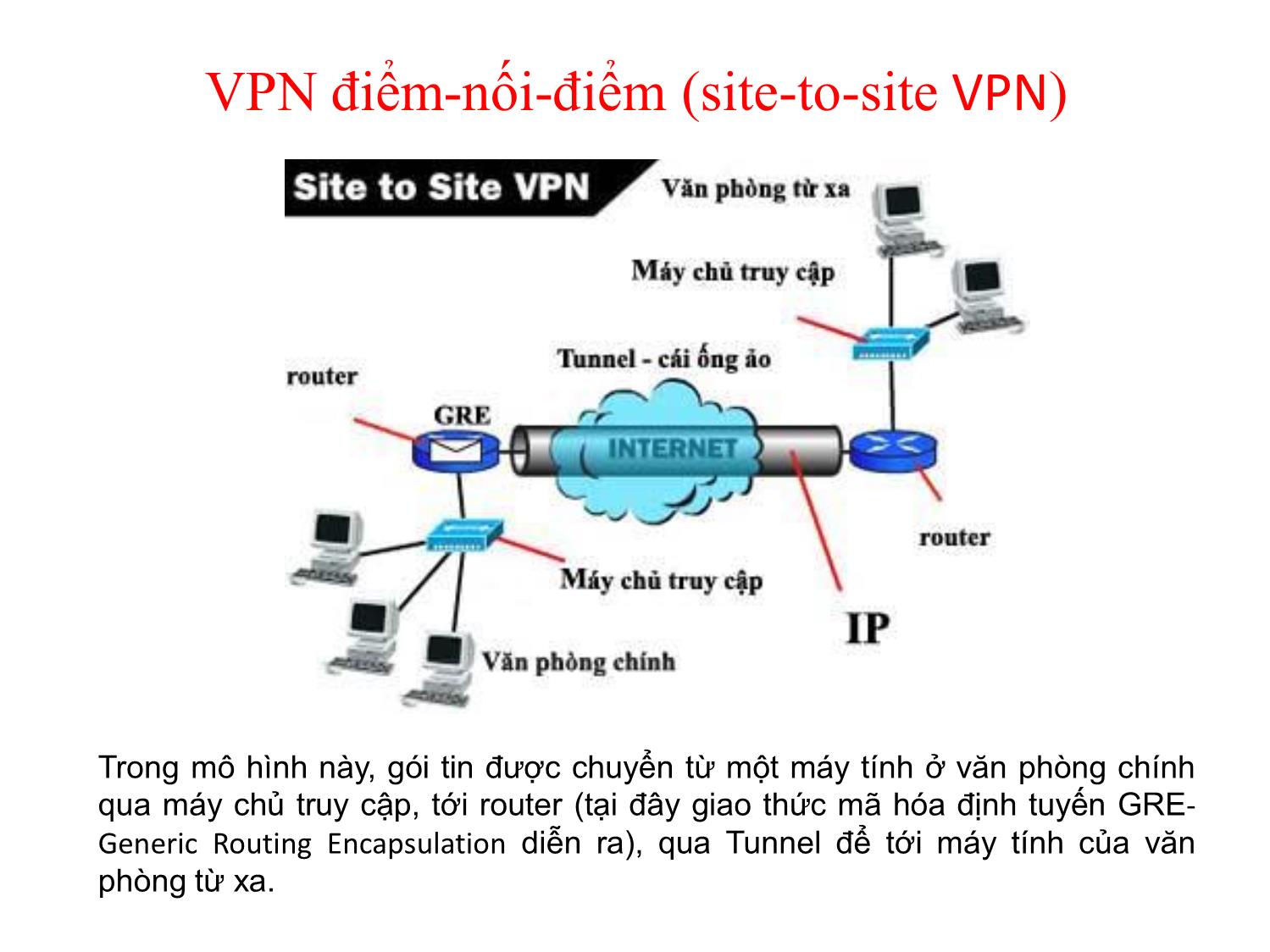

Chương 7: Mạng riêng ảo (Virtual Personal Network-VPN) Giới thiệu • Mạng riêng ảo – VPN (Virtual Private Network) là gì ? – Là một mạng riêng sử dụng hệ thống mạng công cộng (thường là Internet) để kết nối các địa điểm hoặc người sử dụng từ xa với một mạng LAN ở trụ sở trung tâm. – Không dùng kết nối thật khá phức tạp như đường dây thuê bao số, VPN tạo ra các liên kết ảo được truyền qua Internet giữa mạng riêng của một tổ chức với địa điểm hoặc người sử dụng ở xa. • Giải pháp VPN: – Thiết kế cho những tổ chức có xu hướng tăng cường thông tin từ xa vì địa bàn hoạt động rộng (trên toàn quốc hay toàn cầu). – Tài nguyên ở trung tâm có thể kết nối đến từ nhiều nguồn nên tiết kiệm được được chi phí và thời gian. Giới thiệu Một mạng VPN điển hình bao gồm: 1. Mạng LAN chính tại trụ sở (Văn phòng chính), 2. Các mạng LAN khác tại những văn phòng từ xa 3. Các điểm kết nối (như 'Văn phòng' tại gia) hoặc người sử dụng (Nhân viên di động) truy cập đến từ bên ngoài. Các loại VPN phổ biến hiện nay • Gồm hai loại : – VPN truy cập từ xa (Remote-Access VPN) – VPN điểm-nối-điểm (site-to-site VPN) • Hầu hết các VPN dựa vào kỹ thuật Tunneling để tạo ra một mạng riêng trên nền Internet. – Là quá trình đặt toàn bộ gói tin vào trong một lớp header (tiêu đề) chứa thông tin định tuyến có thể truyền qua hệ thống mạng trung gian theo những "đường ống" riêng (tunnel). – Kỹ thuật Tunneling yêu cầu 3 giao thức khác nhau: • Giao thức truyền tải (Carrier Protocol): là giao thức được sử dụng bởi mạng có thông tin đang đi qua. • Giao thức mã hóa dữ liệu (Encapsulating Protocol): là giao thức (như GRE, IPSec, L2F, PPTP, L2TP) được bọc quanh gói dữ liệu gốc. • Giao thức gói tin (Passenger Protocol): là giao thức của dữ liệu gốc được truyền đi (như IPX, NetBeui, IP). VPN điểm-nối-điểm (site-to-site VPN) • Sử dụng mật mã dành cho nhiều người để kết nối nhiều điểm cố định với nhau thông qua một mạng công cộng như Internet. • Giao thức mã hóa định tuyến GRE (Generic Routing Encapsulation) cung cấp cơ cấu "đóng gói" giao thức gói tin (Passenger Protocol) để truyền đi trên giao thức truyền tải (Carier Protocol). • Phân loại dựa trên Intranet hoặc Extranet. – Loại dựa trên Intranet: Nếu một công ty có vài địa điểm từ xa muốn tham gia vào một mạng riêng duy nhất, họ có thể tạo ra một VPN intranet (VPN nội bộ) để nối LAN với LAN. – Loại dựa trên Extranet: Khi một công ty có mối quan hệ mật thiết với một công ty khác (ví dụ như đối tác cung cấp, khách hàng...), họ có thể xây dựng một VPN extranet (VPN mở rộng) kết nối LAN với LAN để nhiều tổ chức khác nhau có thể làm việc trên một môi trường chung. VPN điểm-nối-điểm (site-to-site VPN) Trong mô hình này, gói tin được chuyển từ một máy tính ở văn phòng chính qua máy chủ truy cập, tới router (tại đây giao thức mã hóa định tuyến GRE- Generic Routing Encapsulation diễn ra), qua Tunnel để tới máy tính của văn phòng từ xa. VPN truy cập từ xa (Remote-Access VPN) • Còn gọi là mạng Dial-up riêng ảo (VPDN). • Dùng giao thức điểm-nối-điểm PPP (Point-to-Point Protocol) • Là một kết nối người dùng-đến-LAN, xuất phát từ nhu cầu của một tổ chức có nhiều nhân viên cần liên hệ với mạng riêng của công ty mình từ rất nhiều địa điểm ở xa. – Ví dụ: • Công ty muốn thiết lập một VPN lớn phải cần đến một nhà cung cấp dịch vụ doanh nghiệp (ESP). • ESP này tạo ra một máy chủ truy cập mạng (NAS) và cung cấp cho những người sử dụng từ xa một phần mềm máy khách cho máy tính của họ. • Sau đó, người sử dụng có thể gọi một số miễn phí để liên hệ với NAS và dùng phần mềm VPN máy khách để truy cập vào mạng riêng của công ty. Loại VPN này cho phép các kết nối an toàn, có mật mã. Bảo mật trong VPN • Tường lửa (firewall): là rào chắn vững chắc giữa mạng riêng và Internet. – Có thể thiết lập các tường lửa để hạn chế số lượng cổng mở, loại gói tin và giao thức được chuyển qua. – Nên cài tường lửa thật tốt trước khi thiết lập VPN. – VD: Một số sản phẩm dùng cho VPN như router 1700 của Cisco có thể nâng cấp để gộp những tính năng của tường lửa bằng cách chạy hệ điều hành Internet Cisco IOS thích hợp. Bảo mật trong VPN • Giao thức bảo mật giao thức Internet (IPSec): cung cấp những tính năng an ninh cao cấp như các thuật toán mã hóa tốt hơn, quá trình thẩm định quyền đăng nhập toàn diện hơn. – IPSec có hai cơ chế mã hóa là Tunnel và Transport. Tunnel mã hóa tiêu đề (header) và kích thước của mỗi gói tin còn Transport chỉ mã hóa kích thước. – Những hệ thống có hỗ trợ IPSec mới có thể tận dụng được giao thức này. – Tất cả các thiết bị phải sử dụng một mã khóa chung và các tường lửa trên mỗi hệ thống phải có các thiết lập bảo mật giống nhau. – IPSec có thể mã hóa dữ liệu giữa nhiều thiết bị khác nhau như router với router, firewall với router, PC với router, PC với máy chủ. Bảo mật trong VPN • Mật mã riêng (Symmetric-Key Encryption): Mỗi máy tính đều có một mã bí mật để mã hóa gói tin trước khi gửi tới máy tính khác trong mạng. Mã riêng yêu cầu bạn phải biết mình đang liên hệ với những máy tính nào để có thể cài mã lên đó, để máy tính của người nhận có thể giải mã được. • Mật mã chung (Public-Key Encryption) kết hợp mã riêng và một mã công cộng. Mã riêng này chỉ có máy của bạn nhận biết, còn mã chung thì do máy của bạn cấp cho bất kỳ máy nào muốn liên hệ (một cách an toàn) với nó. Để giải mã một message, máy tính phải dùng mã chung được máy tính nguồn cung cấp, đồng thời cần đến mã riêng của nó nữa. Máy chủ AAA • AAA là viết tắt của ba chữ: – Authentication (thẩm định quyền truy cập) – Authorization (cho phép) – Accounting (kiểm soát). • Các server này được dùng để đảm bảo truy cập an toàn hơn. – Khi yêu cầu thiết lập một kết nối được gửi tới từ máy khách, nó sẽ phải qua máy chủ AAA để kiểm tra. – Các thông tin về những hoạt động của người sử dụng là hết sức cần thiết để theo dõi vì mục đích an toàn. Sản phẩm công nghệ dành cho VPN • Tùy vào loại VPN (truy cập từ xa hay điểm-nối-điểm), bạn sẽ cần phải cài đặt những bộ phận hợp thành nào đó để thiết lập mạng riêng ảo. Đó có thể là: – Phần mềm cho desktop của máy khách dành cho người sử dụng từ xa. – Phần cứng cao cấp như bộ xử lý trung tâm VPN hoặc firewall bảo mật PIX. – Server VPN cao cấp dành cho dịch vụ Dial-up. – NAS (máy chủ truy cập mạng) do nhà cung cấp sử dụng để phục vụ người sử dụng từ xa. – Mạng VPN và trung tâm quản lý.

File đính kèm:

bai_giang_an_ninh_mang_chuong_7_mang_rieng_nguyen_dai_tho.pdf

bai_giang_an_ninh_mang_chuong_7_mang_rieng_nguyen_dai_tho.pdf