Bài giảng An ninh mạng - Chương 6, Phần 2: Mật mã - Nguyễn Đại Thọ

Các phương pháp mã hóa

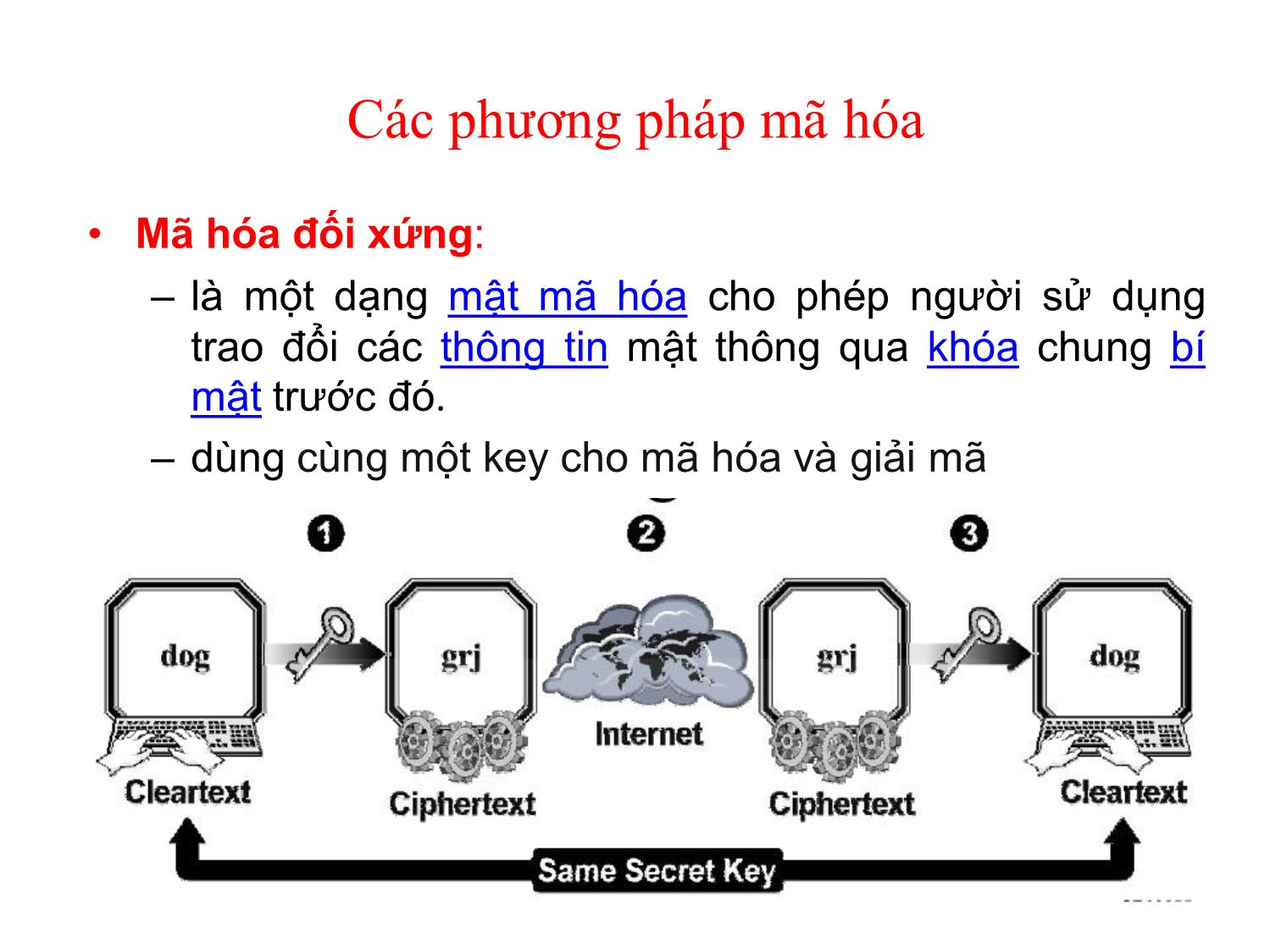

• Mã hóa đối xứng:

– là một dạng mật mã hóa cho phép người sử dụng

trao đổi các thông tin mật thông qua khóa chung bí

mật trước đó.

– dùng cùng một key cho mã hóa và giải mã

Các phương pháp mã hóa

• Nền tảng mật mã học khác đôi khi cũng được phân loại

như là mật mã học khóa đối xứng:

– Các hàm băm mật mã

• Sản sinh ra sự băm thông điệp.

• Rất dễ tính toán nhưng nó lại rất khó để đảo

ngược – giải mã (hàm một chiều)

• VD: MD5 và SHA-1 là các hàm băm nổi tiếng nhất.

– MAC (mã xác thực thông điệp)

• Là hàm băm có khóa, tương tự như các hàm băm,

ngoại trừ việc cần có khóa để tính toán việc băm.

• Được sử dụng rộng rãi để xác thực thông điệp.

Các phương pháp mã hóa

– Mã hóa khóa đối xứng có một số trở ngại không

thuận tiện:

• hai người muốn trao đổi các thông tin bí mật cần

phải chia sẻ khóa bí mật.

• Khóa cần phải được trao đổi theo một cách thức

an toàn, mà không phải bằng các phương thức

thông thường vẫn dùng để liên lạc.

mật mã hóa khóa công khai (hay khóa bất đối

xứng) được đưa ra như là một giải pháp thay thế.

Trang 1

Trang 2

Trang 3

Trang 4

Trang 5

Trang 6

Trang 7

Trang 8

Trang 9

Trang 10

Tải về để xem bản đầy đủ

Tóm tắt nội dung tài liệu: Bài giảng An ninh mạng - Chương 6, Phần 2: Mật mã - Nguyễn Đại Thọ

Chương 6: Mật mã (Crytography) Gậy mật mã của người Hy Lạp là một trong những dụng cụ đầu tiên trong ngành mật mã hoá Giới thiệu về mật mã • Mật mã học – Là một lĩnh vực liên quan với các kỹ thuật ngôn ngữ và toán học để đảm bảo an toàn thông tin, cụ thể là trong thông tin liên lạc. – Về phương diện lịch sử, mật mã học gắn liền với quá trình mã hóa và giải mã (thám mã) • Mã hóa: – Là các cách thức để chuyển đổi thông tin từ dạng thông thường có thể nhận thức được thành dạng không thể nhận thức được – làm cho thông tin trở thành dạng không thể đọc được nếu như không có mật mã. Giới thiệu về mật mã – Lĩnh vực có liên quan với mã hóa là steganography • là lĩnh vực nghiên cứu về việc che giấu sự tồn tại của thông điệp mà không nhất thiết phải che giấu nội dung của thông điệp đó • Ví dụ: mực không màu. • Thám mã – là tìm những điểm yếu hoặc không an toàn trong phương thức mật mã hóa. – Thám mã có thể được thực hiện bởi những kẻ tấn công ác ý, nhằm làm hỏng hệ thống; hoặc bởi những người thiết kế ra hệ thống (hoặc những người khác) với ý định đánh giá độ an toàn của hệ thống. Các phương pháp mã hóa • Mã hóa đối xứng: – là một dạng mật mã hóa cho phép người sử dụng trao đổi các thông tin mật thông qua khóa chung bí mật trước đó. – dùng cùng một key cho mã hóa và giải mã Các phương pháp mã hóa • Nền tảng mật mã học khác đôi khi cũng được phân loại như là mật mã học khóa đối xứng: – Các hàm băm mật mã • Sản sinh ra sự băm thông điệp. • Rất dễ tính toán nhưng nó lại rất khó để đảo ngược – giải mã (hàm một chiều) • VD: MD5 và SHA-1 là các hàm băm nổi tiếng nhất. – MAC (mã xác thực thông điệp) • Là hàm băm có khóa, tương tự như các hàm băm, ngoại trừ việc cần có khóa để tính toán việc băm. • Được sử dụng rộng rãi để xác thực thông điệp. Các phương pháp mã hóa – Mã hóa khóa đối xứng có một số trở ngại không thuận tiện: • hai người muốn trao đổi các thông tin bí mật cần phải chia sẻ khóa bí mật. • Khóa cần phải được trao đổi theo một cách thức an toàn, mà không phải bằng các phương thức thông thường vẫn dùng để liên lạc. mật mã hóa khóa công khai (hay khóa bất đối xứng) được đưa ra như là một giải pháp thay thế. Các phương pháp mã hóa • Mã hóa khóa công khai: – Sử dụng hai khóa: khóa công khai (hay khóa công cộng-public key) được phổ biến công khai và khóa bí mật (hay khóa cá nhân-private key) được giữ bí mật . – Khóa công khai dùng để mật mã hóa còn khóa bí mật dùng để giải mật mã (cũng có thể thực hiện ngược lại). – Sử dụng Public/Private key authentification bạn có thể tránh được: • tấn công dò mật khẩu (bruce password scan) • bảo vệ mật khẩu root Các phương pháp mã hóa – Hệ thống mã hóa khóa công khai có thể sử dụng với các mục đích: • Mã hóa: giữ bí mật thông tin và chỉ có người có khóa bí mật mới giải mã được. • Tạo chữ ký số: cho phép kiểm tra một văn bản có phải đã được tạo với một khóa bí mật nào đó hay không (nhận thực). – VD: Tí mã hóa văn bản với khóa bí mật của mình. Nếu Tèo có thể giải mã với khóa công khai của Tí thì có thể tin rằng văn bản thực sự xuất phát từ Tí. • Thỏa thuận khóa: cho phép thiết lập khóa dùng để trao đổi thông tin mật giữa 2 bên. Các phương pháp mã hóa • Case study: Alice và Bob trao đổi thông tin mật thông qua hệ thống bưu chính. Alice cần gửi một bức thư có nội dung cần giữ bí mật tới cho Bob và sau đó nhận lại thư trả lời (cũng cần giữ bí mật) từ Bob. Các phương pháp mã hóa • Trong hệ thống mật mã hóa khóa đối xứng: – Alice sẽ cho bức thư vào hộp và khóa lại rồi gửi hộp theo đường bưu chính bình thường tới cho Bob. – Khi Bob nhận được hộp, anh ta dùng một khóa giống hệt như khóa Alice đã dùng để mở hộp, đọc thông tin và gửi thư trả lời theo cách tương tự. – Vấn đề đặt ra là Alice và Bob phải có 2 khóa giống hệt nhau bằng một cách an toàn nào đó từ trước (chẳng hạn như gặp mặt trực tiếp). Các phương pháp mã hóa • Trong hệ thống mật mã hóa khóa bất đối xứng: – Bob và Alice có hai khóa khác nhau. – Đầu tiên, Alice yêu cầu Bob gửi cho mình khóa công khai theo đường bưu chính bình thường và giữ lại khóa bí mật. – Khi cần gửi thư, Alice sử dụng khóa nhận được từ Bob để khóa hộp. – Khi nhận được hộp đã khóa bằng khóa công khai của mình, Bob có thể mở khóa và đọc thông tin. – Để trả lời Alice, Bob cũng thực hiện theo quá trình tương tự với khóa của Alice. Các phương pháp mã hóa • Ưu điểm mật mã hóa khóa bất đối xứng là: – Bob và Alice không cần phải gửi đi khóa bí mật của mình. – Điều này làm giảm nguy cơ một kẻ thứ 3 (chẳng hạn như một nhân viên bưu chính biến chất) làm giả khóa trong quá trình vận chuyển và đọc những thông tin trao đổi giữa 2 người trong tương lai. – Thêm vào đó, trong trường hợp Bob do sơ suất làm lộ khóa của mình thì các thông tin do Alice gửi cho người khác vẫn giữ bí mật (vì sử dụng các cặp khóa khác). Chọn một số ngẫu nhiên lớn Dùng khoá công khai để mã hóa, nhưng để sinh cặp kkhóa dùng khoá bí mật để giải mã. Dùng khoá bí mật để ký một thông Tổ hợp khoá bí mật mình với khoá bí báo;dùng khoá công khai để xác mật của người khác tạo ra khoá dùng minh chữ ký. chung chỉ hai người biết.

File đính kèm:

bai_giang_an_ninh_mang_chuong_6_phan_2_mat_ma_nguyen_dai_tho.pdf

bai_giang_an_ninh_mang_chuong_6_phan_2_mat_ma_nguyen_dai_tho.pdf