Bài giảng An ninh mạng - Chương 5, Phần 2: Các ứng dụng xác thực - Nguyễn Đại Thọ

Kerberos

• Hệ thống dịch vụ xác thực phát triển bởi MIT

• Nhằm đối phó với các hiểm họa sau

– Người dùng giả danh là người khác

– Người dùng thay đổi địa chỉ mạng của client

– Người dùng xem trộm thông tin trao đổi và thực hiện

kiểu tấn công lặp lại

• Bao gồm 1 server tập trung có chức năng xác

thực người dùng và các server dịch vụ phân tán

– Tin cậy server tập trung thay vì các client

– Giải phóng chức năng xác thực khỏi các server dịch vụ

và các client

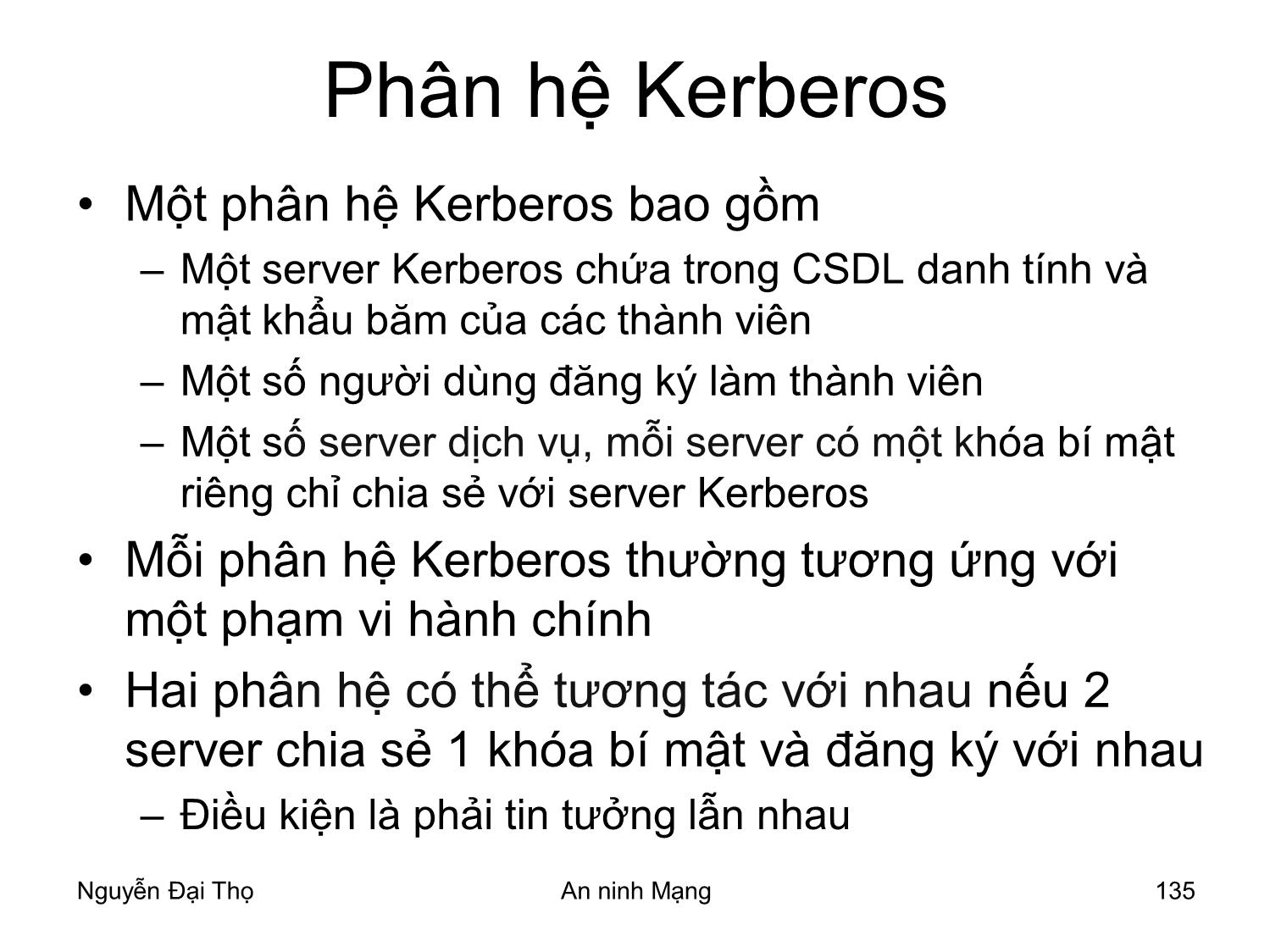

Phân hệ Kerberos

• Một phân hệ Kerberos bao gồm

– Một server Kerberos chứa trong CSDL danh tính và

mật khẩu băm của các thành viên

– Một số người dùng đăng ký làm thành viên

– Một số server dịch vụ, mỗi server có một khóa bí mật

riêng chỉ chia sẻ với server Kerberos

• Mỗi phân hệ Kerberos thường tương ứng với

một phạm vi hành chính

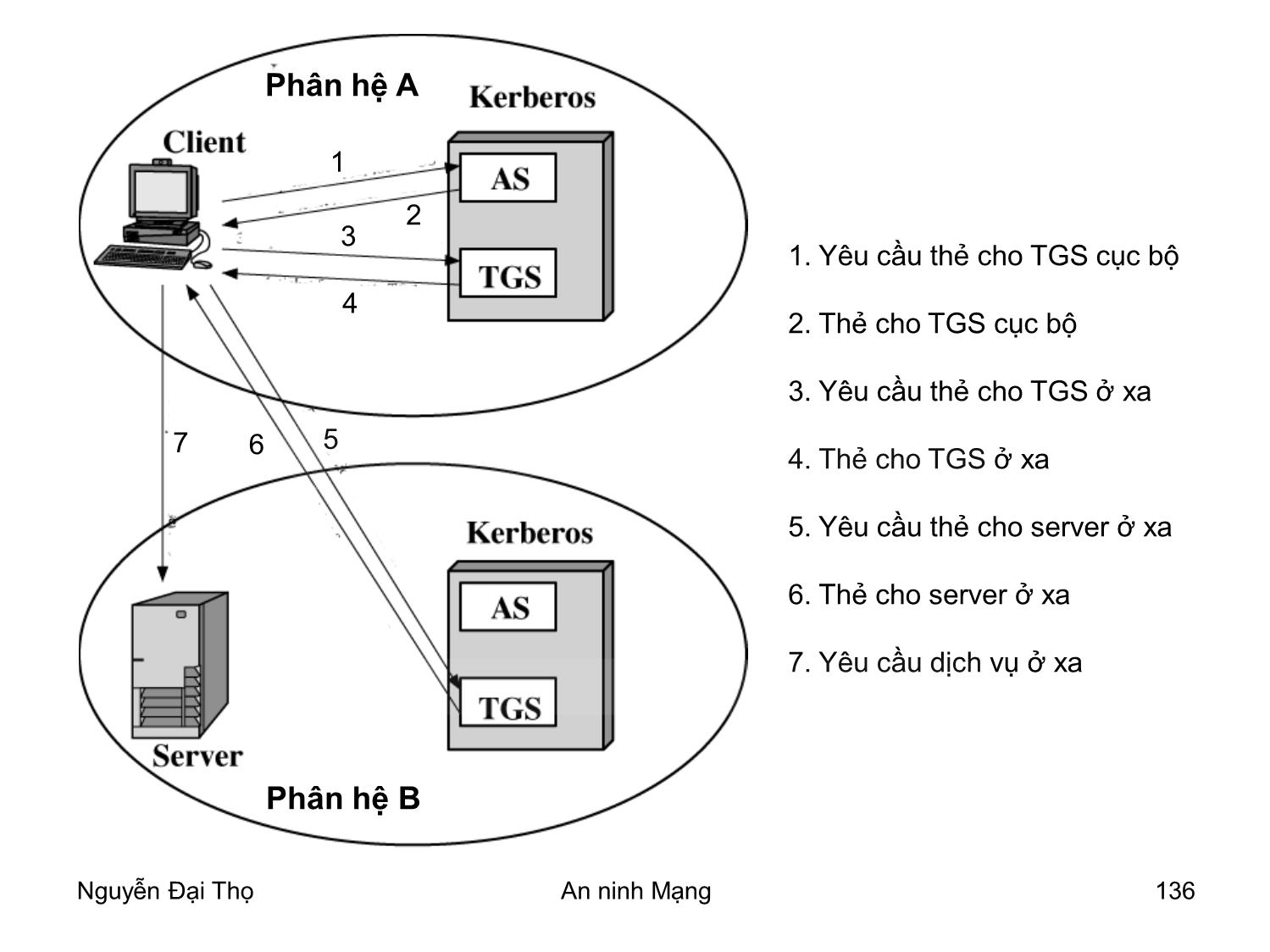

• Hai phân hệ có thể tương tác với nhau nếu 2

server chia sẻ 1 khóa bí mật và đăng ký với nhau

– Điều kiện là phải tin tưởng lẫn nhau

Trang 1

Trang 2

Trang 3

Trang 4

Trang 5

Trang 6

Trang 7

Trang 8

Trang 9

Trang 10

Tải về để xem bản đầy đủ

Tóm tắt nội dung tài liệu: Bài giảng An ninh mạng - Chương 5, Phần 2: Các ứng dụng xác thực - Nguyễn Đại Thọ

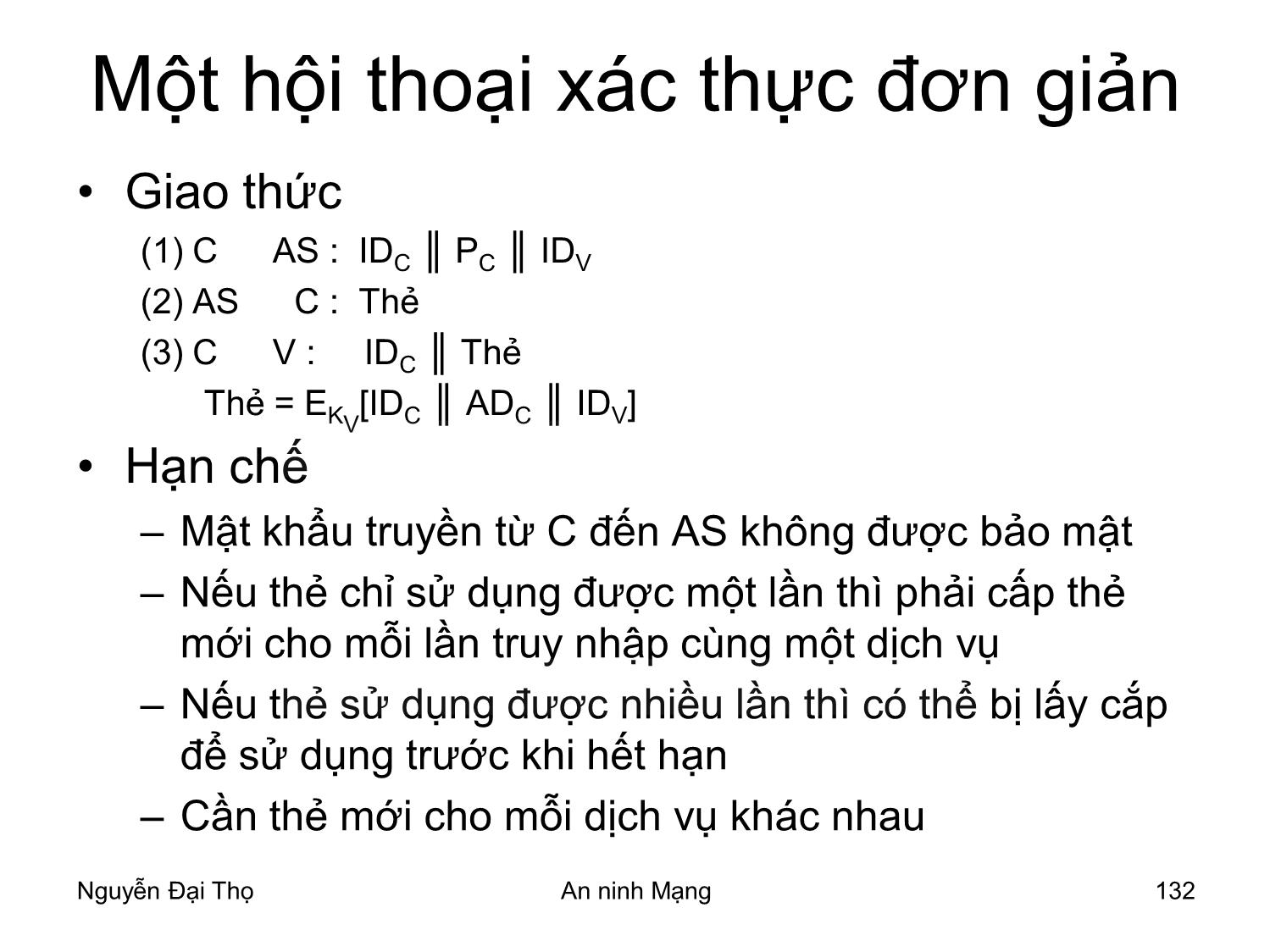

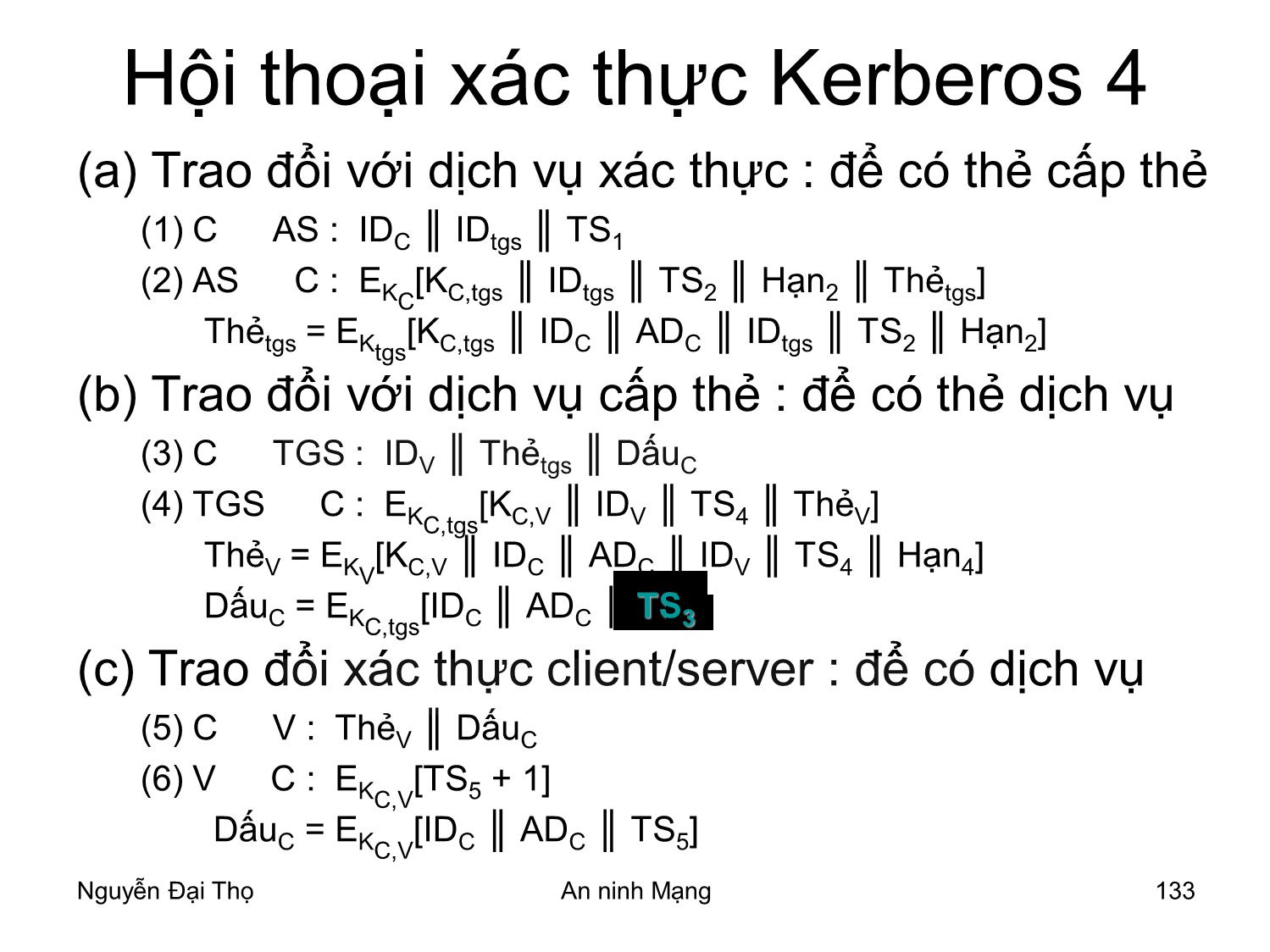

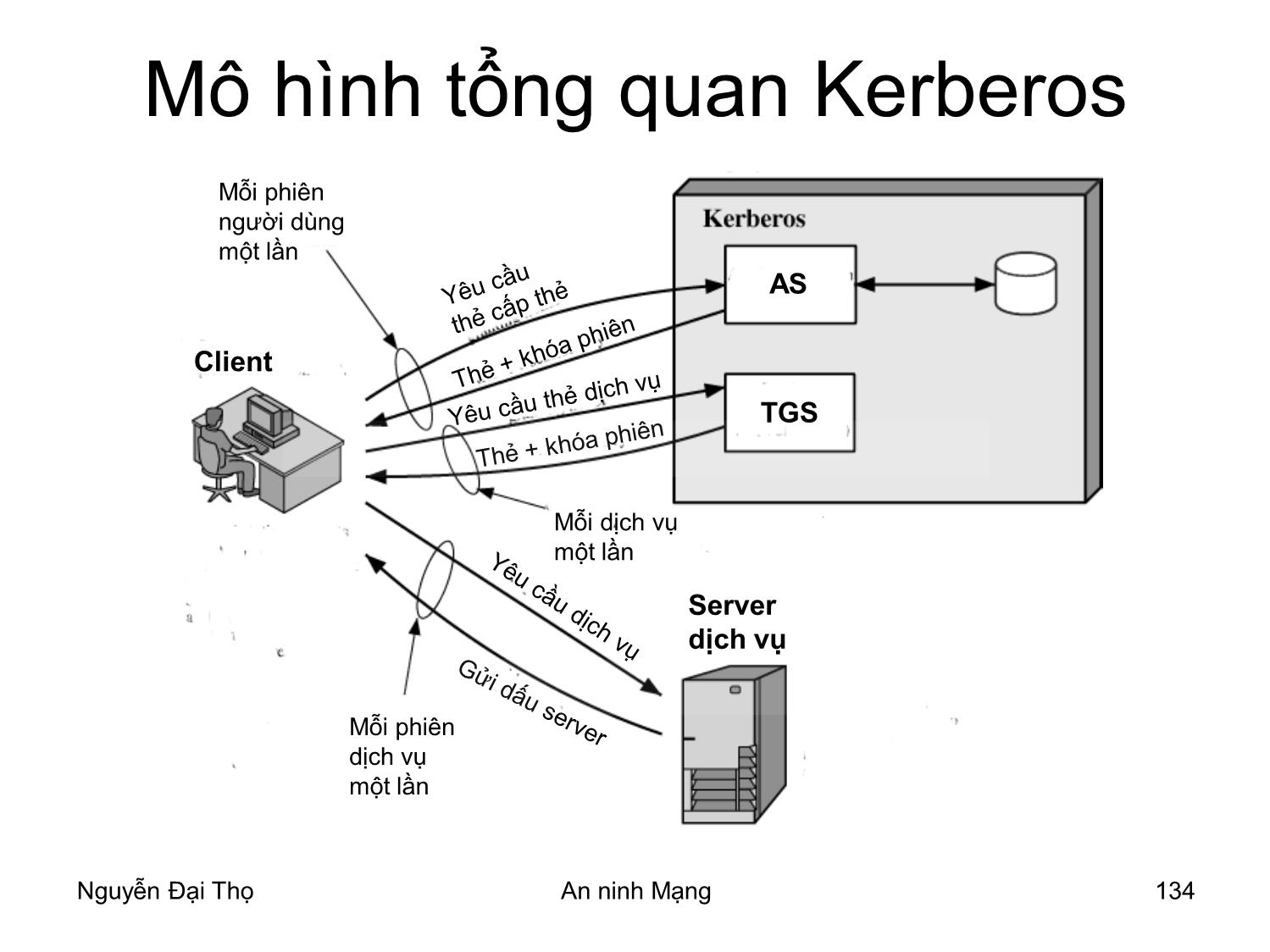

Chương 5 CÁC ỨNG DỤNG XÁC THỰC Nguyễn Đại Thọ An ninh Mạng 128 Giới thiệu • Mục đích của các ứng dụng xác thực là hỗ trợ xác thực và chữ ký số ở mức ứng dụng • Phân làm 2 loại chính – Dựa trên mã hóa đối xứng • Dịch vụ Kerberos • Giao thức Needham-Schroeder – Dựa trên khóa công khai được chứng thực • Dịch vụ X.509 • Hệ thống PGP Nguyễn Đại Thọ An ninh Mạng 129 Kerberos • Hệ thống dịch vụ xác thực phát triển bởi MIT • Nhằm đối phó với các hiểm họa sau – Người dùng giả danh là người khác – Người dùng thay đổi địa chỉ mạng của client – Người dùng xem trộm thông tin trao đổi và thực hiện kiểu tấn công lặp lại • Bao gồm 1 server tập trung có chức năng xác thực người dùng và các server dịch vụ phân tán – Tin cậy server tập trung thay vì các client – Giải phóng chức năng xác thực khỏi các server dịch vụ và các client Nguyễn Đại Thọ An ninh Mạng 130 Ký hiệu – C : Client – AS : Server xác thực – V : Server dịch vụ – IDC : Danh tính người dùng trên C – IDV : Danh tính của V – PC : Mật khẩu của người dùng trên C – ADC : Địa chỉ mạng của C – KV : Khóa bí mật chia sẻ bởi AS và V – ║ : Phép ghép – TGS : Server cấp thẻ – TS : Nhãn thời gian Nguyễn Đại Thọ An ninh Mạng 131 Một hội thoại xác thực đơn giản • Giao thức (1) C AS : IDC ║ PC ║ IDV (2) AS C : Thẻ (3) C V : IDC ║ Thẻ Thẻ = E [ID ║ AD ║ ID ] KV C C V • Hạn chế – Mật khẩu truyền từ C đến AS không được bảo mật – Nếu thẻ chỉ sử dụng được một lần thì phải cấp thẻ mới cho mỗi lần truy nhập cùng một dịch vụ – Nếu thẻ sử dụng được nhiều lần thì có thể bị lấy cắp để sử dụng trước khi hết hạn – Cần thẻ mới cho mỗi dịch vụ khác nhau Nguyễn Đại Thọ An ninh Mạng 132 Hội thoại xác thực Kerberos 4 (a) Trao đổi với dịch vụ xác thực : để có thẻ cấp thẻ (1) C AS : IDC ║ IDtgs ║ TS1 (2) AS C : E [K ║ ID ║ TS ║ Hạn ║ Thẻ ] KC C,tgs tgs 2 2 tgs Thẻ = E [K ║ ID ║ AD ║ ID ║ TS ║ Hạn ] tgs Ktgs C,tgs C C tgs 2 2 (b) Trao đổi với dịch vụ cấp thẻ : để có thẻ dịch vụ (3) C TGS : IDV ║ Thẻtgs ║ DấuC (4) TGS C : E [K ║ ID ║ TS ║ Thẻ ] KC,tgs C,V V 4 V Thẻ = E [K ║ ID ║ AD ║ ID ║ TS ║ Hạn ] V KV C,V C C V 4 4 Dấu = E [ID ║ AD ║ TS ] C KC,tgs C C 3 (c) Trao đổi xác thực client/server : để có dịch vụ (5) C V : ThẻV ║ DấuC (6) V C : E [TS + 1] KC,V 5 Dấu = E [ID ║ AD ║ TS ] C KC,V C C 5 Nguyễn Đại Thọ An ninh Mạng 133 Mô hình tổng quan Kerberos Mỗi phiên người dùng một lần AS Client TGS Mỗi dịch vụ một lần Server dịch vụ Mỗi phiên dịch vụ một lần Nguyễn Đại Thọ An ninh Mạng 134 Phân hệ Kerberos • Một phân hệ Kerberos bao gồm – Một server Kerberos chứa trong CSDL danh tính và mật khẩu băm của các thành viên – Một số người dùng đăng ký làm thành viên – Một số server dịch vụ, mỗi server có một khóa bí mật riêng chỉ chia sẻ với server Kerberos • Mỗi phân hệ Kerberos thường tương ứng với một phạm vi hành chính • Hai phân hệ có thể tương tác với nhau nếu 2 server chia sẻ 1 khóa bí mật và đăng ký với nhau – Điều kiện là phải tin tưởng lẫn nhau Nguyễn Đại Thọ An ninh Mạng 135 Phân hệ A 1 2 3 1. Yêu cầu thẻ cho TGS cục bộ 4 2. Thẻ cho TGS cục bộ 3. Yêu cầu thẻ cho TGS ở xa 7 6 5 4. Thẻ cho TGS ở xa 5. Yêu cầu thẻ cho server ở xa 6. Thẻ cho server ở xa 7. Yêu cầu dịch vụ ở xa Phân hệ B Nguyễn Đại Thọ An ninh Mạng 136 Kerberos 5 • Phát triển vào giữa những năm 1990 (sau Kerberos 4 vài năm) đặc tả trong RFC 1510 • Có một số cải tiến so với phiên bản 4 – Khắc phục những khiếm khuyết của môi trường • Phụ thuộc giải thuật mã hóa, phụ thuộc giao thức mạng, trật tự byte thông báo không theo chuẩn, giá trị hạn dùng thẻ có thể quá nhỏ, không cho phép ủy nhiệm truy nhập, tương tác đa phân hệ dựa trên quá nhiều quan hệ tay đôi – Khắc phục những thiếu sót kỹ thuật • Mã hóa hai lần có một lần thừa, phương thức mã hóa PCBC để đảm bảo tính toàn vẹn không chuẩn dễ bị tấn công, khóa phiên sử dụng nhiều lần có thể bị khai thác để tấn công lặp lại, có thể bị tấn công mật khẩu Nguyễn Đại Thọ An ninh Mạng 137 Dịch vụ xác thực X.509 • Nằm trong loạt khuyến nghị X.500 của ITU-T nhằm chuẩn hóa dịch vụ thư mục – Servers phân tán lưu giữ CSDL thông tin người dùng • Định ra một cơ cấu cho dịch vụ xác thực – Danh bạ chứa các chứng thực khóa công khai – Mỗi chứng thực bao gồm khóa công khai của người dùng ký bởi một bên chuyên trách chứng thực đáng tin • Định ra các giao thức xác thực • Sử dụng mật mã khóa công khai và chữ ký số – Không chuẩn hóa giải thuật nhưng khuyến nghị RSA Nguyễn Đại Thọ An ninh Mạng 138 Khuôn dạng X.509 Nguyễn Đại Thọ An ninh Mạng 139 Nhận chứng thực • Cứ có khóa công khai của CA (cơ quan chứng thực) là có thể xác minh được chứng thực • Chỉ CA mới có thể thay đổi chứng thực – Chứng thực có thể đặt trong một thư mục công khai • Cấu trúc phân cấp CA – Người dùng được chứng thực bởi CA đã đăng ký – Mỗi CA có hai loại chứng thực • Chứng thực thuận : Chứng thực CA hiện tại bởi CA cấp trên • Chứng thực nghịch : Chứng thực CA cấp trên bởi CA hiện tại • Cấu trúc phân cấp CA cho phép người dùng xác minh chứng thực bởi bất kỳ CA nào Nguyễn Đại Thọ An ninh Mạng 140 Phân cấp X.509 Nguyễn Đại Thọ An ninh Mạng 141 Thu hồi chứng thực • Mỗi chứng thực có một thời hạn hợp lệ • Có thể cần thu hồi chứng thực trước khi hết hạn – Khóa riêng của người dùng bị tiết lộ – Người dùng không còn được CA chứng thực – Chứng thực của CA bị xâm phạm • Mỗi CA phải duy trì danh sách các chứng thực bị thu hồi (CRL) • Khi nhận được chứng thực, người dùng phải kiểm tra xem nó có trong CRL không Nguyễn Đại Thọ An ninh Mạng 142 Các thủ tục xác thực Nguyễn Đại Thọ An ninh Mạng 143

File đính kèm:

bai_giang_an_ninh_mang_chuong_5_phan_2_cac_ung_dung_xac_thuc.pdf

bai_giang_an_ninh_mang_chuong_5_phan_2_cac_ung_dung_xac_thuc.pdf